Hvad er analyse af bruger- og enhedsadfærd (UEBA)?

Analyse af bruger- og enhedsadfærd (UEBA), altså anomalidetektering, er en cybersikkerhedsteknik, der bruger maskinlæringsalgoritmer til at detektere anomale aktiviteter hos brugere, værter og andre enheder i et netværk.

For at detektere uregelmæssigheder lærer UEBA først om den forventede adfærd hos alle brugere og enheder i et netværk og skaber en baseline af regelmæssige aktiviteter for hver af dem. Enhver aktivitet, der afviger fra denne baseline, bliver markeret som en anomali. UEBA-løsninger bliver mere effektive, efterhånden som de får mere erfaring.

For at forstå hvordan UEBA skaber en adfærdsprofil for hver bruger, skal vi først gennemgå et eksempel og forstå, hvordan mennesker gør det. Tænk på John, en nyansat marketingpraktikant. På hans første arbejdsdag kan sikkerhedsvagten se, at han er en ny person, og er meget opmærksom på at tjekke, at alle hans legitimationsoplysninger stemmer. Vagten noterer også, hvornår John går ind og ud af bygningen. Han overvåger Johns aktivitet i et par dage og lærer hans forventede tidsmønster at kende: han kommer kl. 10 og går kl. 18. Enhver afvigelse fra dette, f.eks. hvis John kommer kl. 5 om morgenen, vil gøre vagten mistænksom. Det er sådan, mennesker detekterer en anomali.

På samme måde vil maskinlæringen i en UEBA-integreret SIEM-løsning overvåge logdataene for at finde mønstre i dit netværk. For eksempel vil en brugers login- og logoff-tidspunkter og handlinger på bestemte enheder fortælle SIEM-løsningen om de aktiviteter, der forventes af den pågældende bruger. Når UEBA-systemet har overvåget aktiviteter i et par dage, kender den brugerens forventede adfærd, herunder eventuelle afvigelser fra den. Brugerens risikoscore vil stige for at indikere truslens alvorsgrad, og SIEM-løsningen vil markere en advarsel til sikkerhedsanalytikerne.

"Men hvis et menneske allerede kan gøre det, hvorfor har vi så brug for UEBA?"

Fordi det ikke er menneskeligt muligt for dit sikkerhedsteam konstant at observere og analysere adfærden hos de tusindvis af medarbejdere, der arbejder i din organisation, generere rapporter om unormale aktiviteter i forskellige dele af netværket og straks gribe ind på den rigtige måde. Hvilket bringer os til det næste spørgsmål: Hvilke slags afvigelser kan UEBA identificere?

Hvilke slags afvigelser kan UEBA-løsningen identificere?

UEBA identificerer afvigelser relateret til tidspunkt, antal og mønster. Lad os se på, hvad hver især betyder.

Tidsanomali: Hvis en bruger eller enhed afviger fra den forventede baseline, kaldes det en tidsanomali. Tag for eksempel Johns login kl. 5 om morgenen i stedet for kl. 10, som han plejer, som et eksempel på en tidsafvigelse.

Antalsanomali: Hvis en bruger eller enhed udfører et unormalt antal aktiviteter inden for kort tid, kalder vi det en antalsanomali. Et eksempel kunne være en bruger, der tilgår kundedatabasen 50 gange mellem kl. 11 og 12.

Mønsteranomali: Hvis en uventet hændelsessekvens resulterer i, at en brugerkonto eller enhed tilgås på en atypisk eller uautoriseret måde, kaldes det en mønsteranomali. Et eksempel på en mønsteranomali er en brugerkonto, der har et korrekt login efter otte mislykkede logins i træk, efterfulgt af flere filsletninger, ændringer og dataoverførsler foretaget fra den pågældende konto.

Før vi diskuterer, hvordan UEBA fungerer bag kulisserne, skal vi lige dække lidt flere grundlæggende begreber ved at forklare de tre søjler og komponenter i UEBA.

UEBAs tre søjler

Gartners definition af UEBA involverer tre nøgleattributter eller søjler: brugsscenarier, datakilder og analyser.

Brugsscenarier

UEBA-løsninger jagter efter uregelmæssige afvigelser fra brugeres og enheders normale adfærd for at identificere sikkerhedstrusler. Det er dog vigtigt, at den valgte UEBA-løsning kan håndtere mange forskellige brugsscenarier, f.eks. insidertrusler, kompromittering af konti, dataudtrækning og zero-day-angreb.

Datakilder

Den UEBA-løsning, du bruger, skal kunne indsamle data fra forskellige datakilder som hændelseslogfiler, netværkstrafik og slutpunktsenheder ved at kunne integreres fuldt ud med en SIEM-løsning eller indlæse data fra generelle lagre som datalagre og datasøer. De bør ikke kræve, at der udrulles agenter i IT-miljøer til at indsamle data.

Analyse

UEBA-løsninger anvender avancerede analyseteknikker som maskinlæringsalgoritmer, statistiske modeller, trusselssignaturer og regler til at identificere brugeres og enheders normale adfærdsbaseline. En UEBA-løsning analyserer derefter adfærd inden for rammerne af brugerroller, tilladelser og typiske aktiviteter for at skelne præcist mellem normal og mistænkelig adfærd.

Disse tre søjler giver tilsammen organisationer mulighed for at styrke deres cybersikkerhedsniveau og afbøde risici effektivt.

Komponenter i analyse af bruger- og enhedsadfærd (UEBA)

En UEBA-løsning har tre hovedkomponenter:

1. Dataanalyse

Dataanalyse i UEBA indebærer indsamling og analyse af data fra forskellige logkilder for at undersøge den "normale adfærd" hos alle brugere og enheder. Når den detekterer afvigende hændelser, markerer den dem som en anomali.

2. Dataintegration

Dette indebærer at integrere data indsamlet fra forskellige kilder – herunder logfiler, pakkeindsamlingsdata og andre datasæt – med eksisterende sikkerhedssystemer for at gøre dem mere robuste.

3. Datapræsentation

Præsentationen af data i UEBA hjælper sikkerhedsanalytikere og andre berørte med nemt at fortolke dataene og træffe velunderbyggede beslutninger ud fra de identificerede adfærdsmønstre. Det sker gennem visualiseringer, diagrammer, grafer eller rapporter, der fremhæver de mønstre, anomalier og risikoscorer, der er udledt af dataanalysen.

Hvordan fungerer UEBA?

Nøje overvågning af en persons adfærd kan afsløre meget om deres sande intentioner. Det er det koncept, UEBA arbejder ud fra. UEBA-løsninger overvåger nøje alle brugeres og enheders aktiviteter i netværket og lærer deres karakteristika at kende. En UEBA-løsning arbejder ofte sammen med en SIEM-løsning ved at bruge aktivitetslogfiler til at undersøge brugeres og enheders sædvanlige adfærd.

Der beregnes en risikoscore for hver bruger og enhed i organisationen efter at have sammenlignet deres handlinger med deres baseline for almindelige aktiviteter. Risikoscoren ligger normalt mellem 0 og 100 (hvilket betyder henholdsvis ingen risiko og maksimal risiko). Risikoscoren for afvigende handlinger afhænger af faktorer som handlingens tildelte vægt, i hvor høj grad en handling afviger fra sin baseline, hyppigheden af hver type afvigelse, og hvor lang tid der er gået, siden en afvigelse af den pågældende type fandt sted. Hvis du vil vide mere om, hvordan risikoscoring i forbindelse med detektering af anomalier fungerer, kan du læse denne blog.

Der er to metoder til at sætte et UEBA-system op:

Overvåget maskinlæring

I denne metode fodres UEBA-systemet med en liste over adfærd, der er kendt som god eller dårlig. Denne liste er begrænset og kan derfor mangle den rette viden til at kunne detektere unormal adfærd. Systemet bygger videre på disse input og detekterer afvigende adfærd i netværket.

Uovervåget maskinlæring

I den uovervågede maskinlæringsmetode gennemgår UEBA-systemet en læringsperiode for at lære den normale adfærd for hver bruger og enhed. Denne metode er uden tvivl den bedste, fordi systemet studerer brugernes og enhedernes daglige adfærd på egen hånd.

UEBAs arbejdsmekanisme

UEBA anvender statistiske modeller som robust principal component analysis (RPCA, robust hovedkomponentanalyse) og Markov-kæder til at etablere adfærdsmæssige baselines. Disse anomalidetekteringsmodeller hjælper med at detektere tids-, antals- og mønsterafvigelser.

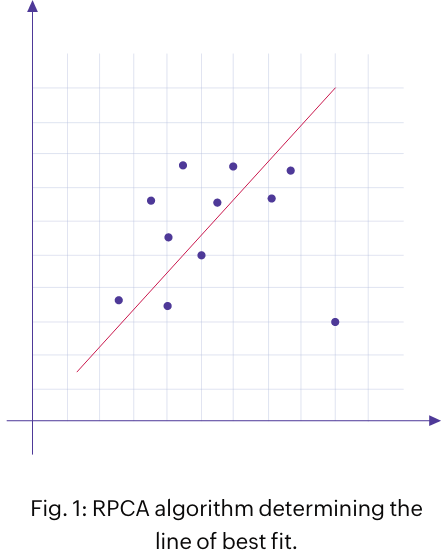

RPCA

Denne metode er en variation af en populær teknik, hovedkomponentanalyse. Her ser maskinlæringsalgoritmerne på de historiske data for at bestemme den linje, der passer bedst (som vist i figur 1). De observerede hændelser betragtes som matrixsummen af forventede og afvigende hændelser. De udenforliggende værdier, der afviger fra den forudsagte linje med den bedste tilpasning, anses for at være unormale. RPCA-metoden bruges til at identificere tids- og antalsanomalier.

Markov-kæder

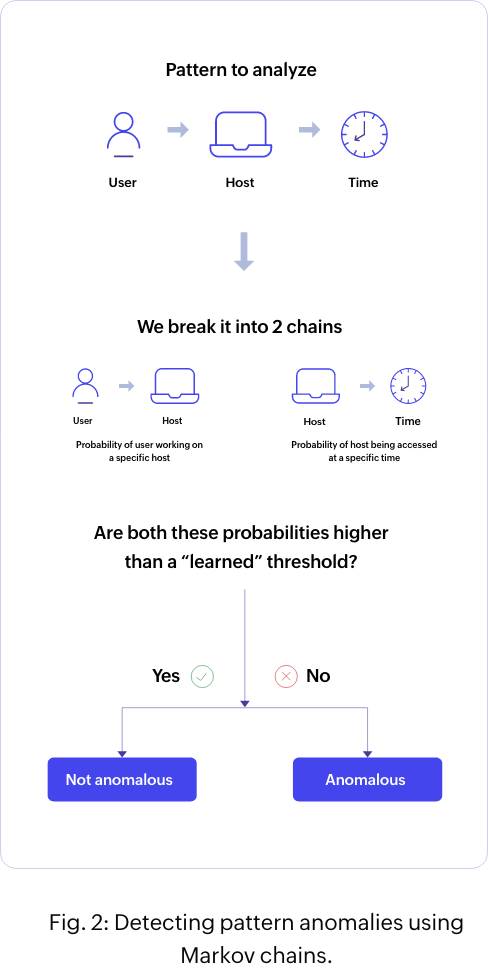

En Markov-kæde er kendetegnet ved en sekvens af hændelser, hvor sandsynligheden for den næste hændelse er helt afhængig af tilstanden for den aktuelle hændelse. Her sammenligner algoritmen hver brugers eller værts handling med en liste over mulige handlinger og identificerer over tid hver hændelse med lav sandsynlighed som en anomali. Man kan fastlægge mønsteranomalier ved hjælp af denne metode.

I Markov-kæder opdeles mønstret af interesse i to på hinanden følgende handlinger, og algoritmen kontrollerer, om det er rimeligt sandsynligt, at den anden handling indtræffer efter den første. Algoritmen baserer sig på historisk adfærd for at fastlægge denne sandsynlighed.

For eksempel har John installeret software på et usædvanligt tidspunkt. I dette tilfælde er det mønster, der skal analyseres: Brugernavn > Værtsnavn > Tid.

For at implementere Markov-kæder til dette scenarie skal man opdele mønstret i to dele:

Del 1: Brugernavn > Værtsnavn

Del 2: Værtsnavn > Tid

Algoritmen kontrollerer først, om det er sandsynligt, at brugeren (John) får adgang til værten (serveren), og derefter, om det er acceptabelt, at der er adgang til værten på det pågældende tidspunkt (se figur 2). Hvis algoritmen identificerer en af disse handlinger som uventet, anses dette mønster for at være unormalt.

Konvergens mellem SIEM og UEBA

Gartner betragter UEBA som en funktion eller kapacitet i SIEM-løsninger, og moderne SIEM-løsninger er designet på denne måde. Der findes selvstændige UEBA-løsninger, men i de senere år har sikkerhedsleverandører overvejende integreret UEBA-funktioner i deres sikkerhedsanalyse- eller SIEM-løsninger. Denne konvergens repræsenterer en formidabel synergi i moderne cybersikkerhed.

SIEM-platforme indsamler, korrelerer og analyserer data om sikkerhedshændelser fra forskellige kilder og giver indsigt i potentielle trusler. UEBA forbedrer SIEM ved at fokusere på bruger- og enhedsadfærd og udnytte avancerede analyser til at detektere uregelmæssigheder og insidertrusler. Ved at integrere UEBA-funktioner i SIEM får organisationer en proaktiv forsvarsmekanisme mod sofistikerede cyberangreb, hvilket muliggør hurtigere detektering af trusler, effektiv reaktion på hændelser og generel risikobegrænsning i dagens dynamiske trusselsbillede.

UEBA-brugsscenarier

UEBA kan hjælpe organisationer med at identificere forskellige trusler som skadelige insidere, kompromitterede konti, dataudtrækning og unormale logins. For at gøre det ser de efter følgende tegn:

Tegn på en insidertrussel

- Ny eller usædvanlig systemadgang

- Usædvanlige adgangstidspunkter

- Usædvanlig adgang til eller ændring af filer

- For mange godkendelsesfejl

Tegn på kontokompromittering

- Usædvanlig software, som en bruger kører

- Flere forekomster af software installeret på en vært

- Talrige mislykkede logins på en vært

Tegn på dataudtrækning

- Et usædvanligt antal eller en usædvanlig type downloads af filer

- Flere oprettelser af flytbare disk af brugere

- Usædvanlige kommandoer udført af brugere

- Unormale logins til værter

Tegn på uregelmæssigheder ved login

- Gentagne mislykkede logins

- Vellykket login efter mange mislykkede logins

- Loginforsøg på usædvanlige tidspunkter

- Logins fra usædvanlige steder

- Uautoriserede logins eller loginforsøg

ManageEngine Log360 hjælper dig med at detektere, undersøge og reagere på trusler samt overholdelse af krav.

Fordele ved UEBA til sikkerhedsoperationer

- Den kan beskytte bedre mod zero-day-sårbarheder, som der endnu ikke er nogen kendte signaturer for.

- Hver brugers og enheds aktiviteter sammenlignes med deres tilsvarende typiske eller gennemsnitlige adfærd eller baseline-adfærd. Dermed reduceres antallet af falske positive og negative sammenlignet med regelbaserede advarselsmekanismer.

- Traditionelle SIEM-løsninger behandler sikkerhedsuheld som isolerede hændelser og sender advarsler, mens UEBA-løsninger ser holistisk på sikkerheden og beregner en risikoscore for hver bruger, hvilket reducerer antallet af falske advarsler.

- En UEBA-integreret SIEM-løsning kan detektere langsigtede, skadelige laterale bevægelser mere effektivt end traditionelle sikkerhedsløsninger, og risikoscoring hjælper med at holde styr på dette.

- Der er mindre afhængighed af, at IT-administratorer udvikler tærskler eller korrelationsregler til at identificere trusler.

- Risikoscoring gør det muligt for sikkerhedseksperter at fokusere på de mest troværdige advarsler om høj risiko.

UEBA i dag

UEBA udvikler sig fortsat som en løsning på de voksende udfordringer, som organisationer konfronteres med, når de skal identificere og afbøde brugerbaserede trusler. Der udvikles nye teknikker og metoder for at være på forkant med nye trusler. Her er nogle af de nyeste teknikker i UEBA, som gør den endnu mere effektiv.

Analyse af peergrupper

Peergrupperingsanalyse i UEBA er en teknik, hvor statistiske modeller anvendes til at kategorisere brugere og værter, der har lignende karakteristika tilfælles som én gruppe. Ideen bag peergruppering er, at ved at sammenligne en brugers adfærd med en relevant peergruppes, øges nøjagtigheden af risikoscoringen. Der findes to forskellige slags peergrupper: statisk og dynamisk.

Statisk peergruppering indebærer gruppering af brugere eller enheder baseret på foruddefinerede attributter som afdeling, rolle og placering. Ved at sammenligne personers adfærd inden for disse statiske grupper kan man detektere afvigelser. Hvis en brugers adfærd f.eks. adskiller sig markant fra brugerens peergruppes, kan det være tegn på et potentielt sikkerhedsproblem, og brugerens risikoscore vil stige tilsvarende.

Dynamisk peergrupperingsanalyse indebærer dynamisk gruppedannelse baseret på adfærdsdata indsamlet over tid. I modsætning til den statiske metode oprettes og analyseres dynamiske peergrupper på baggrund af mønstre af lignende adfærd i stedet for gruppering baseret på brede kategorier som placering. Denne tilgang giver mulighed for mere præcis detektering af anomalier og reducerer risikoen for falske positive.

Selvom det kan virke, som om den dynamiske metode til peergruppering er bedre end den statiske metode, er en UEBA-integreret SIEM-løsning, der kan opbygge peergrupper baseret på begge metoder, den mest effektive mulighed for præcis risikovurdering og ‑scoring. Du kan få mere at vide om statisk og dynamisk peergruppering her.

Sæsonbestemthed

Hvis en aktivitet forekommer med en bestemt grad af regelmæssighed – f.eks. hver time, dag, uge eller måned – betragtes den som sæsonbestemt. Hvis denne sæsonbestemte aktivitet forekommer uden for rutinen, skal den betragtes som en anomali, og din UEBA-løsning skal kunne detektere den. For eksempel betragtes det som en anomali, hvis en database, der normalt kun tilgås i slutningen af måneden, tilgås midt i måneden.

Hvis der ikke tages højde for sæsonudsving, kan du gå glip af vigtige tegn, der kunne have hjulpet dig med at detektere og stoppe et angreb, eller dine sikkerhedsanalytikere kan blive oversvømmet af mange falske advarsler, hvilket resulterer i advarselstræthed. Hvis du tager højde for sæsonudsving i din UEBA-løsning, vil det forbedre din risikoscorings nøjagtighed og reducere falske positive. Hvis du vil vide mere om sæsonudsving, kan du læse denne blog.

Brugerdefineret anomalimodellering og brugerdefinerede risikoscoringsfunktioner

Brugerdefineret anomalimodellering i UEBA er muligheden for at skabe brugerdefinerede modeller til at detektere anomalier, der er specifikke for en organisations unikke miljø og krav. Det giver organisationer mulighed for at skræddersy UEBA-systemet til deres specifikke behov og bedre identificere afvigelser fra normal adfærd. Baseret på de parametre, du vælger, vil algoritmen analysere adfærd og etablere en baseline. Anomalimodellering kan tilpasses tids-, antals- og mønsteranomalier.

Brugerdefineret risikoscoring i UEBA indebærer at skræddersy risikoscoringsmetoden til en organisations specifikke behov og kontekst. Det giver organisationer mulighed for at definere deres egne risikofaktorer og tildele passende værdier for anomaliers vægtning og henfaldsfaktor baseret på deres unikke sikkerhedskrav.

Brugeridentitetstilknytning

Tilknytning af brugeridentitet (UIM) er tilknytning af forskellige brugerkonti i en virksomhed til en basiskonto, f.eks. i Active Directory, ved at matche fælles attributter. Med UIM tilskrives aktiviteterne fra forskellige brugerkonti fra forskellige kilder den ene bruger, som rent faktisk udfører dem. De brugerkonti, der blev betragtet som separate og havde individuelle risikoscorer, vil nu kun have én repræsentation og én risikoscore. Den konsoliderede risikoscore beregnes ud fra personens handlinger i de forskellige konti (f.eks. Windows, Linux og SQL). Du kan få mere at vide om UIM her.

UEBA i sundhedssektoren

UEBA spiller en afgørende rolle i sundhedssektoren ved at give avancerede muligheder for at detektere trusler og overvåge insidertrusler. Sundhedsvæsenet er et populært mål for cyberangreb. Angribere udnytter i stigende grad medicinske IoT-enheder til at udføre ransomwareangreb. UEBA-løsninger detekterer tegn på ransomware (omdøbning af filer, filadgang og usædvanlige procesudførelser) i de tidlige stadier og advarer analytikerne med henblik på effektiv afhjælpning. UEBA kan bruges i sundhedssektoren til at beskytte fortrolige patientoplysninger, garantere overholdelse af lovgivningen og forbedre det generelle sikkerhedsniveau. Du kan få mere at vide ved at læse denne blog.

UEBA i banker, finans og forsikring

Penge er en af de mest magtfulde motivationsfaktorer bag cyberangreb, og bank-, finans- og forsikringsbranchen, der håndterer penge og finansielle transaktioner mere end de fleste andre institutioner, gør dem til et hovedmål for skadelige trusselsaktører. UEBA styrker IT-sikkerhedsansvarlige ved at give avanceret indsigt i brugeraktiviteter og enhedsadfærd, så de kan spore mistænkelige aktiviteter hos medarbejdere og i kundekonti. Ved at benytte SIEM-løsninger med UEBA-funktioner får finansielle organisationer synlighed i realtid i deres IT-økosystemer, hvilket kan hjælpe dem med at være på forkant med trusler og forhindre økonomisk kriminalitet. Denne tilgang styrker detektering af svindel og overvågning af insidertrusler og sørger også for overholdelse af lovgivningen i stærkt regulerede finansielle miljøer. Hvis du vil vide mere om bekæmpelse af trusler med UEBA i bank-, finans- og forsikringsvirksomhed, kan du læse denne blog.

UEBA i uddannelsessektoren

Uddannelsesinstitutioner opbevarer et væld af følsomme data – herunder elevjournaler, navne, adresser, CPR-numre, sygdomme, finansielle data og intellektuel ejendom – hvilket kræver robuste cybersikkerhedsforanstaltninger. Ved at udnytte UEBA-teknologi kan IT-sikkerhedschefer på uddannelsesinstitutioner proaktivt håndtere nye cybertrusler, styrke den overordnede cybersikkerhed og sikre uddannelsesmiljøet for alle parter. Kontinuerlig overvågning og analyse af brugeradfærd med UEBA gør det muligt at detektere og afbøde trusler på et tidligt tidspunkt, så uddannelsesinstitutioner kan afbøde økonomiske, omdømmemæssige og juridiske risici relateret til brud på cybersikkerheden. Du kan få mere indsigt på vores blog.

Sådan vælger du den rigtige UEBA-løsning

Advarsler i realtid

Med advarsler kan du modtage meddelelser om anomalier i netværket i realtid. Du kan f.eks. få en e-mail, så snart en anomali er identificeret. Med advarsler i realtid behøver du ikke at logge på din UEBA-løsning for at se efter advarsler, hver gang dit netværk er udsat for en ny risiko.

Indsamling og analyse af data

En UEBA-løsning skal indsamle og analysere data fra brugere, maskiner og andre enheder i et netværk, f.eks. hændelseslogfiler og indsamlede pakker. Kontinuerlig overvågning og analyse af data fra forskellige kilder hjælper med at detektere uregelmæssigheder nemt og hurtigt.

Anomalimodeller, der kan tilpasses

Alle systemer til detektering af anomalier har indbyggede anomalimodeller. Det er maskinlæringsalgoritmer, der lærer baselinen for forventet aktivitet for hver bruger og vært i netværket. Hvis UEBA-løsningen giver dig mulighed for at oplære din egen anomalimodel, kaldes det en anomalimodel, der kan tilpasses. Det giver dig mulighed for at tage højde for din virksomheds specifikke sikkerhedssituation på en bedre måde. Du kan få mere at vide om anomalimodellering her.

Handlingsorienterede rapporter

Indsamlede data skal konsolideres effektivt i overskuelige rapporter, og generering af handlingsrettede rapporter er en anden vigtig funktion i en UEBA-løsning. Regelmæssig gennemgang af rapporter hjælper administratorer med at spotte falsk mærkning i netværket og giver indsigt i, hvordan man tilpasser en UEBA-løsning til at overholde en organisations sikkerhedsnormer.

Præcis risikoscoring

UEBA-løsningen skal kunne tildele en risikoscore til hver bruger og vært i netværket, for at repræsentere den grad af risiko som en enhed udgør. Risikoscoren afhænger af omfanget og typen af uregelmæssigheder, som brugeren eller værten udløser.

Analyse af peergruppering

Peergruppering betyder gruppering af brugere og værter i forskellige peergrupper baseret på deres tidligere adfærd. Hvis din sikkerhedsanalyseplatform anvender peergruppeanalyse, kan den afgøre, om en bruger eller vært opfører sig som forventet, afhængigt af de grupper den er med i. Hvis den ikke opfører sig som forventet, udløser systemet en advarsel om anomali. Ved at gøre dette ud over at sammenligne en brugers eller værts adfærd med sidstnævntes baseline, hjælper peergruppeanalyse med at reducere antallet af falske positive. Du kan få mere at vide om peergruppeanalyse her.

FAQ

- Hvad er forskellen mellem UBA og UEBA?

-

Analyse af brugeradfærd (UBA) og analyse af bruger- og enhedsadfærd (UEBA) ligner hinanden men er forskellige i fokus og omfang. UBA fokuserer primært på at analysere adfærden hos individuelle brugere i en organisations netværk. UBAs analyse omfatter som regel ikke enheder som servere og netværksenheder, der ikke er menneskelige. UEBA bruger derimod maskinlæringsalgoritmer til at korrelere og analysere adfærd blandt brugere og enheder (servere, programmer, enheder), hvilket muliggør mere omfattende detektering af og reaktioner på trusler.

- Hvad er forskellen mellem NTA og UEBA?

-

Netværkstrafikanalyse (NTA) indebærer overvågning og analyse af netværkstrafikmønstre og ‑adfærd for at identificere mistænkelige eller skadelige aktiviteter. Dette omfatter inspektion af netværkspakker, flowdata og metadata for at detektere indtrængen eller indikatorer for kompromittering (IoC'er) i netværksinfrastrukturen. Kort sagt identificerer NTA kun trusler på netværksniveau, mens UEBA arbejder mere holistisk. UEBA detekterer afvigelser fra normale adfærdsmønstre på et højere niveau, hvilket hjælper med at identificere insidertrusler, kompromitterede konti, zero-day-angreb og unormale adgangsmønstre blandt brugere og enheder.

- Hvad er forskellen mellem UEBA og EDR?

-

UEBA og slutpunktsdetektering og ‑reaktion (EDR) tjener forskellige formål men supplerer hinanden i en lagdelt sikkerhedsstrategi. UEBA udmærker sig ved at analysere adfærd blandt brugere og enheder for at detektere bredere, mere strategiske trusler, mens EDR fokuserer på detektering af, reaktioner på og afhjælpning af trusler på slutpunkter som bærbare og stationære computere, servere og mobilenheder. Sammen forbedrer de en organisations evne til at detektere og reagere effektivt på både eksterne og interne trusler.

- Hvordan bidrager UEBA eller detektering af anomalier til trusselsbekæmpelse?

-

Anomalier er ofte tidlige advarselstegn på potentielle cyberangreb. Ved at identificere afvigelser fra normal adfærd kan UEBA hjælpe organisationer med at detektere trusler – som unormal loginadfærd, malware, tyveri af legitimationsoplysninger, insidertrusler, uautoriseret adgang og misbrug af rettigheder – før de eskalerer. Hurtig detektering gør det muligt for sikkerhedsteams at afhjælpe problemet hurtigere og dermed reducere den gennemsnitlige reaktionstid (MTTR) på sikkerhedsbrud.

- Hvad er forskellen mellem UEBA og traditionelle sikkerhedsværktøjer?

-

I modsætning til traditionelle regelbaserede værktøjer udnytter UEBA maskinlæring til at tilpasse sig skiftende trusler og brugeradfærd, hvilket reducerer falske positive og detekterer sofistikerede angreb, der omgår foruddefinerede regler. En SIEM-løsning (Security Information and Event Management) med UEBA-funktioner kan udnytte fordelen ved både foruddefinerede og brugerdefinerede korrelationsregler til at identificere kendte cyberangreb samt detektere zero-day-trusler og avancerede vedvarende trusler, hvilket gør den til den ideelle løsning til at forbedre organisationers sikkerhedsniveau.

- Vil UEBA erstatte andre sikkerhedsværktøjer?

-

Nej, UEBA supplerer eksisterende værktøjer som firewalls, SIEM og slutpunktsdetektering ved at give et ekstra lag af adfærdsanalyse. Derfor bør organisationer i det mindste bruge en UEBA-løsning – helst en UEBA-integreret SIEM-løsning – sammen med andre cybersikkerhedsværktøjer for at styrke deres sikkerhed.

- Genererer UEBA falske positive?

-

Selvom UEBA er designet til at minimere falske positive sammenlignet med traditionelle værktøjer til detektering af trusler, kan der lejlighedsvis opstå falske advarsler, især i den indledende læringsfase, eller når pludselige ændringer af brugeradfærd er legitime. UEBA-løsninger kræver normalt to ugers oplæring (læring af brugernes adfærdsmønstre) for at etablere en baseline og opdage uregelmæssigheder i brugeradfærden.