Se recomienda a las organizaciones que apliquen estas ocho estrategias esenciales de mitigación como base. Al aplicarlas, se hace mucho más difícil que los atacantes pongan en peligro los sistemas.

Las estrategias de mitigación de Essential Eight se centran en lograr diferentes objetivos para ayudar a las organizaciones a contrarrestar las ciberamenazas.

Para seguir e implementar eficazmente Essential Eight, las organizaciones pueden determinar la madurez de su enfoque de ciberseguridad basándose en cuatro niveles. Estos niveles de madurez se definen de la siguiente forma:

Nivel de madurez cero: No alineado con la intención de la estrategia de mitigación

Nivel de madurez uno: Parcialmente alineado con la intención de la estrategia de mitigación

Nivel de madurez dos: Mayormente alineado con la intención de la estrategia de mitigación

Nivel de madurez tres: Totalmente alineado con la intención de la estrategia de mitigación

Cada uno de estos niveles (excluyendo el nivel de madurez cero), que se conciben en función de la destreza del atacante (como herramientas, técnicas o procedimientos) y de sus objetivos, proporciona un enfoque sistemático para implementar las estrategias de mitigación.

Aunque no existe una solución única que pueda abordar todas las estrategias que necesita implementar, la combinación adecuada de procesos y herramientas de TI puede ayudarle a alcanzar el nivel de madurez tres. Las estrategias de mitigación que constituyen a Essential Eight son: controlar las aplicaciones, parchear las aplicaciones, configurar los ajustes de macros de Microsoft Office, reforzar las aplicaciones de usuario, restringir los privilegios administrativos, parchear los de sistemas operativos, autenticación multifactor y copias de seguridad periódicas. A continuación se explica cómo las soluciones de ManageEngine pueden ayudar a su organización:

Controlar las aplicaciones le permite habilitar las aplicaciones de confianza o bloquear las aplicaciones maliciosas en función de los requisitos de la empresa. ManageEngine Endpoint Central viene con una función integrada que puede bloquear ejecutables y prohibir que el software se ejecute en la red de la empresa.

01

La gestión de vulnerabilidades analiza las amenazas, las vulnerabilidades y los errores de configuración en los diferentes endpoints y sugiere parches o mitigaciones relevantes. Endpoint Central cuenta con un módulo de gestión de parches que puede parchear las vulnerabilidades de seguridad de las aplicaciones de Microsoft y de más de 300 aplicaciones de terceros.

02

Las configuraciones de scripts permiten cambiar los ajustes de Office para grupos de usuarios o equipos en un entorno. Endpoint Central no solo puede ayudar con esto, sino que también puede bloquear la descarga de software no deseado mediante su módulo de seguridad del navegador.

03

Al reforzar las aplicaciones, se bloquean los servicios innecesarios como Flash, Java o los anuncios web. Endpoint Central se encarga de desactivar o desinstalar estos servicios. Todos los nombres de usuario y contraseñas predeterminadas para la lista de aplicaciones aprobadas de una organización también se pueden cambiar

04

El listado de todos los privilegios administrativos revalida las cuentas de administrador de una organización, incluyendo los grupos de administradores locales, de dominio y de empresa y las cuentas con privilegios especiales. Con PAM360, AD360 y Endpoint Central, se puede comprobar y modificar el número de privilegios necesarios y su validez.

05

La gestión de parches proporciona un control centralizado sobre la programación y distribución de parches de una organización. Network Configuration Manager y Endpoint Central garantizan que los sistemas operativos como Windows, macOS y Linux estén parcheados y admiten una amplia gama de controladores. Los parches también se pueden implementar en servidores, estaciones de trabajo y dispositivos móviles mediante el módulo de gestión de dispositivos móviles disponible en Endpoint Central.

06

La autenticación multifactor (MFA) ayuda a reducir la superficie de ataque y protege a las organizaciones iniciando un mayor nivel de control de identidades. Mediante Endpoint Central, AD360 o PAM360 y en función de sus requisitos, puede habilitar la MFA para todos los usuarios o sistemas de la red de una organización.

07

Las evaluaciones de las copias de seguridad determinan la necesidad de realizar copias de seguridad de los registros, priorizan el contenido de las copias de seguridad y diseñan un plan para realizarlas. En función de los requisitos de una organización, Network Configuration Manager y Recovery Manager Plus pueden realizar copias de seguridad incrementales diarias, copias de seguridad diarias o copias de seguridad semanales. También se pueden realizar pruebas de restauración periódicas y planes de recuperación ante desastres.

08

Recientemente, los atacantes buscaban explotar las vulnerabilidades de la biblioteca de software Log4j de Apache, incluyendo CVE-2021-44228 (denominada Log4Shell), CVE-2021-45046 y CVE-2021-45105. Como una biblioteca de registro basada en Java, Log4j se utiliza ampliamente en servicios, sitios web y aplicaciones de diversos consumidores y empresas. Estas vulnerabilidades están calificadas como críticas, especialmente porque los atacantes ejecutan códigos desde ubicaciones remotas para tomar el control de sistemas débiles para fines de criptominería y el malware botnet.

Si necesita entender cómo ManageEngine puede ayudar a su organización a implementar las estrategias de mitigación de Essential Eight, obtenga una copia de nuestra guía llenando el siguiente formulario y se la enviaremos por correo electrónico de inmediato.

Para implementar por completo el esquema del modelo de madurez de Essential Eight, se necesitan varias soluciones, procesos, personas y tecnologías. Las soluciones mencionadas en nuestra guía son algunas de las formas en que las herramientas de gestión de TI pueden ayudar a implementar los requisitos de Essential Eight. Junto con otras soluciones, procesos y personas adecuadas, las soluciones de ManageEngine ayudan a implementar el modelo de madurez de Essential Eight. Este material se proporciona únicamente con fines informativos y no debe considerarse como asesoramiento legal para implementar el modelo de madurez de Essential Eight. ManageEngine no ofrece ninguna garantía, expresa, implícita o legal, en cuanto a la información contenida en este material.

Se recomienda a las organizaciones que apliquen estas ocho estrategias esenciales de mitigación como base. Al aplicarlas, se hace mucho más difícil que los atacantes pongan en peligro los sistemas.

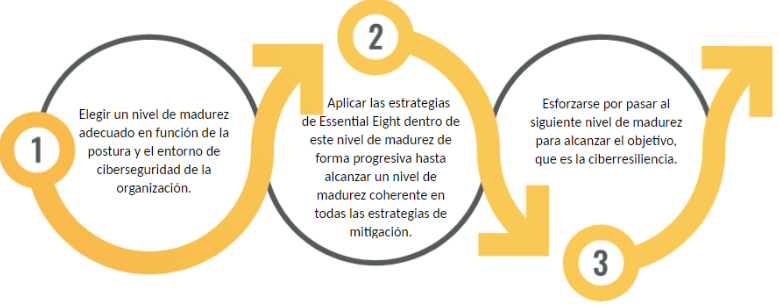

Para sacar el máximo partido a cada nivel de madurez, las organizaciones pueden seguir los pasos que se indican a continuación:

Mientras trabajan en implementar Essential Eight, las organizaciones deben utilizar un enfoque basado en el riesgo para documentar y minimizar las excepciones. Estas excepciones también deben ser monitoreadas y revisadas a intervalos regulares. Y, aunque no es necesario contar con la certificación de Essential Eight, se recomienda evaluar su implementación.

Las estrategias de mitigación de Essential Eight se centran en lograr los siguientes objetivos para ayudar a las organizaciones a contrarrestar las ciberamenazas:

Estas estrategias de mitigación proporcionan orientación a las organizaciones con el objetivo de hacer frente a las ciberintrusiones dirigidas, al ransomware y a otros atacantes externos, intrusos maliciosos y sistemas de control industrial.