Guide d'audit Active Directory

La sécurisation d'Active Directory protège les comptes d'utilisateurs, les systèmes de l'entreprise, les applications logicielles et les autres composants essentiels de l'infrastructure informatique d'une organisation contre tout accès non autorisé.

ADAudit Plus est une solution d'audit des changements et d'analyse du comportement des utilisateurs en temps réel, qui permet de sécuriser Active Directory.

Avec ADAudit Plus, vous pouvez auditer les trois principaux contextes d'Active Directory, à savoir:

- Contexte d'appellation de domaine, qui comprend les utilisateurs, les ordinateurs, les groupes, les OU et d'autres objets,

- Contexte du schéma, qui comprend tous les objets du schéma,

- Contexte de configuration, qui comprend les sites, les sous-réseaux, le DNS AD et d'autres objets.

ADAudit Plus vous permet d'auditer les versions suivantes du système d'exploitation du contrôleur de domaine.

- Windows Server 2003/2003 R2

- Windows Server 2003/2008 R2

- Windows Server 2012/2012 R2

- Windows Server 2016

- Windows Server 2019

Ce guide vous guide à travers le processus de mise en place d'ADAudit Plus et de votre environnement Active Directory pour un audit en temps réel.

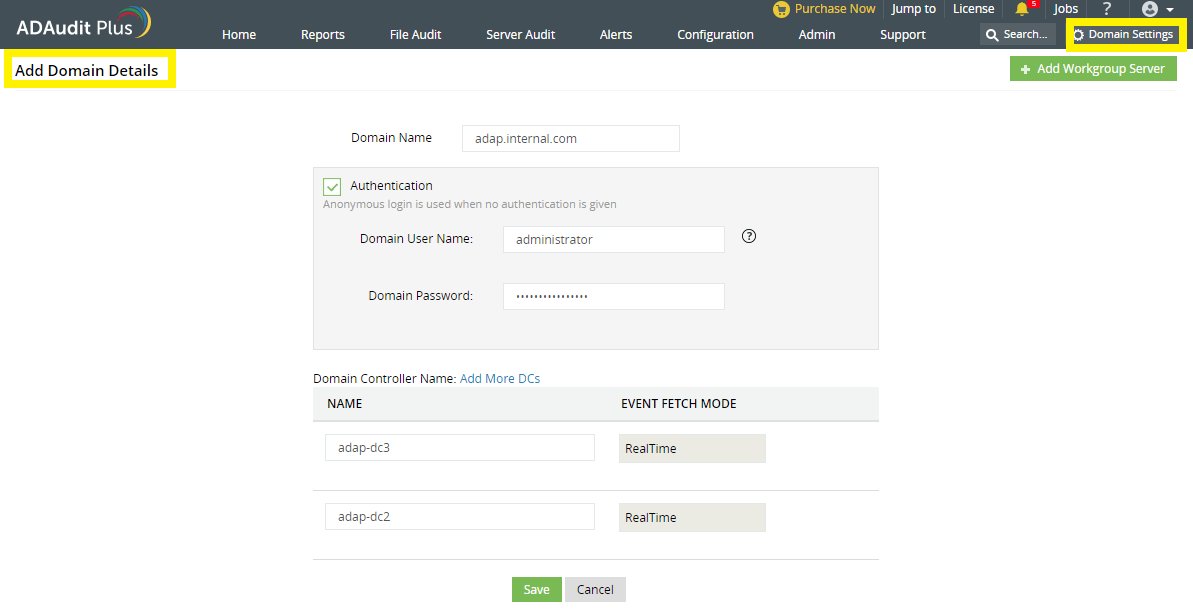

1. Configuration des domaines Active Directory et des contrôleurs de domaine dans ADAudit Plus

1.1 Configuration automatique

- Après l'installation, ADAudit Plus découvre automatiquement le domaine local et les contrôleurs de domaine qui y sont exécutés.

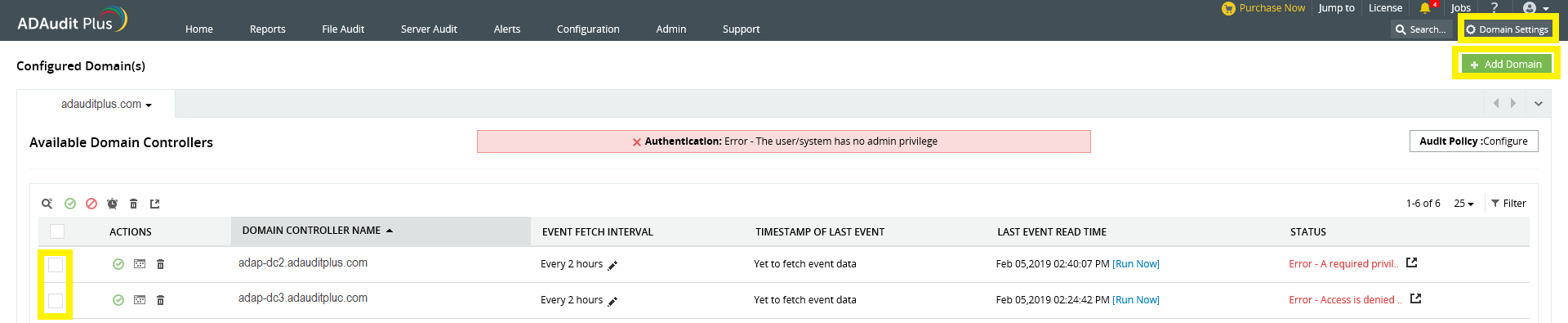

- Connectez-vous à la console web ADAudit Plus → Paramètres du domaine → Sélectionnez les contrôleurs de domaine nécessaires en cliquant sur les cases à cocher correspondantes.

1.2 Configuration manuelle

2. Configuration des stratégies d'audit

Les stratégies d'audit doivent être configurées de manière à garantir que les événements sont consignés chaque fois qu'une activité se produit.

2.1 Configuration automatique

ADAudit Plus peut configurer automatiquement les stratégies d'audit requises pour l'audit d'Active Directory.

Remarque: La configuration automatique de la stratégie d'audit ne se fait pas sans le consentement des utilisateurs.

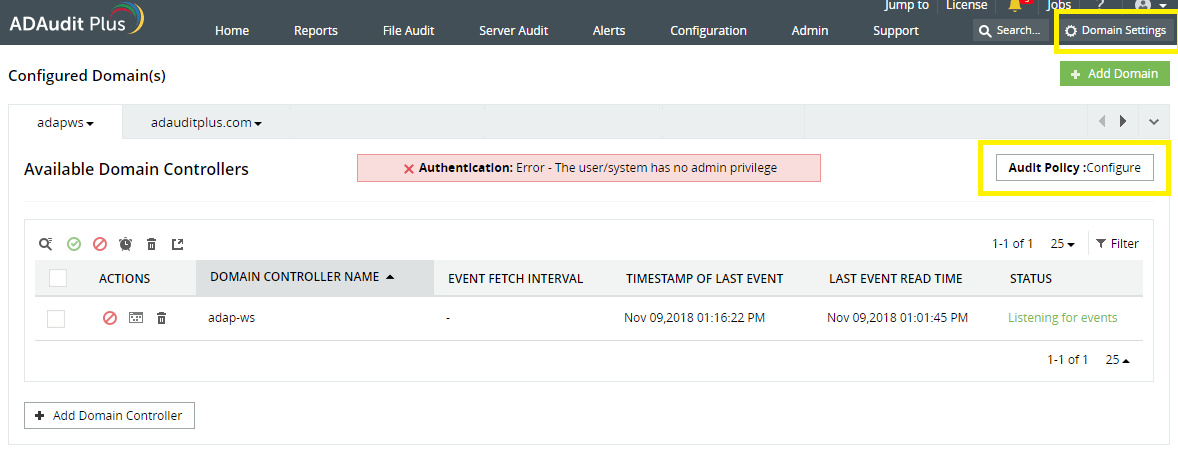

Étapes pour la configuration automatique de la stratégie d'audit: Connectez-vous à la console web ADAudit Plus → Paramètres du domaine → Stratégie d’audit: Configurer.

2.2 Configuration manuelle

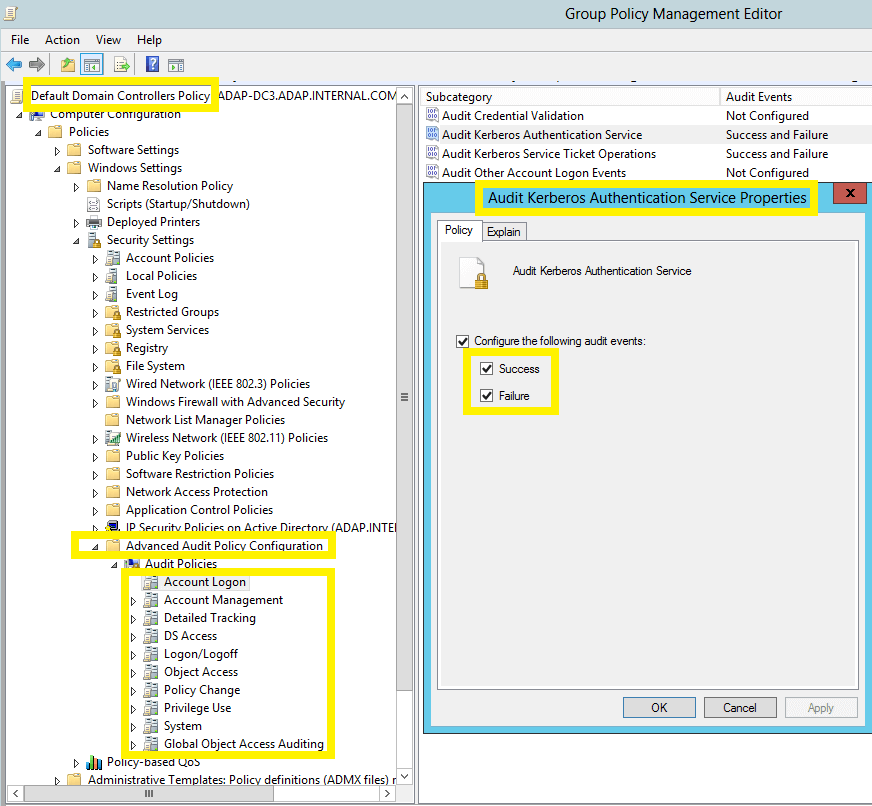

2.2.1 Configuration des stratégies d'audit avancées

Les stratégies d'audit avancées aident les administrateurs à exercer un contrôle granulaire sur les activités qui sont enregistrées dans les journaux, ce qui permet de réduire le bruit des événements. Il est recommandé de configurer des stratégies d'audit avancées sur les contrôleurs de domaine fonctionnant sur Windows Server 2008 et au-dessus.

- Connectez-vous à n'importe quel ordinateur équipé de la console de gestion des stratégies de groupe (GPMC), avec les identifiants de l'administrateur de domaine → Ouvrez la GPMC → Clic droit sur « Stratégie des contrôleurs de domaine par défaut » → Modifier.

- Dans l'éditeur de gestion des stratégies de groupe → Configuration de l'ordinateur → Politiques → Paramètres Windows → Paramètres de sécurité → Configuration avancée de la stratégie d'audit → Stratégie d'audit, double-cliquez sur le paramètre de stratégie pertinent.

- Naviguez vers le panneau de droite → Clic droit sur la sous-catégorie concernée, puis cliquez sur Propriétés → Sélectionnez Succès, Échec, ou les deux ; comme indiqué dans le tableau ci-dessous.

Catégorie Sous-catégorie Audit Événements Connexion au compte - Audit Kerberos

- Service d'authentification

Succès et échecs Gestion du compte - Audit Gestion des comptes informatiques

- Audit Gestion du groupe de distribution

- Audit Gestion du groupe de sécurité

Réussite - Audit Gestion des comptes des utilisateurs

Succès et échecs Suivi détaillé - Audit Création d'un processus

- Audit Fin du processus

Réussite Accès DS - Audit Changements dans les services d'annuaire

- Audit Accès au service d'annuaire

Réussite Connexion / Déconnexion - Audit Connexion

- Audit Serveur de stratégies du réseau

Succès et échecs - Audit Autres événements de connexion/déconnexion

- Audit Déconnexion

Réussite Accès aux objets - Audit Autres événements relatifs à l'accès aux objets

Réussite Changement de stratégie - Audit Modification de la stratégie d'authentification

- Audit Modification de la stratégie d'autorisation

Réussite Système - Audit Changement d'état Sécurité

Réussite  Image montrant: Catégorie de connexion au compte → Audit Sous-catégorie Service d'authentification Kerberos → Configuration des succès et des échecs.

Image montrant: Catégorie de connexion au compte → Audit Sous-catégorie Service d'authentification Kerberos → Configuration des succès et des échecs.2.2.2 Mise en œuvre des stratégies d'audit avancées

Lorsque vous utilisez des stratégies d'audit avancées, veillez à ce qu'elles prennent le pas sur les anciennes politiques d'audit.

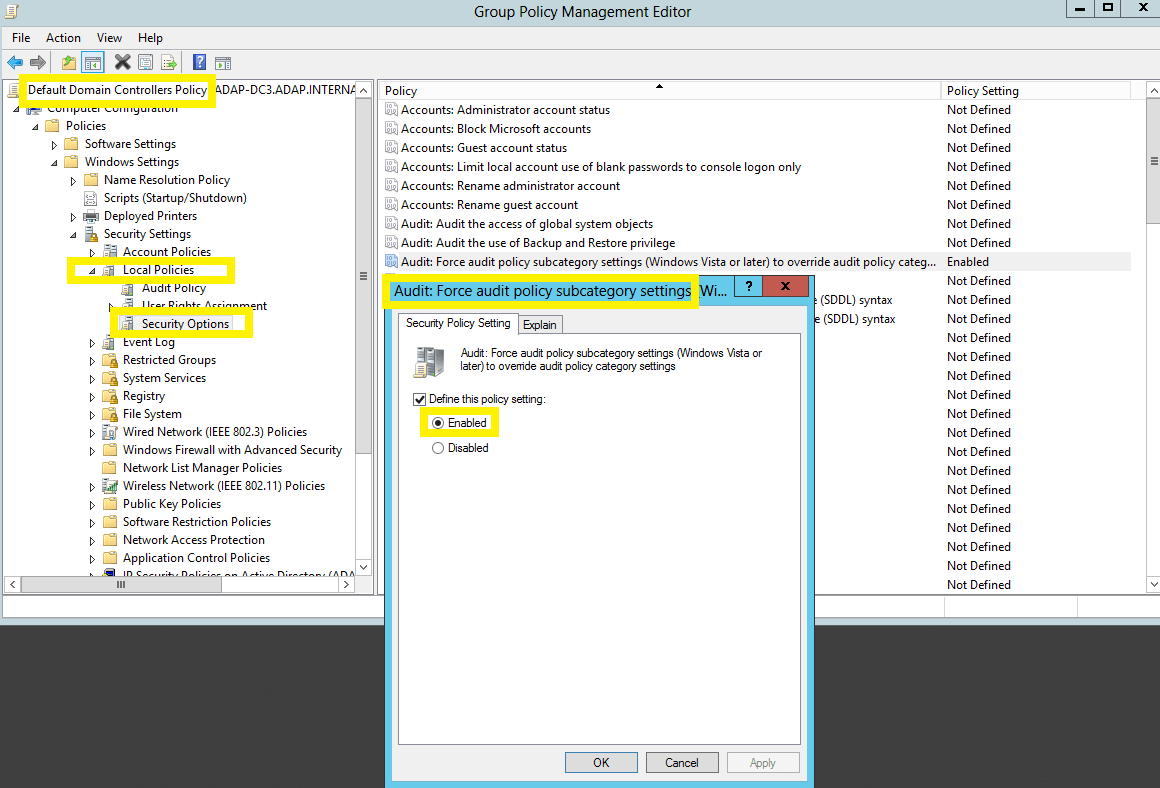

- Connectez-vous à n'importe quel ordinateur équipé de la console de gestion des stratégies de groupe (GPMC), avec les identifiants de l'administrateur de domaine → Ouvrez la GPMC → Clic droit sur « Stratégie des contrôleurs de domaine par défaut » → Modifier.

- Dans l'éditeur de gestion des stratégies de groupe → Configuration de l'ordinateur → Politiques → Paramètres Windows → Paramètres de sécurité → Stratégies locales → Options de sécurité.

- Naviguez vers le panneau de droite →. Clic droit sur Audit: Forcer les paramètres de la sous-catégorie stratégie d'audit → Propriétés → Activer.

2.2.3 Configuration des anciennes stratégies d'audit

L'option de configuration des stratégies d'audit avancées n'est pas disponible dans Windows Server 2003 et au-dessus. Par conséquent, pour ces systèmes, vous devez configurer les stratégies d'audit existantes.

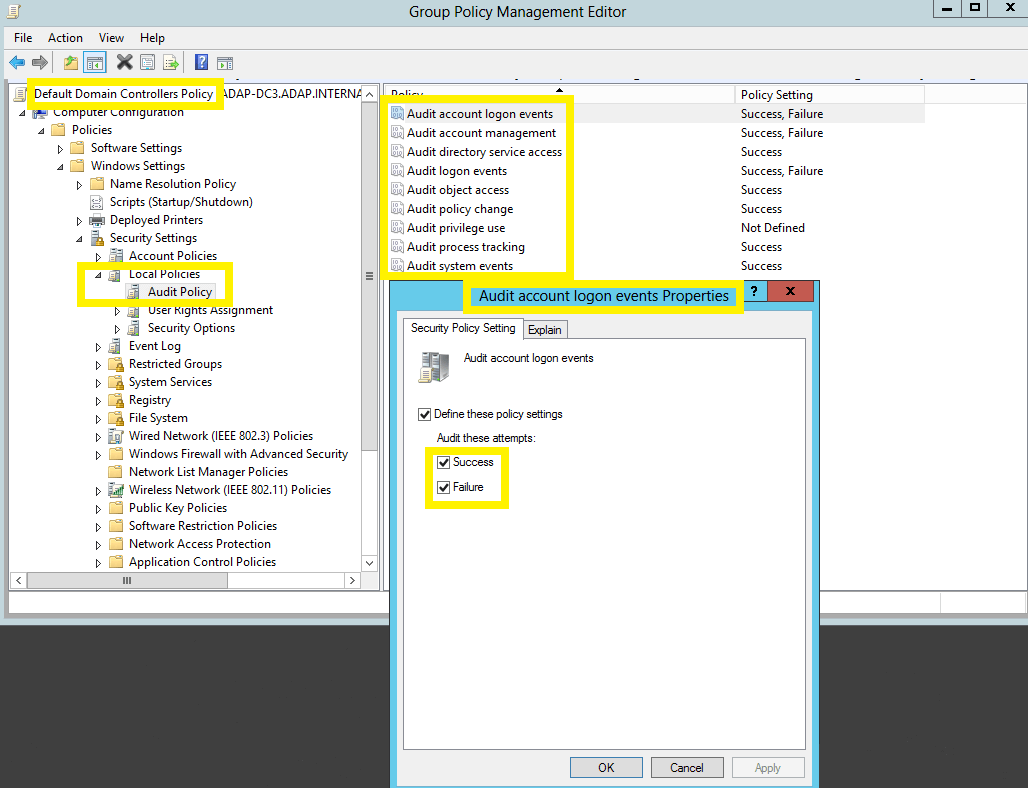

- Connectez-vous à n'importe quel ordinateur équipé de la console de gestion des stratégies de groupe (GPMC), avec les identifiants de l'administrateur de domaine → Ouvrez la GPMC → Clic droit sur « Stratégie des contrôleurs de domaine par défaut » → Modifier.

- Dans l'éditeur de gestion des politiques de groupe → Configuration de l'ordinateur → Stratégies → Paramètres de Windows → Paramètres de sécurité → Stratégies locales → Double-cliquez sur Stratégie d'audit.

- Naviguez vers le volet de droite → Clic droit sur la stratégie concernée, puis cliquez sur Propriétés → Sélectionnez Succès, Échec ou les deux ; comme indiqué dans le tableau ci-dessous:

Catégorie Audit Événements Connexion au compte Succès et échecs Audit Connexion / déconnexion Succès et échecs Gestion du compte Réussite Accès au service de répertoire Réussite Suivi de processus Réussite Accès aux objets Réussite Événements système Réussite  Image montrant: Catégorie d'événements de connexion au compte d'audit → Réussite et échec tous les deux configurés.

Image montrant: Catégorie d'événements de connexion au compte d'audit → Réussite et échec tous les deux configurés.3. Configuration de l'audit au niveau de l'objet

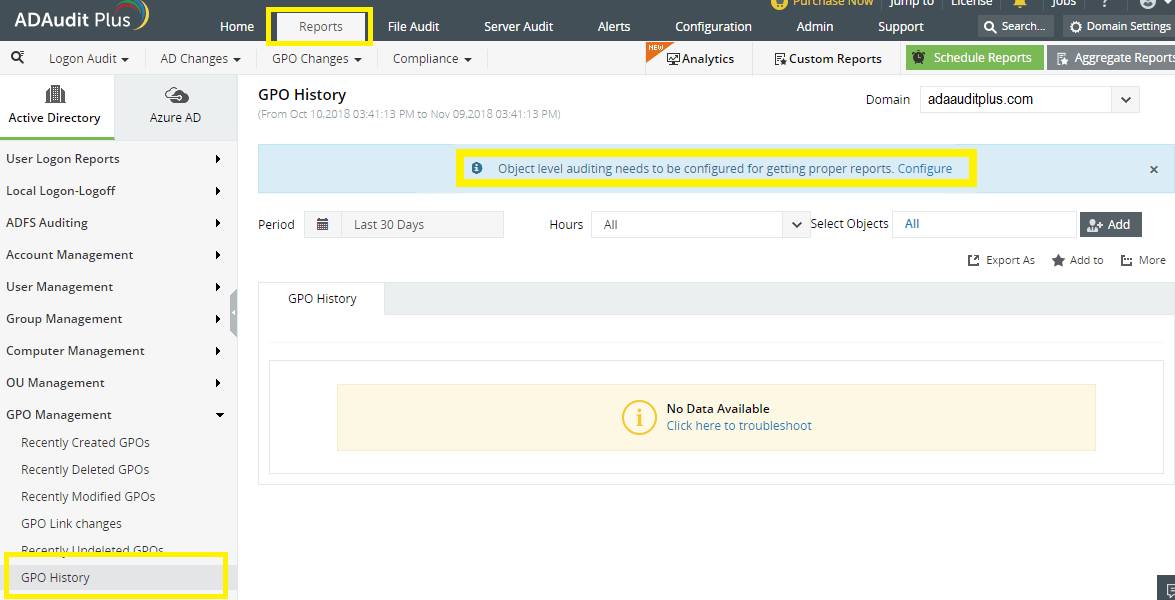

La mise en place d'un audit au niveau de l'objet garantit que les événements sont consignés chaque fois qu'une activité liée à l'objet Active Directory se produit.

3.1 Configuration automatique

ADAudit Plus permet de configurer automatiquement l'audit requis au niveau de l'objet.

Remarque: La configuration de l'audit automatique au niveau de l'objet ne se fait pas sans le consentement des utilisateurs.

Pour lancer automatiquement la configuration de l'audit au niveau de l'objet, connectez-vous à la console web ADAudit Plus → Rapports → Gestion GPO → Historique GPO → L'audit au niveau de l'objet doit être configuré pour obtenir des rapports corrects: Configurer.

3.2 Configuration manuelle

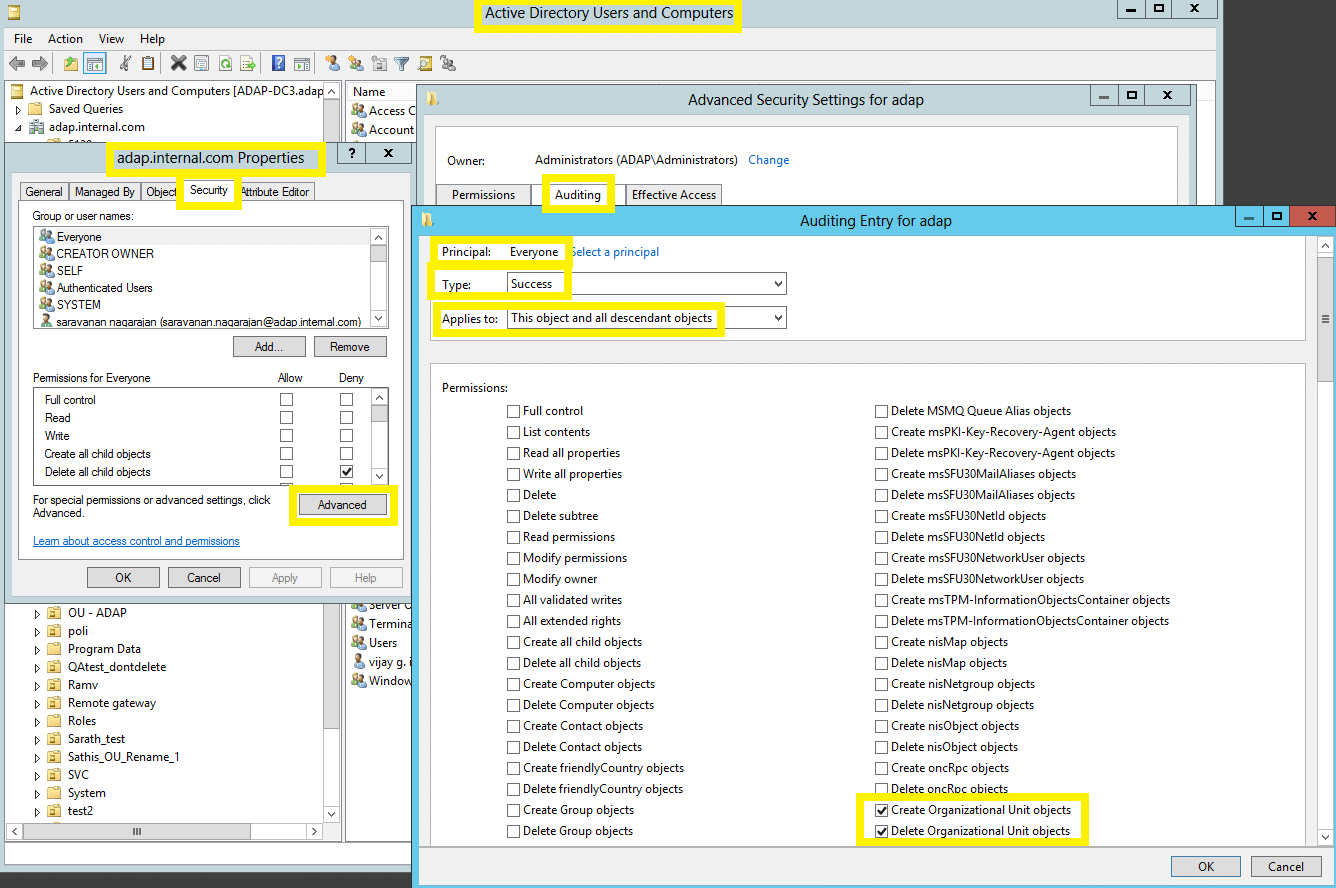

3.2.1 Configuration de l'audit pour les OU, GPO, utilisateurs, groupes, ordinateurs et objets de contact

- Connectez-vous à n'importe quel ordinateur avec des utilisateurs et ordinateurs Active Directory (ADUC), avec les identifiants Administrateur du domaine → Ouvrez ADUC.

- Clic droit sur le domaine → Propriétés → Sécurité → Avancé → Audit → Ajouter.

- Dans la fenêtre d'entrée de l'audit → Sélectionnez un responsable: Tout le monde → Tapez: Succès → Sélectionnez les autorisations appropriées, comme indiqué dans le tableau ci-dessous.

Cliquez sur Afficher et assurez-vous que les fonctionnalités avancées sont activées. Cela affichera les paramètres de sécurité avancés pour les objets sélectionnés dans ADUC.

Remarque: Utilisez la fonction Effacer tout pour supprimer toutes les autorisations et propriétés avant de sélectionner les autorisations appropriées.

Audit en cours Numéro d'entrée Audit en cours de l'entrée pour Accès Appliquer sur Windows Server 2003 Appliquer sur Windows Server 2008/Windows Server 2012 1&2 Unité d’organisation - Créer des objets d'unité organisationnelle

- Supprimer les objets d'unité organisationnelle

Cet objet et tous les objets enfant Cet objet et tous les objets descendants - Écrire toutes les propriétés

- Supprimer

- Modifier les autorisations

Objets de l’unité organisationnelles Objets de l'unité organisationnelle descendante 3&4 Objets de stratégie de groupe (GPO) - Créer un groupe PolicyContainer Objects

- Supprimer le groupe PolicyContainer Objects

Cet objet et tous les objets enfant Cet objet et tous les objets descendants - Écrire toutes les propriétés

- Supprimer

- Modifier les autorisations

objets groupPolicyContainer Objets groupPolicyContainer descendants 5&6 Utilisateur - Créer des objets utilisateurs

- Supprimer des objets utilisateur

Cet objet et tous les objets enfant Cet objet et tous les objets descendants - Écrire toutes les propriétés

- Supprimer

- Modifier les autorisations

- Tous les droits étendus

Objets d'utilisateur Objets de l'utilisateur descendant 7&8 Groupe - Créer des objets de groupe

- Supprimer les objets du groupe

Cet objet et tous les objets enfant Cet objet et tous les objets descendants - Écrire toutes les propriétés

- Supprimer

- Modifier les autorisations

- Tous les droits étendus

Objets du groupe Objets du groupe descendant 9& 10 Ordinateur - Créer des objets informatiques

- Supprimer des objets informatiques

Cet objet et tous les objets enfant Cet objet et tous les objets descendants - Écrire toutes les propriétés

- Supprimer

- Modifier les autorisations

- Tous les droits étendus

Objets de l’ordinateur Objets informatiques descendants 11&12 Contact - Créer des objets de contact

- Supprimer des objets de contact

Cet objet et tous les objets enfant Cet objet et tous les objets descendants - Écrire toutes les propriétés

- Supprimer

- Modifier les autorisations

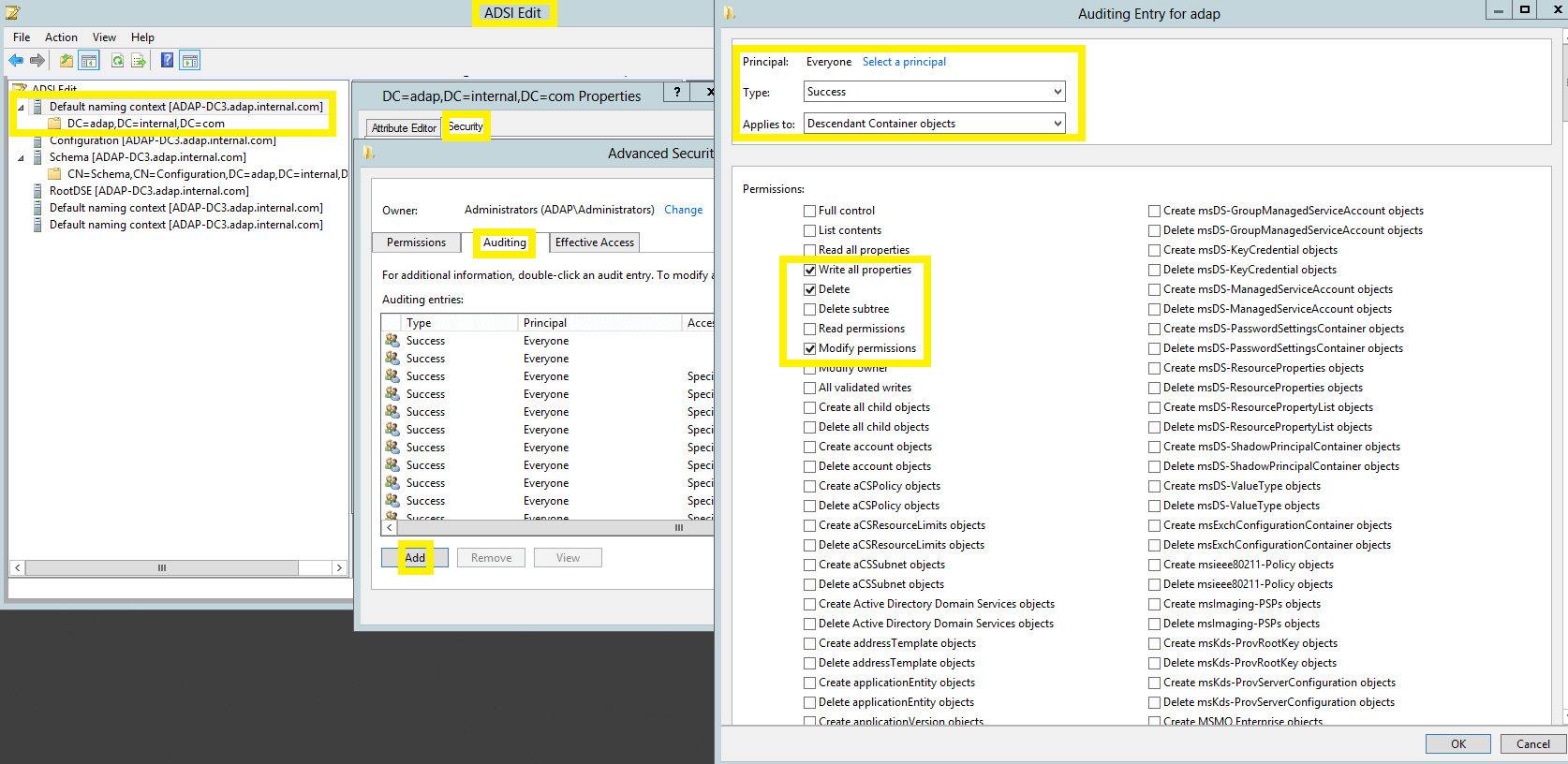

Objets de l’ordinateur Objets informatiques descendants  Affichage des images: Audit en cours Entrée numéro 1.

Affichage des images: Audit en cours Entrée numéro 1.Remarque: Les 12 entrées d'audit doivent être activées.

3.2.2 Pour auditer les objets des conteneurs

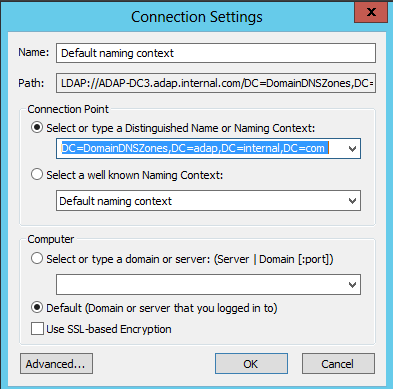

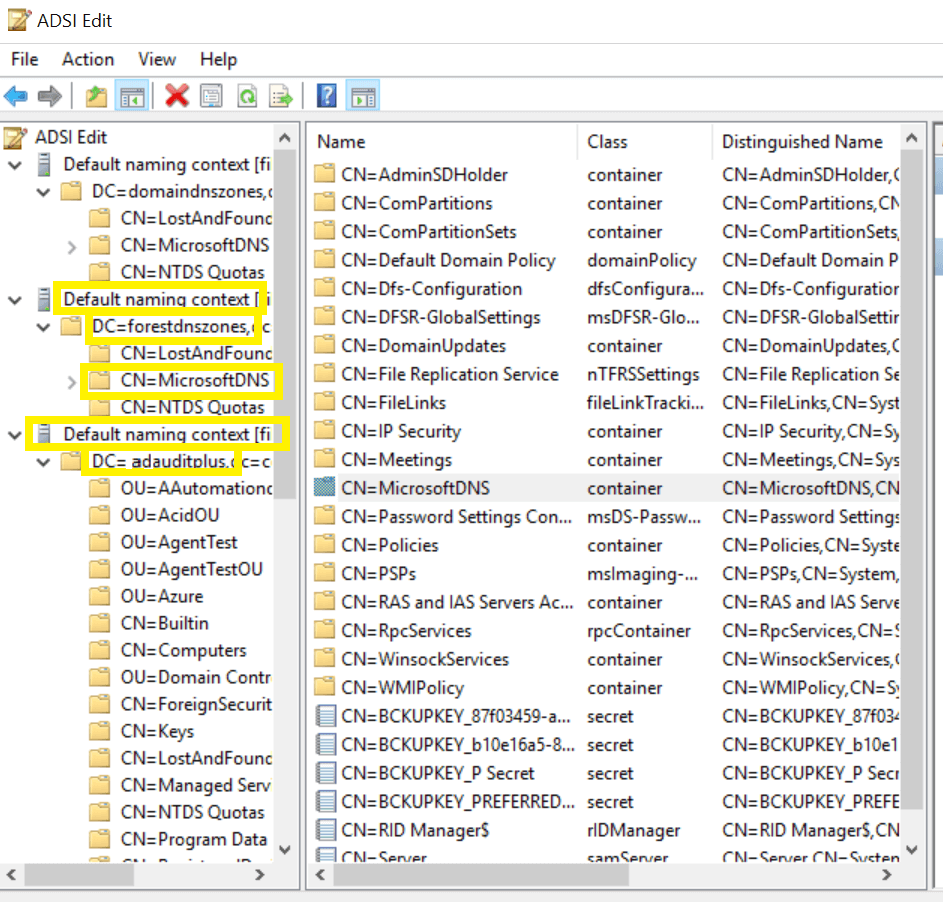

- Connectez-vous à tout ordinateur disposant d'un composant logiciel enfichable pour les interfaces de service Active Directory → Ouvrez la console ADSI Edit → Clic droit de la souris sur ADSI Edit → Connectez-vous.

- Dans la fenêtre « Paramètres de connexion » →, sous « Sélectionner un contexte d'appellation bien connu », sélectionnez « Contexte d’appellation par défaut ».

- Naviguez dans le panneau de gauche → Cliquez sur Contexte d'appellation par défaut → Clic droit sur Nom unique de domaine → Sélectionner les propriétés → Sécurité → Avancé → Audit → Ajouter.

- Dans la fenêtre d'entrée de l'audit → Sélectionnez un responsable: Tout le monde → Tapez: Succès → Sélectionnez les autorisations appropriées, comme indiqué dans le tableau ci-dessous.

- Écrire toutes les propriétés

- Supprimer

- Modifier les autorisations

Remarque: Utilisez la fonction Effacer tout pour supprimer toutes les autorisations et propriétés avant de sélectionner les autorisations appropriées.

Audit en cours de l'entrée Accès Appliquer sur Windows Server 2003 Appliquer sur Windows Server 2008/Windows Server 2012 Conteneur Objets du conteneur Objets du conteneur descendants

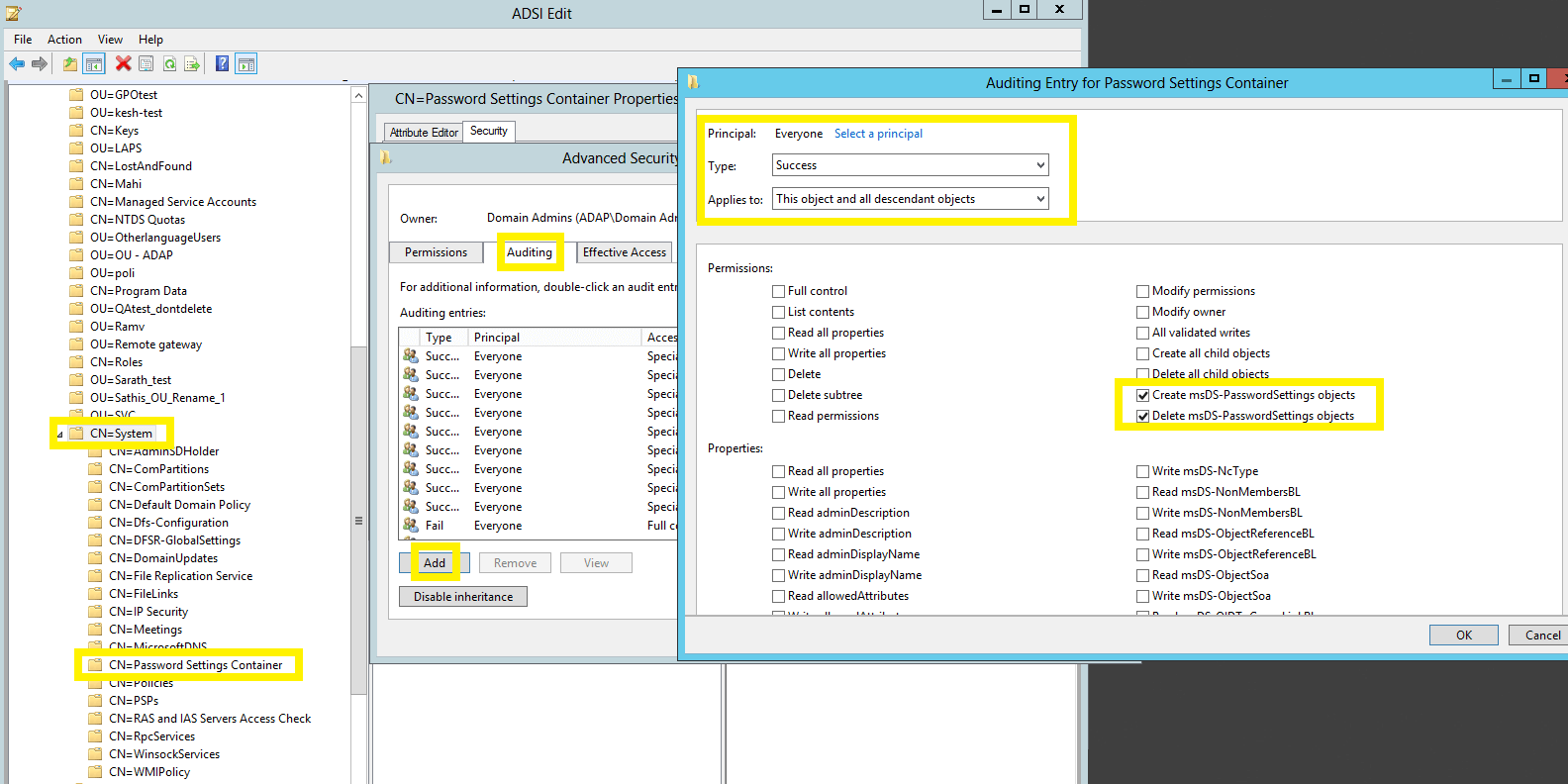

3.2.3 Configuration de l'audit pour les objets de définition de mot de passe

- Connectez-vous à tout ordinateur disposant d'un composant logiciel enfichable pour les interfaces de service Active Directory → Ouvrez la console ADSI Edit → Clic droit de la souris sur ADSI Edit → Connectez-vous.

- Dans la fenêtre « Paramètres de connexion » →, sous « Sélectionner un contexte d'appellation bien connu », sélectionnez « Contexte d’appellation par défaut ».

- Naviguez vers le panneau de gauche → Cliquez sur Contexte d'appellation par défaut → Développez le domaine → Développez le conteneur système → Faites un clic droit sur le conteneur des paramètres de mot de passe → Propriétés → Sécurité → Avancé → Audit → Ajouter.

- Dans la fenêtre d'entrée de l'audit → Sélectionnez un responsable: Tout le monde → Tapez: Succès → Sélectionnez les autorisations appropriées, comme indiqué dans le tableau ci-dessous.

- Créer des objets msDS-PasswordSettings

- Supprimer des objets msDS-PasswordSetting

- Write All Propertie

- Supprimer

- Modifier les autorisations

Remarque: Utilisez la fonction Effacer tout pour supprimer toutes les autorisations et propriétés avant de sélectionner les autorisations appropriées.

Audit en cours Numéro d'entrée Audit en cours de l'entrée pour Accès Appliquer sur Windows Server 2003 Appliquer sur Windows Server 2008/Windows Server 2012 1&2 Conteneur de paramètres de mot de passe Non applicable Cet objet et tous les objets descendants Non applicable Objets msDS-PasswordSettings descendants  Image montrant: Audit en cours Entrée numéro 1.

Image montrant: Audit en cours Entrée numéro 1.Remarque: Les deux entrées d'audit doivent être activées.

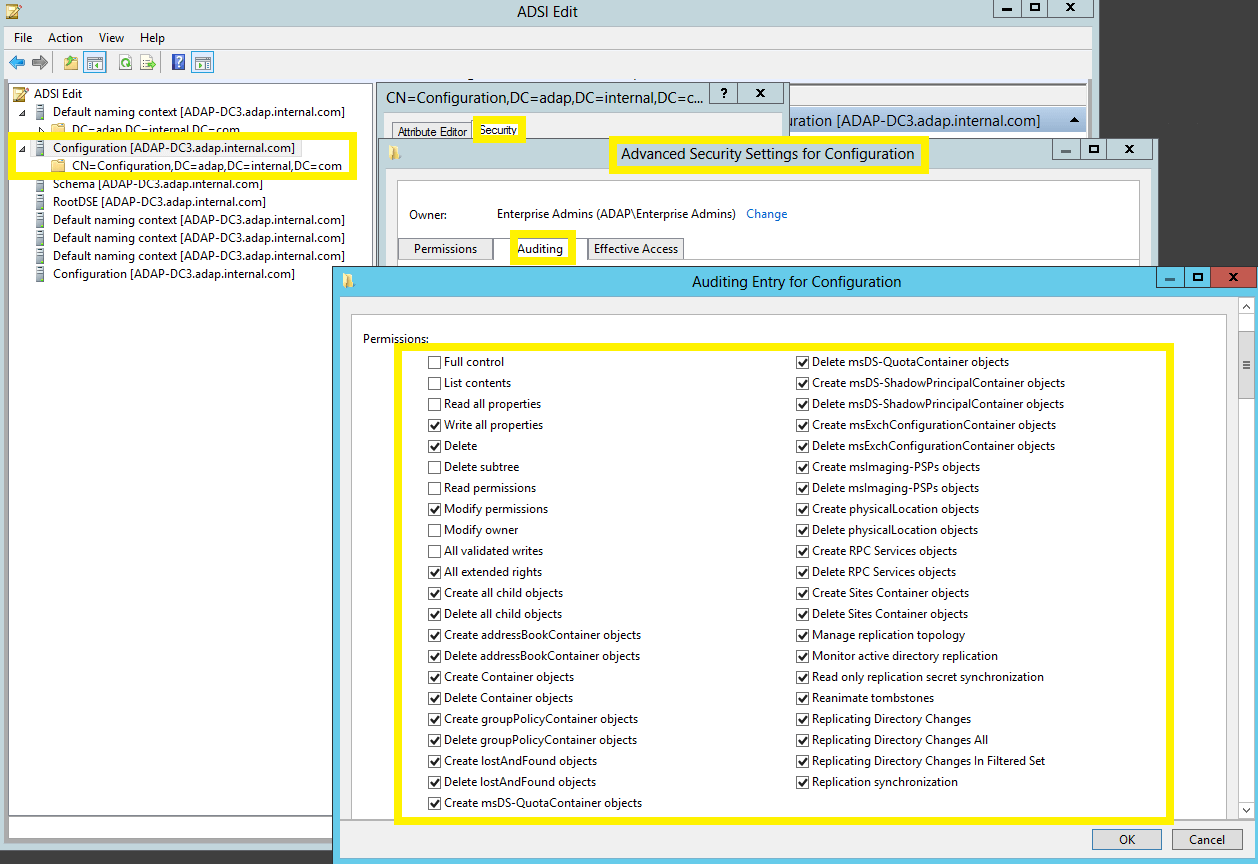

3.2.4 Configuration de l'audit pour les objets de configuration

- Connectez-vous à tout ordinateur disposant d'un composant logiciel enfichable pour les interfaces de service Active Directory → Ouvrez la console ADSI Edit → Cliquez à droite sur ADSI Edit → Connecter à.

- Dans la fenêtre Paramètres de connexion → sous Sélectionner un contexte d'appellation bien connu → Sélectionner Configuration.

- Naviguez dans le panneau de gauche → Cliquez sur Configuration → Cliquez à droite sur Contexte d'appellation de la configuration → Sélectionnez les propriétés → Sécurité → Avancé → Audit → Ajouter.

- Dans la fenêtre d'entrée de l'audit → Sélectionnez un responsable: Tout le monde → Tapez: Succès → Sélectionnez les autorisations appropriées, comme indiqué dans le tableau ci-dessous.

- Créer tous les objets Enfant

- Écrire toutes les propriétés

- Supprimer tous les objets enfants

- Supprimer

- Modifier les autorisations

- Tous les droits étendus

Remarque: Utilisez la fonction Effacer tout pour supprimer toutes les autorisations et propriétés avant de sélectionner les autorisations appropriées.

Audit en cours de l'entrée pour Accès Appliquer sur Windows Server 2003 Appliquer sur Windows Server 2008/Windows Server 2012 Configuration Cet objet et tous les objets enfant Cet objet et tous

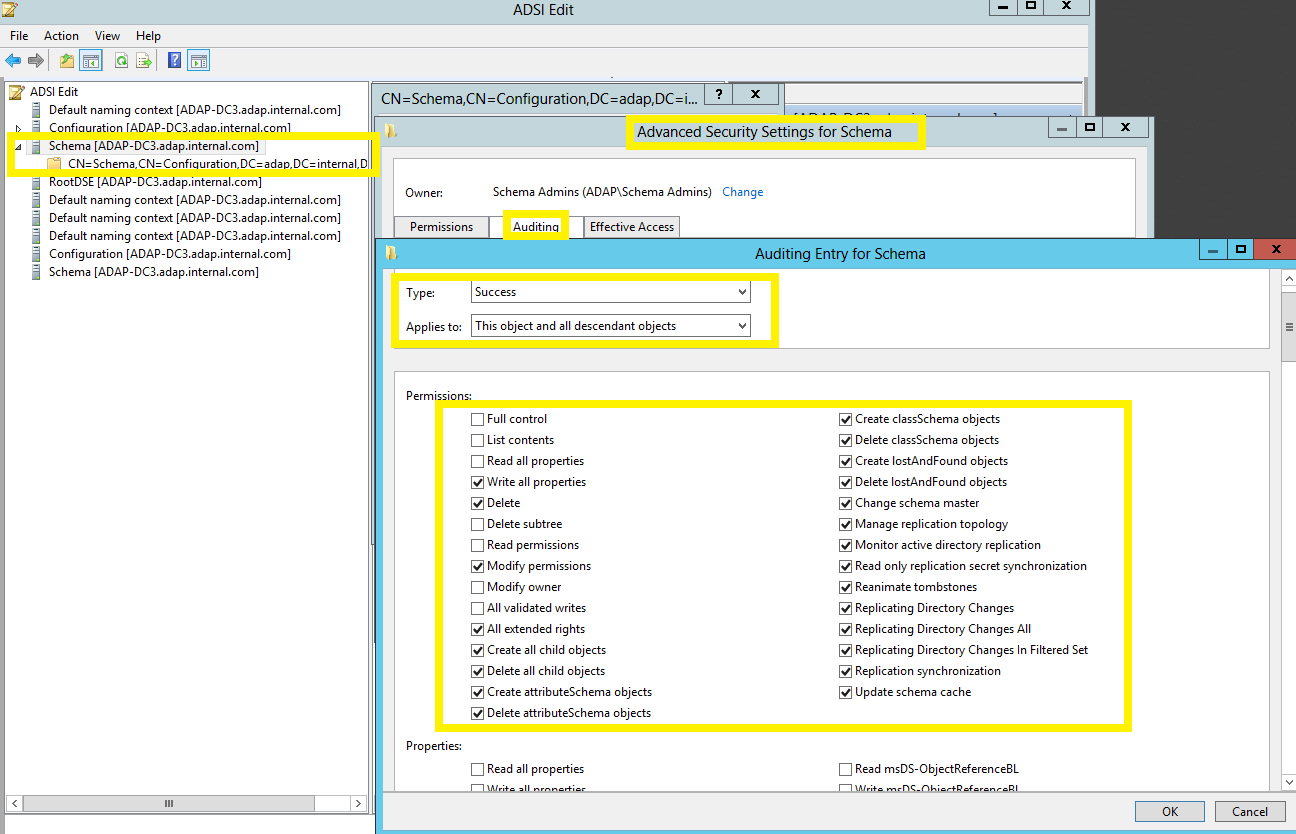

3.2.5 Configuration de l'audit pour les objets de schéma

- Connectez-vous à tout ordinateur disposant d'un composant logiciel enfichable pour les interfaces de service Active Directory → Ouvrez la console ADSI Edit → Clic droit de la souris sur ADSI Edit → Connectez-vous.

- Dans la fenêtre « Paramètres de connexion » → Sous « Sélectionner un contexte d'appellation bien connu » → Sélectionnez Schéma

- Naviguez vers le panneau de gauche → Cliquez sur Schéma → Cliquez à droite sur Contexte d'appellation du schéma → Sélectionnez les propriétés → Sécurité → Avancé → Audit → Ajouter.

- Dans la fenêtre d'entrée de l'audit → Sélectionnez un responsable: Tout le monde → OK → Tapez: Succès → Sélectionnez les autorisations appropriées, comme indiqué dans le tableau ci-dessous.

Remarque: Utilisez la fonction Effacer tout pour supprimer toutes les autorisations et propriétés avant de sélectionner les autorisations appropriées.

Audit en cours de l'entrée pour Accès Appliquer sur Windows Server 2003 Appliquer sur Windows Server 2008/Windows Server 2012 Schéma - Créer tous les objets Enfant

- Écrire toutes les propriétés

- Supprimer tous les objets enfants

- Supprimer

- Modifier les autorisations

- Tous les droits étendus

Cet objet et tous les objets enfant Cet objet et tous les objets descendants

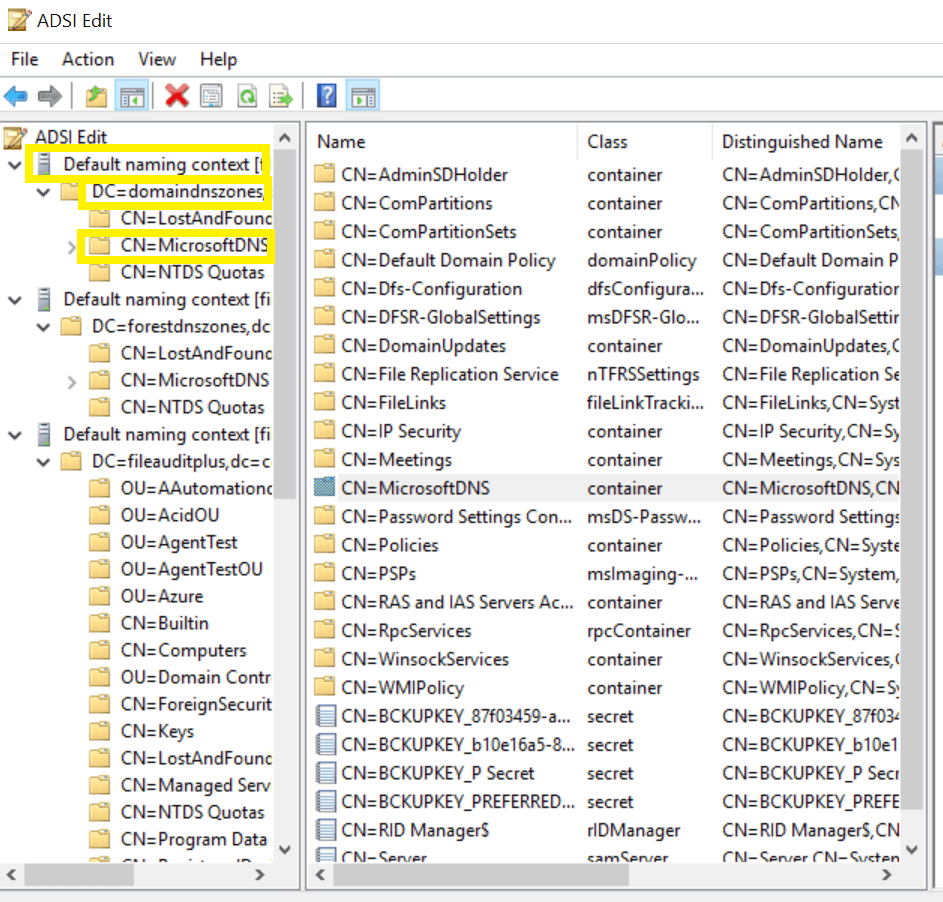

3.2.6 Configuration de l'audit pour les objets du DNS

- Connectez-vous à tout ordinateur disposant d'un composant logiciel enfichable pour les interfaces de service Active Directory → Ouvrez la console ADSI Edit → OK → Clic droit sur ADSI Edit → Connectez-vous.

- Dans la fenêtre Paramètres de connexion → Sélectionnez ou taper un Nom unique ou un Contexte d'appellation → Tapez le nom unique, en fonction de votre nom de domaine et la partition où la zone est stockée.

- Type DC=adap, DC=internal,DC=com as the Distinguished Name. (This partition is generally loaded in Adsiedit by default)

- Type DC=DomainDNSZones,DC=adap,DC=internal,DC=com as the Distinguished Name.

- Type DC=ForestDNSZones,DC=adap,DC=internal,DC=com as the Distinguished Name.

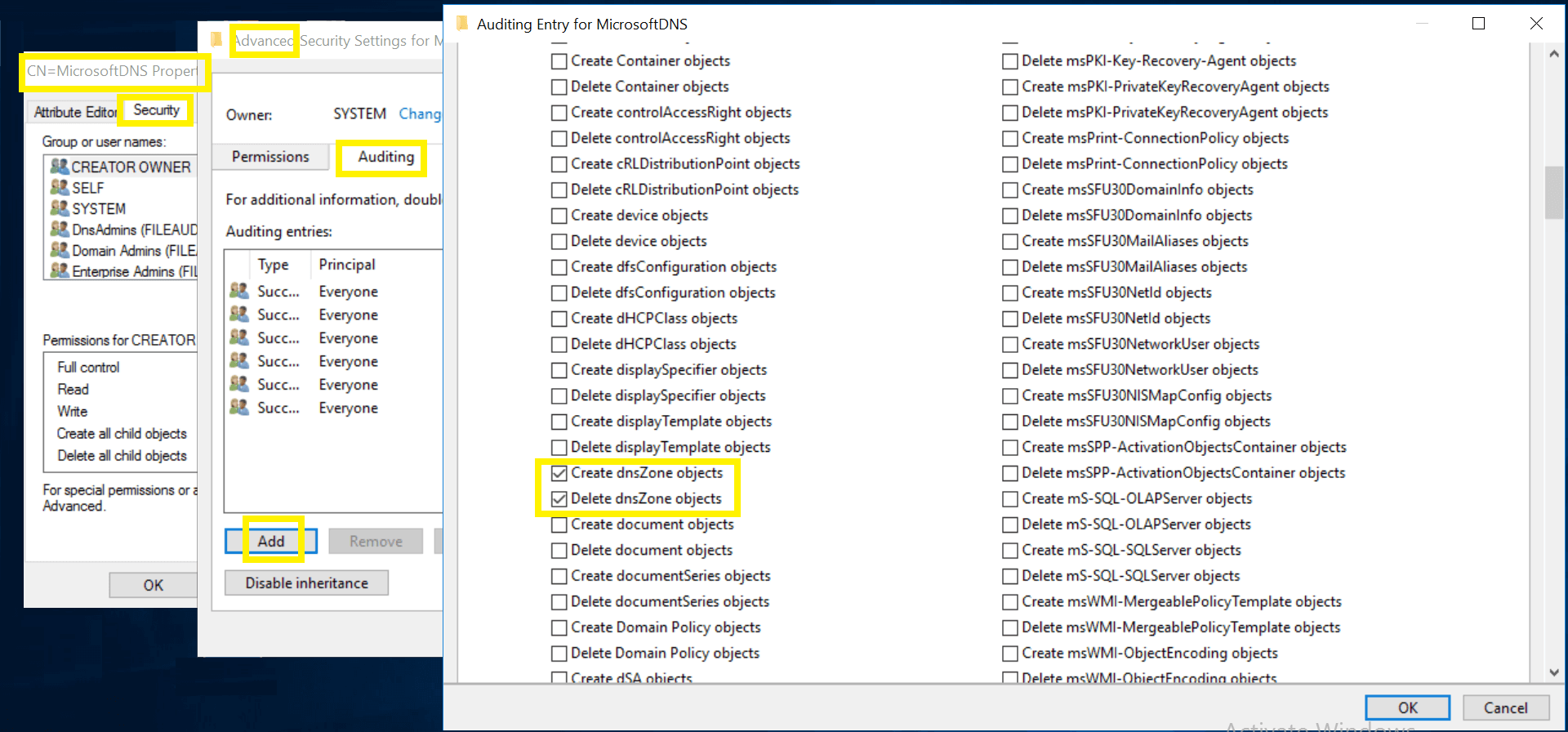

- Naviguez dans le panneau de gauche → Cliquez sur Contexte d'appellation par défaut → Clic droit sur MicrosoftDNS→ Sélectionnez les propriétés → Sécurité → Avancé → Audit → Ajouter.

- iv. Dans la fenêtre de saisie de l'audit → Sélectionnez un responsable → Tout le monde → OK → Tapez: Succès → Sélectionnez les autorisations appropriées, comme indiqué dans le tableau ci-dessous.

Remarque: Utilisez la fonction Effacer tout pour supprimer toutes les autorisations et propriétés avant de sélectionner les autorisations appropriées.

Audit en cours Numéro d'entrée Audit en cours Entrées pour Accès Appliquer sur Windows Server 2003 Appliquer sur Windows Server 2008/Windows Server 2012 1&2 Zones DNS - Créer des objets Zones DNS

- Supprimer les objets des zones DNS

Cet objet et tous les objets enfant Cet objet et tous les objets descendants - Écrire toutes les propriétés

- Supprimer

- Modifier les autorisations

Objets de la zone DNS Objets descendants de la zone DNS 3&4 Nœuds DNS - Créer des objets Nœuds DNS

- Supprimer les objets des nœuds DNS

Cet objet et tous les objets enfant Objets descendants de la zone DNS - Écrire toutes les propriétés

- Supprimer

- Modifier les autorisations

Objets du nœud DNS Objets descendants du nœud DNS Remarque:

Pour les zones DNS et les nœuds DNS, les paramètres doivent être appliqués en fonction de votre nom de domaine et de la partition où la zone est stockée.

Pour les zones DNS - l'audit doit être activé de façon individuelle pour chaque zone sous le conteneur DNS.Remarque: Utilisez la fonction Effacer tout pour supprimer toutes les autorisations et propriétés avant de sélectionner les autorisations appropriées.

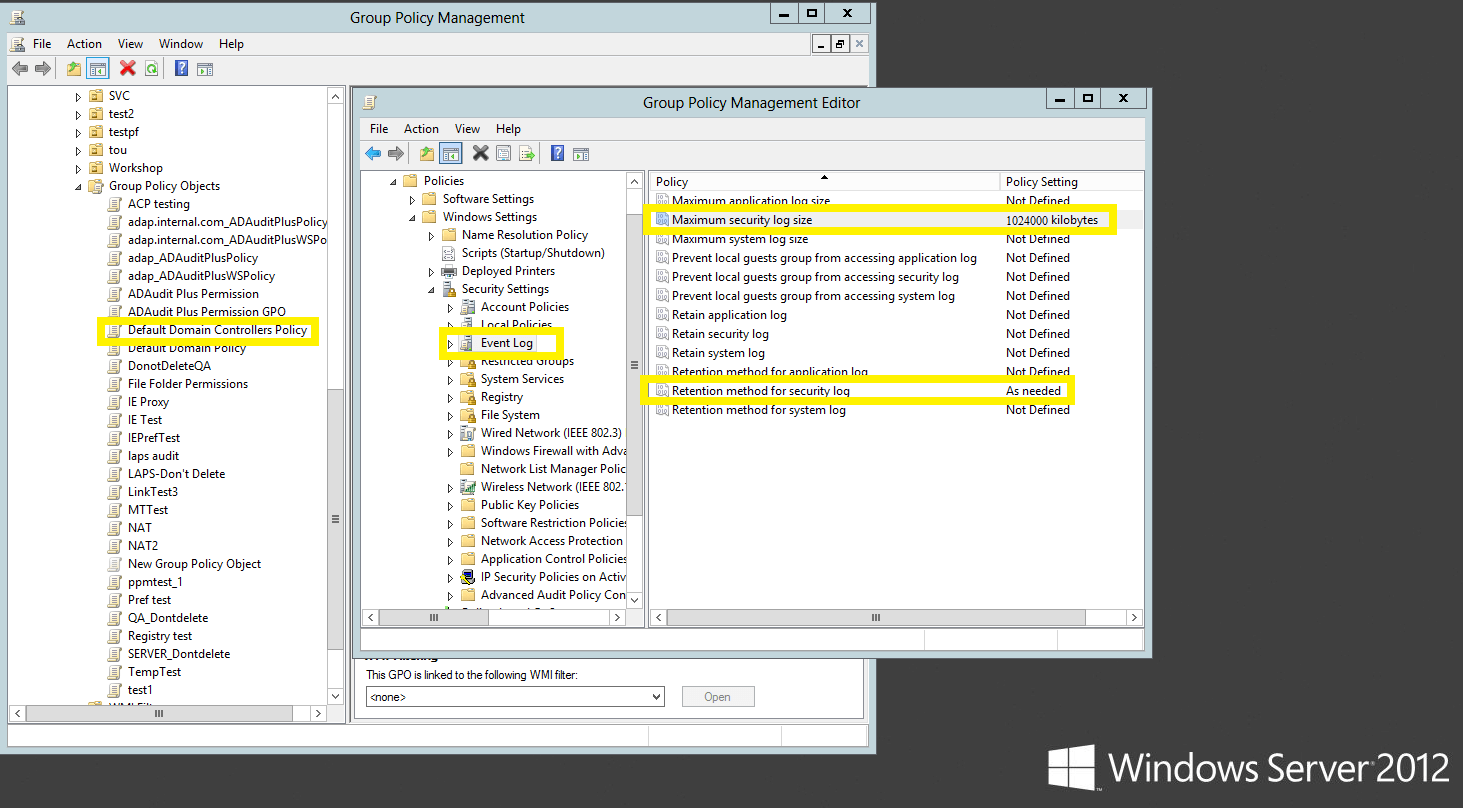

4. Configuration des paramètres du journal des événements

La fixation d'une valeur seuil pour la taille du journal des événements permet d'éviter la perte de données d'audit. Si vous n'avez pas spécifié la taille du journal des événements dans votre système, les anciens événements seront écrasés.

- Connectez-vous à n'importe quel ordinateur équipé de la console de gestion des stratégies de groupe (GPMC), avec les identifiants de l'administrateur de domaine → Ouvrez la GPMC → Clic droit sur « Stratégie des contrôleurs de domaine par défaut » → Modifier.

- Dans l'éditeur de gestion des stratégies du groupe → Configuration de l'ordinateur → Stratégies → Paramètres Windows → Paramètres de sécurité → Journal des événements.

- Naviguez vers le volet de droite → Clic droit sur Méthode de conservation du journal de sécurité → Propriétés → Écrasez (si nécessaire) les événements.

- Naviguez vers le panneau de droite → Clic droit sur Taille maximale du journal de sécurité → Définissez la taille comme indiqué dans le tableau ci-dessous.

Remarque: Vérifiez que le journal des événements de sécurité contient au moins 12 heures de données.

Rôle Système d’exploitation Taille Contrôleur de domaine Windows Server 2003 512 Mo Contrôleur de domaine Windows Server 2008 et supérieur 1024 Mo

5. FAQ - Dépannage

- Pour vérifier si les stratégies d'audit et les paramètres du journal de sécurité souhaités sont configurés:

- Pour vérifier si les paramètres d'audit au niveau de l'objet sont configurés:

- Pour vérifier si les événements souhaités sont enregistrés:

Connectez-vous à tout ordinateur disposant de la console de gestion des stratégies de groupe (GPMC), avec les identifiants de l'administrateur de domaine → Ouvrez la GPMC → Clic droit sur Résultats des stratégies de groupe → Assistant des résultats des stratégies de groupe → Sélectionnez l'ordinateur, l'utilisateur (utilisateur actuel) → Vérifiez si les paramètres souhaités sont configurés.

Passez en revue l'étape 3.2 de ce document.

Connectez-vous à n'importe quel ordinateur avec les identifiants Administrateur de domaine → Ouvrez Exécuter → Tapez eventvwr.msc → Clic droit sur Observateur d'événements → Connectez-vous à l'ordinateur cible → Vérifiez que les événements correspondant aux stratégies d'audit configurées sont bien enregistrés.

Par exemple: La configuration avancée de la stratégie d'audit du service d'authentification réussie de Kerberos devrait aboutir à l'enregistrement de l'ID 4768.