Piste d’audit globale par utilisateur : saisie d’un nom d’utilisateur et examen de ses actions Active Directory

Que faire si vous souhaitez connaître les modifications qu’un technicien d’assistance donné a apportées à Active Directory au cours d’une semaine ? Ou extraire une piste d’audit des modifications d’un utilisateur précis dans le cadre de l’examen d’un incident de sécurité ?

PowerShell peut aider, mais exigera certainement beaucoup d’efforts pour offrir le type de suivi et de corrélation que requiert un examen. La fonction de recherche d’ADAudit Plus répond exactement à ce besoin.

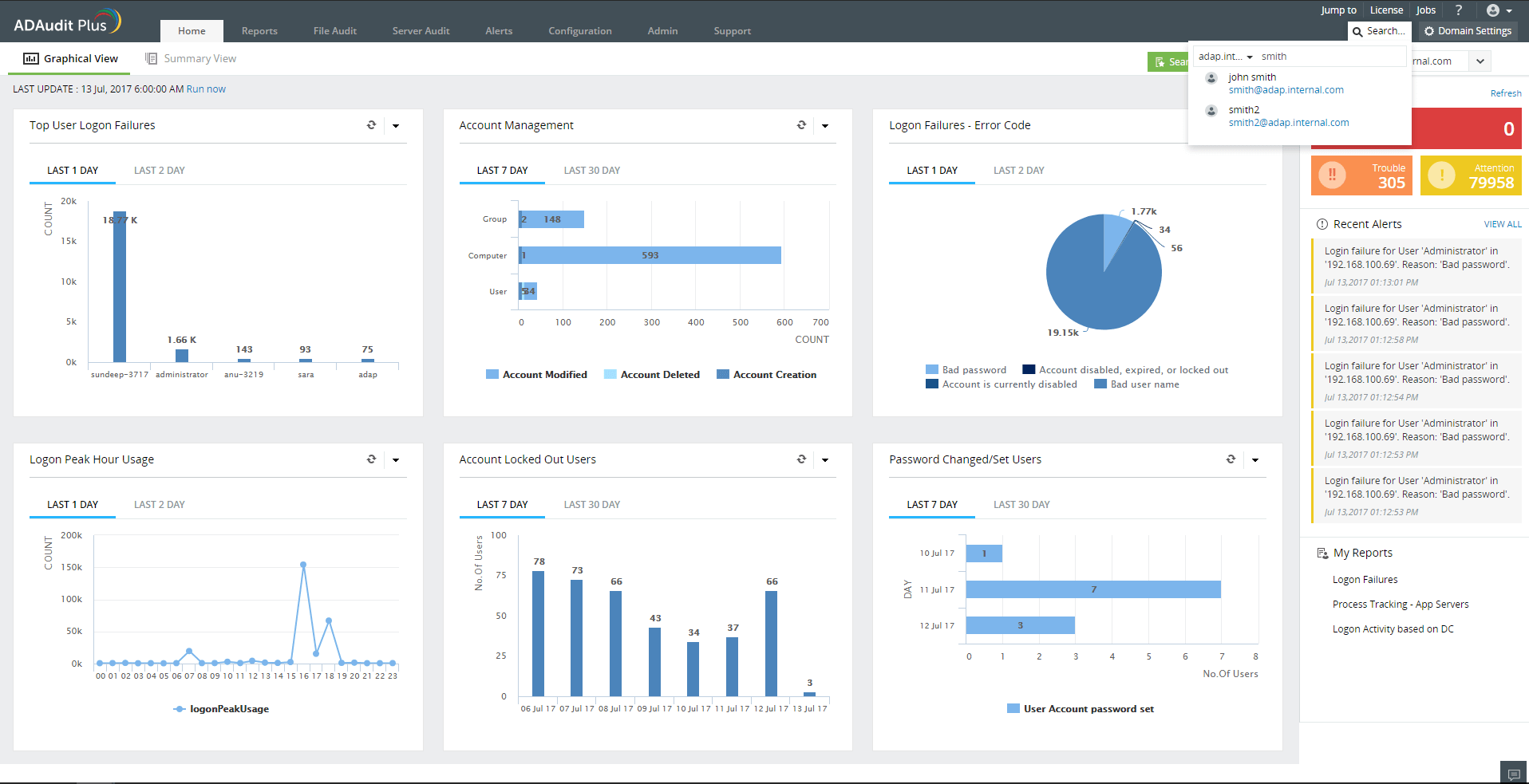

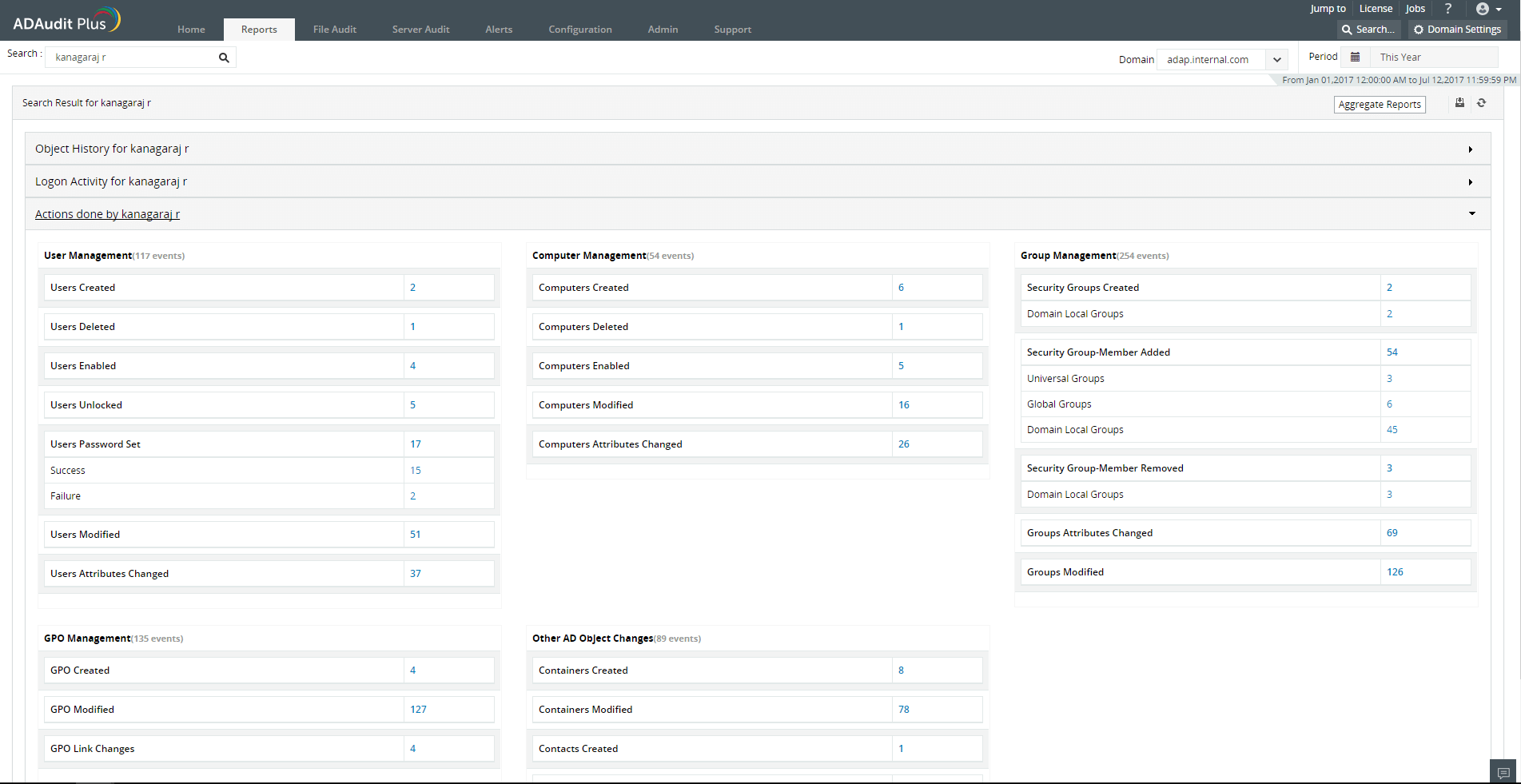

ADAudit Plus offre une fonction de recherche qui permet de suivre instantanément le parcours d’un utilisateur donné dans le domaine Active Directory. Simple et facile à utiliser, la recherche accepte trois entrées (nom d'utilisateur concerné par la piste d’audit, domaine et période) et fournit immédiatement le résumé global suivant :

- Historique d’objet: résumé des modifications de configuration du compte en question. Par exemple, modifications des autorisations du compte indiqué ou nombre de verrouillages ou de tentatives récentes de réinitialiser son mot de passe.

- Historique de connexion : résumé de tous les types d’accès, interactif ou à distance, du compte indiqué.

- Actions : résumé des modifications de configuration du compte apportées à d’autres objets Active Directory pour la période choisie.

Exploration des données d’audit sous-jacentes

Chaque détail que présente le résumé global est un lien, qui donne accès à un rapport complet. Par exemple, lorsque vous affichez les résultats de l’activité d’un administrateur dans une semaine, cliquez pour ouvrir le rapport détaillé GPO modifiés et comparez, entre autres, les anciennes et les nouvelles valeurs.

Résumé d’audit global : information riche et pertinente pour une meilleure analyse

En termes d’examen des incidents, la fonction de recherche réunit tous les renseignements vitaux d’analyse forensique :

- Actions exécutées avec le compte d’origine (nom d'utilisateur demandeur).

- Modifications apportées par ce compte (nom d'utilisateur demandeur) à Active Directory.

- Historique de connexion du compte (nom d'utilisateur demandeur) pour identifier les ordinateurs depuis lesquels il a apporté ces modifications et savoir s’il a eu accès à d’autres ordinateurs.

Une fois réunies et analysées ensemble, ces informations améliorent le contexte, ce qui permet de corréler facilement les événements, voire d’orienter l’examen dans la bonne direction. Par exemple, supposons qu’un utilisateur suspect A a falsifié Active Directory. Vous utilisez la piste d’audit pour l’examen.

- Les résultats révèlent que l’utilisateur A a eu accès à Active Directory de l’ordinateur X, y a créé un nouveau compte d’utilisateur, puis l’a supprimé.

- Vous utilisez alors la recherche pour suivre les actions du compte supprimé. Les résultats se résument et s’interprètent ainsi :

Les autorisations du compte supprimé ont été abusivement élevées par un technicien d’assistance. | Indique la complicité du technicien. |

Le compte supprimé a ouvert une session et utilisé l’ordinateur Y. Il a aussi eu accès à distance à plusieurs autres ordinateurs. | Permet d’isoler rapidement l’ordinateur Y où le compte supprimé a apporté des modifications à Active Directory. Aide à rechercher des signes de vol de données et d’autres formes d’intrusion sur les ordinateurs ayant fait l’objet d’un accès à distance. |

Résumé de tous les objets Active Directory concernés par le compte supprimé. | Permet d’annuler ou d’ajuster les configurations de sécurité AD pour neutraliser la menace. |

Voici les avantages de la piste d’audit globale qu’offre ADAudit Plus.