Analyse des risques de connexion Azure

Suivez toute l’activité de connexion Azure AD (maintenant Entra ID) et examinez divers paramètres, comme la réputation de l’adresse IP, l’emplacement, les modèles, etc., pour détecter et corriger les risques de sécurité dans Azure AD.

Améliorer la détection des risques Azure AD avec ADAudit Plus

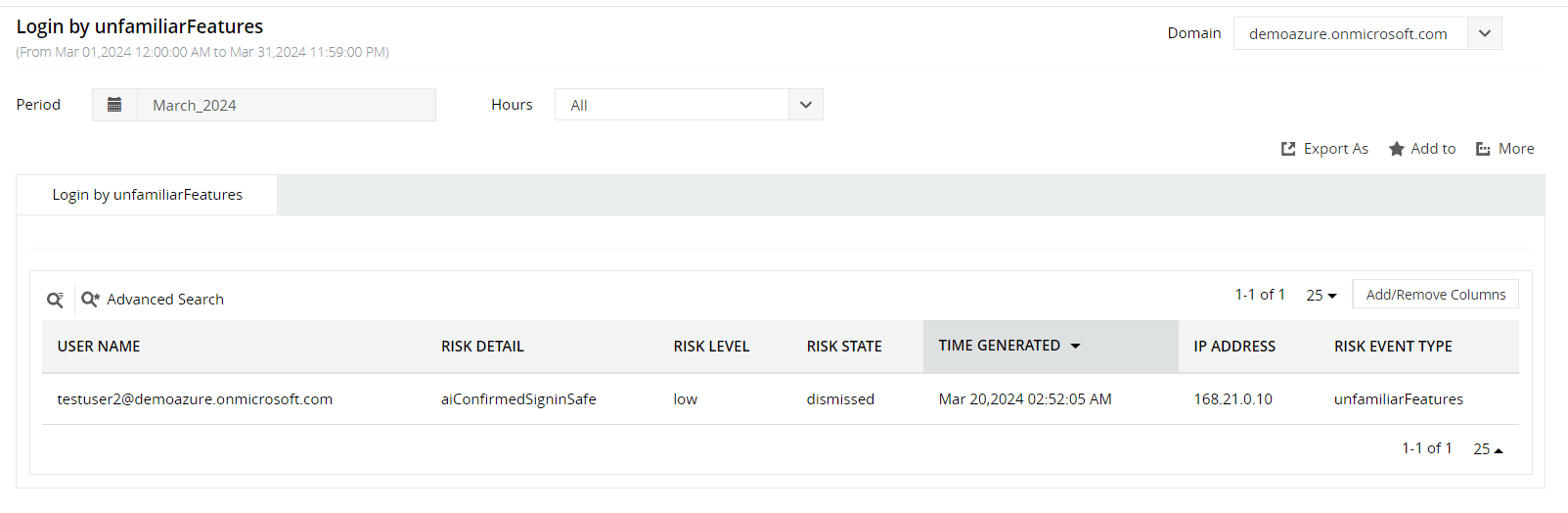

Suivi de l’activité de connexion à risque

Identifiez les utilisateurs dont l’activité de connexion suspecte menace la sécurité Azure AD de l’organisation. Générez des rapports sur le niveau de risque de l’opération, l’heure de connexion, l’adresse IP, etc.

Adoption d’une sécurité AD hybride

Détectez les menaces de l’environnement hybride en analysant les connexions suspectes à AD sur site avec l’analyse comportementale des utilisateurs (UBA) et au cloud avec une licence Azure AD Premium.

Détection des connexions non autorisées

Déterminez si plusieurs utilisateurs se connectent avec les mêmes identifiants en repérant deux connexions d’un même compte qui proviennent de lieux géographiquement distants.

Suivi des tentatives de connexion non sécurisée

Analysez l’activité à risque comme les tentatives de connexion avec des mots de passe expirés, anciens ou faibles. Identifiez aussi les utilisateurs qui intègrent leur nom à leur mot de passe.

Analyse et prévention faciles des risques de connexion Azure AD

Suivi de l’activité de connexion à risque

Surveillez de près les connexions d’adresses IP ayant une réputation basse ou un taux d’échecs élevé à cause de l’usage répété d’identifiants incorrects.

Réponse aux attaques par test de mots de passe faibles

Identifiez les connexions avec des identifiants servant par ailleurs à une attaque par test de mots de passe faibles et prenez des mesures pour désactiver les comptes d’utilisateur et limiter les dommages.

Détection de l’utilisation d’identifiants non sécurisés

Générez des alertes instantanées par courrier ou SMS à la détection de connexions effectuées par un personnel autorisé dont les identifiants ont fuité ou été partagés sur des sites publics, le dark web, etc.

Recherche d’utilisateurs malveillants

Désignez les utilisateurs tentant délibérément de dissimuler leurs détails de connexion comme l’appareil, l’emplacement, l’adresse IP, etc., ce qui peut indiquer un utilisateur malveillant.

Lancer la détection et l’analyse des risques de connexion Azure avec ADAudit Plus

Télécharger une version d’évaluation gratuite de 30 joursAutres solutions offertes par ADAudit Plus

Audit des modifications GPO

Vérifiez et suivez en temps réel les paramètres GPO modifiés avec les anciennes et les nouvelles valeurs.

Audit des autorisations de fichier

Vérifiez toutes les modifications d’autorisations de fichier et de dossier. Déterminez l’auteur de ces modifications, le moment et l’origine.

Analyse des modifications de fichier

Obtenez un suivi instantané de toutes les modifications et les tentatives d’accès avortées pour les fichiers sensibles.

Analyse forensique

Examinez rapidement les incidents de sécurité avec des données d’audit exactes et exploitables.

Audit des serveurs Windows

Vérifiez et analysez toute l’activité des utilisateurs dans l’environnement de serveurs Windows en temps réel.

Audit des périphériques amovibles

Analysez l’utilisation de périphériques de stockage amovibles comme des clés USB et suivez l’activité des fichiers.

Analyse des imprimantes

Analysez l’utilisation d’imprimantes pour savoir qui a imprimé le contenu des fichiers sensibles sur un réseau Windows.

Audit ADFS

Analysez et suivez les tentatives d’authentification ADFS ayant réussi ou échoué en temps réel.

Audit des postes de travail

Vérifiez, signalez et suivez l’activité sensible des utilisateurs sur les postes de travail en temps réel.