Audit des modifications de stockage EMC

Suivez en permanence l’activité des utilisateurs sur les serveurs de fichiers EMC

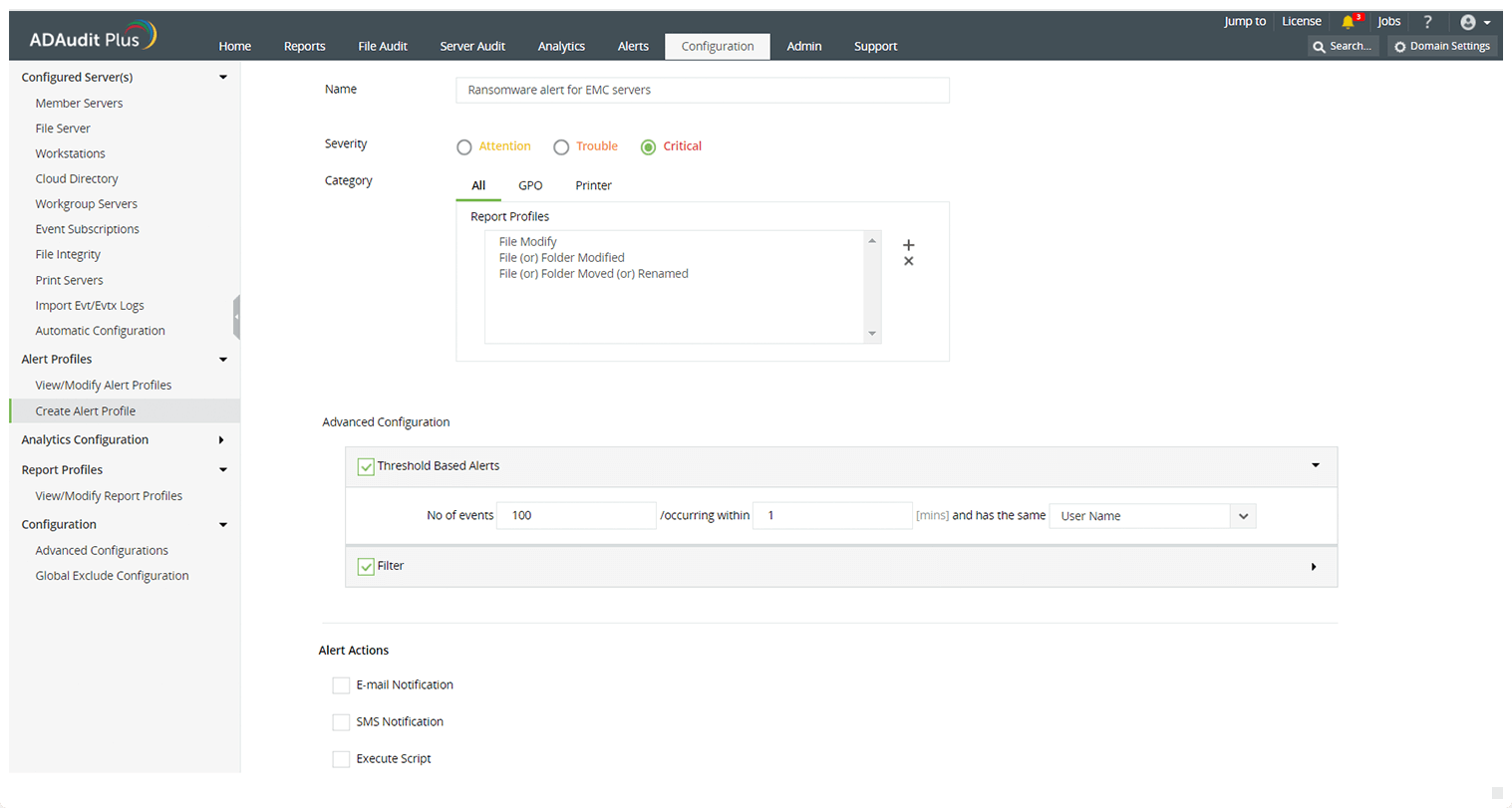

à l’aide d’un l’outil d’audit en temps réel des modifications. Dans ADAudit Plus, les rapports détaillés et les alertes instantanées aident

à détecter rapidement une activité anormale et assurent une sécurité complète.

Protéger l’environnement de stockage de fichiers EMC avec ADAudit Plus

Audit EMC en temps réel

Vérifiez et suivez chaque tentative réussie ou avortée de créer, lire, modifier, écrire ou supprimer des fichiers et de modifier des autorisations.

Suivi multi-plateforme

Effectuez l’audit des fichiers sur plusieurs systèmes EMC, dont VNX, VNXe, Celerra, Unity et Isilon, ainsi que sur des serveurs de stockage Windows, Synology et NetApp.

Suivi des modifications d’autorisations

Déterminez qui a modifié des autorisations de fichier, avec des détails sur l’entrée de contrôle d’accès ajoutée ou supprimée, quand et d’où.

Rapports instantanés et détaillés

Conservez une piste d’audit complète des modifications de fichier et de dossier EMC, générez des rapports instantanés et recevez-les dans votre boîte aux lettres pour une analyse approfondie.

Protégez vos données contre les attaques externes, le rançongiciel et les menaces internes.

Réponse aux incidents rapide

Configurez des alertes par courrier ou SMS et exécutez des scripts personnalisés pour aviser les administrateurs et réagir instantanément à une activité de fichier anormale.

Analyse des menaces précise

Détectez précisément les intrusions de rançongiciel, les menaces internes, les abus de privilèges et d’autres risques de sécurité grâce à la veille qu’assure le moteur d’ analyse comportementale des utilisateurs.

Rapports d’audit EMC pour la conformité

Remplissez les exigences de diverses normes réglementaires (HIPAA, SOX, RGPD, PCI DSS, GLBA, FISMA et ISO27001) avec des rapports d’audit de conformité prédéfinis.

Sécurité AD renforcée

Outre l’audit EMC, ADAudit Plus veille à la sécurité Active Directory en suivant les modifications des objets stratégie de groupe, des unités d’organisation, des configurations DNS ou des serveurs Windows.

Évaluez concrètement ADAudit Plus, l’outil d’audit en temps réel des modifications des serveurs de fichiers EMC.

Démarrer une évaluation gratuiteAutres solutions offertes par ADAudit Plus

Audit des modifications GPO

Vérifiez et suivez en temps réel les paramètres GPO modifiés avec les anciennes et les nouvelles valeurs.

Audit des autorisations de fichier

Vérifiez toutes les modifications d’autorisations de fichier et de dossier. Déterminez l’auteur de ces modifications, le moment et l’origine.

Analyse des modifications de fichier

Obtenez un suivi instantané de toutes les modifications et les tentatives d’accès avortées pour les fichiers sensibles.

Analyse forensique

Examinez rapidement les incidents de sécurité avec des données d’audit exactes et exploitables.

Audit des serveurs Windows

Vérifiez et analysez toute l’activité des utilisateurs dans l’environnement de serveurs Windows en temps réel.

Audit des périphériques amovibles

Analysez l’utilisation de périphériques de stockage amovibles comme des clés USB et suivez l’activité des fichiers.

Analyse des imprimantes

Analysez l’utilisation d’imprimantes pour savoir qui a imprimé le contenu des fichiers sensibles sur un réseau Windows.

Audit ADFS

Analysez et suivez les tentatives d’authentification ADFS ayant réussi ou échoué en temps réel.

Audit des postes de travail

Vérifiez, signalez et suivez l’activité sensible des utilisateurs sur les postes de travail en temps réel.