Principaux avantages du contrôle des activités des employés à l'aide d'ADAudit Plus

Suivi des heures des employés

Surveillez les heures de travail de vos employés à distance et sur site afin de déterminer avec précision les heures facturables.

Surveillance des activités des utilisateurs

Suivez et enregistrez les actions des utilisateurs sur Active Directory (AD), les serveurs de fichiers, les périphériques NAS, etc.

Chasse aux menaces proactive

Utilisez l'UBA pour repérer rapidement les initiés malveillants, l'utilisation abusive ou la remontée des privilèges, ainsi que d'autres problèmes de sécurité.

Améliorez la productivité des employés grâce à un suivi précis des heures de travail

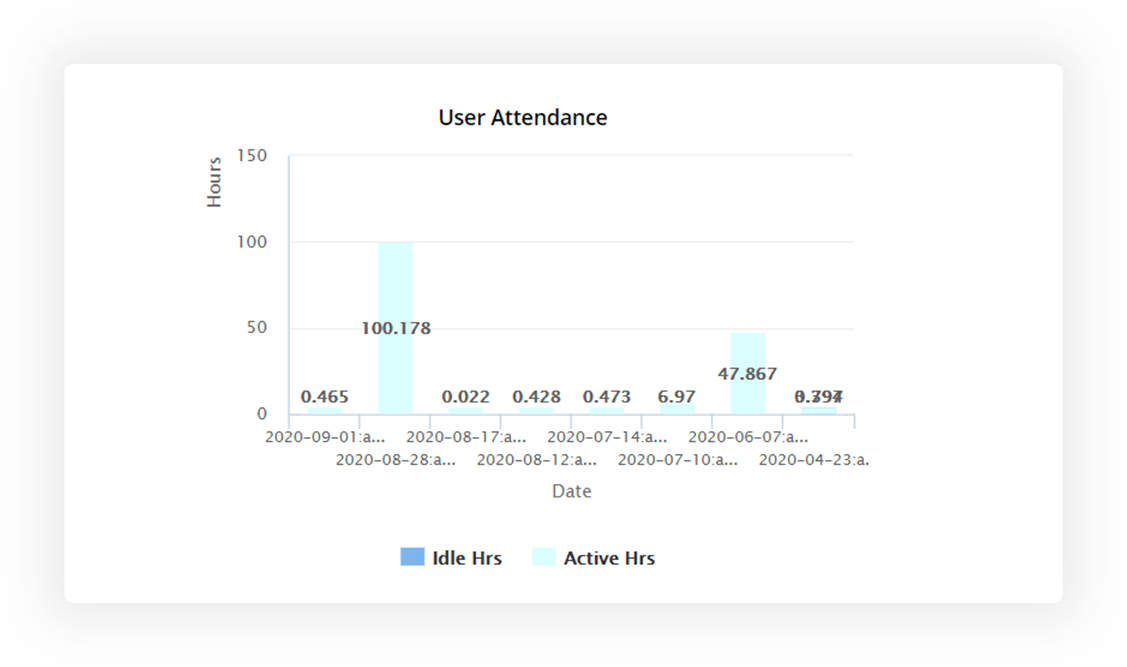

Obtenez des analyses instantanées sur l'efficacité réelle de votre personnel en enregistrant régulièrement leurs heures de travail, en analysant leur temps d'inactivité, en suivant leurs habitudes de connexion et de déconnexion, en évaluant le nombre d'employés travaillant à domicile, et bien plus encore.

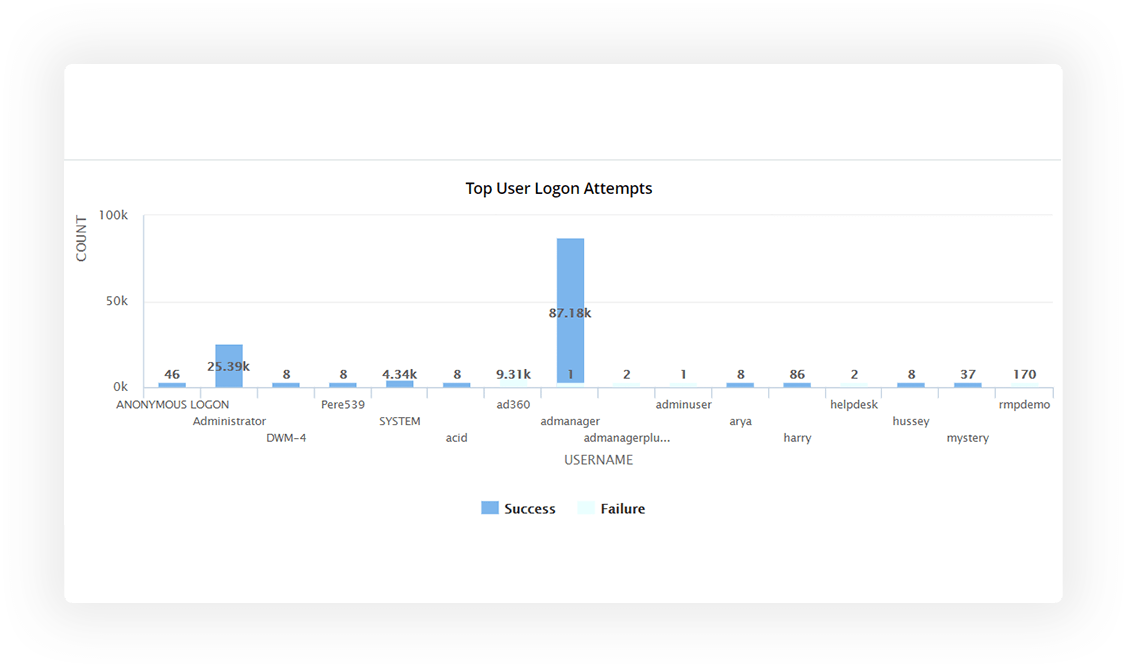

Suivez les actions de connexion et de déconnexion des utilisateurs avec des détails sur qui s'est connecté, quand et où.

Identifiez le temps de travail réel des employés en excluant le temps d'inactivité des machines.

Évaluez les utilisateurs avec un nombre élevé d'échecs de connexion en fournissant des informations détaillées sur la cause de ces échecs.

Surveillez les activités des stations de travail, y compris le démarrage et l'arrêt, les connexions et déconnexions à distance, etc.

Renforcez la responsabilité des employés grâce à l'audit

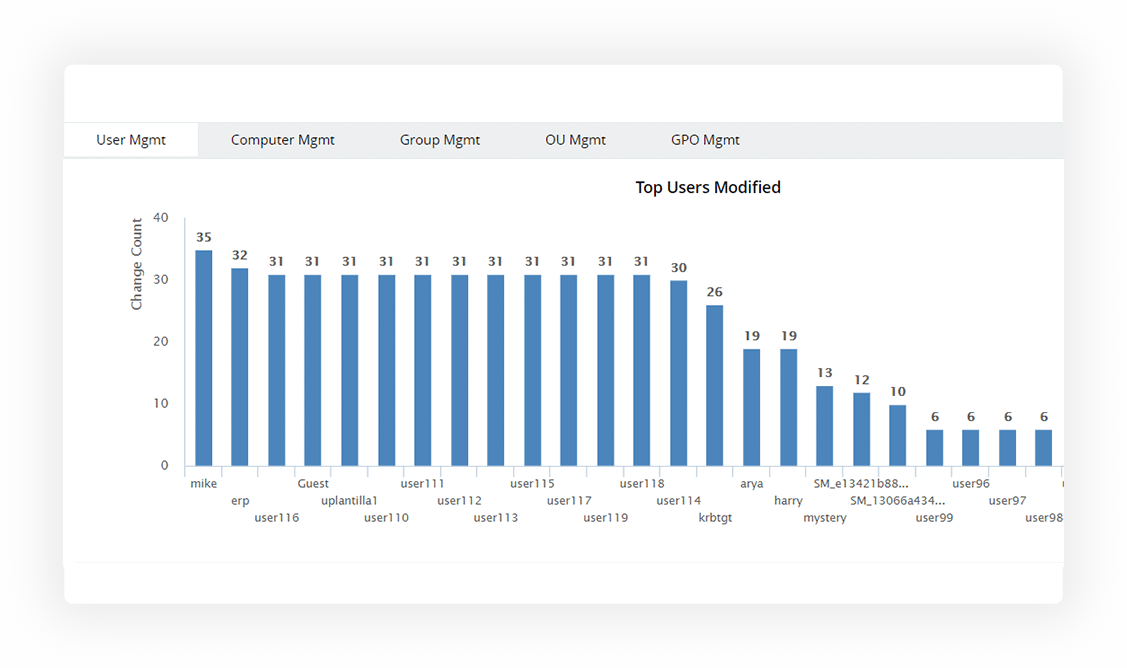

Bénéficiez d'une visibilité approfondie sur les changements en surveillant les activités des employés dans Active Directory (AD), Windows Server, les stations de travail, les serveurs de fichiers Windows, les périphériques de stockage EMC/NetApp/Synology et Azure AD.

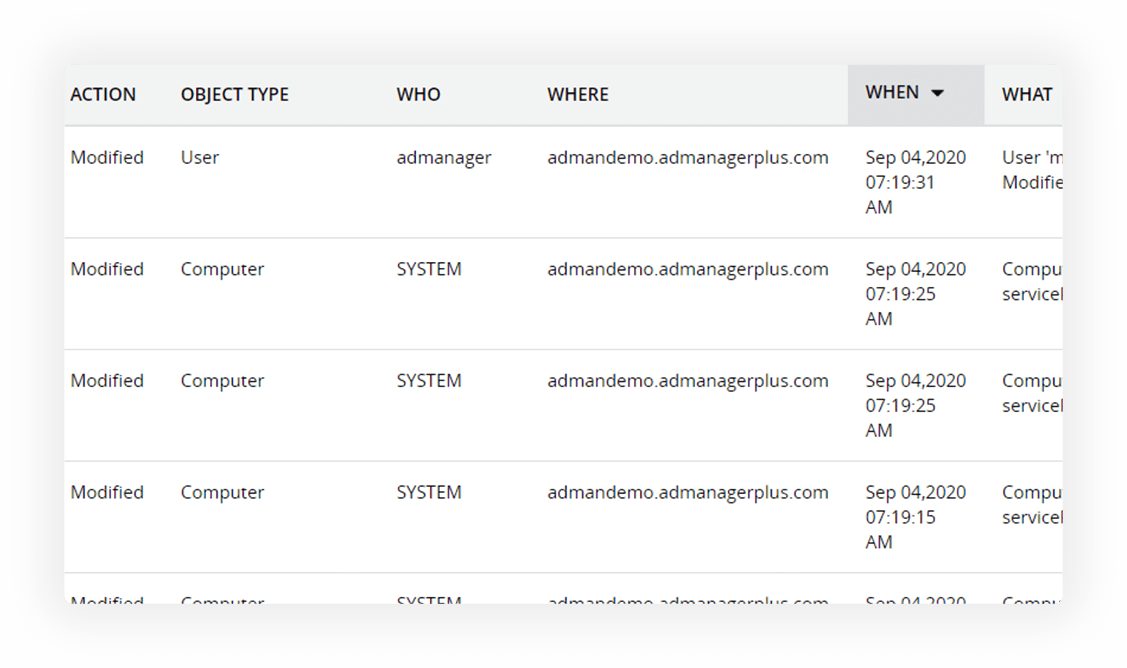

Suivez toutes les modifications apportées aux objets AD et à leurs attributs, aux GPO, etc., avec des détails sur l'auteur de la modification, le moment et l'endroit où elle a été effectuée.

Examinez de manière sélective les activités initiées par les administrateurs et les autres utilisateurs disposant de privilèges élevés.

Auditez les accès et les modifications de fichiers par les utilisateurs, ayant réussi ou échoué.

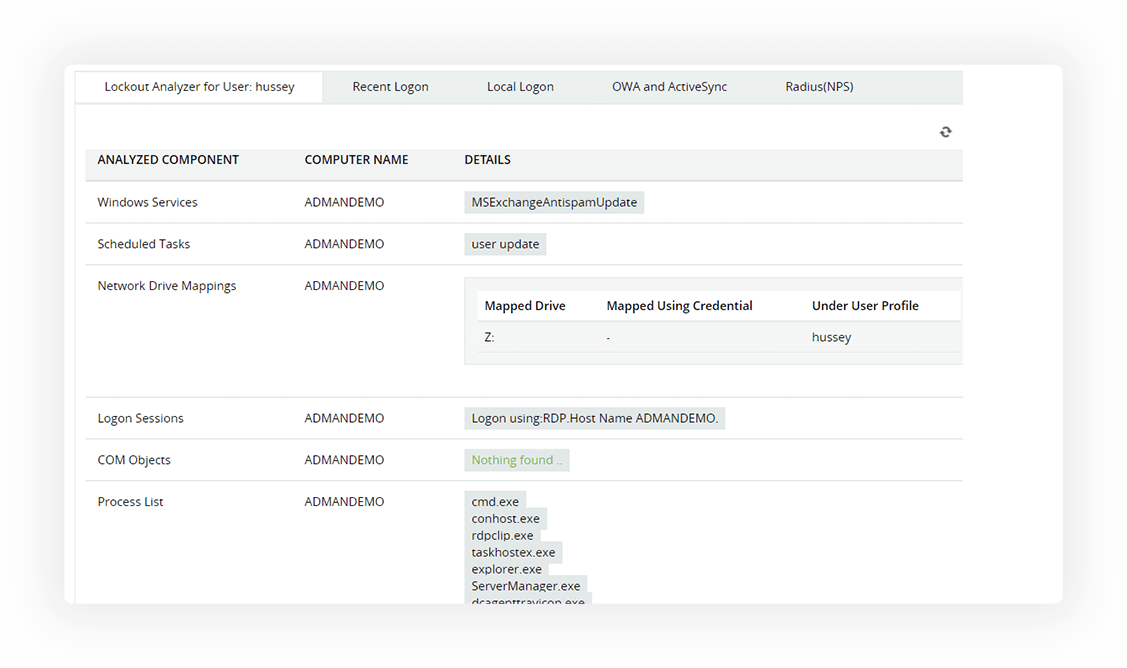

Découvrez la raison pour laquelle les comptes de vos employés sont régulièrement verrouillés.

Détectez plus rapidement les menaces de sécurité informatique grâce à l'apprentissage automatique

Tirez parti de l'analyse du comportement des utilisateurs (UBA) pour définir des bases de référence spécifiques aux utilisateurs pour les activités de gestion des fichiers, des connexions et des utilisateurs, ainsi que des processus. Signalez toute anomalie afin de détecter les menaces internes, les abus de privilèges, les attaques par force brute et bien plus encore.

Repérez les activités suspectes des utilisateurs, telles que des pics soudains d'échecs de connexion, d'accès aux fichiers, etc.

Détectez et mettez en quarantaine les attaques potentielles de ransomware en arrêtant instantanément le système infecté.

Automatisez les réponses instantanées et scénarisées pour limiter les dégâts.

Oh, un instant ! Nous offrons bien plus qu'un simple outil d'audit AD

Audit de serveur de fichiers Windows

Notre logiciel d'audit Active Directory propose pour vous aider des rapports de conformité complets et prêts à l’emploi.

Audit des fichiers des périphériques NAS

Auditer les accès aux fichiers et les modifications sur les périphériques EMC, EMC Isilon, NetApp et Synology.

Audit des serveurs Windows Server

Contrôlez en temps réel les modifications apportées à toutes les activités de l'environnement des serveurs Windows.