Analyse de l’accès aux fichiers

Suivez l’accès aux fichiers et aux dossiers dans des environnements Windows, NetApp et EMC en temps réel avec ADAudit Plus. Utilisez des alertes instantanées et l’analyse comportementale des utilisateurs (UBA) pour détecter et répondre aux anomalies d’accès.

Simplifiez l’analyse de l’accès aux fichiers Windows.

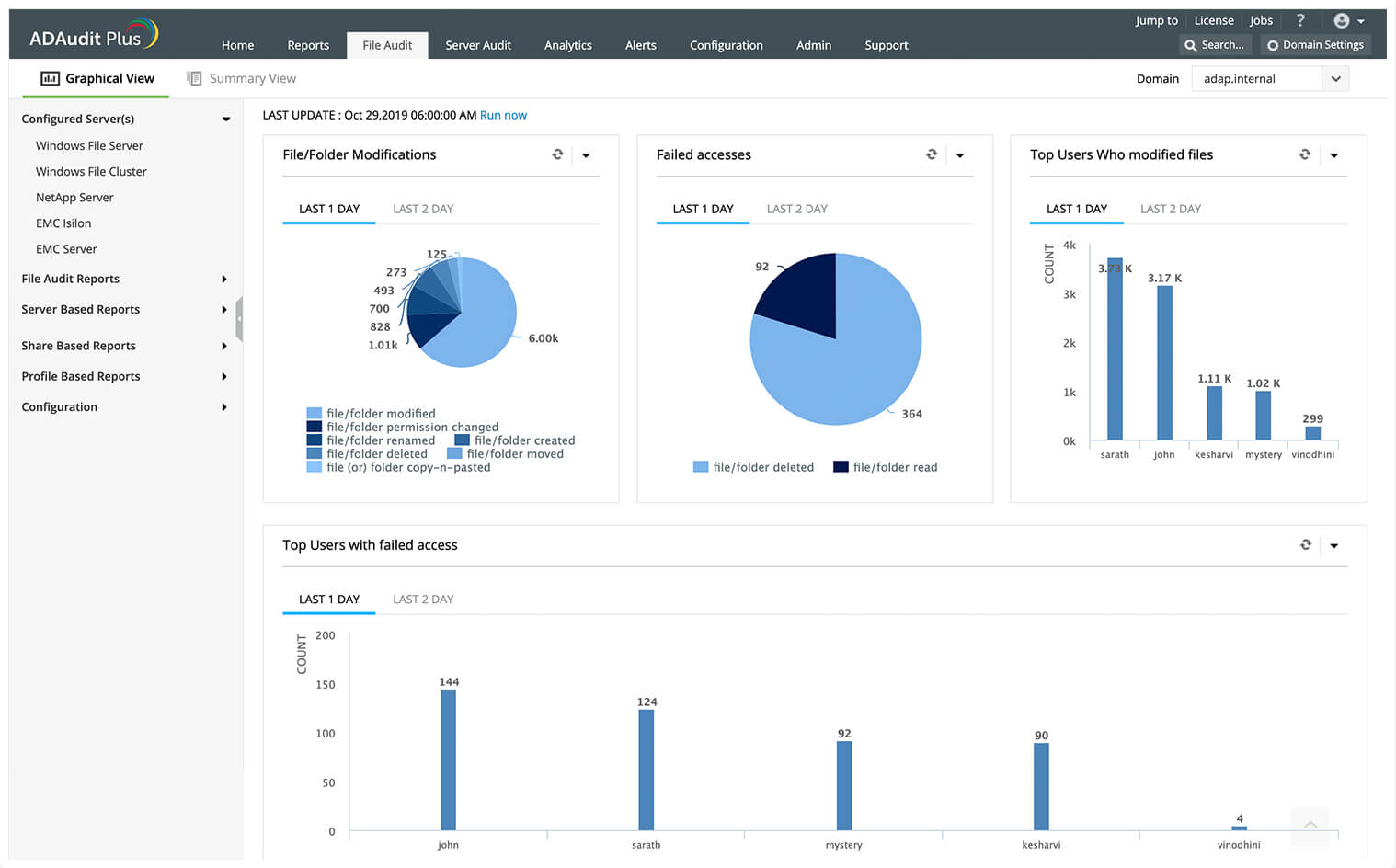

Audit de l’accès aux fichiers dans le domaine

Assurez une analyse de l’accès aux fichiers en temps réel dans les serveurs Windows, les clusters de basculement et les périphériques NAS (systèmes de stockage NetApp, Dell EMC, VNX et Isilon) de l’entreprise.

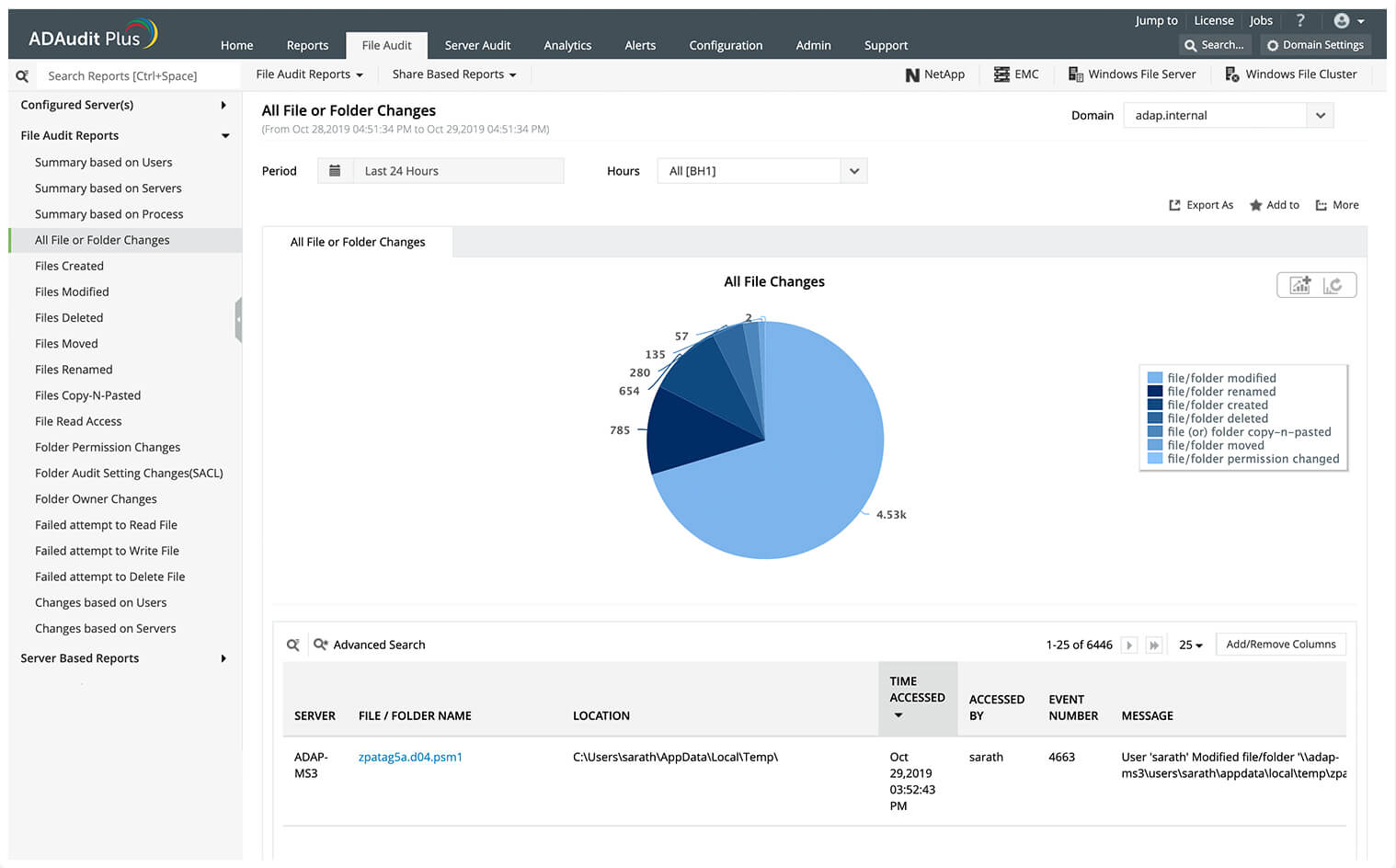

Analyse de l’accès aux dossiers partagés

Vérifiez tous les accès réussis ou avortés (création, lecture, modification, suppression, déplacement, modification d’autorisations, copier-coller, etc.) à des fichiers et des dossiers partagés.

Suivi des échecs d’accès aux fichiers

Analysez de près les échecs, même accidentels, d’ouverture de fichier et de dossier ou de modification car il s’agit souvent des premiers signes de menaces.

Ciblage de l’activité des fichiers sensibles

Filtrez les rapports pour afficher un aperçu de l’accès pour des fichiers, des dossiers, des partages ou des utilisateurs précis, voire personnalisez-les selon les besoins de l’organisation.

Solution d’analyse de l’accès aux fichiers en temps réel

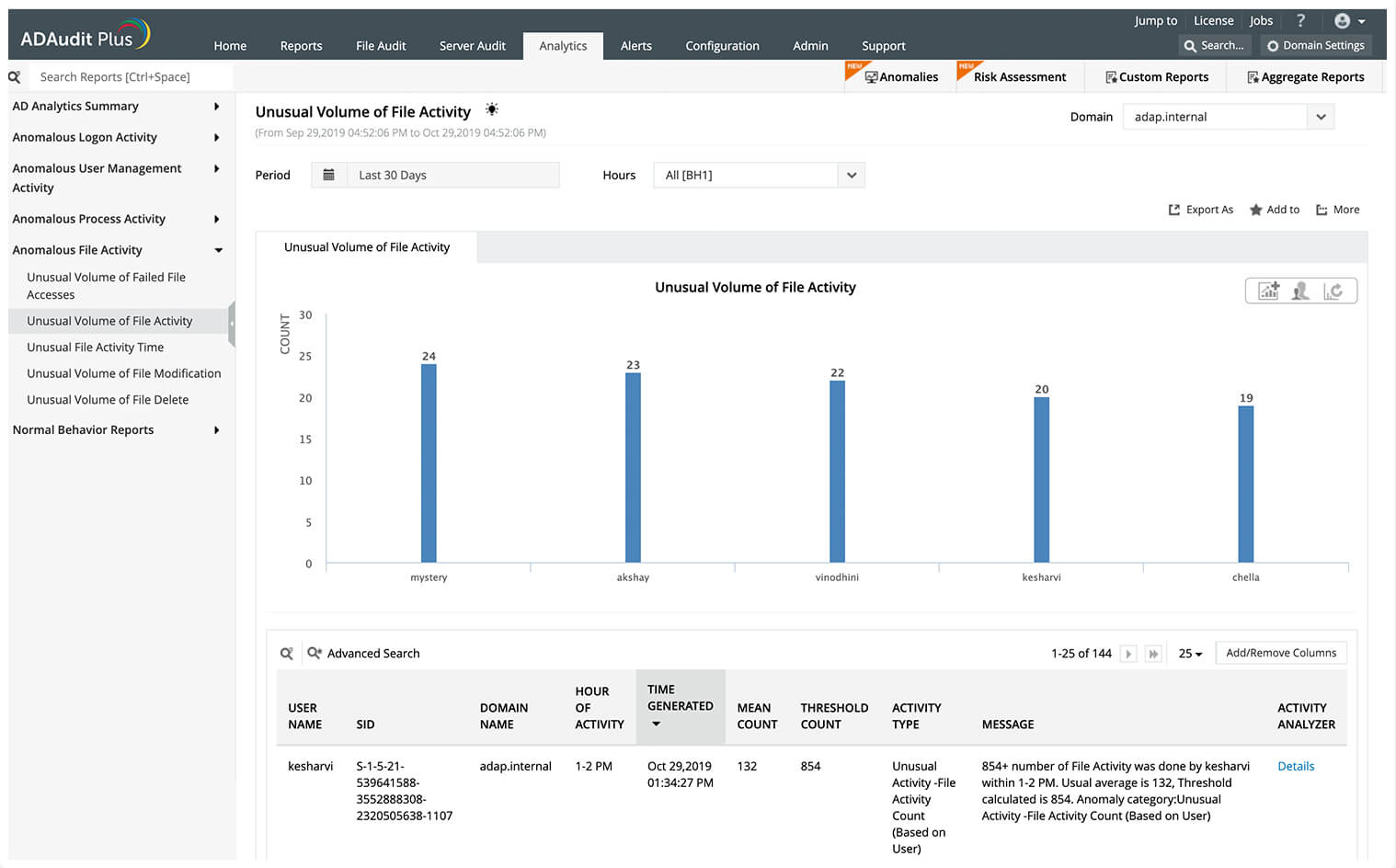

Identification des anomalies d’accès aux fichiers/dossiers

Exploitez l’UBA pour déterminer une base acceptable de comportement des utilisateurs et détectez les écarts suspects.

Blocage des menaces à la volée

Recevez des alertes en temps réel par courrier ou SMS sur des accès potentiellement malveillants et réagissez avec des scripts exécutant une stratégie de réponse aux incidents adaptée.

Automatisation du suivi de conformité

Recevez des rapports réguliers sur tous les accès et les modifications pour remplir les exigences réglementaires (RGPD, HIPAA, PCI DSS, GLBA, SOX, FISMA, ISO 27001 et autres).

Examen forensique rapide

Notre outil d’analyse de l’accès aux fichiers tient des pistes d’audit claires qui accélèrent l’examen forensique des violations pour identifier leur cause première.

Accélérez les audits de conformité avec un outil d’analyse de l’accès aux fichiers.

Obtenir une version d’évaluation gratuitetotalement fonctionnelle de 30 joursAutres solutions offertes par ADAudit Plus

Audit des modifications GPO

Vérifiez et suivez en temps réel les paramètres GPO modifiés avec les anciennes et les nouvelles valeurs.

Audit des autorisations de fichier

Vérifiez toutes les modifications d’autorisations de fichier et de dossier. Déterminez l’auteur de ces modifications, le moment et l’origine.

Analyse des modifications de fichier

Obtenez un suivi instantané de toutes les modifications et les tentatives d’accès avortées pour les fichiers sensibles.

Analyse forensique

Examinez rapidement les incidents de sécurité avec des données d’audit exactes et exploitables.

Audit des serveurs Windows

Vérifiez et analysez toute l’activité des utilisateurs dans l’environnement de serveurs Windows en temps réel.

Audit des périphériques amovibles

Analysez l’utilisation de périphériques de stockage amovibles comme des clés USB et suivez l’activité des fichiers.

Analyse des imprimantes

Analysez l’utilisation d’imprimantes pour savoir qui a imprimé le contenu des fichiers sensibles sur un réseau Windows.

Audit ADFS

Analysez et suivez les tentatives d’authentification ADFS ayant réussi ou échoué en temps réel.

Audit des postes de travail

Vérifiez, signalez et suivez l’activité sensible des utilisateurs sur les postes de travail en temps réel.