-

Avec audit AD natif

-

Avec ADAudit Plus

Avec ADAudit Plus

Étape 1 : Activez la stratégie d'audit des événements de connexion

Ouvrez le « Gestionnaire de serveur » sur votre serveur Windows

Sous « Gérer », sélectionnez « Gestion des stratégies de groupe » pour afficher la « Console de gestion des stratégies de groupe ».

Allez dans la forêt>Domaine>Votre domaine>Contrôleurs de domaine Vous pouvez soit créer un nouvel objet de stratégie de groupe, soit modifier un GPO existant.

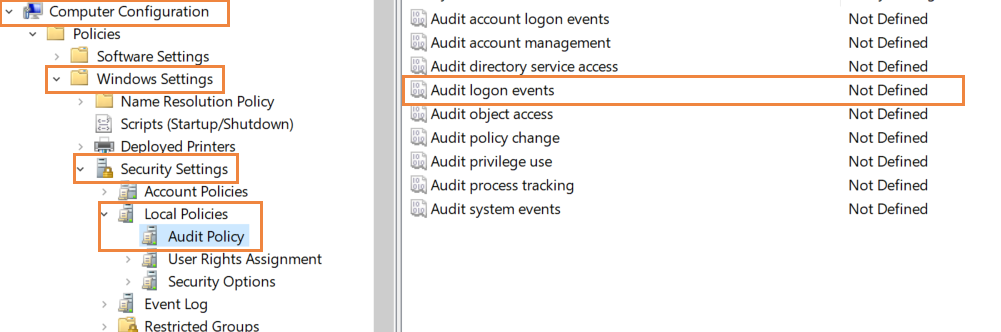

Dans l'éditeur de stratégie de groupe, allez dans Configuration de l'ordinateur > Paramètres Windows > Paramètres de sécurité > Stratégies locales > Stratégie d'audit.

Dans les stratégies d'audit, sélectionnez « Audit des événements de connexion » et activez-le pour « échec ».

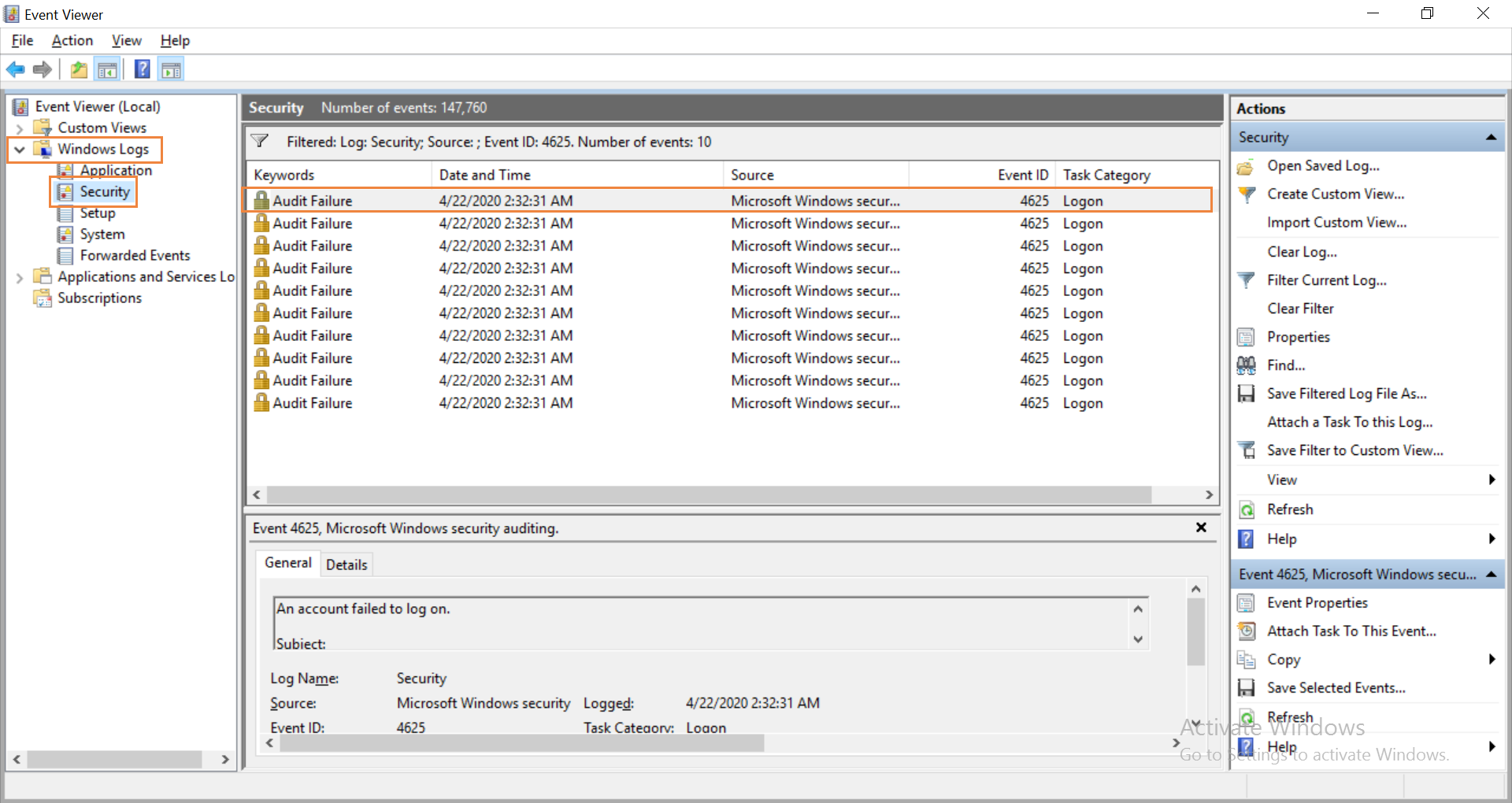

Étape 2 : Utiliser l’Observateur d'événements pour trouver la source des échecs de connexion ?

L’Observateur d'événements enregistre désormais un événement chaque fois qu'une tentative de connexion échoue dans le domaine. Recherchez l'ID d'événement 4625 qui est déclenché si un échec de connexion est enregistré.

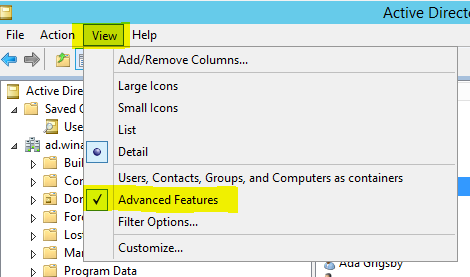

Étape 1 : Activez la « stratégie d'audit de connexion » dans Active Directory.

Étape 2 : Lancer ADAudit Plus

Trouvez l’ongletRapports, puis Rapports de connexion des utilisateurs et cliquez sur Échecs de connexion.

Cette opération génère un rapport détaillé comprenant l'adresse IP, l'heure de connexion, le contrôleur de domaine et le motif de l'échec de la connexion. Ce rapport aidera l'administrateur à décider si l'échec de la connexion doit être considéré comme une menace pour la sécurité.

L’audit natif devient-il un peu trop compliqué ?

Simplifiez l'audit des serveurs de fichiers et l'établissement de rapports grâce à ADAudit Plus.

Obtenir votre version d'essai gratuite Version d'essai de 30 jours entièrement fonctionnelle