-

Avec audit AD natif

-

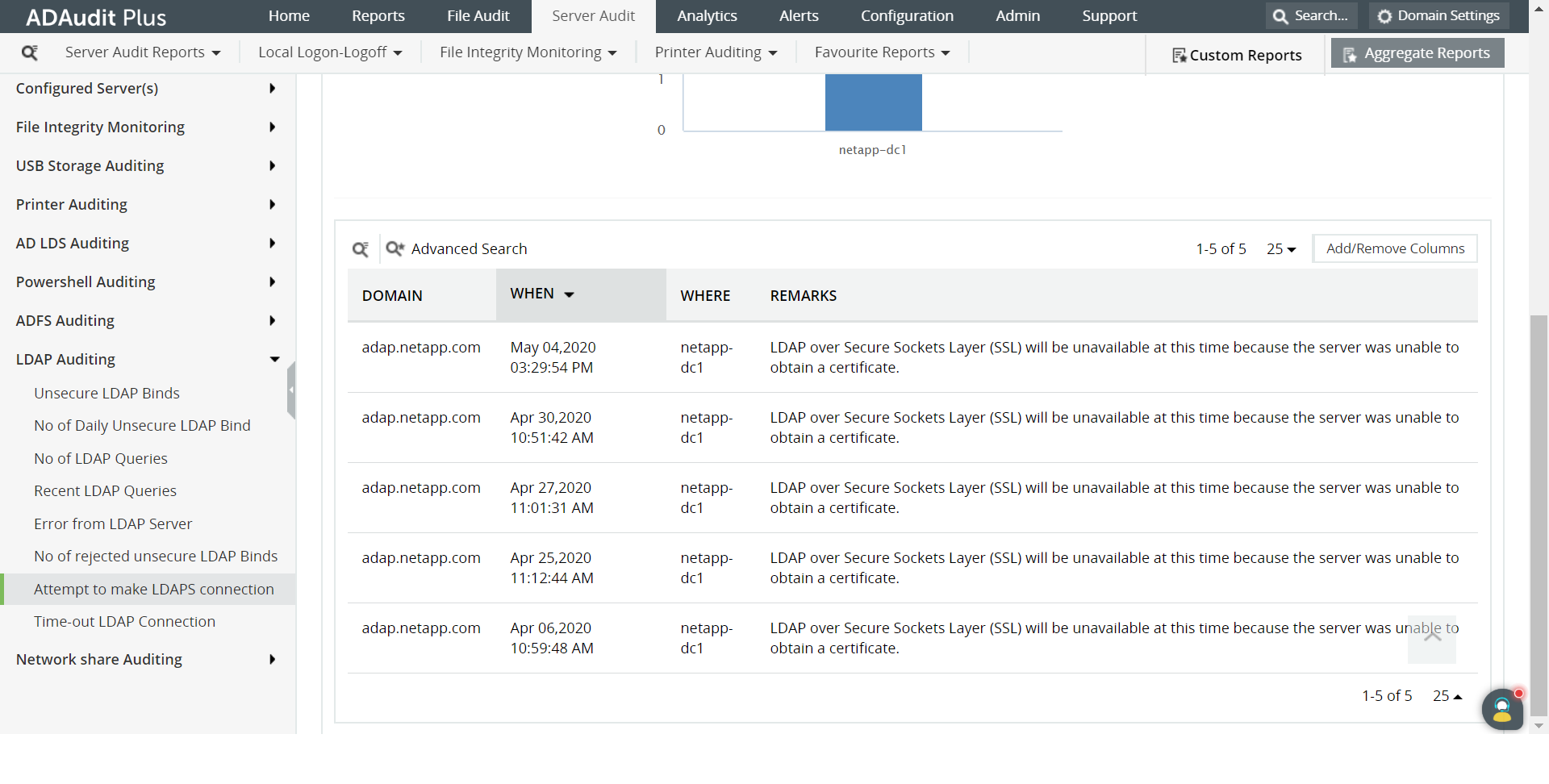

Avec ADAudit Plus

Connectez-vous à la console web ADAudit Plus en tant qu’administrateur.

Accédez à l’onglet Audit du serveur et, dans la section Audit LDAP du volet gauche, sélectionnez le rapport Tentative d'établissement d'une connexion LDAP.

Dans le coin supérieur droit, sélectionnez le domaine dans la liste déroulante et cliquez sur Générer..

Sélectionnez Exporter sous pour exporter le rapport dans l'un des formats préférés (CSV, PDF, HTML, CSVDE et XLSX).

Ouvrez la console de gestion des stratégies de groupe. Créer un nouveau GPO et le modifier -> Configuration de l'ordinateur -> Stratégies -> Paramètres Windows -> Paramètres de sécurité -> Stratégies locales -> Stratégie d'audit :

Gestion des comptes d'audit -> Cochez la case pour Succès

Audit de l'accès au service d'annuaire -> Cochez la case Succès

Cliquez sur Appliquer.

Allez dans Paramètres de sécurité Niveau ->

Propriétés -> Journal des événements :

Taille maximale du journal de sécurité -> Définir sur 4 000 000 Ko (ou 4 Go)

Méthode de conservation du journal de sécurité -> Définir pour écraser les événements si nécessaire

Lier le nouveau GPO : Allez dans « Gestion des stratégies de groupe » -> Faites un clic droit sur le domaine ou l'UO -> Cliquez sur « Associer un GPO existant » -> Choisir le GPO nouvellement créé

Forcer la mise à jour de la stratégie de groupe : Dans « Gestion des stratégies de groupe », faites un clic droit sur l’UO définie -> Choisissez « Mise à jour de la stratégie de groupe »

Ouvrez ADSI Edit -> Faites un clic droit sur ADSI Edit -> Se connecter au contexte d’attribution de noms par défaut -> Faites un clic droit sur l'objet DomainDNS avec votre nom de domaine -> Propriétés -> Sécurité -> Avancé -> Audit -> Ajouter le principal « Tout le monde » -> Type « Succès » -> S'applique à « Cet objet et les objets descendants » -> Cochez toutes les cases sauf « Contrôle total, Lister Contenus, Lire toutes les propriétés, Lire les autorisations » -> Sélectionner « OK »

Configurer LDAP :

Pour la signature LDAP du serveur,

Contrôleur de domaine: Allez dans Configuration de l'ordinateur -> Paramètres Windows -> Paramètres de sécurité -> Stratégies locales -> Options de sécurité -> Exigences de signature du serveur LDAP

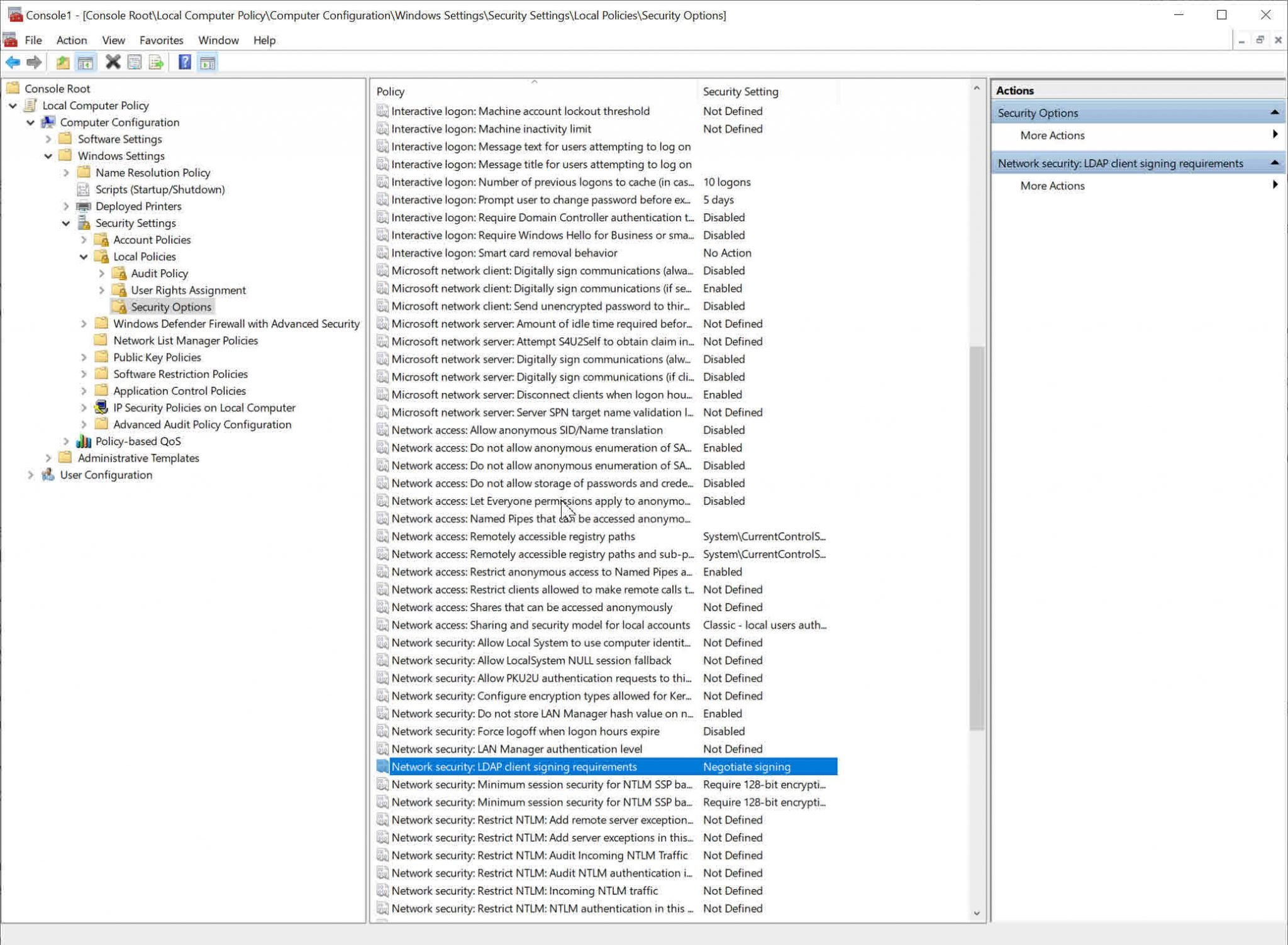

Pour la signature LDAP du client,

Sécurité réseau: Allez dans Configuration de l'ordinateur -> Paramètres Windows -> Paramètres de sécurité -> Stratégies locales -> Options de sécurité -> Exigences de signature du client LDAP

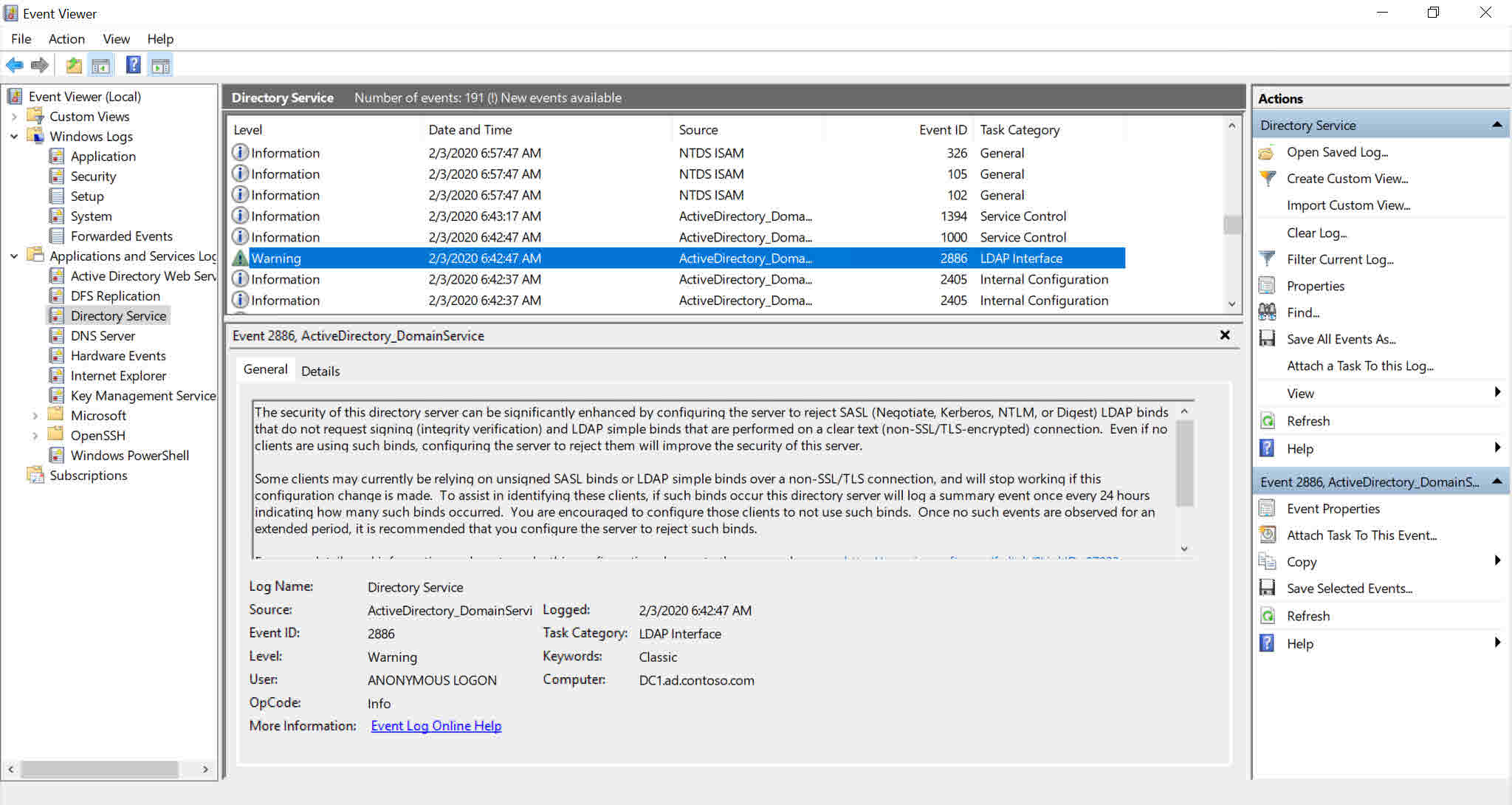

Ouvrez l’Observateur d'événements -> Filtrez le journal de sécurité pour localiser les ID d'événements (Windows Server 2003/2008-2012) :

2886 : La signature LDAP n'est pas activée dans le domaine

2887 : Liaison non signée réussie

L’audit natif devient-il un peu trop compliqué ?

Simplifiez l'audit des serveurs de fichiers et l'établissement de rapports grâce à ADAudit Plus.

Obtenir votre version d'essai gratuite Version d'essai de 30 jours entièrement fonctionnelle