Avec audit AD natif

Avec ADAudit Plus

Comment suivre les changements de mot de passe avec ADAudit Plus

Dans la console d'ADAudit Plus, vous trouverez les rapports relatifs aux mots de passe sous 'Rapports ----> Gestion des utilisateurs. Vous pouvez accéder aux rubriques 'Utilisateurs ayant récemment changé de mot de passe' et 'Utilisateurs ayant récemment défini leur mot de passe' pour consulter les tentatives de changement ou de réinitialisation de mot de passe.

La fonctionnalité de recherche avancée vous offre de multiples attributs de filtrage pour rechercher un événement spécifique.

Exportez facilement vos rapports aux formats CSV, HTML, PDF et XSL.

Établissez des corrélations entre d'autres rapports de gestion des utilisateurs et des ordinateurs pour repérer les comportements anormaux sur le réseau.

Suivez les changements et réinitialisations de mots de passe

Étape 1 : Activer l'audit des stratégies de groupe

Lancez le 'Gestionnaire de serveur' et ouvrez la console de gestion des stratégies de groupe (GPMC).

Dans le volet de gauche, développez les nœuds 'Forêt' et 'Domaines' npour faire apparaître le domaine spécifique pour lequel vous souhaitez suivre les modifications.

Développez le domaine et faites un clic droit sur 'Stratégie de domaine par défaut.'. Vous pouvez également choisir une stratégie de domaine universelle ou créer un nouveau GPO et le lier à la stratégie de domaine par défaut.

Cliquez sur 'Modifier' dans la stratégie de groupe souhaitée pour ouvrir l'éditeur de gestion de la stratégie de groupe.

Développez 'Configuration de l’ordinateur --->Stratégies---->Paramètres Windows ----->Paramètres de sécurité----->Stratégies locales------->Audit des stratégies..

Activez les options 'Succès' et 'Échec' pour les propriétés 'Gestion des comptes d'audit. ' Quitter l'éditeur de gestion des stratégies de groupe.

Dans la GPMC, choisissez le GPO modifié et cliquez sur 'Ajouter' dans la section « Sécurité » du volet de droite. Tapez « Tout le monde » dans la zone de texte et cliquez sur 'Vérifier les noms' pour inclure la valeur. Quittez GPMC.

Pour appliquer ces changements à l'ensemble du domaine, exécutez la commande « gupdate /force » dans la console « Exécuter

Étape 2 : Autoriser l'audit AD via ADSI Edit

Dans le Gestionnaire de serveur allez dans Outils et sélectionnez ADSI Edit.

Faites un clic droit sur le nœud ADSI Edit dans le volet gauche et sélectionnez l’option Se connecter à La fenêtre aramètres de connexion s'affiche.

Sélectionnez l’option Contexte d'attribution de noms par défaut dans le menu déroulant Sélectionner un contexte d’attribution de noms connu.

Cliquez sur OK et revenez à la fenêtre ADSI Edit. Développez le contexte d’attribution de noms par défaut et sélectionnez le sous-nœud contrôleur de domaine (DC) associé.

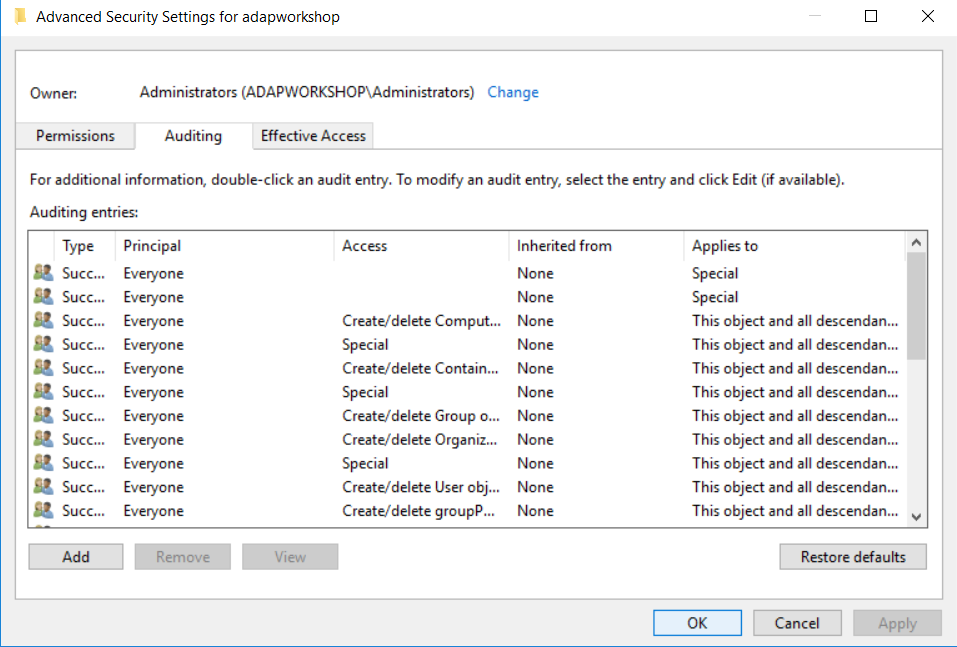

Dans la fenêtre Propriétés allez dans l’onglet Sécurité et sélectionnez Avancé. Sélectionnez ensuite l’ongletAudit et cliquez sur Ajouter.

Cliquez sur Sélectionner un principe. La fenêtre Sélectionner un utilisateur, un ordinateur ou un groupe.s'affiche. Tapez « Tout le monde » dans la zone de texte et vérifiez-le en cliquant sur Vérifier les noms..

Le Principal de la fenêtre Entrée d'audit affiche désormais « Tout le monde ». Dans le menu déroulant Type, sélectionnez Tous pour vérifier les événements de type Succès et Échec.

Dans le menu déroulant Sélectionner sélectionnez Cet objet et tous les objets descendants. Cela permet d'auditer les objets descendants de l’UO. Sélectionnez Contrôle total dans la section Autorisations.

Cela permet de sélectionner toutes les cases à cocher disponibles. Désélectionnez les cases à cocher suivantes :

Contrôle total

Répertorier les contenus

Lire toutes les propriétés

Lire les autorisations

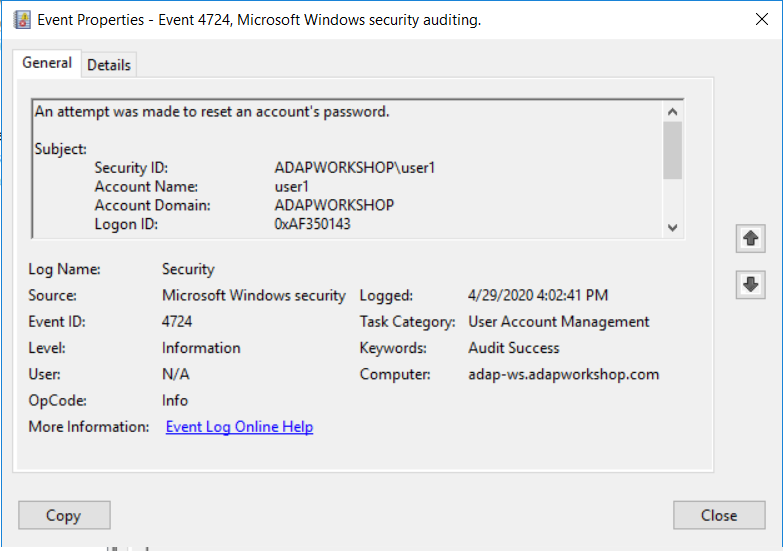

Étape 3 : Afficher les événements dans l’Observateur d'événements

Ouvrez l’Observateur d'événements et accédez aux « journaux de sécurité » à partir des « journaux Windows »

L'ID d'événement 4724 décrit les tentatives de réinitialisation du mot de passe d'un compte

L'ID d'événement 4723 décrit les tentatives d'un utilisateur de modifier son mot de passe.

L’audit natif devient-il un peu trop compliqué ?

Simplifiez l'audit et le reporting LDAP avec ADAudit Plus.

Obtenez votre essai gratuitEssai de 30 jours entièrement fonctionnel