Pour vérifier l’historique de connexion des utilisateurs dans Active Directory, activez l’audit en suivant les étapes suivantes

- 1 Exécutez gpmc.msc (Console de gestion des stratégies de groupe).

- 2 Créez un nouveau GPO.

- 3 Cliquez sur Modifier et allez dansConfiguration de l’ordinateur > Stratégies > Paramètres de Windows> Paramètres de sécurité > Configuration de la stratégie d’audit avancée > Stratégies d’audit. UndSous Stratégies d’audit, vous trouverez des paramètres spécifiques de connexion/déconnexion et de connexion au compte.

Connexion / Déconnexion:

- Audit des connexions > Définir > Succès et échec.

- Audit des déconnexions > Définir > Succès.

- Audit des autres événements de connexion/déconnexion > Définir > SSuccès.

Connexion au compte:

- Audit du service d’authentification Kerberos > Définir > Succès et échec.

- 4 Pour associer le nouveau GPO à votre domaine, faites un clic droit sur . Sélectionnez

. Select Lier un GPO existant et choisissez le GPO que vous avez créé.

Par défaut, Windows met à jour la stratégie de groupe toutes les 90 minutes ; si vous souhaitez que les modifications soient immédiatement reflétées, vous pouvez forcer une mise à jour en arrière-plan de tous les paramètres de stratégie de groupe en exécutant la commande suivante dans l’invite de commandes Windows :

gpupdate /forceDésormais, lorsqu’un utilisateur se connecte ou se déconnecte, les informations sont enregistrées comme un événement dans le journal de sécurité Windows.

Pour afficher les événements, ouvrez l’Observateur d’événements et accédez à Journaux Windows >. Sécurité. Vous trouverez ici les détails de tous les événements pour lesquels vous avez activé l’audit. Vous pouvez définir ici la taille du journal de sécurité, ainsi que choisir de remplacer les événements plus anciens afin que les événements récents soient enregistrés si le journal est plein.

Comprendre les ID d’événement associés à l’activité de connexion et de déconnexion.

-

ID d’événement 4624 - Une connexion à un compte a été réussie.

Cet événement enregistre chaque tentative réussie de connexion à l’ordinateur local. Cela comprend des informations critiques sur le type de connexion (par exemple, interactif, par lots, réseau ou maintenance), le SID, le nom d’utilisateur, les informations sur le réseau, etc. La surveillance de cet événement particulier est cruciale car les informations concernant le type d’ouverture de session ne se trouvent pas dans les contrôleurs de domaine.

-

ID d’événement 4634 - Un compte a été déconnecté.

Cet événement signale la fin d'une session de connexion.

-

ID d’événement 4647 - Déconnexion initiée par l’utilisateur.

Cet événement, comme l'événement 4634, signale qu'un utilisateur s'est déconnecté. Toutefois, cet événement particulier indique que la connexion était interactive ou RemoteInteractive (bureau à distance).

-

ID d’événement 4625 - Un compte n’a pas pu se connecter.

Cet événement documente toutes les tentatives de connexion à l'ordinateur local qui ont échoué, y compris les informations sur la raison de l'échec de la connexion (mauvais nom d'utilisateur, mot de passe ayant expiré, compte expiré, etc.), informations utiles aux audits de sécurité.

Tous les identifiants d'événements mentionnés ci-dessus doivent être collectés auprès des machines individuelles. Si vous ne vous préoccupez pas du type de connexion ou du moment où les utilisateurs se déconnectent, vous pouvez simplement suivre les ID d'événements suivants à partir de vos contrôleurs de domaine pour trouver l'historique des connexions des utilisateurs.

-

ID d’événement 4768 - Un ticket d’authentification Kerberos (TGT) a été demandé.

Cet événement est généré si le contrôleur de domaine accorde un ticket d'authentification (TGT). Cela signifie que l'utilisateur a saisi le bon nom d'utilisateur et le bon mot de passe, et que son compte a passé les contrôles d'état et de restriction. Si la demande de ticket échoue (le compte est désactivé, expiré ou verrouillé ; la tentative a lieu en dehors des heures d'ouverture de session ; etc.), cet événement est enregistré comme une tentative de connexion ayant échoué.

-

ID d’événement 4771 - La pré-authentification Kerberos a échoué.

Vous avez probablement remarqué que les activités de connexion et de déconnexion sont indiquées par des ID d’événement différents. Pour lier ces événements, vous avez besoin d’un

Vous avez probablement remarqué que les activités de connexion et de déconnexion sont indiquées par des ID d’événement différents. Pour lier ces événements, vous avez besoin d’un identifiant commun.

L’ID de connexion est un nombre (unique entre les redémarrages) qui identifie la dernière session de connexion lancée. Toute activité ultérieure est signalée avec cet identifiant. En associant les événements de connexion et de déconnexion avec le même ID de connexion, vous pouvez calculer la durée de connexion.

Limitations des outils d’audit natifs.

- Tous les événements locaux de connexion et de déconnexion sont enregistrés uniquement dans le journal de sécurité des ordinateurs individuels (postes de travail ou serveurs Windows) et non sur les contrôleurs de domaine (DC).

- Les événements de connexion enregistrés sur les contrôleurs de domaine ne contiennent pas d’informations suffisantes pour distinguer les divers types de connexion, à savoir, interactif, interactif à distance, réseau, lot, maintenance, etc.

- Les événements de déconnexion ne sont pas enregistrés sur les DC. Ces informations sont essentielles pour déterminer la durée de connexion d’un utilisateur particulier.

Cela signifie que vous devez collecter des informations auprès des contrôleurs de domaine ainsi que des stations de travail et d’autres serveurs Windows pour obtenir une vue d’ensemble complète de toutes les activités de connexion et de déconnexion au sein de votre environnement. Le processus est laborieux et peut rapidement devenir frustrant.

Un moyen plus simple d’auditer l’activité de connexion.

Alors, et s’il y avait un moyen plus simple d’auditer l’activité de connexion ? Un outil tel qu’ADAudit Plus audite les événements de connexion spécifiques ainsi que l’activité de connexion actuelle et passée pour fournir une liste de toutes les modifications liées à la connexion.

Avec ADAudit Plus, vous pouvez afficher instantanément des rapports suivants

- Historique des ouvertures de session utilisateur

- Historique de connexion au contrôleur de domaine

- Historique de connexion au serveur Windows

- Historique de connexion aux stations de travail

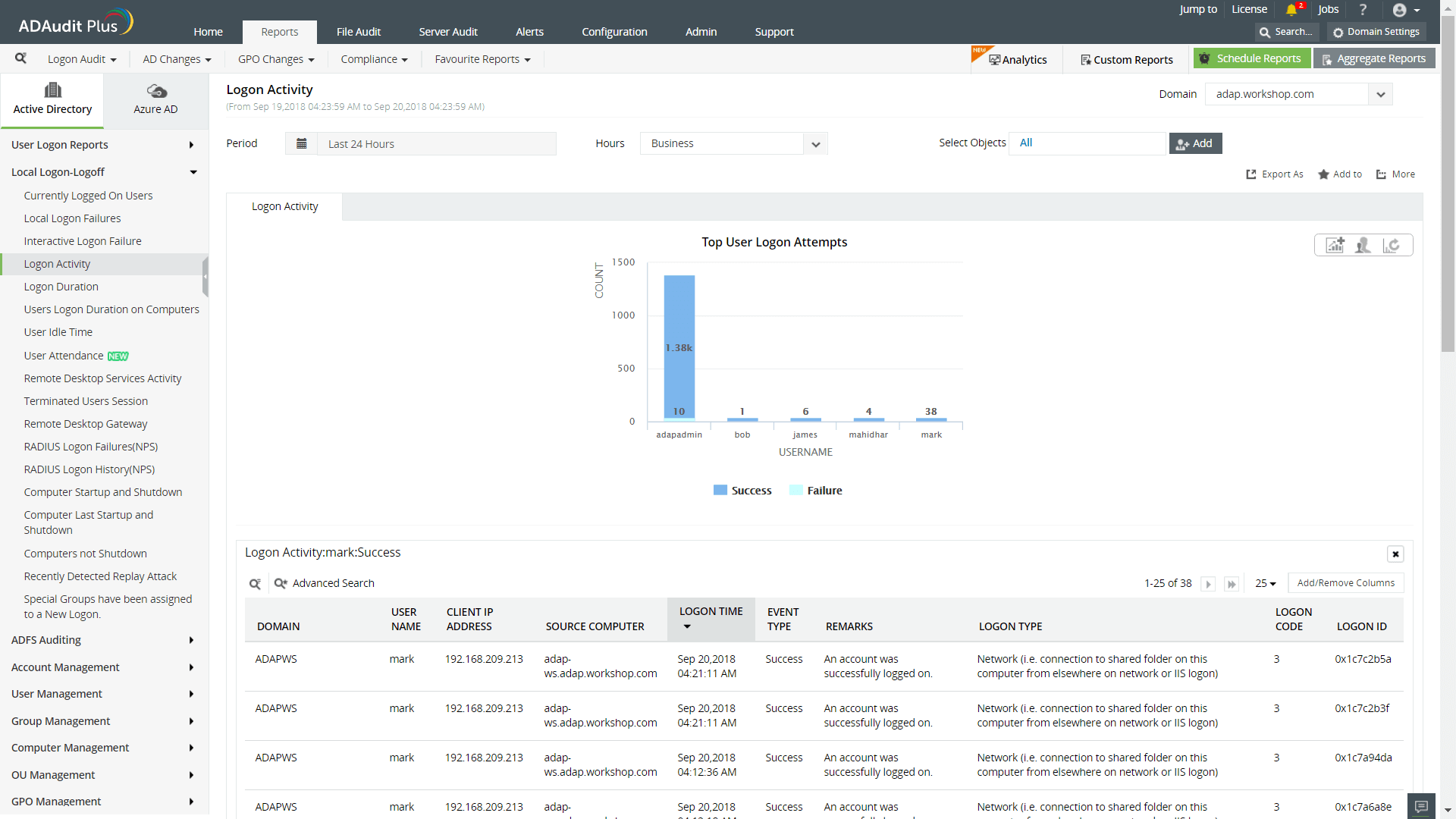

Ces informations sont fournies dans une interface Web facilement compréhensible qui affiche des informations statistiques sous forme de tableaux, de graphiques et d’une liste de rapports prédéfinis et personnalisés.

User logon activity report