Qu’est-ce que le Kerberoasting ?

Il s’agit d’une cyberattaque lors de laquelle un individu exploite une faille inhérente au protocole d’authentification Kerberos pour finir par accéder à un compte de service Active Directory (AD).

Comment fonctionne une attaque de Kerberoasting ?

Pour commettre une attaque de Kerberoasting, l’individu doit d’abord compromettre un compte d’utilisateur actuel du domaine AD. À ce stade, le niveau d’élévation des privilèges de ce compte importe peu. Une fois que l’individu parvient à prendre le contrôle du compte, il se met à lancer une attaque de Kerberoasting en suivant ces cinq étapes :

- Usurper l’identité de l’utilisateur : l’attaquant commence par utiliser le compte d’utilisateur compromis pour demander au TGS (service d’octroi de ticket Kerberos) un ticket de service via des outils comme Rubeus ou GetUserSPNs.py.

- Obtenir un ticket de service : le TGS répond par un ticket contenant le hachage du mot de passe du compte de service.

- Craquer le mot de passe : l’attaquant utilise ensuite hors ligne des outils spéciaux comme Hashcat ou JohnTheRipper pour craquer le hachage du mot de passe.

- Détourner un compte de service : l’attaquant s’authentifie avec les identifiants du compte de service craqué et obtient des privilèges élevés et un accès aux services associés.

- Élever les privilèges : l’attaquant se met alors à élever davantage ses privilèges dans le domaine et lance des attaques plus évoluées de type Silver ticket ou Golden ticket.

Pourquoi les attaques de Kerberoasting se répandent-elles ?

Ce type d’attaque gagne en popularité chez les cybercriminels comme le notent les analystes en sécurité d’IBM avec une hausse de 100 % des incidents de Kerberoasting entre 2022 et 2023 Les quatre raisons suivantes expliquent pourquoi les attaquants recourent de plus en plus au Kerberoasting pour infiltrer et compromettre des ressources AD :

- Difficulté de détection : le Kerberoasting n’exige pas un compte d’administrateur de domaine ou d’autres privilèges élevés. Un individu peut compromettre un compte d'utilisateur de domaine normal, banal, pour mener l’attaque, la rendant difficile à détecter avec les outils natifs.

- Faille inhérente : bien que Kerberos soit conçu pour être sûr, il présente une faille inhérente. Le TGS ne vérifie pas l’accès à un service du demandeur à l’authentification. Cela permet à un attaquant de demander et d’obtenir un ticket de service pour un compte de service, puis de chercher à craquer le hachage du mot de passe et élever ses privilèges.

- Vaste surface d’attaque : la plupart des entreprises déploient de vastes réseaux Windows qui utilisent Kerberos pour authentifier les identités dans AD. Cela en fait des cibles de choix pour le Kerberoasting, une attaque réussie pouvant donner accès à nombre de ressources et de données précieuses.

- Exécution à distance : un individu peut effectuer des attaques de Kerberoasting à distance sans interagir directement avec le serveur d’authentification. Il devient alors difficile pour les défenseurs de déceler et d’arrêter l’attaque à temps.

Comment se protéger contre les attaques de Kerberoasting

Étant donné la hausse des attaques de Kerberoasting, il s’avère vital de bien veiller à les détecter et les prévenir dans son environnement informatique. Voici quelques mesures à prendre pour protéger l’entreprise contre les attaques de Kerberoasting :

- Appliquer une stratégie de mots de passe forts : une stratégie de mots de passe forts constitue la première ligne de défense contre le Kerberoasting. Invitez les utilisateurs à créer des mots de passe longs et complexes pour réduire le risque qu’un attaquant compromette leurs comptes. Pour les comptes de service, utilisez des mots de passe encore plus forts d’au moins 20 caractères. Il devient alors bien plus difficile pour les outils de craquage de mots de passe d’opérer et de de violer ces comptes.

- Activer le chiffrement fort : Kerberos prend en charge divers algorithmes de chiffrement pour sécuriser les hachages de mot de passe à l’authentification. Les algorithmes faibles, comme le chiffrement RC4, facilitent la tâche des attaquants pour déchiffrer le hachage du mot de passe d’un compte de service. Pour renforcer la sécurité, veillez à utiliser un chiffrement fort, de type AES 256 bits, pour les comptes de service.

- Ne pas ajouter un compte de service à des groupes privilégiés : évitez d’ajouter un compte de service à des groupes privilégiés comme celui des administrateurs du domaine. Bien qu’il soit courant de le faire pour éviter les interruptions de service, cela n’est pas sûr. Les administrateurs doivent limiter l’accès aux comptes de service au strict nécessaire. Voici deux bonnes pratiques des comptes de service à suivre : créer des comptes distincts pour des tâches précises et toujours appliquer le principe du privilège minimum.

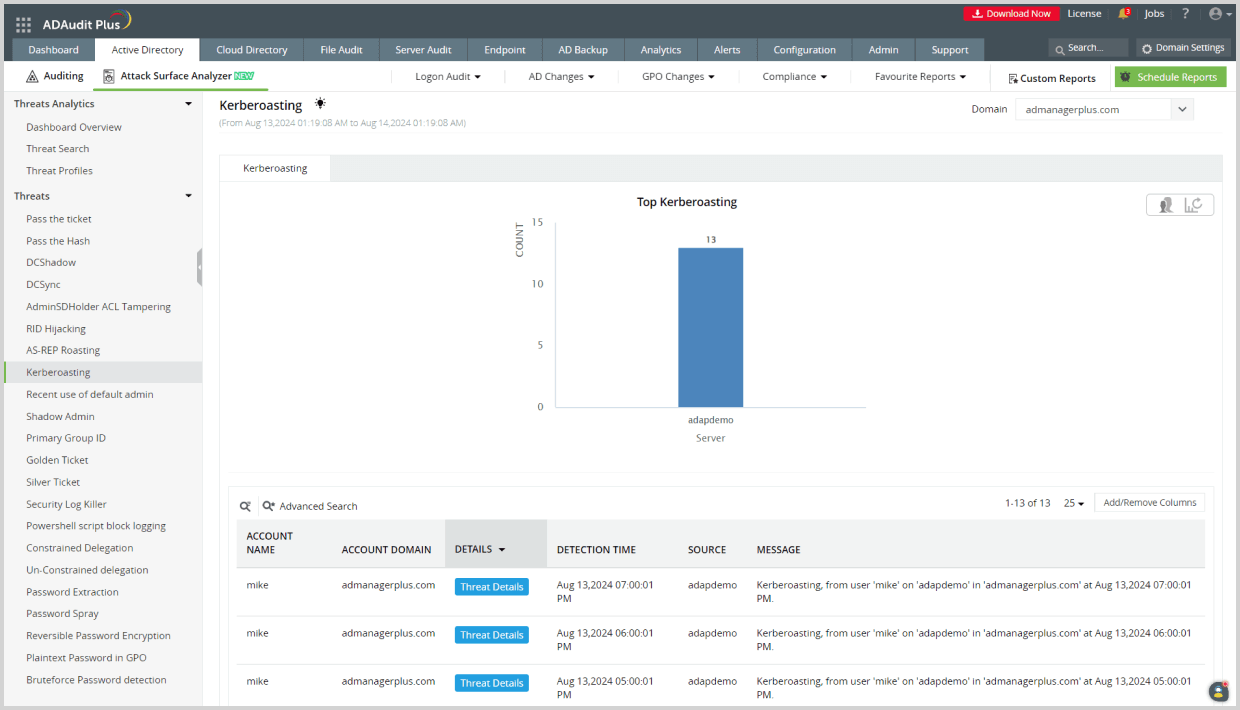

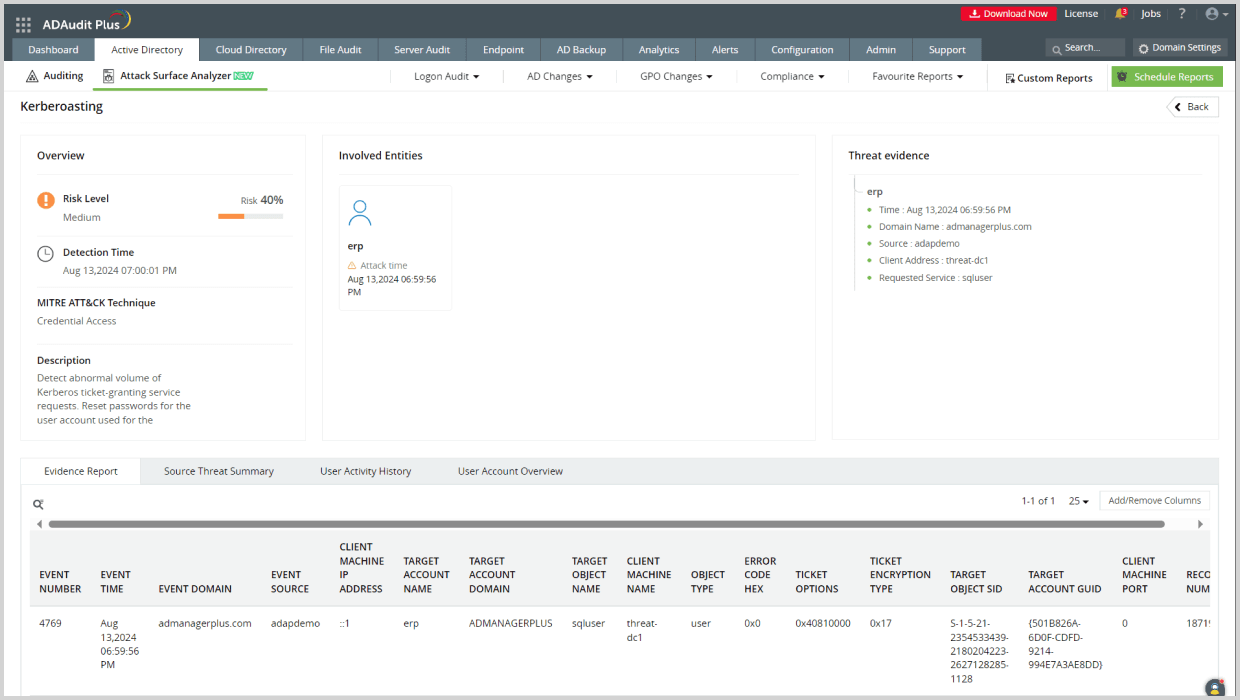

- Analyser de près les événements Kerberos : l’analyse de l’événement ID 4769 dans l’environnement Windows est un moyen efficace de détecter des attaques de Kerberoasting. Cet événement se déclenche lorsqu’un compte d’utilisateur demande un ticket de service. Si on note un pic soudain des demandes de ticket de service d’un même utilisateur, cela peut signaler une activité suspecte. En général, la plupart des demandes de ticket de service subissent un chiffrement AES et sont sures, celles malveillantes utilisant souvent le chiffrement RC4. Un administrateur peut les identifier en vérifiant le type de chiffrement du ticket dans les détails d’événement. S’il indique 0X17, la demande utilise le chiffrement RC4 et il vaut mieux l’examiner. L’événement ID 4769 étant très courant, ce processus peut s’avérer chronophage.

Comment ADAudit Plus aide à détecter et prévenir les attaques de Kerberoasting

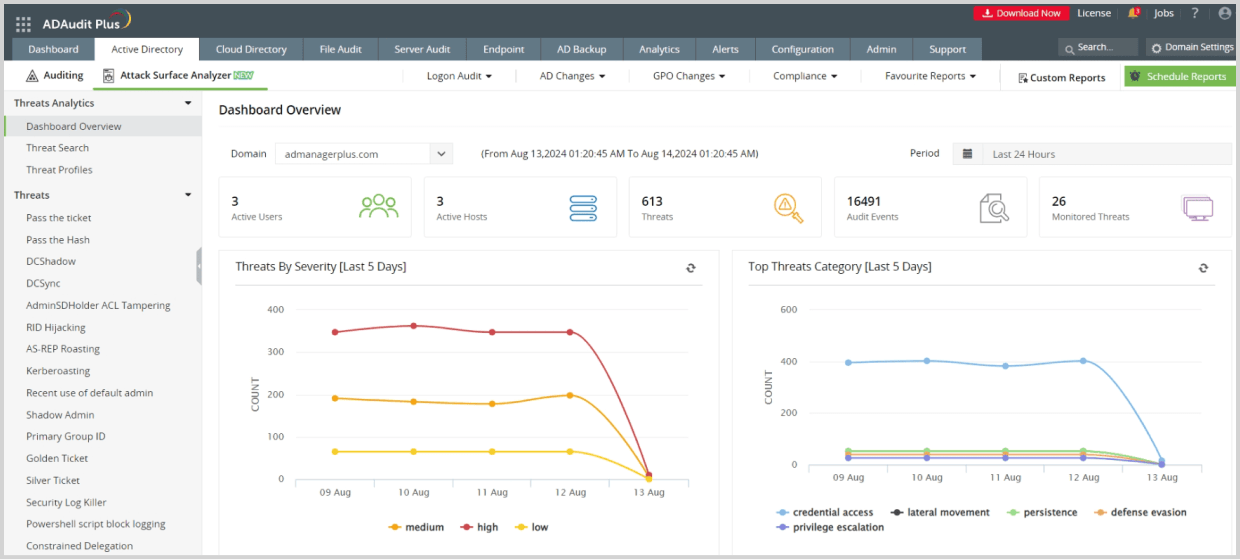

Dans ADAudit Plus, l’analyseur de la surface d’attaque offre des tableaux de bord organisés et des rapports spécialisés pour mieux détecter les attaques de Kerberoasting et y répondre en temps réel. Basé sur des règles exclusives du cadre MITRE ATT&CK, l’analyseur de la surface d’attaque donne un aperçu utile des menaces, permettant d’examiner d’éventuelles attaques en quelques clics.

Protéger dès à présent les ressources AD sur site et dans le cloud avec ADAudit Plus

Détectez plus de 25 attaques AD différentes et identifiez les erreurs de configuration des environnements cloud Azure, GCP et AWS avec l’analyseur de la surface d’attaque.

Voir l’analyseur de la surface d’attaque en actionADAudit Plus a été reconnu comme un outil SIEM (gestion des événements et des informations de sécurité) préféré des clients dans le rapport Gartner Peer Insights pour la quatrième année consécutive.