-

Avec audit AD natif

-

Avec ADAudit Plus

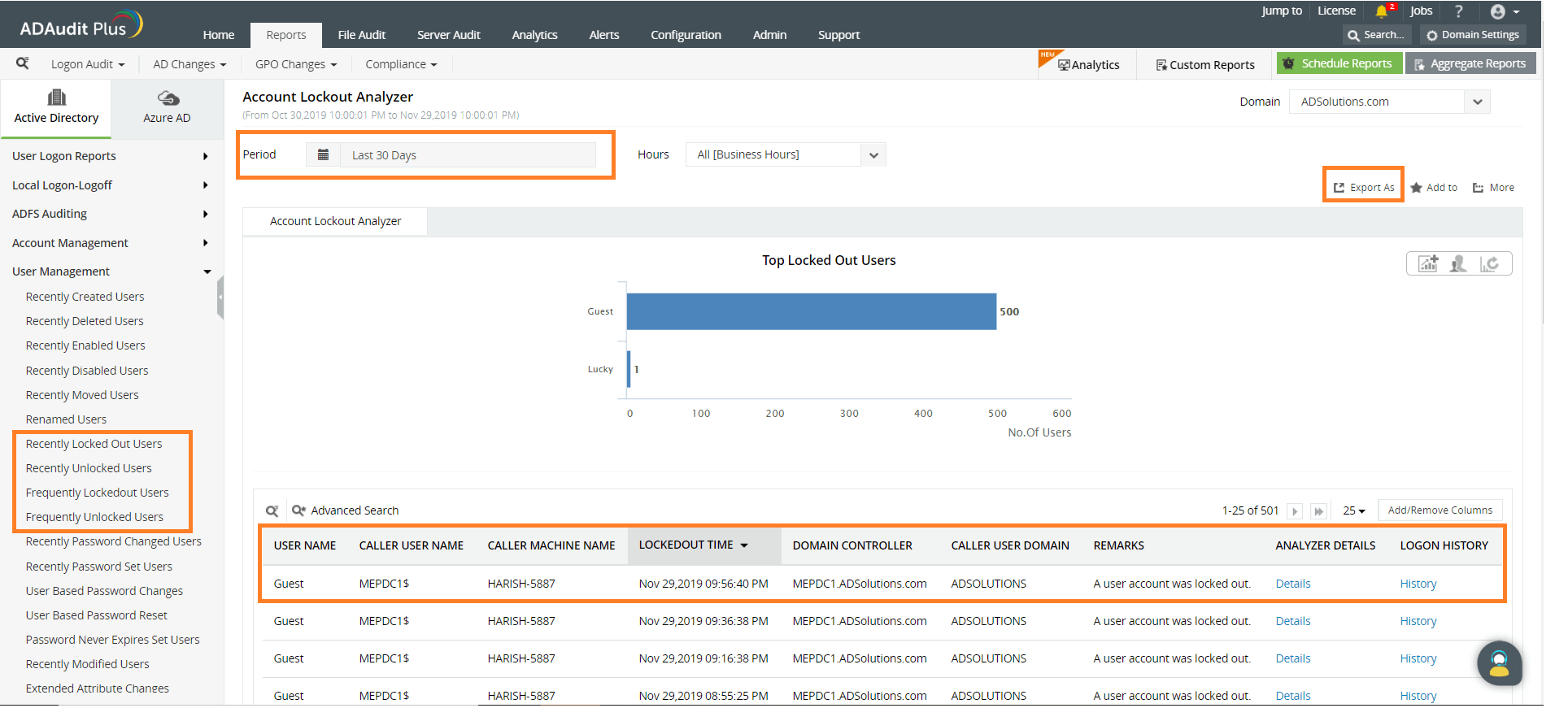

ADAudit Plus : Outil de verrouillage de compte

Contrairement à l'outil LockoutStatus fourni par Microsoft, qui vous oblige à passer d'un système à l'autre et d'une console à l'autre pour localiser la source du verrouillage, ADAudit Plus vous permet d'analyser les verrouillages de comptes en un seul clic. Le « qui, quand, où et pourquoi » de chaque instance de verrouillage est ainsi détaillé. Ces rapports sont collectés en temps réel et peuvent être exportés dans des formats tels que CSV, PDF, XML ou HTML.

Ces rapports fournissent :

- Nom de l’utilisateur qui a été verrouillé

- Le contrôleur de domaine et l’ordinateur appelant dont l’utilisateur a été verrouillé

- L’heure du verrouillage

- Les tentatives précédentes de l’utilisateur

- Les détails des services, lecteurs associés et applications utilisant les informations d’identification du compte utilisateur

Recevez des alertes instantanées si un utilisateur privilégié est verrouillé ou si le volume des verrouillages est trop élevé. Ces alertes peuvent également être envoyées directement à l’adresse e-mail ou à l’appareil mobile de l’administrateur ou du technicien par SMS depuis ADAudit Plus. Avec cet outil de verrouillage AD, vous pouvez trouver et résoudre les verrouillages de compte en moins de quelques minutes.

Audit natif

Microsoft propose un outil de verrouillage des comptes AD pour vérifier l'état du verrouillage. Cet outil peut être téléchargé ici. Après avoir installé l'outil, allez dans le dossier que vous avez sélectionné pour extraire les fichiers de l'outil. L'outil LockoutStatus.exe vous aidera à trouver la source d'un verrouillage de compte et à le résoudre.

Avant de commencer, assurez-vous que vos stratégies d’audit sont définies pour auditer les événements de connexion. Pour ce faire :

- Allez dans la console de gestion des stratégies de groupe → Configuration de l'ordinateur → Stratégies → Paramètres Windows → Paramètres de sécurité → Stratégies locales → Stratégie d'audit.

- ActivezAuditer les événements de connexion au compte et Auditer les événements de connexion.

Activez l’audit pour les événements réussis et échoués.

Utilisation de l'outil de gestion et de verrouillage des comptes :

Exécutez l’outil LockoutStatus.exe et allez dans Fichier → Sélectionner la cible.

Saisissez le nom de connexion de l'utilisateur ou son sAMAccountName.

Entrez le nom de domaine.

Cliquez sur OK pour afficher l'état de verrouillage de l'utilisateur sélectionné.

Les informations suivantes s’affichent :

État de l'utilisateur - Indique si le compte est verrouillé.

Heure de verrouillage - Heure à laquelle le compte a été verrouillé.

Verrouillage Org - Contrôleur de domaine dans lequel le verrouillage s'est produit.

Trouver la source du verrouillage :

- Allez dans le contrôleur de domaine dont l'état de verrouillage s'est affiché.

- Ouvrez l’Observateur d'événements, et recherchez l’ID d'événement 4740 dans les journaux.

- Accédez à cet ordinateur qui appelle et recherchez dans les journaux la source de ce verrouillage.

- Recherchez dans les journaux les événements qui se sont produits au moment où l’utilisateur a été verrouillé.

- Vérifiez l’historique de connexion, les tentatives de connexion et les services récents de l’utilisateur, et l’application utilisant les informations d’identification, les tâches planifiées, les lecteurs mappés, etc. du compte utilisateur.

- Si l’un des éléments ci-dessus utilise un mot de passe périmé, mettez à jour le mot de passe de l’utilisateur et forcez la réplication.

L’audit natif devient-il un peu trop compliqué ?

Diagnostiquez et résolvez plus rapidement les verrouillages de compte avec ADAudit Plus.

Télécharger gratuitement Version d'essai de 30 jours entièrement fonctionnelle