Outil d’audit d’impression Windows

Vérifiez toute l’activité des imprimantes dans l’environnement Active Directory (AD) avec ADAudit Plus.

Simplifier l’audit des imprimantes dans le réseau

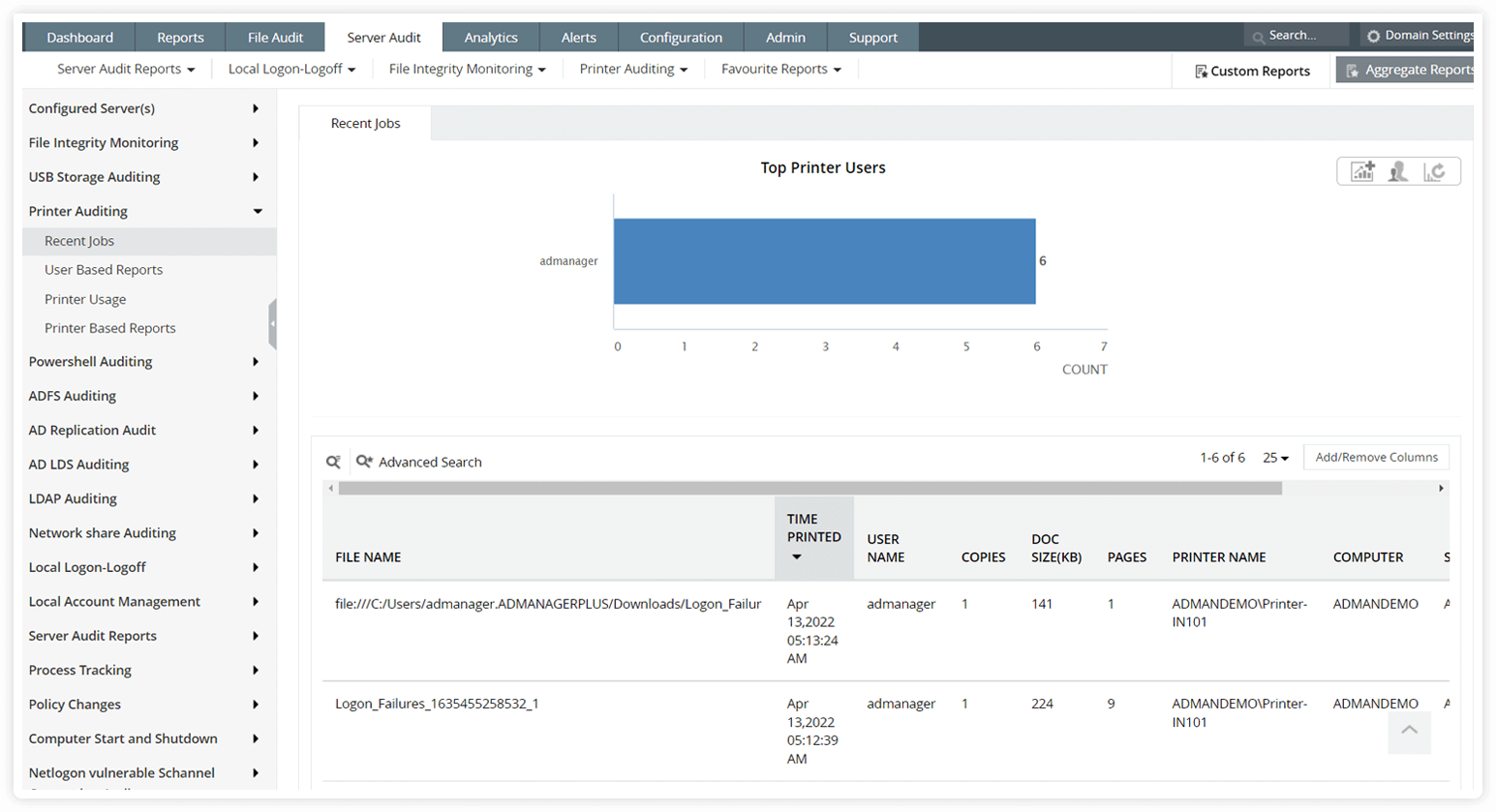

Suivi des travaux d’impression

Extrayez toute la liste des fichiers imprimés avec des détails sur l’heure de l’opération, la taille du document et le type d’impression (couleur ou monochrome) dans des rapports complets.

Audit de l’utilisation des imprimantes

Suivez l’utilisation des imprimantes dans le réseau et obtenez un résumé du nombre total de travaux d’impression, de la taille totale des fichiers imprimés et du nombre de pages, de copies, etc. pour chaque imprimante configurée.

Responsabilisation des utilisateurs

Corrélez les travaux d’impression avec les utilisateurs et les imprimantes concernés grâce à des rapports dédiés par utilisateur et imprimante et analysez le nombre et le type des fichiers imprimés par chaque utilisateur pour éviter un abus.

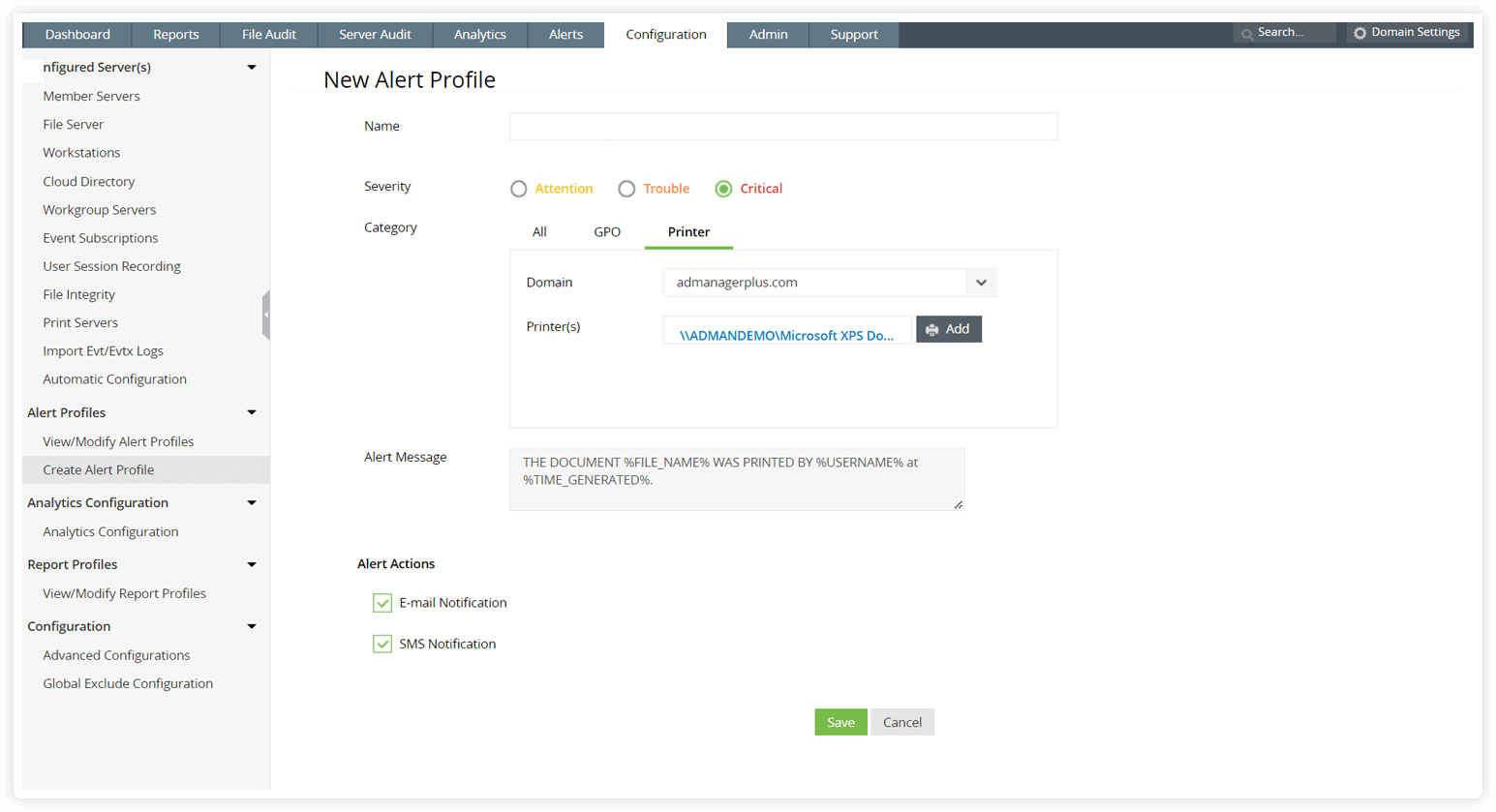

Protection des fichiers sensibles

Configurez des profils d’alerte personnalisés pour recevoir des notifications en temps réel par courrier ou SMS lorsque des fichiers stratégiques sont imprimés et identifiez les utilisateurs négligents ou malveillants divulguant des données sensibles.

Tirer pleinement parti d’ADAudit Plus avec l’audit des imprimantes

Tenue de pistes d’audit détaillées

Vérifiez toute l’activité de l’environnement Active Directory, Azure AD, des serveurs Windows, des serveurs de fichiers et des postes de travail et déterminez l'auteur de chaque opération, son type, sa date et son origine.

Utilisation de l’UBA

Exploitez l’UBA à ML pour établir des modèles d’activité des utilisateurs dans l’environnement AD et suivez les événements anormaux comme des échecs de connexion répétés ou un excès de verrouillages.

Suivi de la productivité des employés

Vérifiez l’activité de connexion et déconnexion des équipes sur site ou distantes et analysez leurs durées d’activité et d’inactivité pendant la journée pour assurer la productivité.

Preuve de conformité

Démontrez le respect des normes réglementaires SOX, HIPAA, PCI DSS, FISMA, GLBA, RGPD et ISO avec des rapports de conformité prédéfinis.

Obtenez une version d’évaluation gratuite totalement fonctionnelle de 30 jours d’ADAudit Plus.

Télécharger maintenantMerci!

Votre téléchargement est en cours et il sera terminé dans quelques secondes !

Si vous rencontrez des problèmes, téléchargez manuellement ici.

Garantir la sécurité et la conformité AD avec ADAudit Plus

Audit des modifications AD

Recevez des notifications en temps réel sur les modifications dans Active Directory sur site et Azure AD.

Résolution des verrouillages de compte

Détectez instantanément les verrouillages et identifiez leur cause première en suivant l’origine des échecs d’authentification.

Audit des serveurs membres Windows

Analysez l’activité de connexion/déconnexion locale, les modifications des utilisateurs locaux, des groupes, des droits d’utilisateur, etc.