Surveillance de Active Directory

Automatisez la surveillance et le reporting d'Active Directory (AD) pour obtenir une visibilité panoramique sur toutes les modifications apportées à vos objets AD et à leurs attributs.

Suivez l'utilisation de divers objets AD à l'aide de l'outil de surveillance AD d'ADAudit Plus

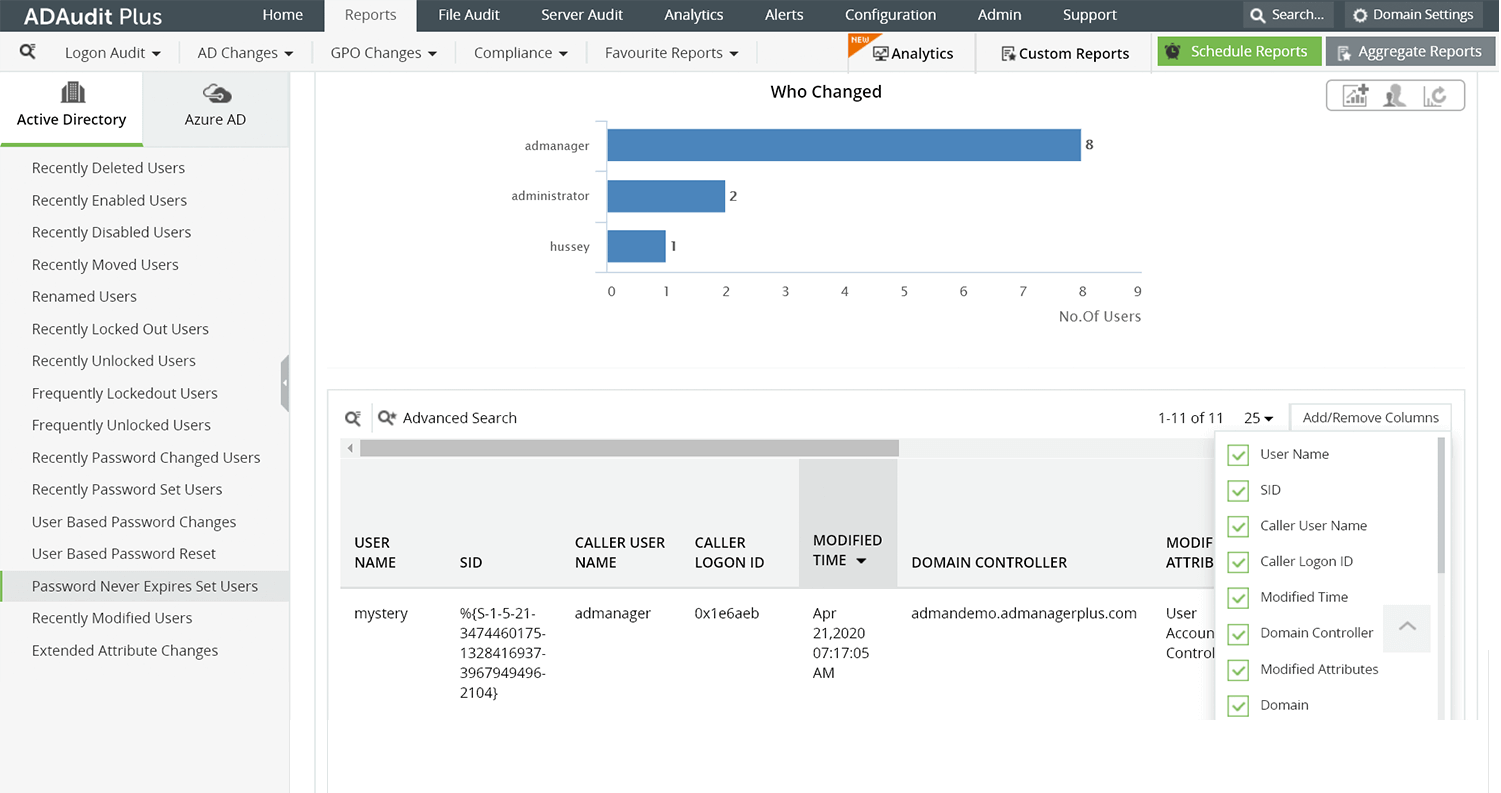

Lancez des audits de sécurité AD

Soyez au courant des changements critiques, notamment la création, la suppression, les autorisations et autres modifications apportées à vos utilisateurs, groupes, UO, ordinateurs et autres objets AD en temps réel.

Suivez les modifications de la stratégie de groupe

Renforcez la sécurité du réseau de votre entreprise en gardant une trace de toutes les modifications apportées à vos paramètres GPO critiques (objet de stratégie de groupe), tels que le mot de passe, le verrouillage des comptes, l'attribution des droits d'utilisateur et d'autres stratégies.

Contre-mesures en cas de verrouillages

Évitez les verrouillages de compte à répétition en auditant et en diagnostiquant la source des identifiants obsolètes, tels que les mappages de lecteurs, les tâches planifiées, les applications, les services et autres.

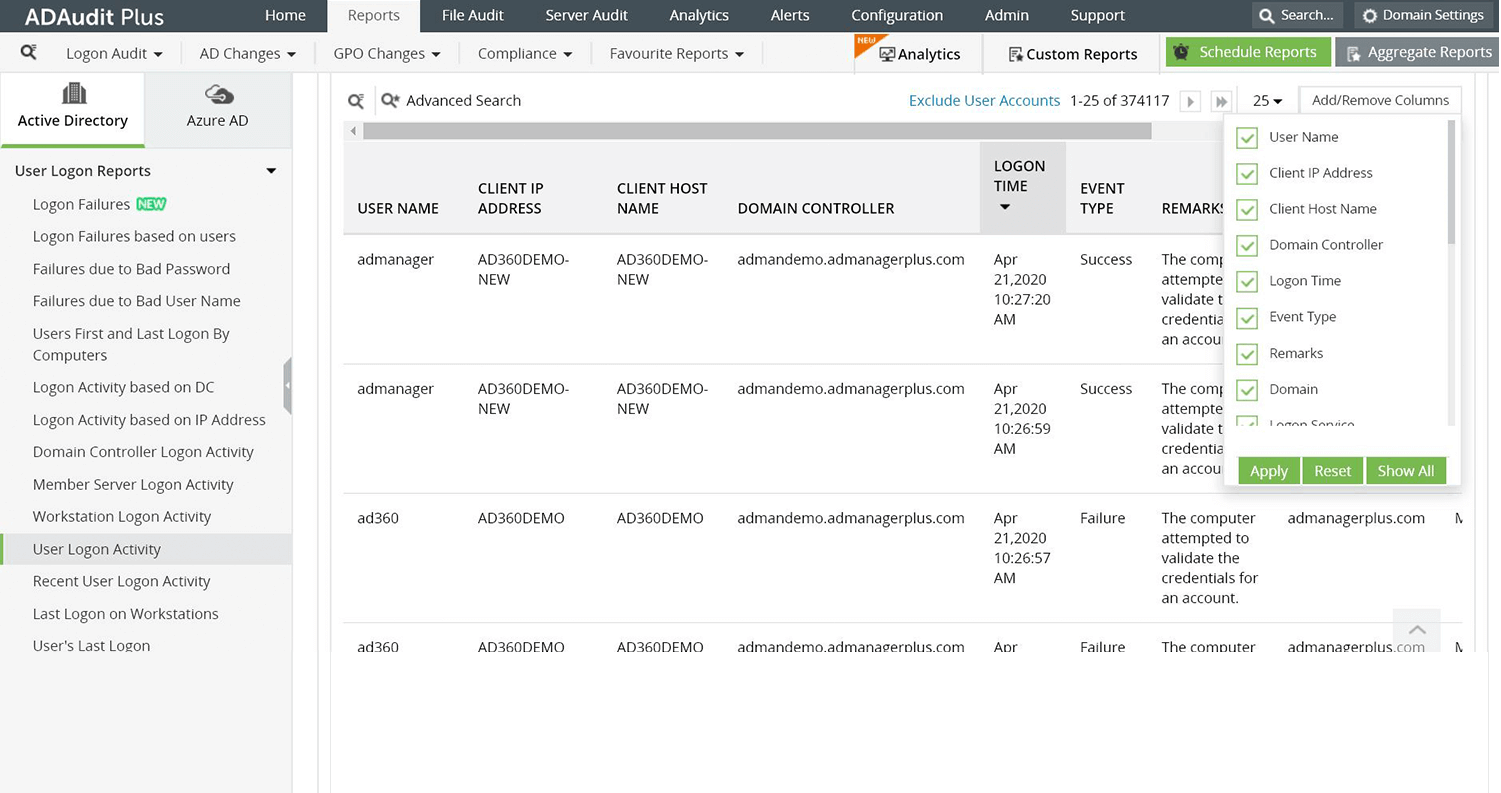

Surveillez les activités de connexion des employés

Analysez la productivité du personnel en vérifiant les données de connexion et de déconnexion, y compris les détails sur les personnes qui se connectent, quand et pendant combien de temps.

Veille avancée sur les menaces grâce à la surveillance de la sécurité Active Directory

Évitez les abus de privilèges

Suivez et examinez les actions effectuées par des comptes d'utilisateurs à haut privilège ou des groupes d'administrateurs spécifiques pour détecter les changements AD injustifiés et repérer les abus de privilèges.

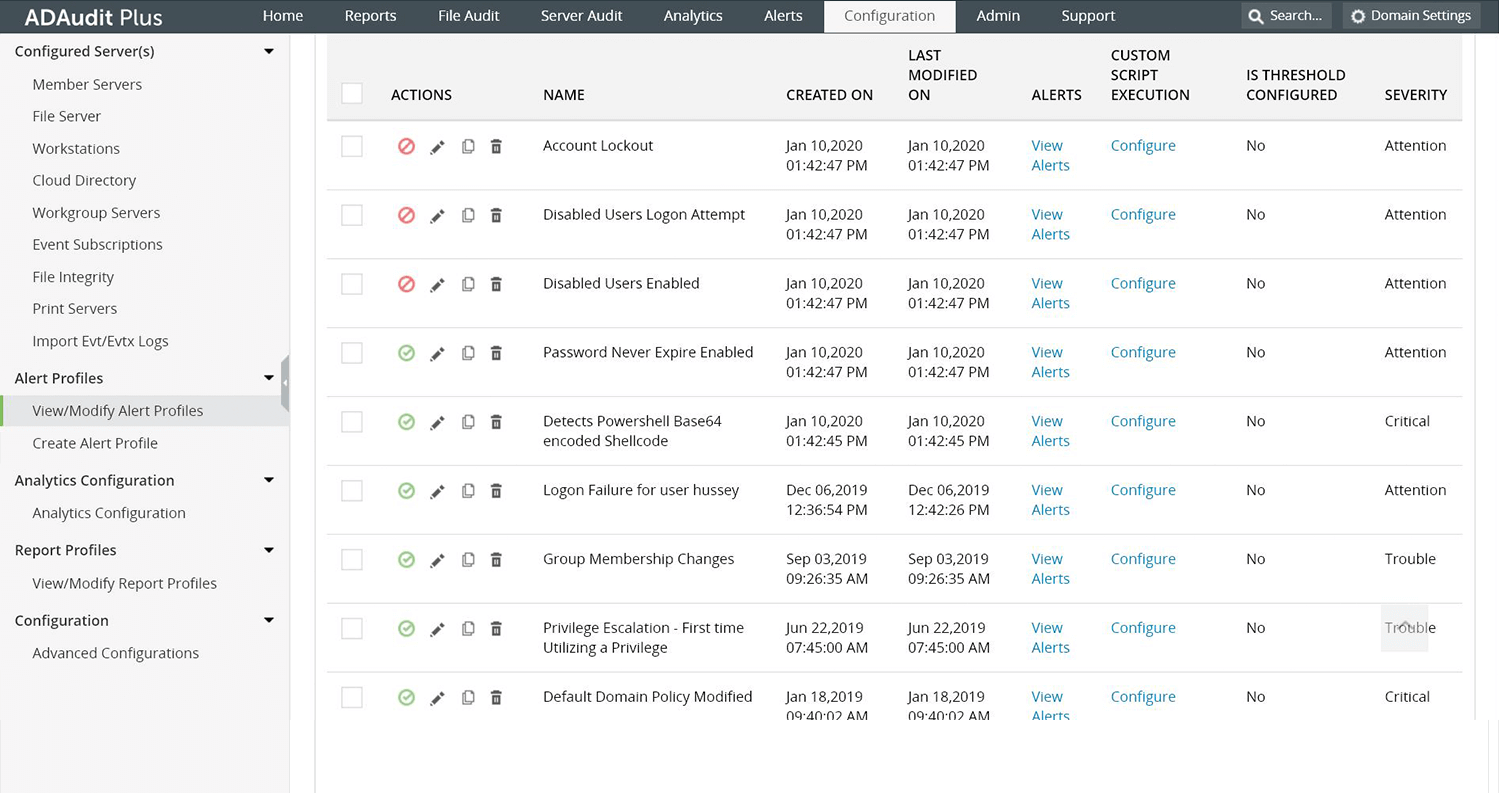

Envoyez des alertes en cas d'actions suspectes de l'utilisateur

Déclenchez des notifications instantanées par e-mail ou par SMS lorsque des actions dangereuses sont détectées chez les utilisateurs, telles que des modifications multiples du schéma AD, des rôles FSMO, des changements d’autorisation au niveau du domaine, etc.

Tirez parti de l'apprentissage automatique pour la détection des menaces

Utilisez l'analyse des menaces pilotée par l'UBA pour repérer les comportements atypiques des utilisateurs, notamment la durée ou le volume inhabituels des échecs de connexion, l'augmentation soudaine des verrouillages ou des activités de gestion des utilisateurs, et bien plus encore.

Automatisez votre réponse aux incidents

Examinez les menaces de sécurité, telles que les menaces internes, et trouvez une solution grâce à des réponses prédéfinies et automatisées qui peuvent arrêter le système de l'employé malhonnête et déconnecter sa session d'utilisateur.

Préserver la sécurité et la conformité de votre Active Directory, de vos serveurs Windows et de vos stations de travail avec ADAudit Plus

Changements d’audit

Recevez des notifications en temps réel sur les changements qui se produisent sur site et Azure Active Directory.

Auditez les serveurs Windows

Surveillez les activités de connexion/déconnexion locales, les changements apportés aux utilisateurs locaux, groupes, droits d'utilisateurs, et bien plus.

Audit des autorisations de fichiers

Auditez toutes les modifications des autorisations de fichier et de dossier. Déterminez qui a effectué ces modifications, quand et d’où.

Surveillance des modifications de fichier

Bénéficiez d'une visibilité instantanée sur toutes les modifications et tentatives d'accès infructueuses à vos fichiers critiques.

Analyse approfondie

Examinez plus rapidement les incidents de sécurité grâce à des données d'audit précises et exploitables.

Audit de Windows Server

Auditez et surveillez en temps réel toutes les actions des utilisateurs dans l'environnement de serveur Windows.

Surveillance de l'historique de connexion de l'utilisateur

Suivez, enregistrez et tenez à jour une piste d'audit des détails de l'historique de connexion de tous les utilisateurs.