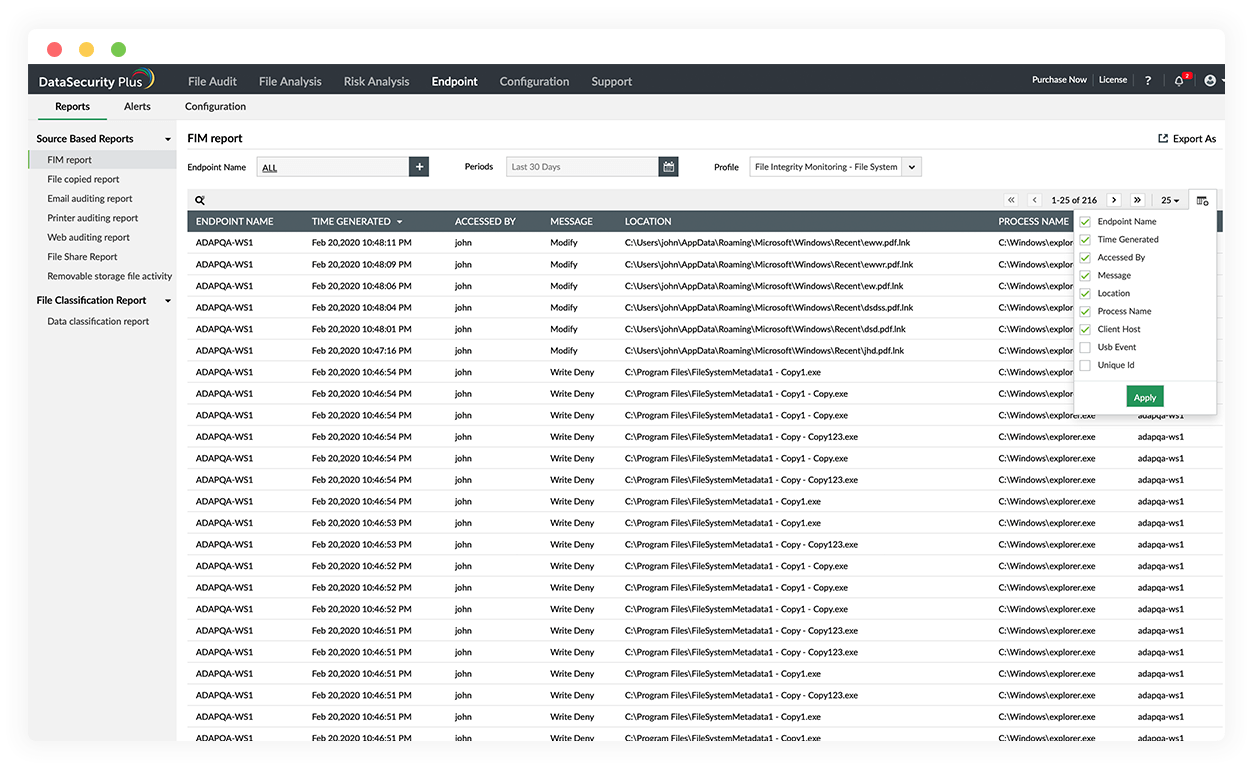

Enquêter sur les actions suspectes des utilisateurs

Détectez instantanément les comportements anormaux des utilisateurs, tels que les modifications excessives des autorisations, les tentatives d'accès infructueuses, etc.

Mise en place d'une protection sensible au contenu

Localisez et marquez les fichiers contenant des informations personnelles sensibles telles que PII, ePHI ou PCI, et appliquez des stratégies de protection des données solides pour les sauvegarder.

Arrêter les fuites de données involontaires

Signalez et répondez aux actions suspectes des utilisateurs, telles que les téléchargements importants sur le web et les fuites de données sensibles par USB ou par courrier électronique.

Renforcer la responsabilité de l'utilisateur final

Utilisez les fonctionnalités d'audit de fichiers pour enregistrer les actions des utilisateurs en temps réel et repérer les abus de permissions, les tentatives d'accès multiples et infructueuses, etc.

Traquez les comportements malveillants des utilisateurs et arrêtez l'exfiltration de données grâce à notre outil de prévention des fuites de données.