Logiciel de protection contre la copie par USB

Arrêtez la copie injustifiée de fichiers sur des appareils USB et assurez l'utilisation sécurisée des supports de stockage amovibles dans votre organisation sans risque de fuite de données. Téléchargez DataSecurity Plus dès aujourd'hui et bénéficiez d'une évaluation gratuite de 30 jours.

Télécharger maintenantDemander le téléchargementMerci !

Nous vous informerons dès que la bêta sera prête.

- 1

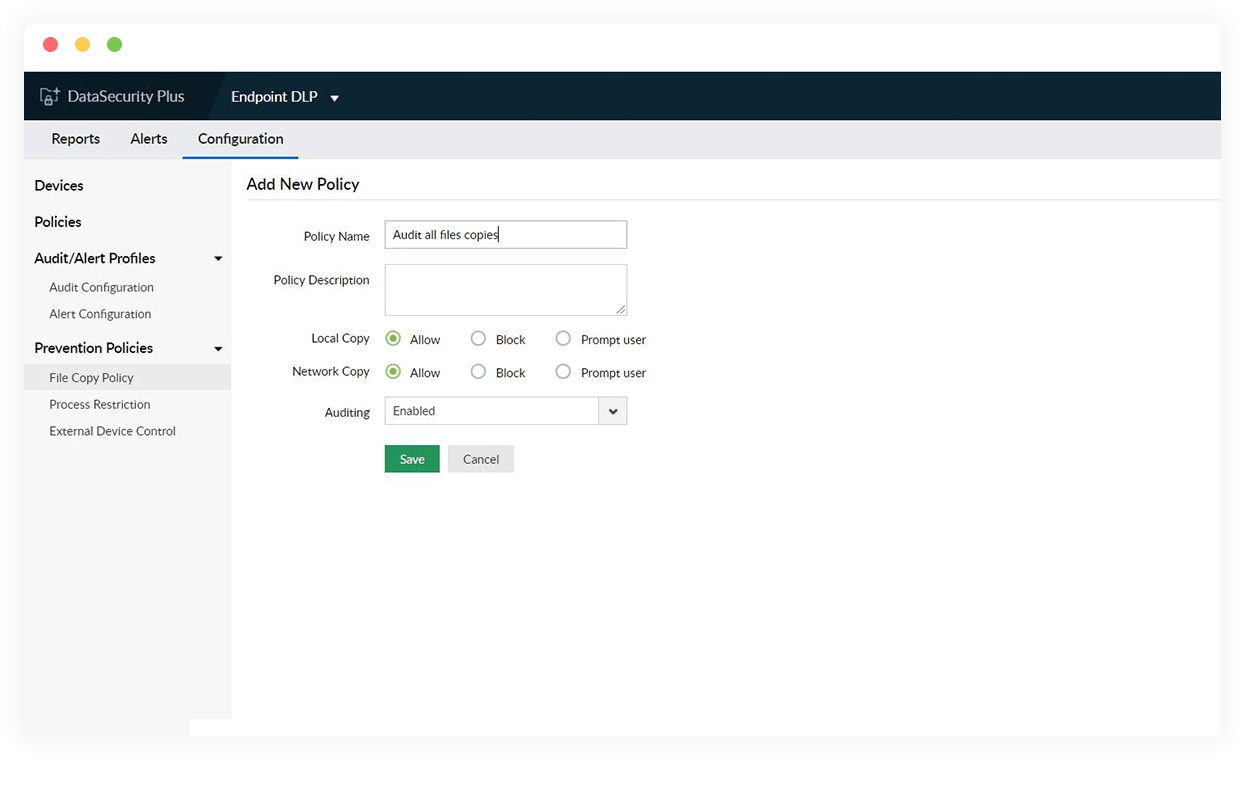

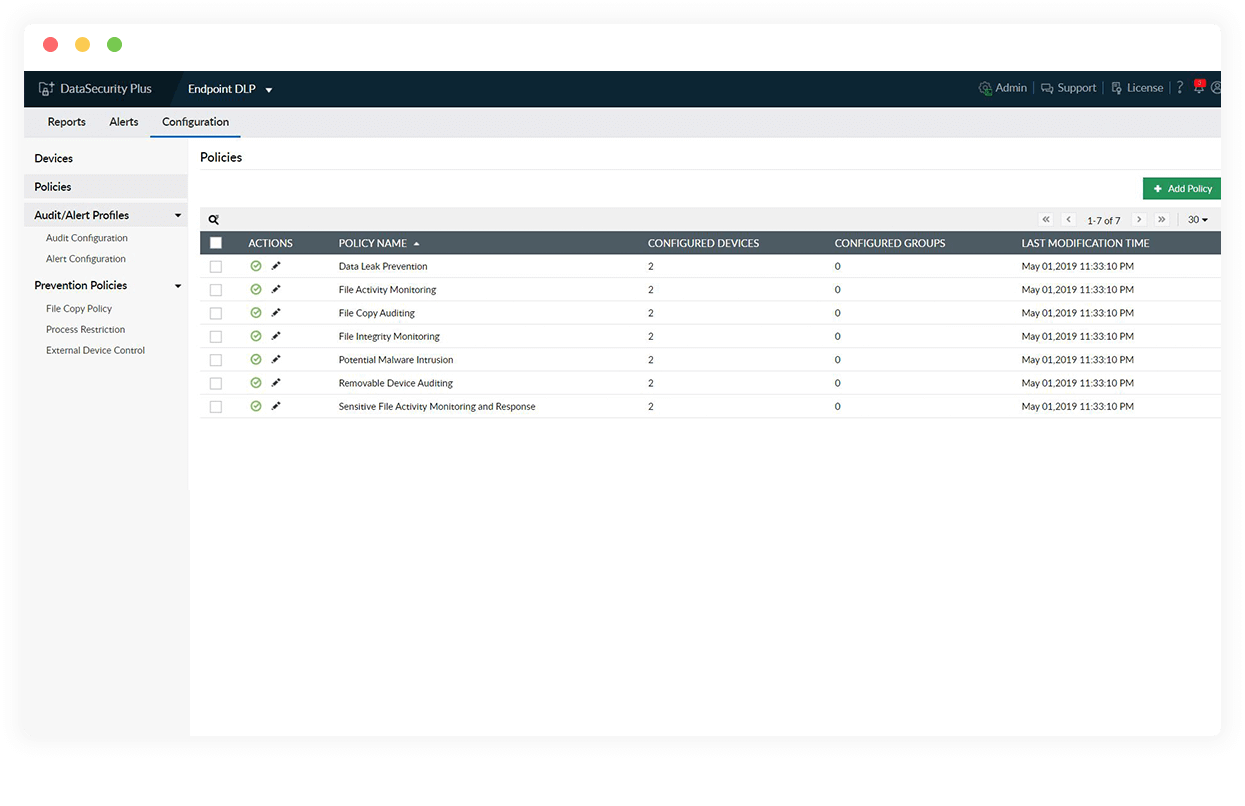

Déployer des stratégies de DLP

Utilisez des stratégies prédéfinies de prévention des fuites de données (DLP, data leak prevention) pour suivre l'utilisation de l’USB, surveiller l'intégrité des fichiers, mettre en quarantaine les attaques de rançongiciel, et autres.

- 1

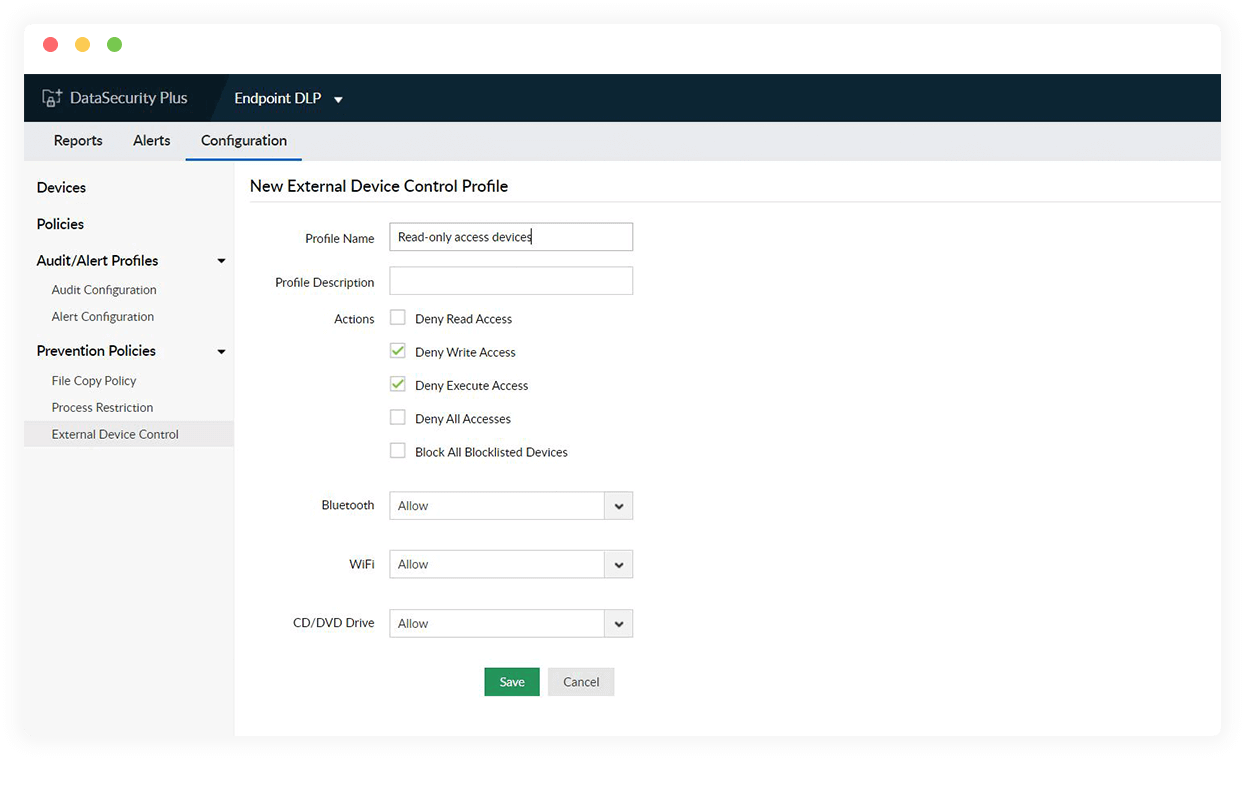

Protéger les clés USB contre la copie

Configurez un accès en lecture seule sur les clés USB suspectes et réduisez le risque de vol, de perte et d'exposition des données.

- 1

Auditer les activités par USB

Suivez les mouvements de fichiers vers et depuis les clés USB, repérez les transferts de fichiers anormaux, et autres, avec des informations sur qui a copié quoi, quand et d'où.