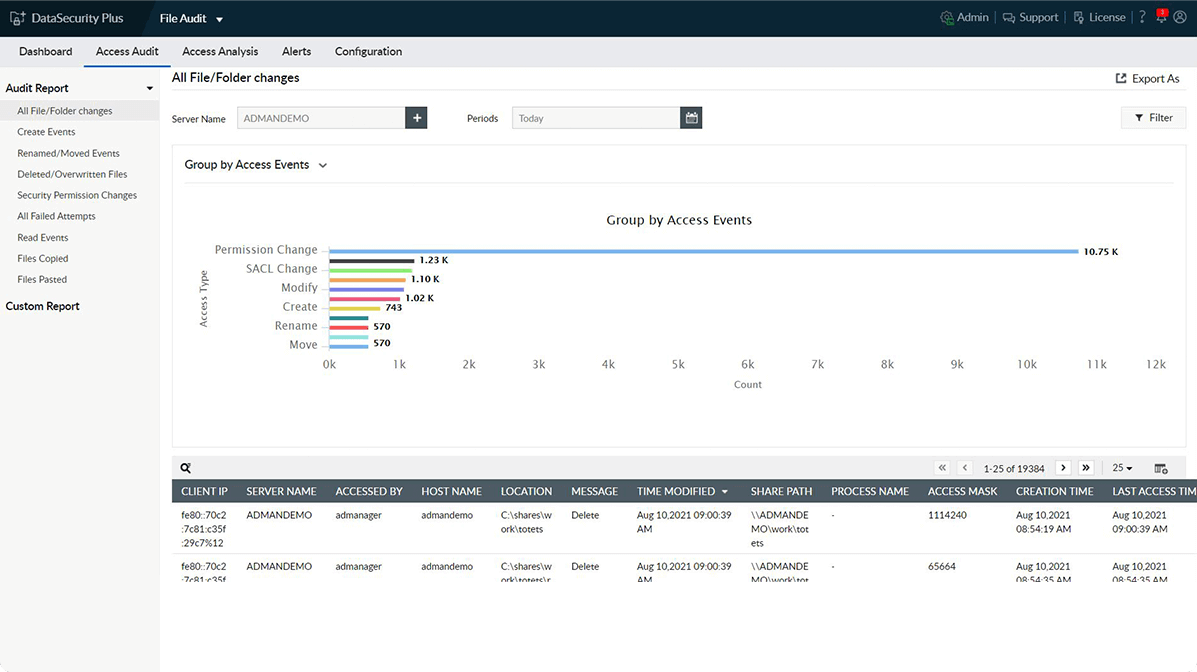

Outil de surveillance des transferts de fichiers

Suivez les mouvements de fichiers et de dossiers sur les lecteurs locaux, les partages réseau et les appareils de stockage externes avec DataSecurity Plus de ManageEngine. Téléchargez dès aujourd'hui notre version d'évaluation gratuite de 30 jours entièrement fonctionnelle et sécurisez les données stratégiques de votre entreprise.

Télécharger maintenantDemander le téléchargementMerci !

Nous vous informerons dès que la bêta sera prête.

- 1

Auditez plusieurs systèmes de fichiers

Surveillez les activités des fichiers sur les serveurs de fichiers Windows, les clusters de repli et les environnements de groupe de travail.

- 1

Déclenchez des alertes instantanées

Utilisez des profils d'alerte pour repérer les activités de copie de fichiers à haut risque et les pics soudains de mouvements de données.