Introduction

L’évolution technologique a entraîné l’utilisation inévitable de terminaux comme des postes de travail, des ordinateurs portables et des appareils mobiles dans presque tous les secteurs. La tâche d’un administrateur informatique s’en trouve sensiblement accrue. Dans un réseau de taille moyenne, il est presque impossible pour une seule personne de couvrir tous les aspects de l’administration système. Le module de gestion des utilisateurs et des rôles de Endpoint Central répond au problème. Il permet de déléguer des tâches courantes aux utilisateurs choisis ayant des niveaux d’autorisation bien définis. Il restreint l’accès des systèmes aux utilisateurs autorisés grâce à une stratégie de contrôle d'accès basé sur le rôle.

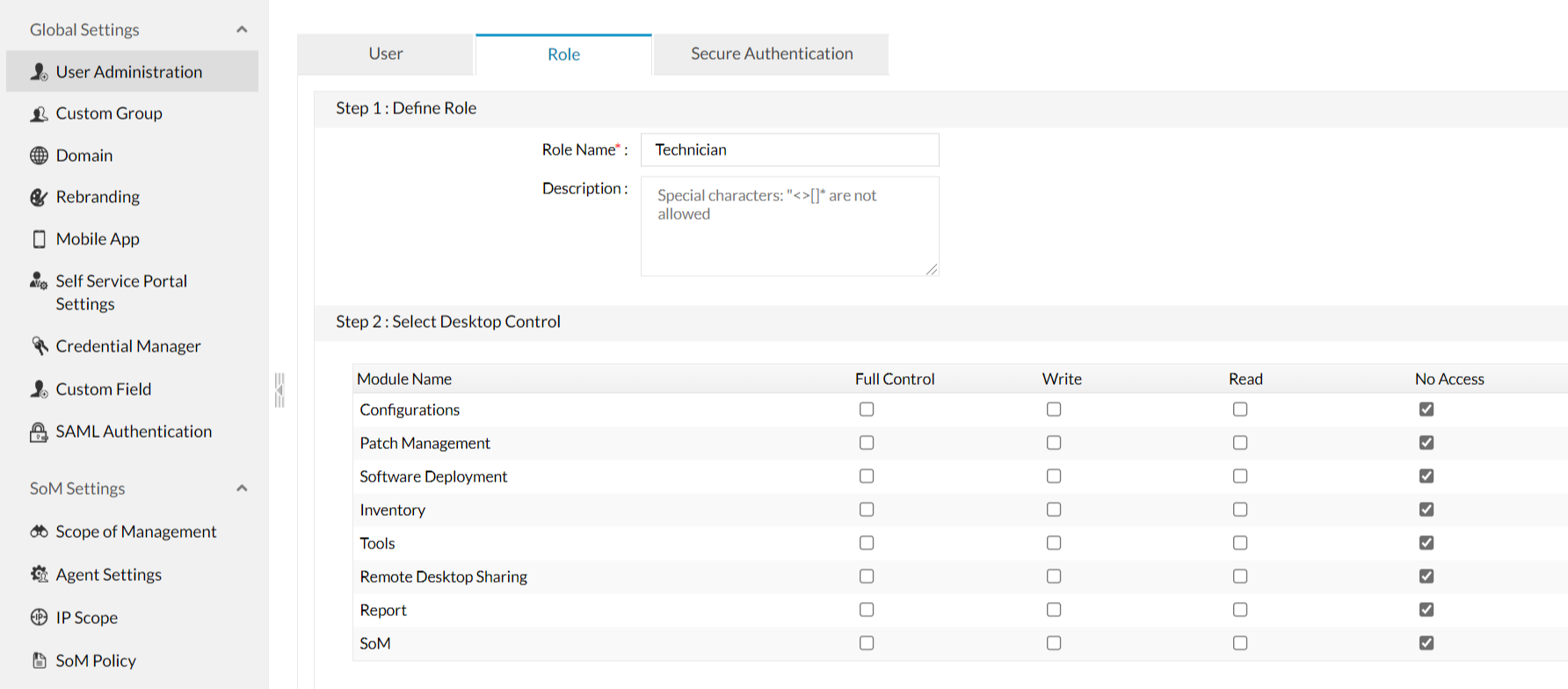

Rôles définis par l’utilisateur et prédéfinis

Endpoint Central permet de personnaliser un certain nombre de rôles et de leur attribuer les autorisations requises selon des besoins particuliers. On peut ensuite associer ces rôles aux utilisateurs de Endpoint Central. Il existe aussi une série de rôles prédéfinis qui s’avèrent pratiques :

- Administrateur. Ce rôle désigne le super administrateur qui exerce un contrôle total sur tous les modules.

- Invité. Ce rôle conserve une autorisation de lecture seule pour tous les modules.

- Technicien. Ce rôle possède un ensemble bien défini d’autorisations pour réaliser des opérations précises. Les utilisateurs ayant le rôle technicien ne sont pas autorisés à effectuer toutes les opérations répertoriées sous le rôle administrateur.

- Auditeur. Ce rôle répond spécifiquement à des besoins de vérification. Ce rôle permet d’accorder des autorisations à des auditeurs pour examiner les détails de l’inventaire logiciel, vérifier la conformité des licences, etc.

- Observateur de poste à distance. Ce rôle permet aux utilisateurs désignés d’exécuter une connexion à un poste de travail distant et d’afficher les détails des utilisateurs ayant eu accès à un système particulier.

- Gestionnaire d’actifs informatiques. Ce rôle donne un accès complet au module de gestion des actifs, toutes les autres fonctionnalités restant inaccessibles.

- Gestionnaire de correctifs. Ce rôle donne un accès complet au module de gestion des correctifs, la totalité des autres modules et fonctionnalités restant inaccessibles.

- Gestionnaire d’appareils mobiles. Ce rôle donne un accès complet au module de gestion des appareils mobiles, la totalité des autres modules et fonctionnalités restant inaccessibles.

- Observateur de poste à distance. Ce rôle donne le privilège complet d’exécuter une connexion à un poste de travail distant et d’afficher les détails des utilisateurs ayant eu accès à un système particulier.

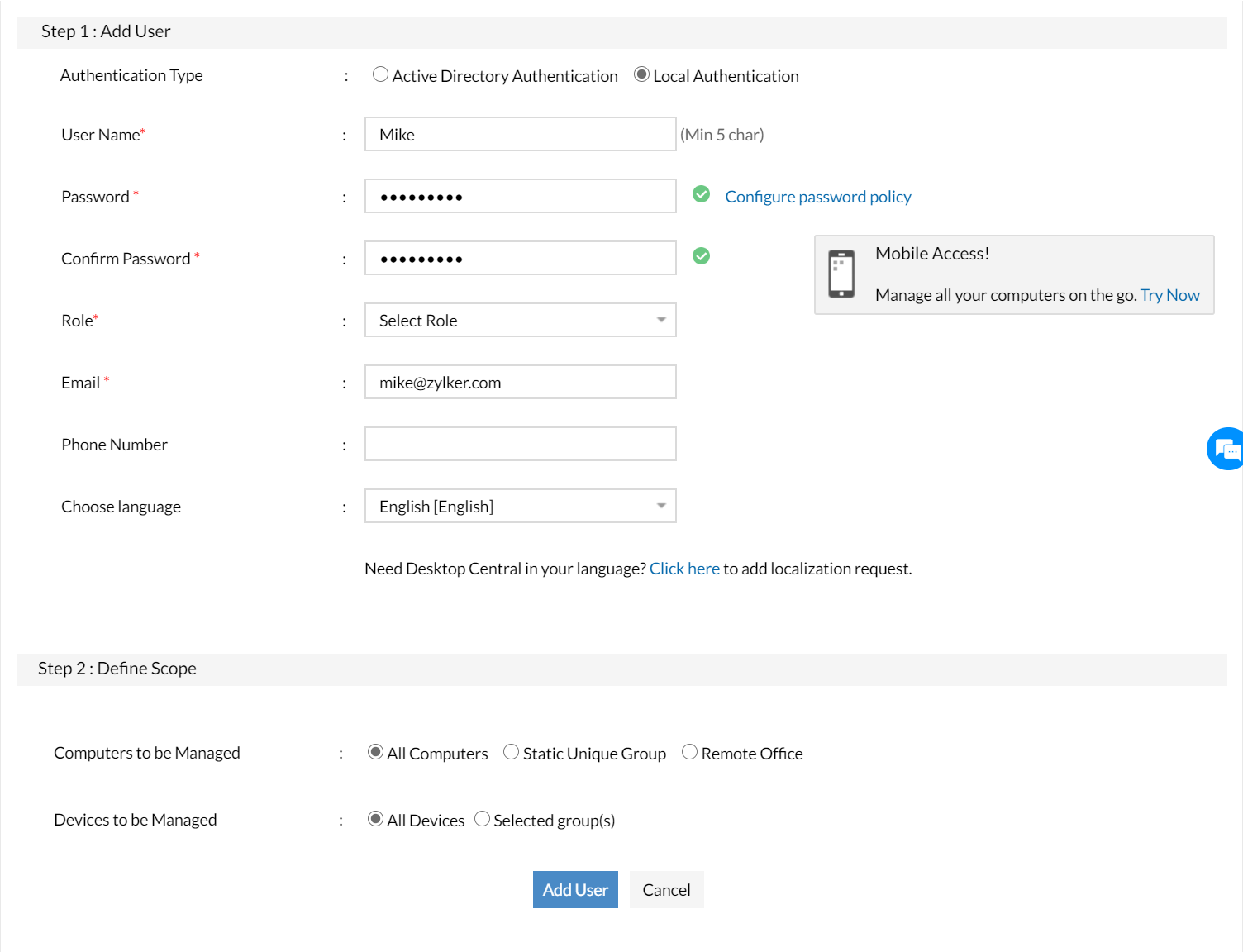

Définition de l’étendue des utilisateurs

Une fois le rôle de l’utilisateur défini, on peut choisir les ordinateurs cibles à associer à chaque utilisateur. Un utilisateur donné ayant un rôle attribué est donc en mesure d’effectuer les activités prévues pour ce rôle, sur la série des ordinateurs cibles désignés. En limitant l’autorisation de l’utilisateur à un ensemble précis d’ordinateurs, on veille à ce qu’il possède une autorisation suffisante pour remplir son rôle, mais sans pouvoir en abuser. La cible que l’on définit comme étendue de l’utilisateur peut être l’une des suivantes : groupes uniques statiques, sites distants ou tous les ordinateurs.