Audit et surveillance des journaux du pare-feu SonicWall

Les pare-feux sont des éléments essentiels de la sécurité réseau, conçus pour protéger l’infrastructure d’une organisation contre les attaques et les menaces externes. Ils permettent de contrôler le trafic entrant et sortant, de détecter les tentatives d’accès non autorisées et de bloquer les flux malveillants avant qu’ils n’atteignent les systèmes internes. Les données syslog générées par ces dispositifs constituent une source précieuse d’informations exploitables pour anticiper et atténuer les menaces potentielles.

EventLog Analyzer prend en charge nativement les pare-feux SonicWall, ainsi qu’une large gamme d’autres équipements de sécurité. Il collecte, analyse et surveille en temps réel les données issues des journaux de pare-feu, facilitant ainsi le processus d’audit et de conformité. Les principaux avantages de l’audit des pare-feux SonicWall avec EventLog Analyzer incluent :

- Une interface intuitive avec un tableau de bord clair et facile à utiliser.

- Plus de 60 rapports prédéfinis pour les pare-feux SonicWall, facilitant les audits de sécurité et de conformité.

- Des modèles de rapports personnalisables pour s’adapter à votre politique de sécurité interne.

- Des rapports de conformité configurables pour répondre aux exigences réglementaires telles que le RGPD.

- Des alertes en temps réel par e-mail et SMS en cas de modifications de configuration ou d’événements critiques.

- Un moteur de recherche puissant pour l’analyse forensique des journaux, avec prise en charge des recherches booléennes, par plage, par caractères génériques, par groupe, etc.

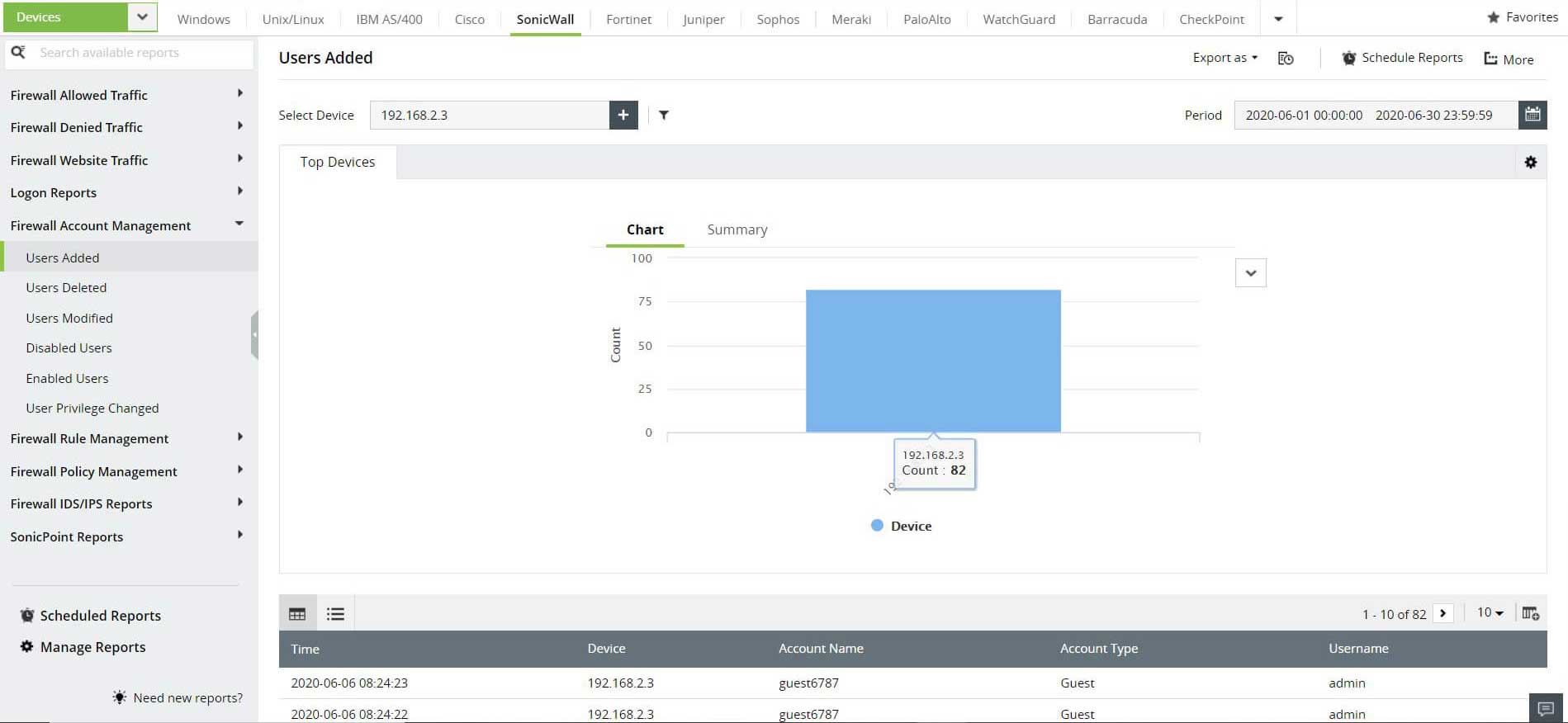

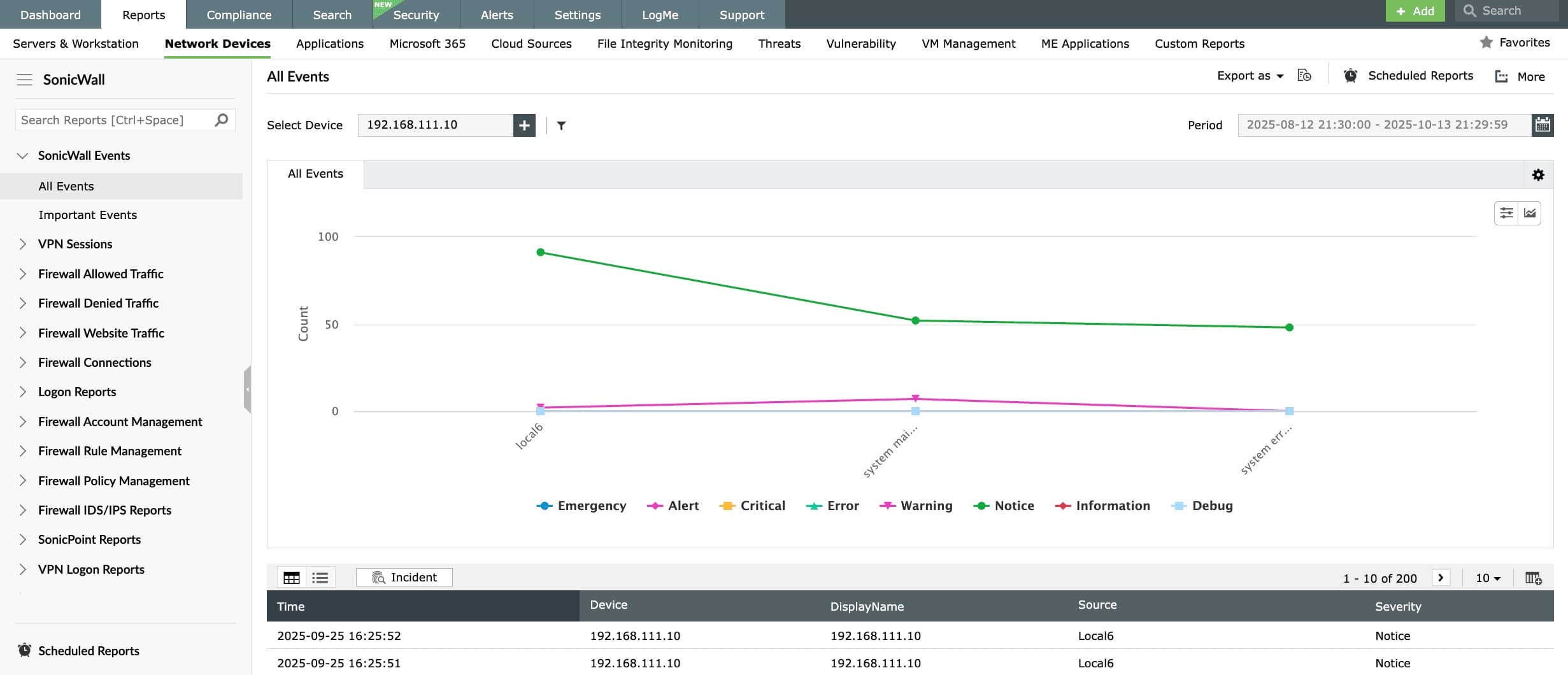

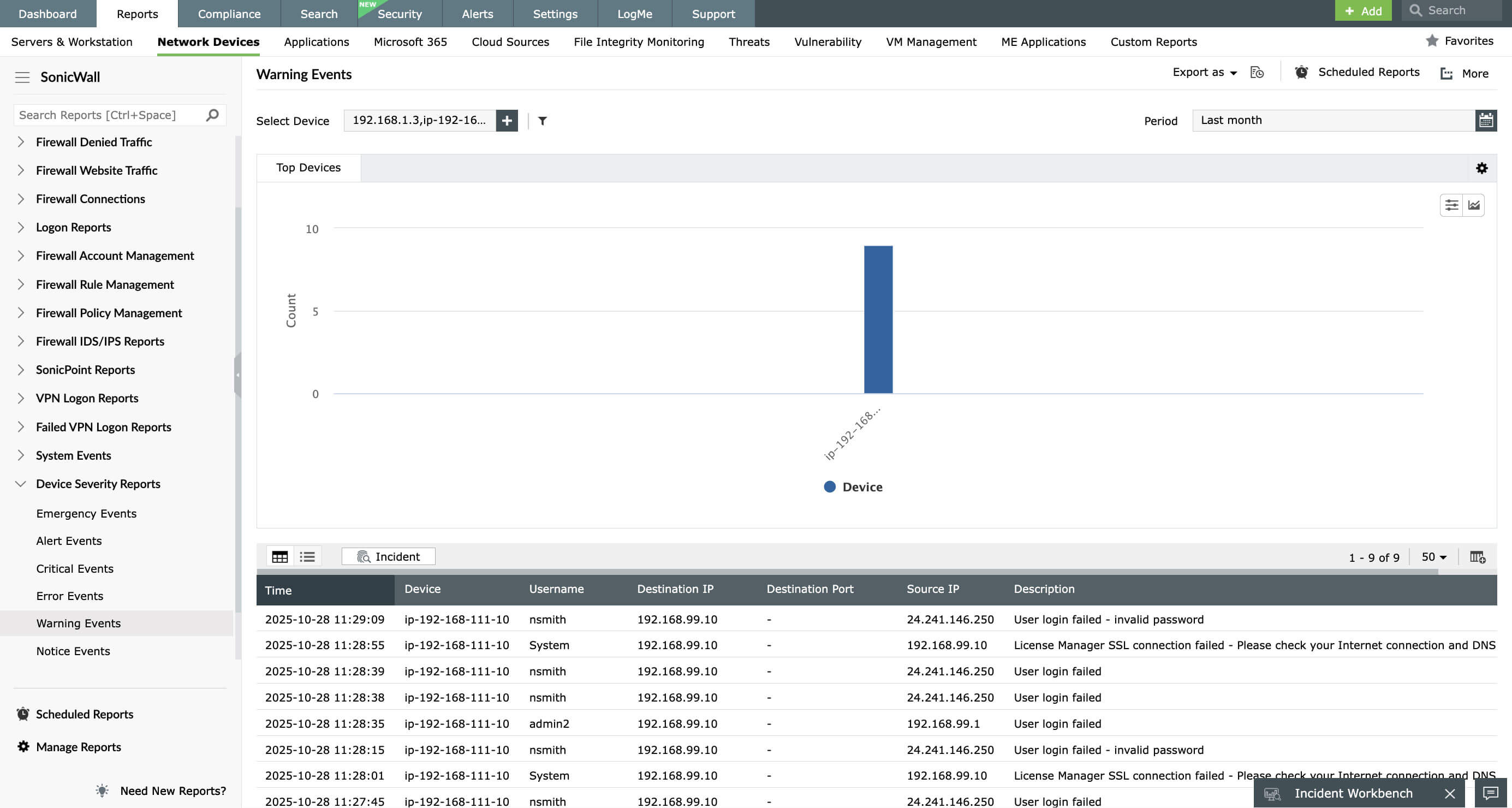

EventLog Analyzer permet une surveillance complète des journaux d’audit SonicWall en générant des rapports clairs et prêts à l’emploi, accompagnés de visualisations graphiques pour une interprétation rapide et efficace des données.

Les catégories de rapports SonicWall disponibles dans EventLog Analyzer sont les suivantes :

Sécurité

Ces rapports fournissent des informations cruciales sur les menaces de sécurité, notamment les attaques SYN flood, les attaques par table de routage, les connexions refusées, ainsi que les événements liés à des attaques critiques. Ces données permettent de détecter rapidement les comportements suspects et de prévenir ou atténuer les attaques susceptibles de compromettre votre réseau.

Audit et gestion des utilisateurs

Ces rapports retracent l’ensemble des activités liées à la gestion des utilisateurs du pare-feu : ajout et suppression de comptes, modification des niveaux de privilèges, connexions réussies ou échouées, etc. Cela permet d’auditer efficacement les actions des utilisateurs et administrateurs du pare-feu, en renforçant le contrôle d’accès.

Surveillance du trafic

Accédez à une vue d’ensemble du trafic entrant et sortant sur le réseau, y compris le trafic Web. Les rapports peuvent être triés et filtrés selon divers critères : source, destination, port ou protocole. Cela permet d’identifier les tendances, d’optimiser l’usage de la bande passante et de repérer des comportements réseau inhabituels. En savoir plus.

Surveillance des stratégies et des règles de sécurité

Ces rapports permettent de suivre les modifications apportées aux règles du pare-feu ainsi qu’aux stratégies réseau, facilitant ainsi leur nettoyage régulier et l’élimination des règles obsolètes. Ils offrent également une surveillance complète des points d’accès, des événements de sécurité classés par niveau de gravité (urgence, alerte, erreur, avertissement), ainsi que des événements système tels que les mises à jour de l’horloge, les insertions/retraits de cartes PC ou encore l’état de l’espace de journalisation.

Vous pouvez configurer des profils d’alerte prédéfinis pour recevoir des notifications instantanées par e-mail ou SMS dès qu’un événement critique survient. Il est également possible de créer des profils personnalisés en définissant des critères d’alerte adaptés à vos besoins spécifiques. Les données des journaux sont automatiquement archivées à des fins d’analyse forensique, ce qui contribue au respect des exigences réglementaires. L’archivage permet aux administrateurs d’explorer à tout moment les journaux, qu’ils soient au format brut ou déjà analysé, pour retracer l’historique des événements et appuyer les enquêtes de sécurité.

Installation d’EventLog Analyzer et configuration de la collecte Syslog pour votre dispositif SonicWall

Comment installer EventLog Analyzer

Une fois EventLog Analyzer téléchargé et les prérequis système vérifiés, l’installation se fait très simplement :

Pour installer la version 32 bits :

- Sous Windows : exécutez ManageEngine_EventLogAnalyzer.exe

- Sous Linux : exécutez ManageEngine_EventLogAnalyzer.bin

Pour installer la version 64 bits :

- Sous Windows : exécutez ManageEngine_EventLogAnalyzer_64bit.exe

- Sous Linux : exécutez ManageEngine_EventLogAnalyzer_64bit.bin

Comment configurer le transfert Syslog depuis votre dispositif SonicWall

EventLog Analyzer prend en charge l’analyse des journaux des pare-feux SonicWall dès lors que le transfert Syslog est activé depuis le dispositif vers la machine hôte, sur le port 513 ou 514.

Étapes de configuration :

- Ouvrez un navigateur Web et connectez-vous à l’interface de gestion de votre dispositif SonicWall. Connectez-vous avec vos identifiants administrateur.

- Dans le menu de gauche, cliquez sur le bouton Journal.

- Une fenêtre contextuelle s’ouvrira.

- Accédez à l’onglet Paramètres du journal.

- Sous Envoyer le journal, entrez l'adresse IP de la machine exécutant EventLog Analyzer dans le champ Serveur Syslog. Si vous écoutez sur un port autre que 513 ou 514, entrez la valeur du port dans le champ Port du Serveur Syslog.

Suivez l’activité de vos dispositifs SonicWall en toute simplicité.

EventLog Analyzer offre des fonctionnalités complètes de gestion des journaux, de contrôle de l’intégrité des fichiers et de corrélation des événements en temps réel, le tout depuis une console centralisée. Cette solution répond aux exigences SIEM, aide à contrer les attaques de sécurité et à prévenir les violations de données.

Surveillance des journaux d’événements Windows

Analysez les journaux d’événements pour détecter les incidents de sécurité, tels que les modifications de fichiers ou de dossiers, les changements apportés au registre, et plus encore. Étudiez en profondeur les attaques de type DDoS, Flood, SYN et Spoof grâce à des rapports prédéfinis.

Analyse des journaux d’application

Analysez les journaux générés par les applications critiques, y compris les serveurs Web IIS et Apache, les bases de données Oracle et Microsoft SQL, ainsi que les services DHCP sous Windows et Linux. Atténuez les menaces ciblant la sécurité des applications grâce à des rapports détaillés et des alertes en temps réel.

Surveillance des journaux AD

Surveillez tous les types de journaux générés par l’infrastructure Active Directory. Suivez les incidents en temps réel et créez des rapports personnalisés ciblant les événements spécifiques qui vous concernent.

Surveillance des utilisateurs privilégiés

Surveillez et suivez les activités des utilisateurs privilégiés afin de respecter les exigences PUMA. Obtenez des rapports prêts à l'emploi sur les activités critiques telles que les échecs de connexion, leur cause, et bien plus encore.

Analyse forensique des journaux

Effectuez des analyses approfondies pour remonter à la source des attaques et identifier la cause première des incidents. Enregistrez les requêtes de recherche sous forme de profil d'alerte afin d'atténuer les menaces futures.

Besoin d’une fonctionnalité ? Dites-le-nous

Vous aimeriez voir de nouvelles fonctionnalités dans EventLog Analyzer ? Faites-nous part de vos besoins.