Audit de sécurité du pare-feu Palo Alto Networks

Les pare-feu constituent une ligne de défense importante contre les tentatives d'attaques malveillantes sur le réseau d'une organisation. En bloquant les différents types d'attaques, les pare-feu permettent aux communications réseau de se poursuivre de manière transparente. Mais il est également important de faire le point et de comprendre quelles sont les tentatives d’attaque sur un réseau et qui essaie de le perturber. Cela peut se faire par l'audit des journaux de sécurité, qui fournissent des informations sur toutes les tentatives d'attaque et aident à la prise de décision en matière de sécurité. EventLog Analyzer aide les organisations à auditer efficacement les journaux de sécurité et à prendre des mesures pour améliorer la sécurité du réseau.

Les pare-feu de Palo Alto Networks étant équipés pour faire face à des types d'attaques spécifiques, l'audit de leurs journaux de sécurité fournit des informations détaillées sur ces attaques. Voici quelques scénarios dans lesquels l'audit des journaux de sécurité de Palo Alto Networks est utile :

- Lorsque les utilisateurs ont besoin d'identifier des appareils très ciblés, qui font l'objet d'attaques répétées. Il peut être nécessaire de renforcer les mesures de sécurité de l'hôte, par exemple en chiffrant les données de l'hôte ou en sauvegardant plus fréquemment les données du périphérique.

- Lorsque les utilisateurs ont besoin d'extraire des informations sur des tentatives d'attaque spécifiques. Les administrateurs peuvent, par exemple, identifier une attaque par déni de service, dans laquelle l'attaquant tente d'inonder un serveur de requêtes, et bloquer la source des futures tentatives d'attaque.

- Lorsque les utilisateurs ont besoin d'examiner les menaces détectées par l'environnement Palo Alto Networks Wildfire pour découvrir et se tenir au courant des dernières menaces.

- Lorsque les utilisateurs ont besoin de surveiller les sites bloqués auxquels les employés tentent d'accéder en utilisant les journaux de filtrage des URL.

- Lorsque les utilisateurs ont besoin d'identifier des tendances pour mieux comprendre le schéma des attaques auxquelles une organisation est confrontée.

Rapports d'audit de sécurité du pare-feu Palo Alto Networks

Deux groupes de rapports d'audit de sécurité sont disponibles : les rapports sur les événements système et les rapports sur les menaces. Les rapports d'événements système détaillent les différents packages logiciels installés ou mis à niveau sur le pare-feu.

Les rapports sur les menaces fournissent des informations sur les différents dangers liés à la sécurité du réseau. Plus précisément, les rapports sur les menaces comprennent :

- Un rapport général qui présente un résumé des différentes menaces écartées.

- Un rapport de tendance qui décrit l'évolution des menaces dans le temps.

- Les rapports Top N, qui identifient les appareils sources ou de destination qui sont la cause (ou la cible) la plus fréquente des attaques.

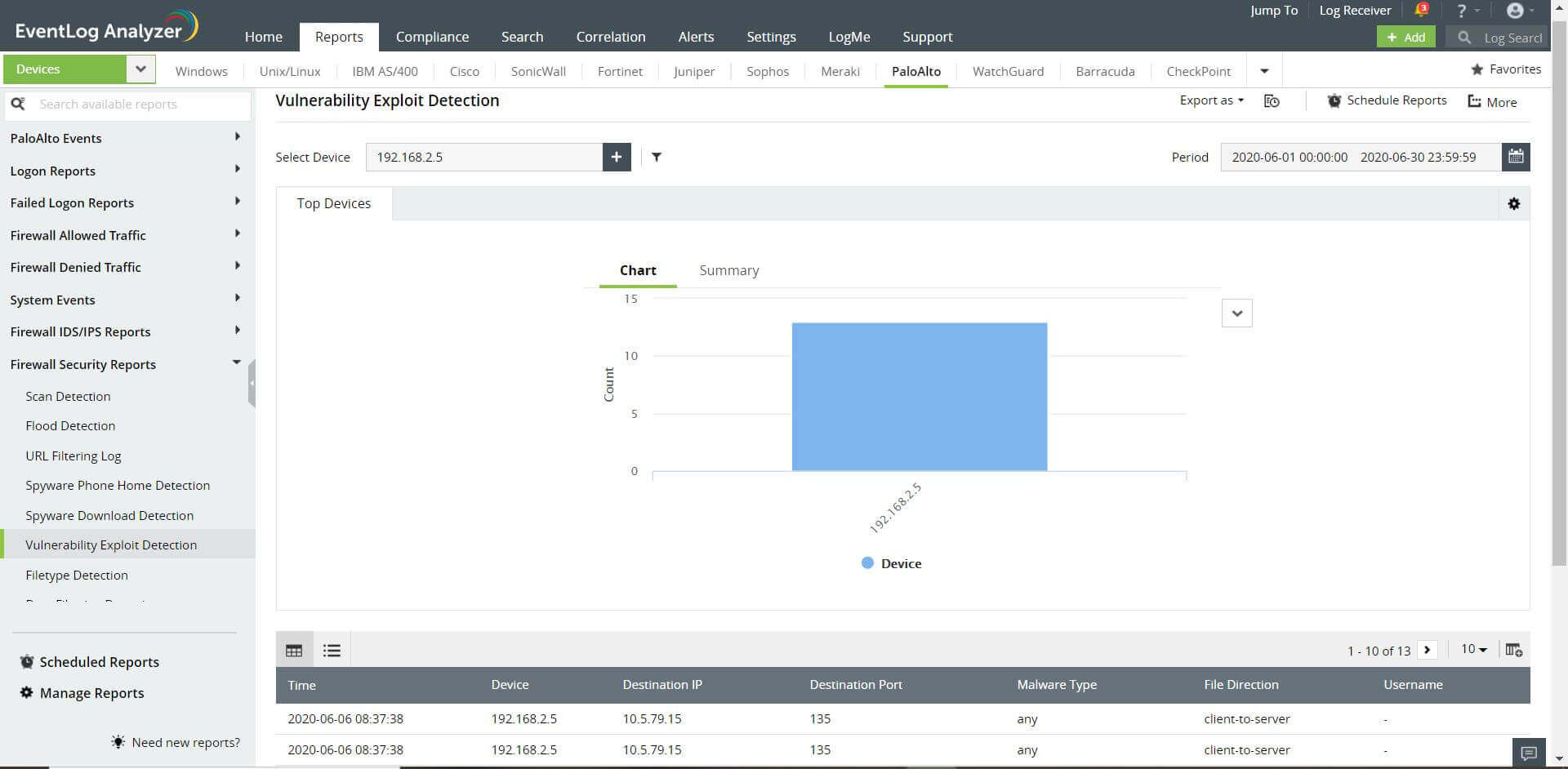

- Divers rapports de sécurité spécifiques aux menaces, à savoir : détection des attaques par saturation, détection des téléchargements de logiciels espions, flux de signatures Wildfire et détection des exploitations de vulnérabilité.

Rapports disponibles

Package Installed | Package Upgraded | Possible Attacks | Critical Attacks | Top Attacks based on Source | Top Attacks based on Destination | Attacks Trend Scan Detection | Flood Detection | URL Filtering Log | Spyware Phone Home Detection | Spyware Download Detection | Vulnerability Exploit Detection | Filetype Detection | Data Filtering Detection | Virus Detection | Wildfire Signature Feed | DNS Botnet Signatures

EventLog Analyzer analyse efficacement les journaux de sécurité de Palo Alto Networks, établit des rapports et émet des alertes, garantissant ainsi qu'aucune tentative d'attaque n'est manquée et que le réseau est constamment protégé.

Suivez l'activité de vos périphériques Palo Alto.

Obtenez votre essai gratuitSIEM

EventLog Analyzer offre des capacités de gestion des journaux, de monitoring d'intégrité de fichier et de corrélation d'événements en temps réel dans une console unique qui contribuent à répondre aux besoins de SIEM, à combattre les atteintes à la sécurité et à empêcher les violations de données.

Gestion de la conformité informatique

Conformez-vous aux exigences rigoureuses des mandats réglementaires, à savoir PCI DSS, FISMA, HIPAA, etc., avec des rapports et des alertes prédéfinis. Personnalisez les rapports existants ou créez de nouveaux rapports pour répondre aux besoins de sécurité interne.

Gestion des journaux Windows

Gérez de façon centralisée les données du journal des événements à partir des appareils Windows, notamment les stations de travail, les serveurs et les serveurs Terminal Server pour répondre aux besoins d'audit. Combattez les atteintes à la sécurité grâce à des alertes en temps réel et à la corrélation d'événements.

Gestion de Syslog

Collectez et analysez les données Syslog des routeurs, commutateurs, pare-feu, identifiants/adresses IP, serveurs Linux/Unix, etc. Obtenez des rapports approfondis pour chaque événement de sécurité. Recevez des alertes en temps réel en cas d'anomalies et de dépassements.

Contrôle d'intégrité des fichiers

Suivez les modifications cruciales des fichiers/dossiers confidentiels avec des alertes en temps réel. Obtenez des détails comme l'auteur de la modification, son objet, sa date et son origine avec des rapports prédéfinis.

Analyse des journaux

Analysez les données de journal provenant de diverses sources dans le réseau. Détectez des anomalies, suivez les événements de sécurité critiques et contrôlez le comportement des utilisateurs avec des rapports prédéfinis, des tableaux de bord intuitifs et des alertes instantanées.