Éliminer les menaces avec Log360 et son modèle précis de seuil adaptatif à ML

Les outils de sécurité réseau actuels et les solutions SIEM aident les analystes en sécurité à établir un suivi global des réseaux d’entreprise et lutter contre les cybermenaces. Toutefois, la gamme et le nombre de journaux réseau, d’incidents et de menaces ne cessent de croître, obligeant les équipes SOC à faire face aux défis suivants :

Gestion manuelle

Analyse, configuration et révision régulière de divers cas de menaces.

Fausses alertes

Parcours de milliers de notifications des outils de sécurité pour trouver une ou deux alertes graves.

Il convient donc d’adopter des systèmes de détection des menaces plus avancés et automatisés pour relever ces défis,

ManageEngine Log360 s’impose comme une véritable solution SIEM de nouvelle génération en offrant

le premier outil de seuils adaptatifs sur le marché pour des alertes en temps réel.

Découvrez l’innovation :

Fonctionnement des seuils intelligents

- La fonctionnalité des seuils intelligents fait partie de Vigil IQ, module TDIR (détection, examen et réponse aux menaces) de Log360, qui s’intègre à la console de réponse aux événements en temps réel et l’ analyse comportementale des utilisateurs et des entités (UEBA).

- Elle utilise un algorithme de lissage exponentiel (EMA) pour établir et corriger automatiquement un nombre de base pour les événements et les anomalies apparus dans une période donnée.

- Elle actualise régulièrement le seuil de base pour tous les 15 jeux de données.

Événements regroupés à travers le réseau avec le système de gestion des journaux centralisée de Log360

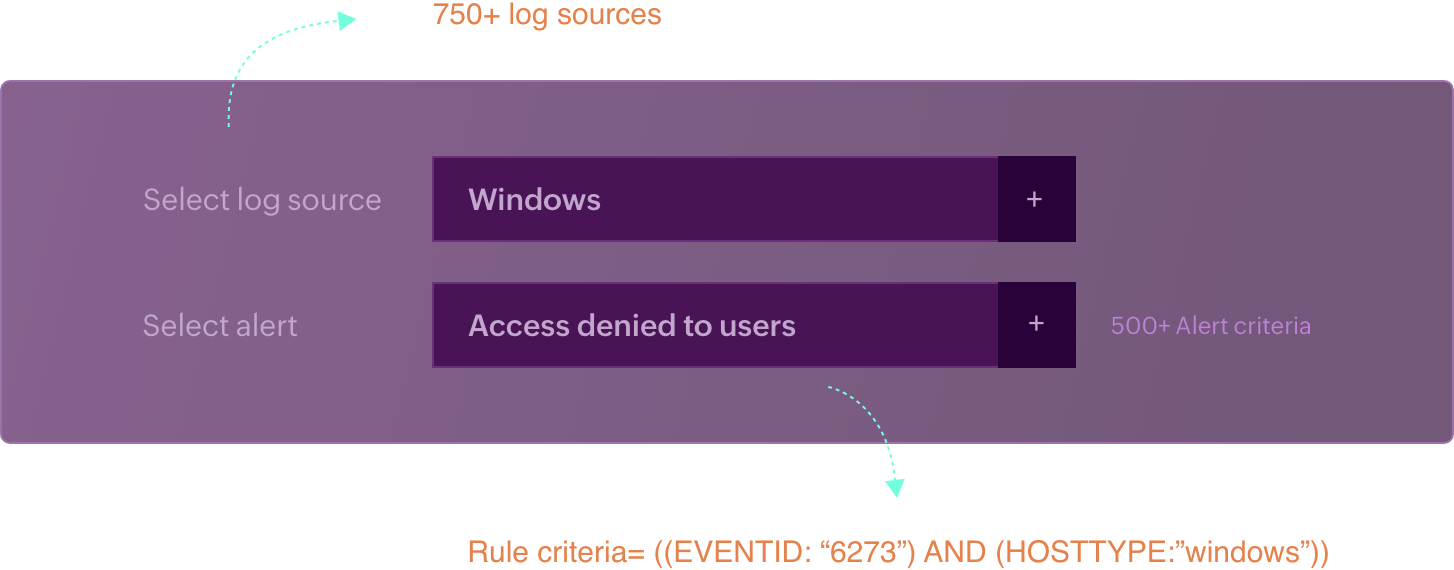

Log360 collecte et analyse les journaux de plus de 750 sources, créant un registre en temps réel de tous les événements survenus dans le réseau.

Détection des événements et des modèles anormaux avec des modules d’alerte

Le module d’alertes SIEM utilise des centaines de critères prédéfinis propres à différentes sources de journaux pour détecter l’activité malveillante à partir des événements enregistrés.

La fonctionnalité UEBA utilise une analyse comportementale à ML et une détection de modèles pour déclencher des alertes d’anomalie.

Réglage fin pour filtrer les cas d’alerte réels avec les seuils adaptatifs

La fonctionnalité des seuils adaptatifs sert à affiner la génération d’alertes pour aviser précisément en cas d’écart avec le cours normal des événements ou des anomalies.

Avantages d’adopter des seuils intelligents

- Automatisation

- Détection des menaces

- Précision dans le temps

- Anomalies basées sur le comptage

Automatisation

La fixation de seuils pour des périodes précises, selon les sources de journaux et les critères d’alerte, est l’une des fonctions avancées qu’offre une solution SIEM pour réduire les fausses alertes. Dans Log360, les seuils adaptatifs automatisent ce processus et aident les équipes SOC à activer les divers profils d’alerte qu’exige leur environnement, sans les tracas d’une configuration manuelle.

Modèle à deux niveaux pour une détection des menaces précise

Alors que le module UEBA décèle avec exactitude les anomalies, une détection des menaces précise s’impose aussi pour éviter de traiter des événements banals, non prioritaires, ou des faux positifs. Le niveau des seuils intelligents de concert avec le module UEBA enrichit de façon contextuelle les flux d’anomalies et identifie précisément les menaces réelles. Alors que le premier niveau de la détection des anomalies prédéfinie du module UEBA identifie les écarts avec les modèles établis et les priorise selon le score de risque, le second crée un seuil de base pour la fréquence des écarts afin de déceler les anomalies constituant des menaces réelles.

Meilleure précision au fil du temps avec l’adaptation dynamique

Dans Log360, les seuils intelligents assurent un apprentissage constant et un ajustement du processus de détection des menaces. Le modèle ML dynamique de l’algorithme EMA révise la base de seuil tous les 15 jeux de données selon les changements du réseau comme :

- Comportement variable des utilisateurs

- Hausse ou baisse du nombre des sources de journaux.

- Modifications de configuration comme une règle de pare-feu mise à jour, pouvant entraîner un trafic accru.

- Modifications des critères d’alerte SIEM et des règles d’anomalie.

Détection rapide des anomalies par nombre et correction

La détection des anomalies par nombre est configurée pour des événements réseau courants. Elle aide à déceler tôt des indicateurs de compromission importants, avant que les modèles de menace des attaques de rançongiciel et les menaces persistantes avancées ne s’affirment. Le tableau ci-dessous donne des exemples d’anomalies par nombre pouvant signaler des attaques connues.

| Anomalies par nombre | Indicateurs de compromission précoces |

|---|---|

| Connexion | Attaque par force brute Identifiants compromis |

| Pics anormaux de nouvelles connexions entrantes ou sortantes | Canal de commande et contrôle compromis, exfiltration de données |

| Augmentation des événements de redirection DNS | Attaques de pharming, botnets |

| Apparition de nouveaux fichiers, utilisation croissante des ressources, défaillances d’application | Programmes malveillants |

Les seuils adaptatifs de Log360 aident à constater des pics notables de ces événements sans générer constamment de fausses alarmes. La détection rapide d’indicateurs de compromission facilite aussi une réponse et correction immédiate des menaces, réduisant graduellement le délai moyen d’identification et de résolution.

Alertes dans Log360

- Ajout de sources de journaux et de critères

- Seuil manuel ou intelligent

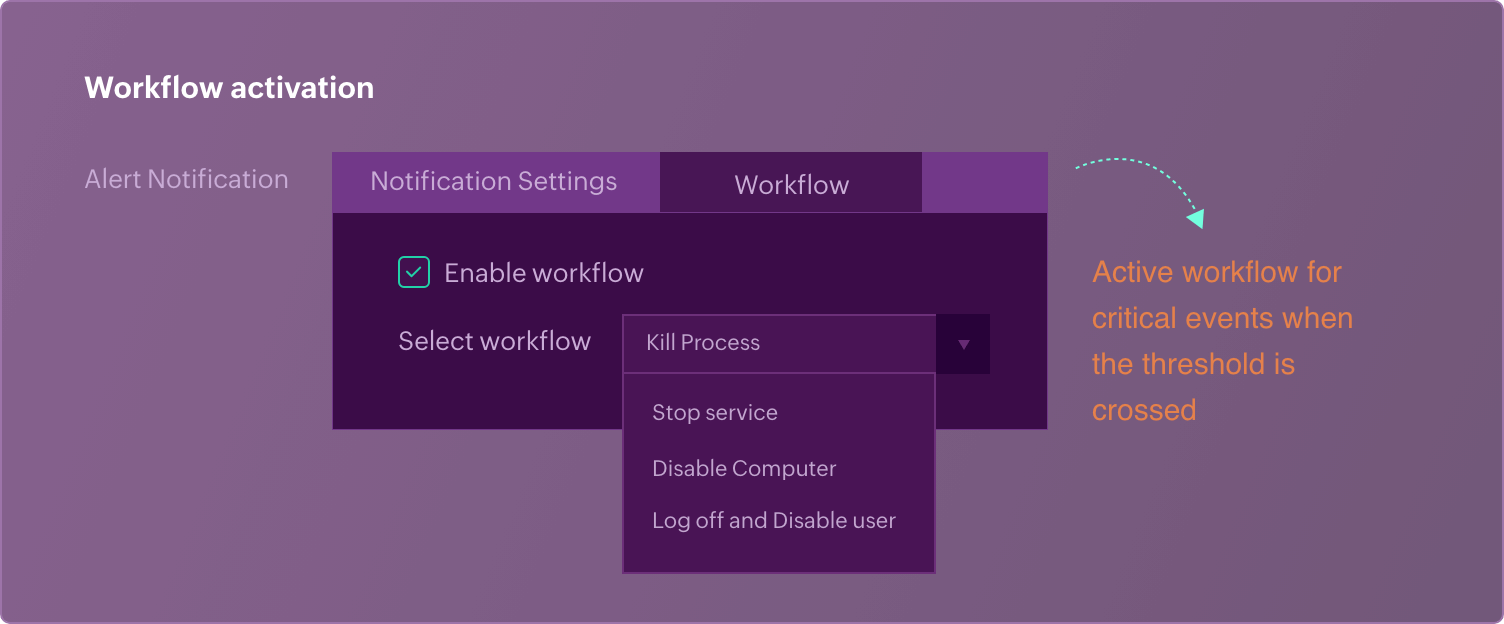

- Workflow de correction

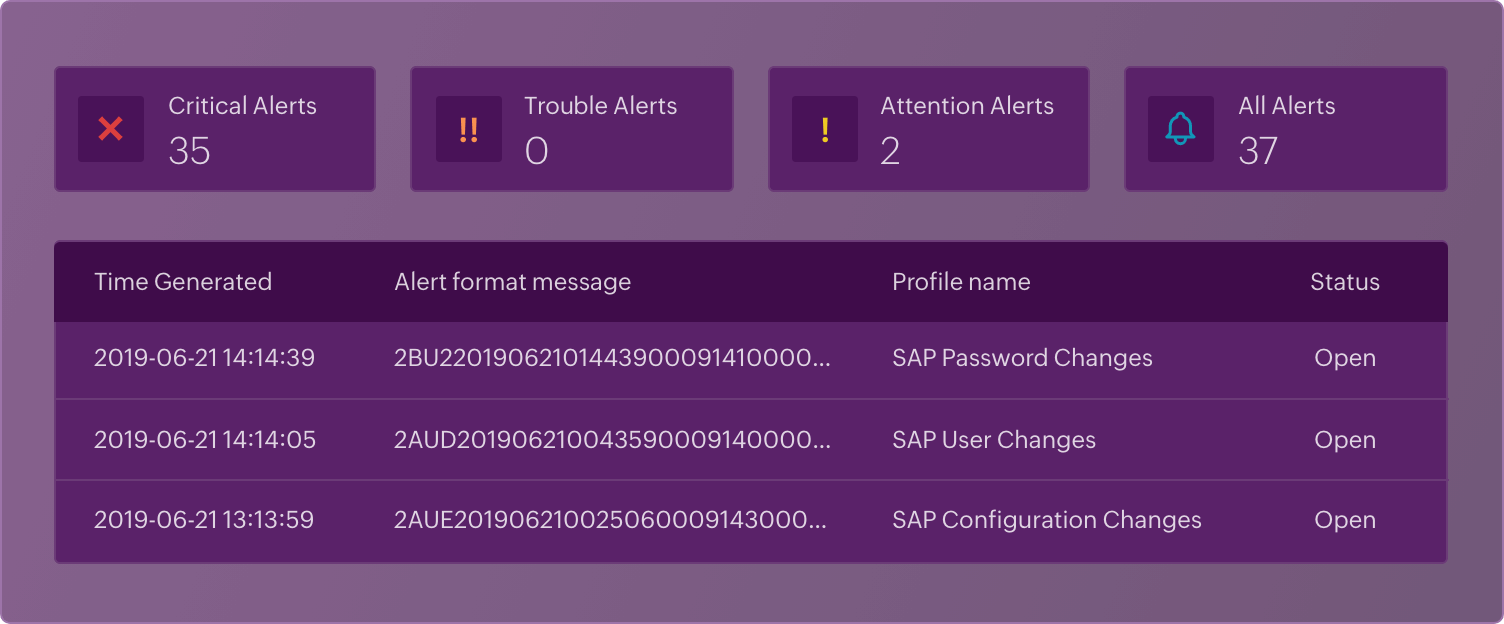

- Gestion des alertes dans un tableau de bord central

Add log sources and criteria

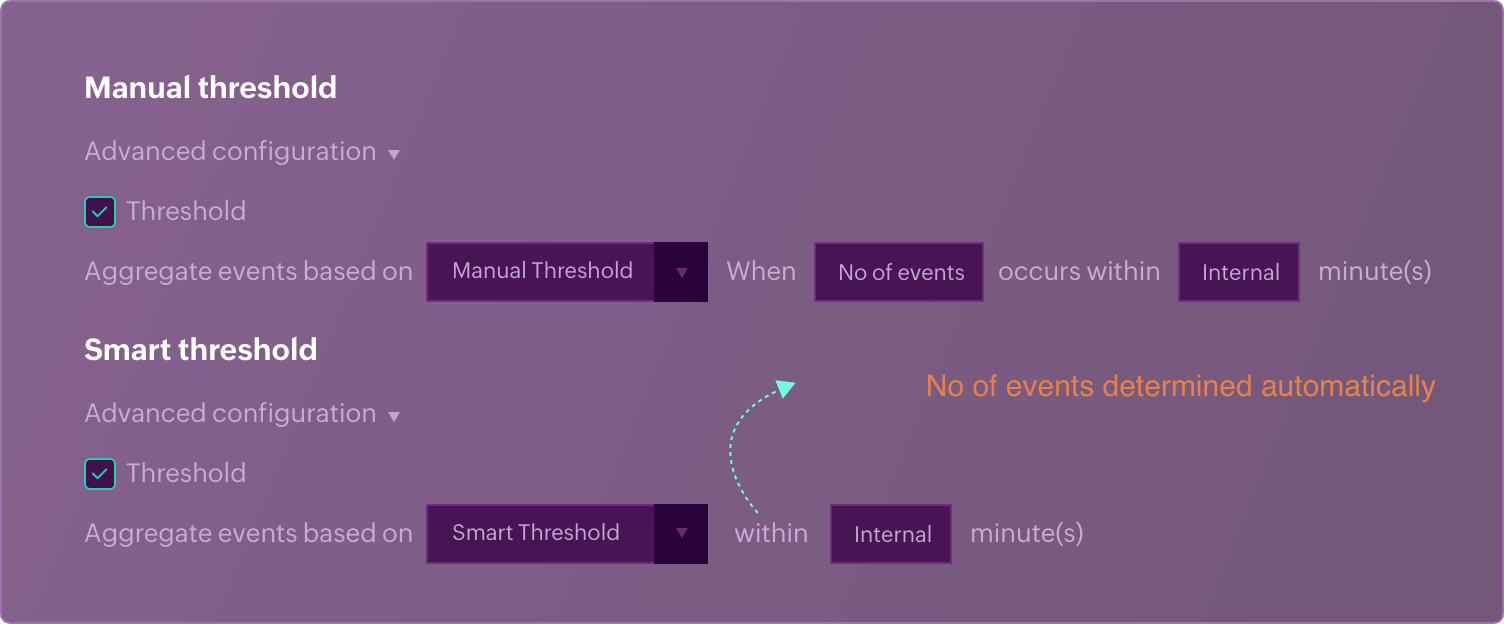

Manual vs smart threshold

Remediation workflow

Manage alerts in a central dashboard

Pourquoi Log360

Facilité de configuration des alertes

Créez aisément des profils d’alerte avec le tableau de bord en temps réel de Log360 qui offre :

- Diversité des sources de journaux, notamment une large gamme de périphériques réseau, d’applications, d’analyseurs de vulnérabilités, etc.

- Plus de 500 critères prédéfinis pour différents cas d’usage

- Configuration avancée avec des seuils adaptatifs automatisés

- Console unique pour analyser les alertes, les filtrer selon la gravité et créer des tickets

- Activation de workflow intégrée pour les profils d’alerte

Veille sur les menaces avancée

Log360 ingère aussi les flux de menaces STIX/TAXII et AlienVault OTX pour détecter les menaces en contexte. On peut identifier des modèles selon des règles avec la corrélation d’événements en temps réel et l’application du cadre de modélisation des menaces MITRE ATT&CK.

Suite complète d’outils intégrés

Améliorez votre stratégie TDIR en déployant une solution SIEM complète comme Log360 intégrant des fonctionnalités UEBA, CASB et DLP, qui unifie tous les besoins de sécurité dans une seule console et détecte précisément les menaces avec des outils automatisés comme les seuils d’alerte adaptatifs.

Questions fréquentes

En quoi consiste un seuil adaptatif ?

Dans le cadre de solutions SIEM, un seuil adaptatif est un mécanisme qui analyse dynamiquement la survenue d’événements dans le réseau analysé pour créer une base de référence qui différencie une activité normale de cas d’anomalies réels. Un seuil adaptatif s’ajuste dynamiquement aux environnements évolutifs et utilise des modèles ML statistiques à cet effet.

En quoi consiste un système de détection des menaces à niveaux ?

Les modules de détection des menaces découvrent les modèles de risque d’un réseau, décèlent les pics anormaux d’un flux d’événements et utilisent des méthodes à base de règles et de signatures pour détecter les menaces. La succession de plusieurs méthodes de détection d’anomalies crée un système de détection des menaces à niveaux.

Dans Log360, le filtrage par nombre avec des seuils adaptatifs se superpose à la détection d’anomalies comportementale. Voici un exemple pour comprendre l’efficacité avec une détection des menaces précise :

Niveau 1 : modèle comportemental - génération d’anomalies en cas d’accès à des fichiers importants en dehors des heures de bureau.

Contexte: considérons un environnement d’entreprise comptant des milliers d’employés. L’employé A est un utilisateur malveillant, sur le point de quitter l’entreprise. Il se met soudain à accéder à plusieurs fichiers en dehors des heures de bureau. Le modèle indiqué ci-dessus génère des alertes pour ce comportement. Mais, le problème est que l’alerte réelle se trouve enfouie dans des centaines de fausses similaires. De nombreuses raisons valables peuvent expliquer un comportement inhabituel d’un utilisateur dans une entreprise ayant un grand nombre d’employés.

Niveau 2:seuil intelligent - si un compte d’utilisateur donné génère un nombre d’anomalies dans un laps de temps précis supérieur à celui normal, une alerte est émise.

Un second niveau de filtrage avec un seuil adaptatif par nombre réduit les fausses alertes pour tous les autres utilisateurs présentant généralement des anomalies normales pour leur comportement. Cela isole l’activité de l’employé A en générant une alerte, car elle franchit le seuil.

Écoutons ceux qui ont transformé leur sécurité avec Log360

Évaluer gratuitement Log360

Découvrez les fonctionnalités complètes de gestion SIEM unifiée qu’offre Log360.

Télécharger maintenantAperçu avec les experts

Prévoyez un appel privé avec nos experts du produit pour découvrir Log360.

Prévoir une démoCalcul de ROI

Curieux de connaître le retour sur investissement d’un déploiement de Log360 ?

ROI de Log360Zoho Corporation Pvt. Ltd. Tous droits réservés