- Accueil

- Outils SIEM

- Analyse comportementale des utilisateurs

- Analyse comportementale

Analyser les données comportementales

des utilisateurs pour identifier des

modèles, des tendances et des anomalies

dans le réseau

Réduisez le temps de réaction aux attaques en détectant les menaces inconnues avec le module d’analyse comportementale de Log360.

Utilisation de l’analyse comportementale dans la cybersécurité

Bien qu’un administrateur ait pour objectif premier de bloquer les tentatives de violation de sécurité, le vrai défi consiste à combler le vide dans la détection des divers types d’indicateur de compromission. Les méthodes classiques de détection des menaces peuvent déceler celles connues, mais celles inconnues risquent de leur échapper en l’absence d’informations facilement accessibles à leur sujet.

Il importe donc de considérer à la fois les menaces connues et inconnues lorsqu’on décide de la stratégie de détection de l’entreprise. Log360 offre un module d’analyse comportementale des utilisateurs et des entités (UEBA) à cet effet. On peut suivre l’activité anormale d’éléments suspects, affecter des scores de risque et recevoir des alertes en temps réel, réduisant le laps pendant lequel des attaquants rôdent dans l’environnement.

Affecter des scores de risque aux événements de sécurité

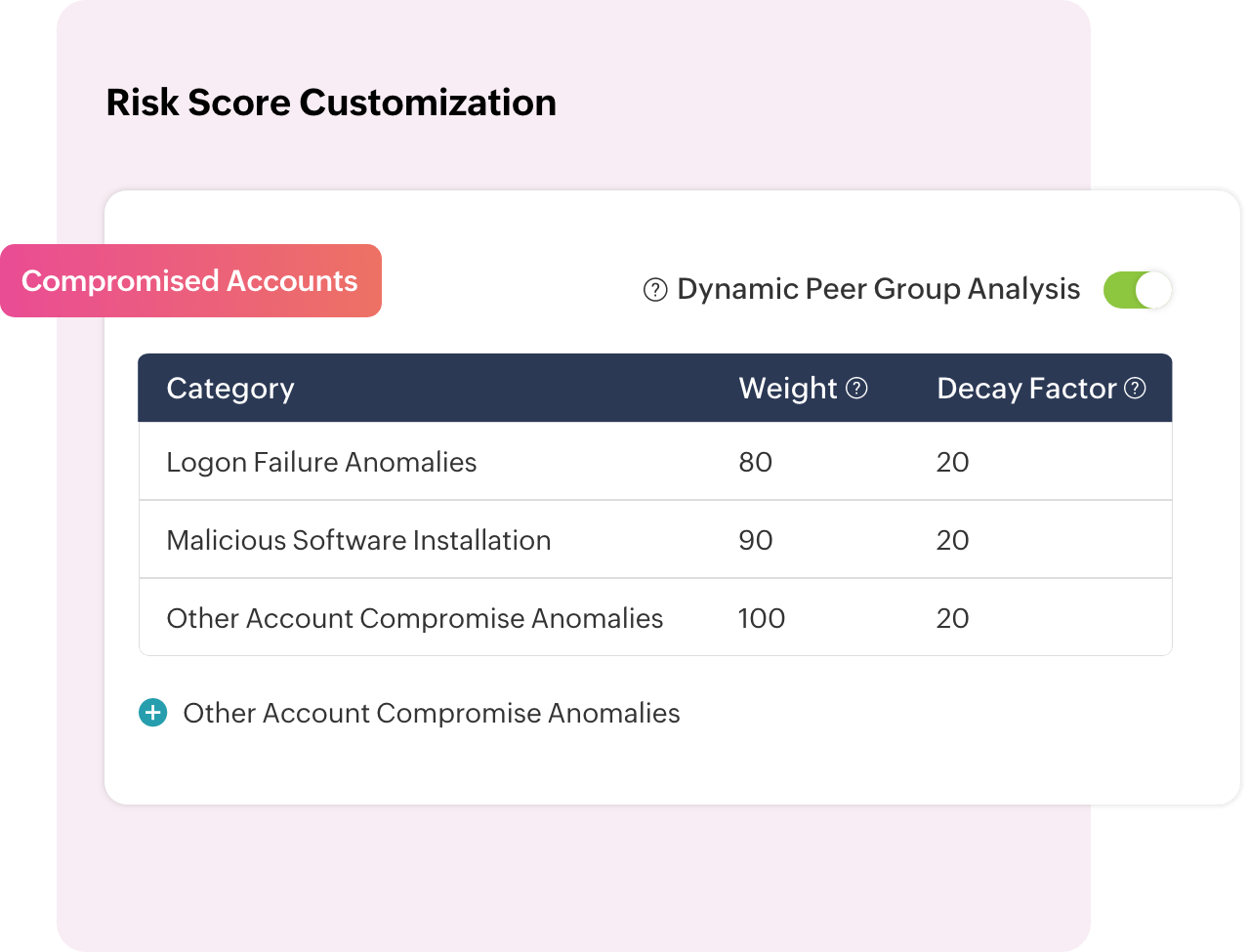

Pour détecter des menaces, les administrateurs doivent savoir ce qu’il faut traiter en premier. Ils veillent ainsi à remédier d’abord aux menaces les plus graves avant qu’elles n’engendrent de sérieux dommages. En affectant des scores de risque à différents événements de sécurité, les administrateurs peuvent rapidement traiter les menaces à risque élevé.

Log360 permet de personnaliser les scores de risque pour différentes catégories, notamment les anomalies, les menaces internes, l’exfiltration de données, les comptes compromis et les anomalies de connexion. On peut aussi utiliser une notation des risques contextuelle pour les mesurer dynamiquement.

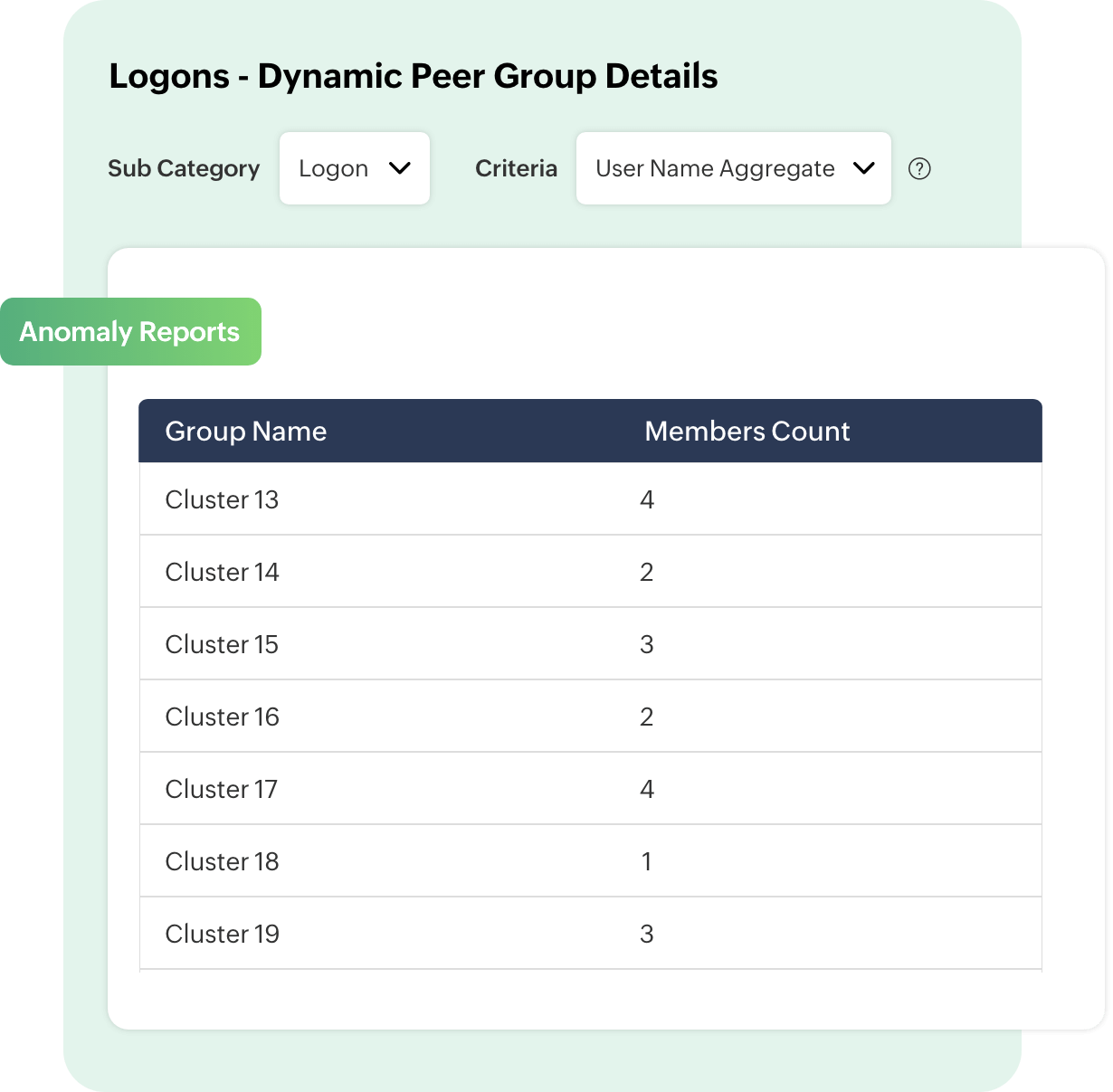

Créer des groupes de référence dynamique

En regroupant les utilisateurs d’un réseau selon leur comportement, le module UEBA de Log360 établit une base pour le groupe. Cette base sert ensuite de référence pour détecter les anomalies, tout écart avec la base générant une alerte. Cela permet de gagner en exactitude de détection et de réduire le nombre de faux positifs.

Simplifier le mappage des identités d’utilisateur

Le module UEBA de Log360 utilise des configurations de mappage pour lier des comptes d’utilisateur distincts à celui de base. Cela aide à corréler l’activité anormale d’un seul utilisateur entre plusieurs plateformes et appareils, en regroupant les événements pour une notation des risques efficace.

Accélérer la réponse aux attaques dans le réseau

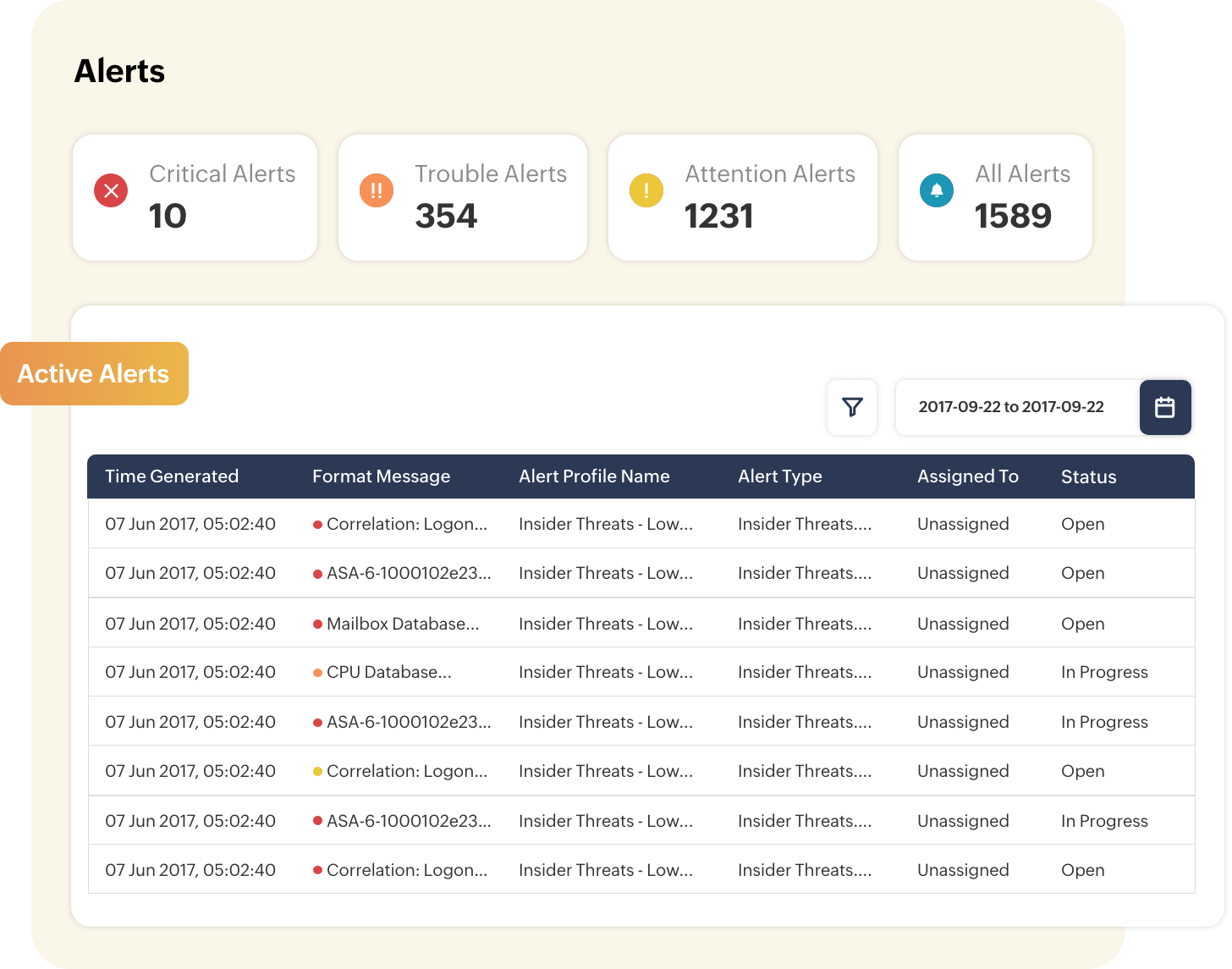

Soyez averti des événements de sécurité liés au comportement via le système d’alerte en temps réel de Log360. On peut recevoir des notifications instantanées par SMS ou courrier pour traiter rapidement les menaces de sécurité détectées et y répondre. Cela permet d’identifier immédiatement la présence d’acteurs de menaces externes dans l’environnement, réduisant leur temps d’action.

Raisons pour lesquelles choisir Log360 pour l’analyse comportementale

Analyse de l’activité des utilisateurs et des entités

Décelez les anomalies suspectes du réseau en analysant constamment le comportement des utilisateurs et des entités.

Protection contre les menaces inconnues

Un écart avec le comportement normal génère une anomalie, alertant de menaces de sécurité inhabituelles dans le réseau.

Automatisation de la réponse aux menaces

Dans Log360, la gestion des workflows permet d’automatiser la réponse aux menaces de sécurité, arrêtant instantanément les cyberattaques impliquant des menaces internes, des comptes compromis, des tentatives d’exfiltration de données, etc.