Les organisations utilisent fréquemment des systèmes basés sur des fichiers pour organiser, stocker et gérer les informations. La surveillance de l’intégrité des fichiers (FIM) est une technique utilisée pour surveiller et valider l’intégrité des fichiers et des systèmes au sein d’un environnement informatique. L’objectif principal de la FIM est de détecter et d’alerter les utilisateurs en cas de modifications non autorisées ou inattendues affectant des fichiers, des dossiers ou des configurations. Elle joue un rôle clé dans la protection des données et des systèmes critiques contre les cybermenaces et les accès non autorisés.

Une solution FIM protège les données contre les altérations non autorisées, garantissant ainsi leur exactitude. Les types de modifications surveillées comprennent :

- La création, la suppression, l’accès, la modification ou le renommage de fichiers et dossiers,—ainsi que toute tentative échouée d’exécuter ces actions.

- Les données contextuelles associées, telles que l’auteur de la modification, le moment où elle a été effectuée et l’endroit où elle a eu lieu.

Pourquoi la surveillance de l’intégrité des fichiers est-elle importante ?

Figure 1:L’importance de la mise en œuvre de la surveillance de l’intégrité des fichiers

Les menaces de sécurité touchent régulièrement les organisations de toutes tailles. L’objectif principal des cybercriminels est d’accéder aux données sensibles d’une entreprise, telles que les informations confidentielles sur les clients, les données financières ou les mots de passe des systèmes.

Un plan de cybersécurité robuste doit inclure la surveillance de l’intégrité des fichiers (FIM), qui permet aux organisations d’identifier et de traiter rapidement les menaces tout en préservant la confidentialité et l’intégrité de leurs données et systèmes. Voici plusieurs raisons clés pour lesquelles cette surveillance est essentielle :

- Identification des modifications non autorisées : Les solutions FIM surveillent tout ajout, suppression ou modification non autorisé des fichiers et répertoires. Cela est indispensable pour détecter les activités malveillantes, qu’elles proviennent d’initiés ou de pirates externes.

- Exigences de conformité : Mettre en œuvre la FIM comme bonne pratique de sécurité est exigé par de nombreux cadres réglementaires et normes de conformité, notamment PCI DSS, HIPAA et RGPD. Pour éviter les sanctions et maintenir la confiance des parties prenantes et des clients, il est crucial de rester en conformité.

- Prévention des violations de données : Des modifications non autorisées sur des fichiers critiques peuvent compromettre les systèmes ou entraîner des fuites de données. En détectant rapidement toute activité suspecte et en alertant les équipes de sécurité, la FIM contribue à prévenir de tels incidents.

- Maintien de l’intégrité du système : Les fichiers système, les fichiers de configuration et d’autres données clés sont protégés contre la corruption et les modifications grâce à la FIM. Cela est essentiel pour garantir la fiabilité, les performances et la stabilité des systèmes.

- Analyse forensique : En enregistrant les modifications apportées aux fichiers et dossiers, la FIM fournit des informations forensiques précieuses en cas d’incident de sécurité. Les équipes peuvent s’appuyer sur ces données pour identifier la cause principale de l’incident et mettre en place les mesures correctives nécessaires.

Les fichiers contenant des données sensibles sont au cœur des opérations quotidiennes, de la collaboration, de l’interaction, de la conformité et des processus décisionnels des organisations, tous secteurs confondus. Dans l’environnement numérique actuel, maintenir la productivité, l’efficacité, la réputation et la compétitivité d’une organisation passe par une gestion et une sécurité efficaces des fichiers.

Approches utilisées dans la FIM pour surveiller les modifications des fichiers et dossiers :

- Comparaison avec la base de référence : L’établissement d’une base de référence consiste à définir l’état autorisé des fichiers et configurations critiques, appelé « base de référence FIM ». De manière périodique ou continue, l’état actuel des fichiers et configurations est comparé à cette base de référence. Tout écart détecté déclenche des alertes ou des notifications signalant des modifications non autorisées potentielles. Une méthode fiable consiste à utiliser une somme de contrôle cryptographique (par exemple les algorithmes de hachage SHA-2 ou MD5) pour surveiller les fichiers, en comparant les nouveaux calculs de hachage aux valeurs précédemment enregistrées comme référence.

- Notification des changements en temps réel : Les systèmes FIM en temps réel suivent les modifications dès qu’elles se produisent, en surveillant en continu les fichiers et configurations spécifiés. Contrairement à l’approche par base de référence, ils n’utilisent pas d’état prédéfini ; leur objectif principal est d’identifier tout écart par rapport à l’état actuel des systèmes. En cas d’accès non autorisé ou de modification, les administrateurs de sécurité sont immédiatement alertés. Ces notifications déclenchent des mesures d’intervention immédiates, telles que l’isolation des systèmes concernés, la restauration des modifications ou le lancement d’une enquête approfondie.

Pourquoi choisir une FIM en temps réel plutôt qu’une FIM de référence ?

La FIM en temps réel et la FIM de référence poursuivent des objectifs similaires, mais leurs approches et avantages diffèrent. Voici pourquoi la FIM en temps réel présente des atouts majeurs par rapport à la FIM de référence :

- La FIM en temps réel suit de près les modifications apportées aux fichiers et détecte instantanément toute activité suspecte ou modification non autorisée. Cela permet de limiter les dommages potentiels liés à une perte de données et d’accélérer la réponse face aux incidents de sécurité.

- Les organisations peuvent réduire les temps d’arrêt potentiels causés par des incidents de sécurité en prenant rapidement des mesures pour atténuer les risques et éviter des dommages supplémentaires.

- En informant instantanément les administrateurs en cas de modifications non autorisées, d’infections potentielles par des logiciels malveillants ou de menaces internes, la FIM en temps réel offre une couche de sécurité renforcée. Cela aide à stopper les violations et à préserver l’intégrité des données et des systèmes critiques.

- La FIM en temps réel fournit des informations détaillées sur chaque modification : qui l’a effectuée, de quelle nature elle était, et à quel moment elle a eu lieu. Ce niveau de précision est particulièrement utile pour épondre aux exigences de conformité et mener des analyses forensiques.

- La FIM en temps réel dépasse les capacités de la FIM de référence dans des environnements où les systèmes et fichiers évoluent fréquemment. Elle ne nécessite pas de mises à jour régulières d’une base de référence, puisqu’elle s’adapte en continu aux changements, garantissant une surveillance constante.

- Qu’il s’agisse de petites entreprises ou de grandes organisations, les solutions FIM en temps réel sont souvent évolutives et suffisamment flexibles pour répondre aux besoins changeants, tout en maintenant précision et performance, même face à un grand volume de modifications de fichiers.

Log360 de ManageEngine s’appuie sur une FIM en temps réel pour surveiller les fichiers et dossiers, offrant ainsi une protection proactive et continue contre les risques de sécurité. Grâce à cette approche, les organisations disposent de la visibilité et du contrôle nécessaires pour préserver l’intégrité de leurs données et de leurs systèmes dans un environnement en constante évolution et sous menace.

Quels sont les principaux composants de la surveillance de l’intégrité des fichiers ?

Voici les trois principaux composants indispensables au bon fonctionnement de la FIM (voir figure 2) :

- Un système de base de données : Les hachages cryptographiques représentant les états d’origine de vos fichiers et configurations sont stockés dans cette base de données. Les fichiers d’origine eux-mêmes sont également conservés, afin de permettre une éventuelle restauration à un état antérieur fonctionnel si nécessaire.

- Des agents :Ces composants techniques analysent l’état des périphériques et des systèmes pour suivre les modifications apportées aux fichiers. Ils transmettent ensuite les données collectées à la base de données, où elles sont analysées et comparées.

- Une interface utilisateur : Les utilisateurs accèdent généralement à un portail web centralisé qui sert de centre pour le reporting, les alertes, les actions correctives, la gestion des modifications et l’analyse des contrôles de modification.

Figure 2:Composants de la surveillance de l’intégrité des fichiers

Comment fonctionne la surveillance de l’intégrité des fichiers ?

Voici les étapes clés du fonctionnement de la surveillance de l’intégrité des fichiers (voir figure 3) :

Figure 3: Comment fonctionne la surveillance de l’intégrité des fichiers ?

- Installation des agents : Les agents doivent être installés sur les périphériques dont vous souhaitez surveiller les fichiers et dossiers. Une fois installé, l’agent accède aux activités internes du périphérique et récupère les données des journaux. Ces journaux sont ensuite indexés par le serveur SIEM, qui poursuit le processus d’analyse.

- Configuration des ressources nécessaires : Lors de la configuration de la FIM, il est nécessaire de spécifier les composants réseau à surveiller, notamment les fichiers, dossiers et serveurs d’annuaires. Les ressources contenant des données sensibles ou présentant un risque accru de manipulation malveillante bénéficieront particulièrement de cette surveillance.

- Critères d’alerte : En identifiant les comportements d’utilisation habituels des utilisateurs, les administrateurs définissent des critères d’alerte. Le module FIM s’appuie ensuite sur ces critères pour analyser en temps réel les événements qui se produisent.

- Surveillance continue: Une fois les stratégies définies et les critères d’alerte établis, le module FIM surveille en continu les fichiers et dossiers selon ces paramètres. Cela permet d’identifier toute activité inhabituelle.

- Alertes en temps réel: Dès qu’un événement dépasse le seuil défini, une alerte est générée et transmise à l’autorité compétente, qui examine le problème et prend les mesures nécessaires. Ces alertes fournissent des détails tels que le type de modification, les fichiers ou répertoires concernés et l’heure de l’événement.

- Génération de rapports : Toutes les actions effectuées (création, suppression, accès, modification, renommage) sont compilées dans des rapports clairs afin d’identifier efficacement les menaces. De plus, pour démontrer la conformité à des réglementations comme PCI DSS et HIPAA, des rapports FIM détaillés doivent être générés pour rassembler toutes les informations pertinentes à des fins d’audit.

Cas d’utilisation de la FIM

1. Détection des menaces internes : En surveillant les opérations inhabituelles et non autorisées effectuées par les employés sur les fichiers, la FIM peut aider à détecter les menaces internes. Les équipes de sécurité peuvent réagir rapidement face à toute activité malveillante ou tentative d’exfiltration de données au sein de l’organisation. De plus, pour identifier rapidement la cause et l’étendue d’un incident de sécurité, toutes les données d’analyse sont stockées de manière sécurisée et accessibles via les rapports et le tableau de bord FIM.

2. Protection contre les ransomwares : La FIM offre une protection efficace contre les ransomwares en surveillant la création et la modification des fichiers. Les analystes de sécurité peuvent intervenir rapidement pour empêcher le chiffrement de données critiques, en réagissant dès qu’une augmentation anormale du nombre de modifications de fichiers déclenche des alertes immédiates.

3. Assurance de la conformité : La FIM est un outil clé pour répondre aux exigences de conformité, car elle garantit la sécurité et l’intégrité des fichiers et configurations essentiels. Grâce à une gestion intégrée de la conformité et à une surveillance continue, la FIM suit toutes les actions effectuées sur les fichiers et dossiers, fournissant des informations détaillées sur le comportement des utilisateurs, les accès aux données, les abus de privilèges, etc. La démonstration de la conformité est simplifiée grâce aux rapports prêts pour l’audit générés par les solutions FIM. En adoptant une approche proactive en matière de cybersécurité et de protection des données, les organisations peuvent démontrer leur conformité aux lois et normes propres à leur secteur.

Pourquoi la FIM est-elle nécessaire pour satisfaire aux exigences de conformité ?

Les réglementations en matière de conformité imposent aux organisations de protéger les données sensibles et de maintenir un environnement sécurisé. La surveillance de l’intégrité des fichiers est essentielle pour répondre à ces exigences, car elle aide les organisations à se conformer aux normes de sécurité et de protection des données (telles que PCI DSS, HIPAA, RGPD et SOX) exigées par de nombreux cadres réglementaires et standards industriels. Voici quelques raisons supplémentaires pour lesquelles la FIM est indispensable pour garantir la conformité :

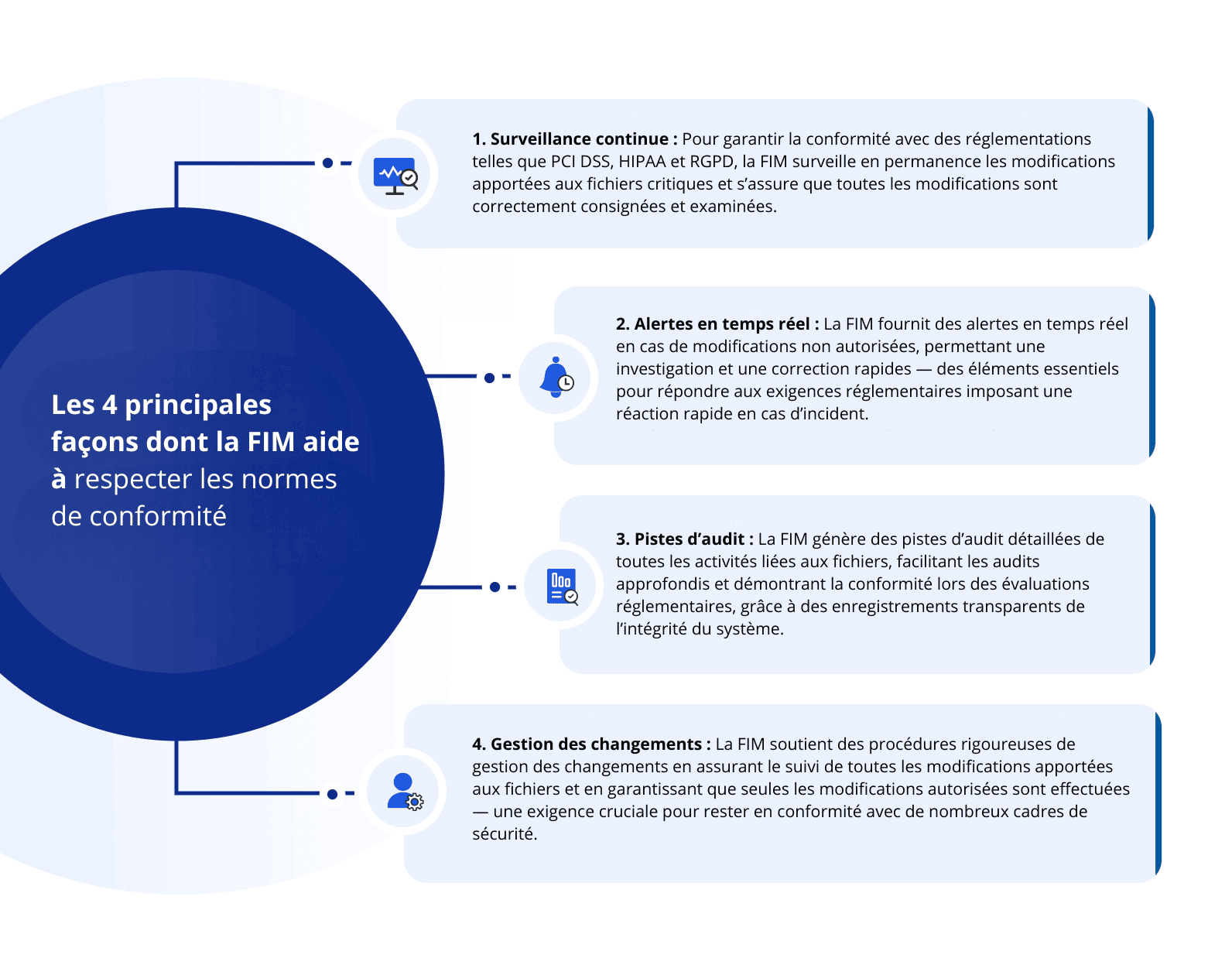

Figure 4:Comment la FIM aide à respecter les normes de conformité

- La FIM améliore la protection et la sécurité des données en émettant des alertes dès qu’elle identifie des modifications non autorisées. Elle permet aux organisations de surveiller en continu les fichiers, les répertoires et les configurations afin de détecter tout écart par rapport aux stratégies définies, et fournit des rapports prêts à l’emploi pour répondre aux principales exigences de conformité, notamment FISMA, PCI DSS, SOX, HIPAA, GLBA et RGPD.

- Les organisations peuvent accéder, grâce à la FIM, à des pistes d’audit complètes retraçant les modifications apportées aux fichiers, incluant des informations détaillées sur le type de modification, le fichier ou la configuration concerné, l’utilisateur ou le processus à l’origine du changement, ainsi que l’horodatage de l’événement. En cas d’incident de sécurité, ces données facilitent la démonstration de la conformité aux exigences réglementaires et renforcent la responsabilisation.

- Pour protéger les organisations contre les risques et vulnérabilités liés à la sécurité, les réglementations en matière de conformité accordent une grande importance aux techniques de gestion et d’atténuation des risques. En identifiant et en réagissant rapidement aux modifications non autorisées, la FIM aide les organisations à réduire les risques de sécurité, en limitant les opportunités de fraude, de violations de données et d’autres incidents susceptibles d’entraîner des pertes financières, de nuire à leur réputation ou d’avoir des conséquences juridiques.

La FIM dans le secteur de la santé

Dans le secteur de la santé, où la protection des données sensibles des patients est cruciale, la surveillance de l’intégrité des fichiers constitue un pilier essentiel de la sécurité. Elle repose sur une surveillance et une analyse continues des fichiers et des systèmes afin de détecter toute modification ou altération non autorisée. Les données des patients étant soumises à des réglementations strictes en matière de confidentialité, comme la loi HIPAA, la FIM permet aux organisations de santé d’améliorer leur niveau de sécurité et de réduire les risques d’accès non autorisé ou de violation de données.

Voici comment la FIM peut être bénéfique au secteur de la santé :

- Elle aide à identifier les menaces internes en surveillant les actions des employés et en repérant les comportements suspects, tels que l’accès non autorisé à des fichiers sensibles ou à d’autres informations critiques.

- Elle garantit la conformité aux normes sectorielles pertinentes, aux réglementations en cybersécurité et aux lois sur la protection des données, notamment la loi HIPAA.

- Elle prévient les violations de données en détectant et en alertant les administrateurs en temps réel de toute activité suspecte ou tentative d’accès non autorisé.

- L’accès non autorisé aux informations des patients ou la manipulation des données médicales peut entraîner des vols de données. La FIM prévient ce type de menace en surveillant en permanence les fichiers et répertoires afin de détecter toute modification ou altération non autorisée.

- Elle permet également de suivre les modifications apportées aux fichiers et aux configurations système des plateformes qui stockent les Dossiers de Santé Électroniques (DSE), garantissant ainsi la confidentialité et l’intégrité des documents cruciaux.

La FIM dans le secteur de l’éducation

Le secteur de l’éducation peut tirer un immense bénéfice de la surveillance de l’intégrité des fichiers (FIM), car la préservation des données sensibles y est cruciale. La FIM aide les établissements d’enseignement à garantir la confidentialité et l’intégrité de leurs référentiels de données et de leurs systèmes. En mettant en place des solutions FIM robustes, ces établissements peuvent améliorer leur posture de sécurité et protéger l’intégrité de leurs actifs numériques.

Voici quelques exemples de ce que la FIM apporte au secteur éducatif :

- Surveiller en permanence les fichiers et dossiers pour détecter toute modification ou altération non autorisée.

- Prévenir les violations de données en détectant et en alertant en temps réel les administrateurs face à des activités suspectes ou à des tentatives d’accès non autorisé.

- Atténuer les menaces internes en surveillant l’activité des utilisateurs et en identifiant les comportements anormaux pouvant indiquer des activités suspectes de la part des étudiants, enseignants ou membres du personnel.

- Soutenir les efforts de réponse aux incidents en fournissant des preuves forensiques et des journaux détaillés des accès et des modifications apportées aux fichiers.

- Utiliser l’analyse comportementale des utilisateurs (UBA) pour enquêter sur des activités suspectes, comme un volume inhabituel d’accès ou de modifications.

- Garantir la conformité aux normes sectorielles, aux réglementations en cybersécurité et aux lois sur la protection des données, notamment la FERPA et le RGPD.

La FIM dans le secteur bancaire et financier

Le secteur bancaire, financier et des assurances (BFSI) traite un grand volume de fichiers sensibles contenant des informations personnelles identifiables, des numéros de compte, des relevés de revenus, des déclarations de sinistre et des antécédents de crédit. Ces fichiers sont stockés et partagés sur divers réseaux et appareils, et accessibles à de nombreux utilisateurs, ce qui rend la tâche de préserver leur intégrité complexe. C’est pourquoi la FIM est la solution de surveillance des changements la plus adaptée à ce secteur.

Voici comment la FIM contribue à renforcer l’intégrité des données dans le secteur financier :

- Surveiller les tentatives non autorisées d’accès, de modification ou de copie de documents financiers critiques, de contrats d’assurance ou de relevés, pour garantir la sécurité et la confidentialité des données.

- Détecter les activités suspectes liées à la création, modification ou suppression de fichiers sensibles dans les dossiers partagés accessibles aux acteurs financiers, afin de prévenir toute manipulation ou falsification.

- Corréler les activités suspectes sur les fichiers et le comportement des utilisateurs pour identifier les menaces internes potentielles.

- Déclencher des alertes en temps réel pour repérer les activités suspectes sur les serveurs et systèmes critiques, afin de prévenir le vol de données.

- Générer des rapports conformes aux réglementations telles que PCI DSS, GLBA, SOX et RGPD.

La FIM pour les entreprises

Les entreprises sont des environnements vastes, complexes et sophistiqués, comprenant des milliers de postes de travail et d’énormes volumes de données, souvent sensibles. Ces fichiers circulent en permanence sur le réseau, sont stockés, partagés et consultés par de multiples utilisateurs et entités, ce qui impacte directement l’intégrité des données. C’est pourquoi une solution d’audit des modifications comme la FIM est indispensable pour les réseaux d’entreprise. Les fonctionnalités clés d’une solution FIM pour entreprises incluent :

- Veille d’audit des modifications pour renforcer l’intégrité des fichiers et dossiers sensibles.

- Audit des serveurs de fichiers pour surveiller les éléments critiques hébergés sur les serveurs et partages.

- Corrélation des activités anormales sur les fichiers pour identifier les menaces internes potentielles.

- Analyse comportementale des utilisateurs et des entités pour établir des scores de risque basés sur l’activité.

- Génération d’alertes en temps réel pour détecter les accès non autorisés, modifications, falsifications ou tentatives de vol de données dès leur survenue.

- Respect des obligations réglementaires grâce à une signalisation en temps réel des incidents de sécurité liés aux fichiers.

- Évolutivité pour répondre aux besoins de sécurité d’un réseau en pleine expansion.

10 éléments à prendre en compte lors du choix d’un outil FIM

- Assurez-vous que l’outil dispose de capacités de surveillance en temps réelpour identifier immédiatement toute modification non autorisée sur les fichiers, répertoires et configurations système

- Vérifiez que l’outil génère automatiquement des alertes lors de détections afin de permettre une réponse et une correction rapides.

- Choisissez une solution offrant une visibilité granulaire sur les modifications : type de changement, fichier ou configuration affecté, auteur ou processus à l’origine, et horodatage précis.

- Optez pour un outilévolutif,capable de gérer un grand nombre de fichiers, répertoires et terminaux sans nuire aux performances, même dans un système complexe.

- Recherchez une solution flexible et personnalisable pour adapter les stratégies de surveillance, les alertes et les rapports aux besoins spécifiques et aux directives de sécurité de votre organisation.

- Assurez-vous que l’outil peuts’intégrer à d’autres solutions de sécurité (plateformes SIEM, outils de réponse aux incidents, systèmes de tickets) pour améliorer les capacités de détection, de réponse et de collaboration.

- Vérifiez la présence defonctionnalités de reporting avancées, incluant des pistes d’audit, des preuves de surveillance proactive, et des enregistrements des incidents et des mesures correctives, pour répondre aux exigences de conformité.

- Privilégiez une solution conviviale, avec une interface intuitive et une console de gestion centralisée pour configurer les stratégies, surveiller les alertes et gérer les paramètres.

- Sélectionnez un fournisseur proposant des mises à jour logicielles régulières ainsi qu’un support technique fiable en cas de problème ou de question.

- Examinez les performances et les ressources nécessaires pour garantir que l’outil pourra fonctionner sans surcharge sur votre infrastructure réseau ou vos systèmes.

Le rôle d’un outil SIEM intégré avec la FIM dans la surveillance des fichiers

Gartner considère la surveillance de l’intégrité des fichiers (FIM) comme une exigence clé en matière de conformité et met l’accent, dans ses meilleures pratiques, sur l’importance d’intégrer et d’évaluer les capacités FIM en combinaison avec d’autres technologies. L’une des intégrations les plus performantes pour les outils FIM est celle avec une solution de gestion des informations et des événements de sécurité (SIEM).

Figure 5:Comment l’intégration SIEM / FIM peut-elle vous aider ?

Pour les entreprises souhaitant renforcer leur posture de cybersécurité, la combinaison des systèmes FIM et SIEM offre de nombreux avantages. Ensemble, la visibilité granulaire FIM sur les modifications apportées aux fichiers, aux configurations et aux activités système aide SIEM à identifier plus efficacement les modifications non autorisées et les menaces internes. En exploitant les solutions SIEM pour combiner et corréler les données issues de la FIM avec d’autres événements et journaux de sécurité provenant de l’ensemble de l’infrastructure informatique, les organisations peuvent obtenir une compréhension approfondie des incidents et des anomalies de sécurité. De plus, grâce à ces technologies intégrées, elles peuvent identifier et atténuer les menaces plus efficacement, rendant ainsi la détection des menaces, la réponse aux incidents et l’analyse forensique plus précises et rapides. La mise en place de mesures proactives de surveillance et de contrôle visant à protéger les données sensibles et à préserver l’intégrité des systèmes critiques facilite également l’établissement de rapports de conformité.

Voici les capacités essentielles pour assurer une surveillance efficace de l’intégrité des fichiers :

- Surveillance des modifications apportées aux configurations système pour garantir que votre réseau cloud, vos services et vos applications restent sécurisés et conformes à vos exigences.

- Audit des créations, modifications et suppressions de fichiers sur l’ensemble des serveurs.

- Rapports détaillés sur les modifications, afin de faciliter l’analyse et le dépannage.

Ainsi, la combinaison des systèmes FIM et SIEM améliore la posture globale de sécurité d’une organisation et renforce sa résilience face à des menaces en constante évolution, en optimisant sa capacité à identifier, répondre et atténuer les risques liés à la cybersécurité.