À première vue, un logiciel de surveillance de l'intégrité des fichiers apparaît comme un outil de suivi des modifications, qui enregistre les activités sur les fichiers, audite les accès, surveille les changements d’autorisations, signale les comportements inhabituels et facilite les vérifications de conformité. Mais en y regardant de plus près, on découvre une solution complexe qui requiert des stratégies optimisées, des règles de corrélation finement paramétrées, une gestion efficace des alertes et des rapports prêts pour l’audit afin de détecter les altérations non autorisées et prévenir les pertes de données. C’est pourquoi il est essentiel d’aller au-delà d’une simple évaluation en surface et de plonger dans les subtilités de la surveillance de l’intégrité des fichiers pour choisir le meilleur outil FIM adapté à votre réseau.

1. Inventaire des actifs intégré

Pour une organisation distribuée disposant d’une multitude d’actifs, un logiciel FIM doté de fonctionnalités de gestion des actifs est indispensable. Un inventaire des actifs intégré au logiciel FIM vous permet d’organiser et de gérer l’ensemble des actifs critiques du réseau. Il aide à identifier et à hiérarchiser les actifs nécessitant une surveillance continue des fichiers, car surveiller des fichiers sur des actifs non critiques peut générer des volumes excessifs de journaux, créant ainsi un bruit inutile.

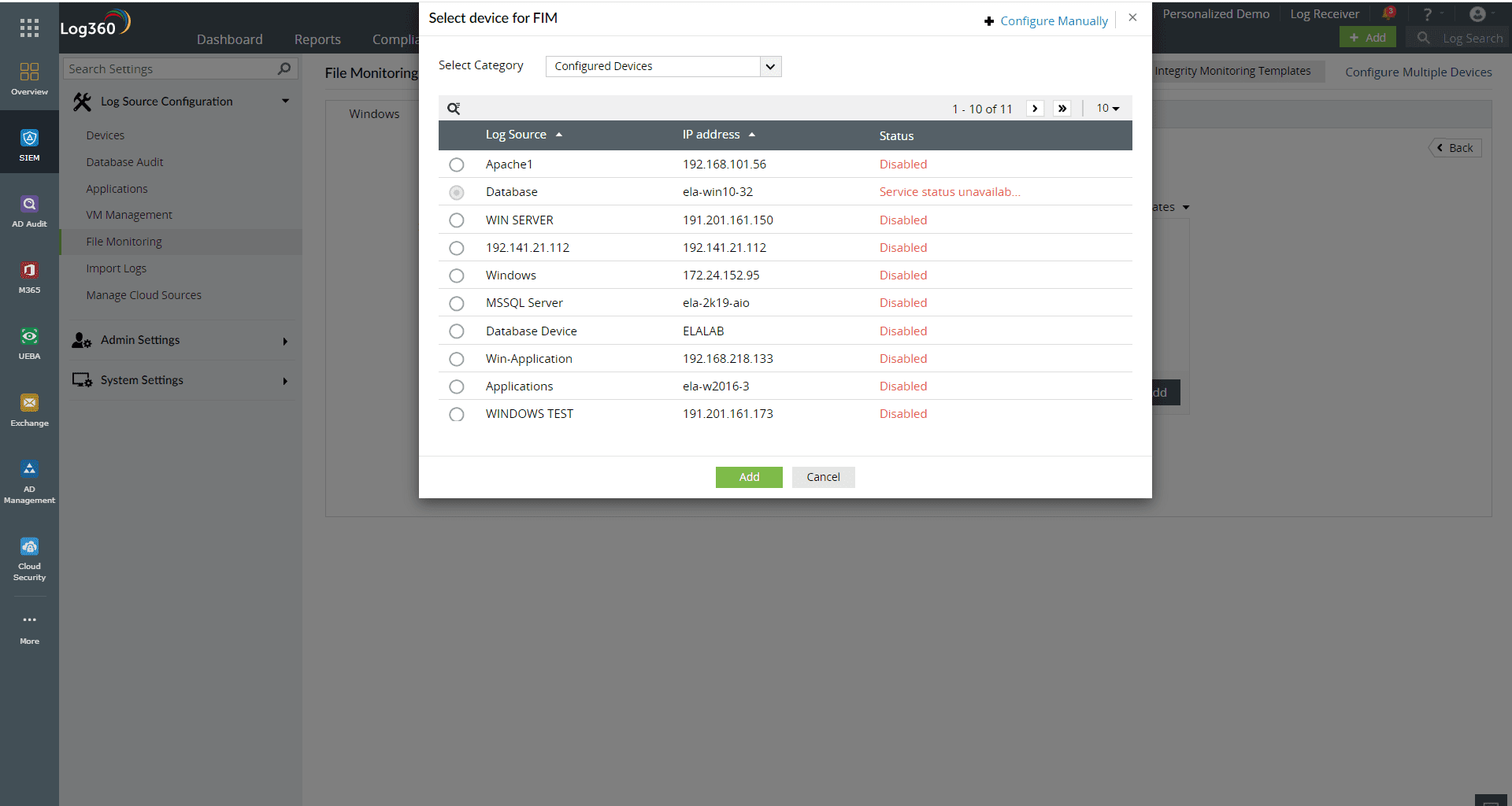

En tant qu’outil SIEM intégrant des capacités FIM, Log360 assure la surveillance de l’intégrité des données pour tous les fichiers et dossiers, offrant une couverture complète de la sécurité des données de votre réseau. Il vous permet également de configurer la surveillance et la vérification de l’intégrité des fichiers pour toutes vos sources de données, y compris les postes de travail et les serveurs de fichiers, à partir d’une console unique, avec un accent sur la sécurité, la conformité et la gestion informatique.

Figure 1 : Sources de configuration FIM dans Log360

2. Couverture complète des fichiers

Un outil FIM doit avant tout faciliter l’audit des fichiers Windows et Linux. Il doit impérativement suivre les modifications non autorisées apportées aux fichiers système critiques, aux fichiers de configuration, aux fichiers de registre et aux fichiers de répertoire sur les périphériques Windows et Linux. Il doit également assurer la surveillance de l’intégrité des données et protéger les informations sensibles dans les bases de données, les serveurs de fichiers et les systèmes de fichiers.

3. Déploiement simplifié

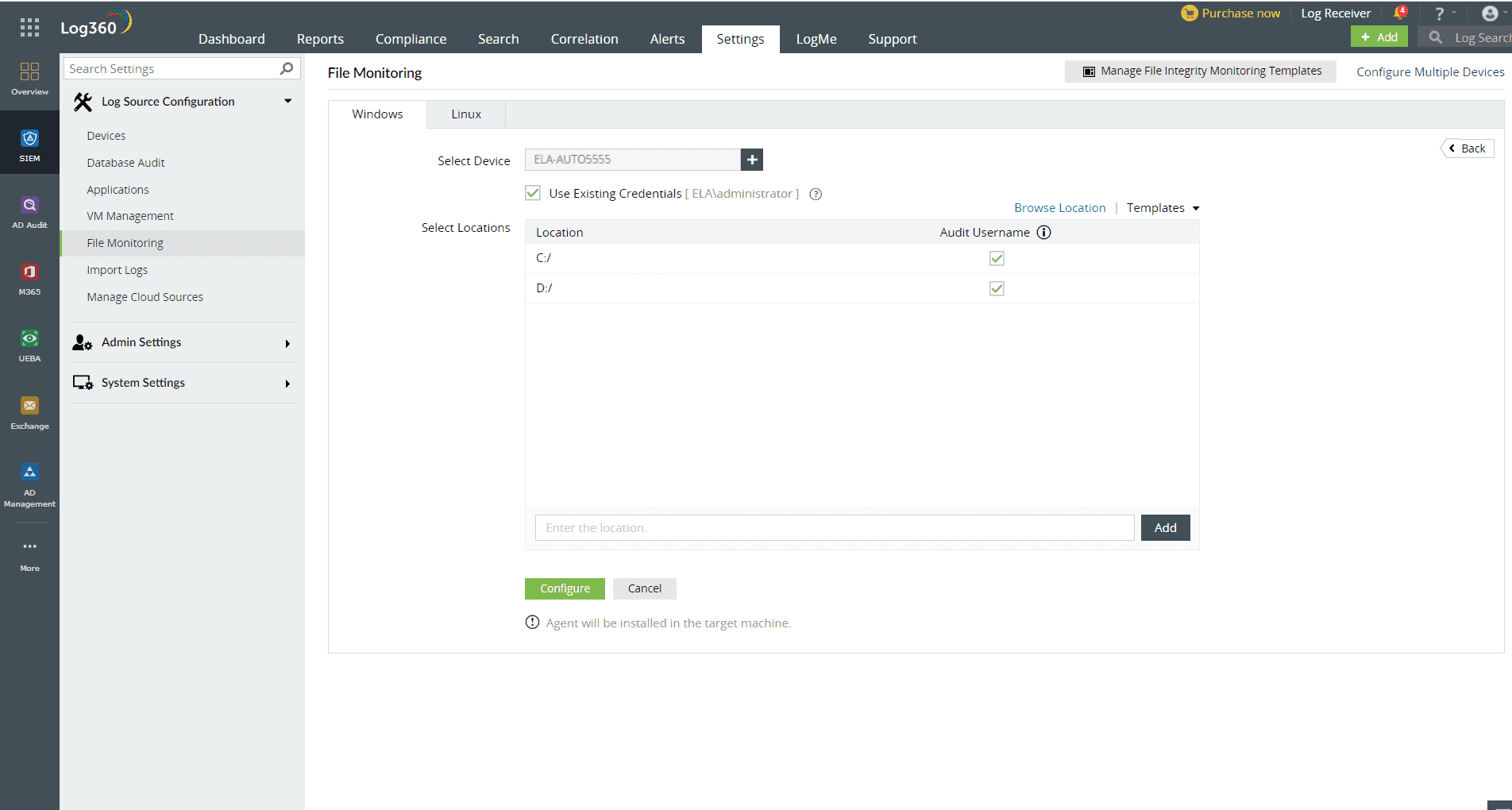

Un outil FIM doit pouvoir être déployé facilement à l’échelle du réseau, couvrant tous les systèmes de fichiers, serveurs de fichiers, postes de travail et bases de données, à partir d’une console centralisée. Log360 permet aux organisations de configurer la FIM pour l’ensemble des actifs du réseau via une console unifiée. Une fois le domaine de l’organisation configuré dans Log360, tous les périphériques et applications du domaine sont automatiquement détectés. Vous pouvez ensuite définir la surveillance des fichiers en sélectionnant les périphériques ou applications découverts ainsi que les emplacements de fichiers correspondants contenant des données sensibles.

Figure 2 : Configuration de la surveillance des fichiers dans Log360

4. API et intégrations

Votre outil FIM doit fonctionner de manière fluide et coexister avec les autres solutions de sécurité présentes dans l’écosystème de cybersécurité. Il doit proposer des API intégrées et permettre des intégrations pour communiquer avec d’autres outils de sécurité. Les intégrations avec des solutions comme la gestion des informations et des événements de sécurité (SIEM), l’orchestration, l’automatisation et la réponse en matière de sécurité (SOAR), ainsi que l’analyse du comportement des utilisateurs et des entités (UEBA), permettent d’adopter une approche globale face aux menaces liées aux fichiers, en corrélant et en détectant les anomalies, et en fournissant des réponses automatisées.

Log360 combine les capacités SIEM, UEBA et FIM pour suivre les modifications non autorisées des fichiers et dossiers, auditer les serveurs de fichiers, surveiller les activités dans les dossiers partagés et auditer les tentatives de falsification de fichiers critiques contenant des données sensibles. Il détecte également les menaces internes cherchant à manipuler, voler ou saboter des données.

5. Gestion agile des stratégies

Les stratégies FIM constituent des cadres fondamentaux qui déterminent quels actifs doivent être surveillés par votre logiciel FIM. Elles précisent également les types de modifications à suivre selon la nature et la criticité des actifs. De plus, ces stratégies doivent être alignées sur les exigences de sécurité de votre réseau afin de vous permettre d’identifier les modifications non autorisées, d’en connaître l’auteur, la date et la provenance. Compatibilité et agilité sont donc des aspects essentiels dans la gestion des stratégies FIM. Votre outil doit offrir les fonctionnalités suivantes :

- Personnalisation des stratégies pour répondre aux besoins futurs.

- Prise en charge de stratégies différenciées selon le type d’actif.

- Révision et application simplifiées des stratégies à l’échelle du réseau.

- Gestion des stratégies sans complication via une console unique.

6. Paradigmes et références fiables

Les paradigmes et les références définissent l’intégrité des fichiers en créant une empreinte digitale propre à chaque fichier, permettant ainsi de suivre tout type de modification. Ils reflètent les comportements attendus des fichiers et leur fonctionnement dans un réseau. Un logiciel FIM doit être capable d’optimiser ces paradigmes et références pour générer des alertes véritablement pertinentes, sans quoi vous risquez un excès de faux positifs et une surcharge d’alertes.

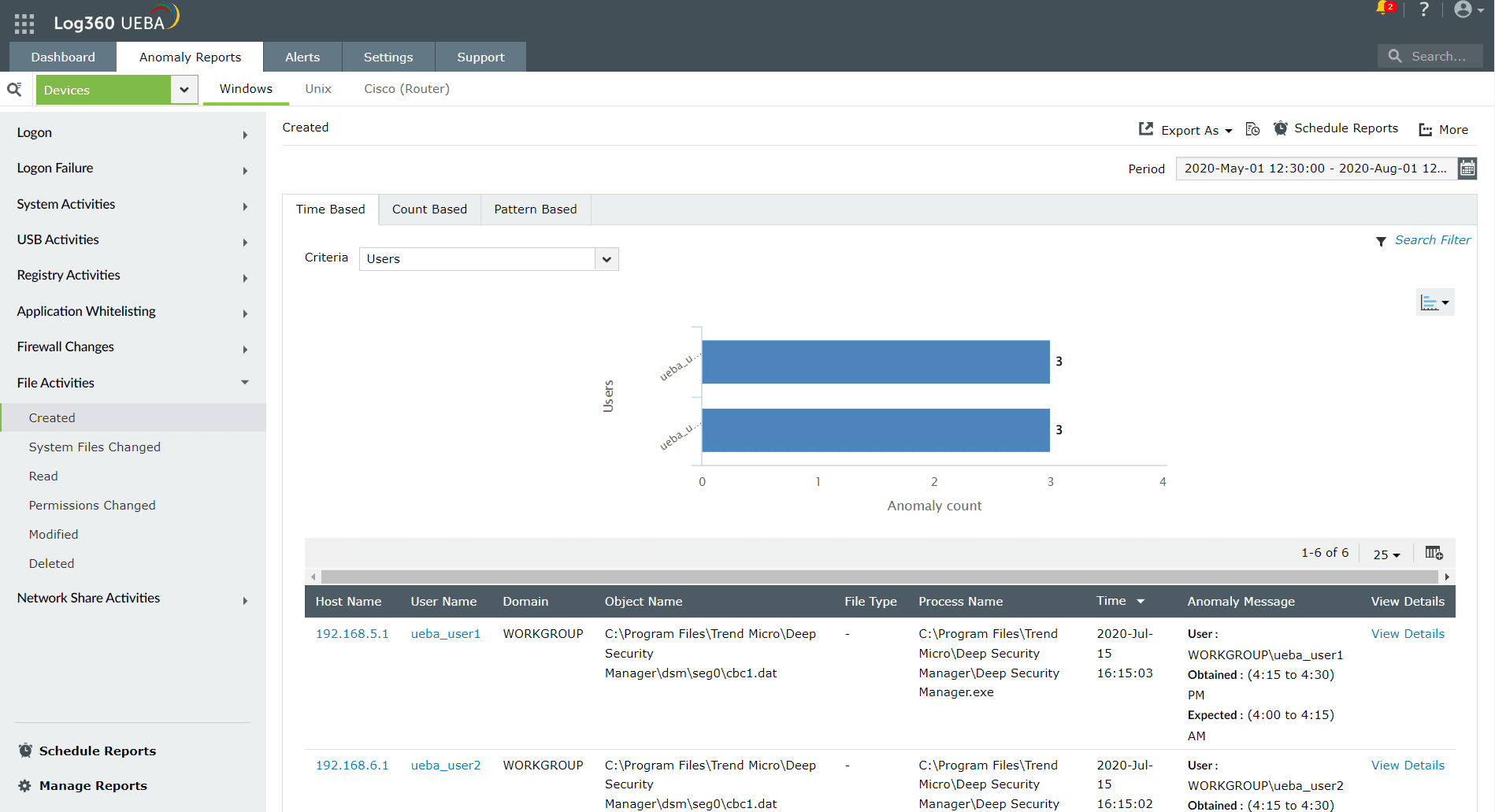

Il est donc impératif qu’une solution FIM s’appuie sur des paradigmes et des références fiables afin de fournir des informations exploitables et de réduire le bruit inutile. L’UEBA de Log360, grâce à ses capacités avancées de modélisation des anomalies, vous permet de créer des modèles pour détecter les anomalies liées aux fichiers selon le temps, le volume et les schémas d’activité. Il intègre aussi l’analyse par groupes de pairs et l’analyse saisonnière pour réduire les faux positifs, améliorant ainsi la détection et l’efficacité des alertes.

Figure 3 : Rapport d’anomalies pour les activités de fichiers dans Log360

7. Surveillance et alertes proactives

La surveillance proactive et les alertes en temps réel sont essentielles pour détecter les activités suspectes dès qu’elles surviennent sur votre réseau. Cependant, la capacité d’alerte en temps réel d’un outil FIM peut s’accompagner d’un afflux de faux positifs, générant un bruit inutile qui complique le tri des alertes et l’identification des incidents réels, conduisant à une fatigue des équipes.

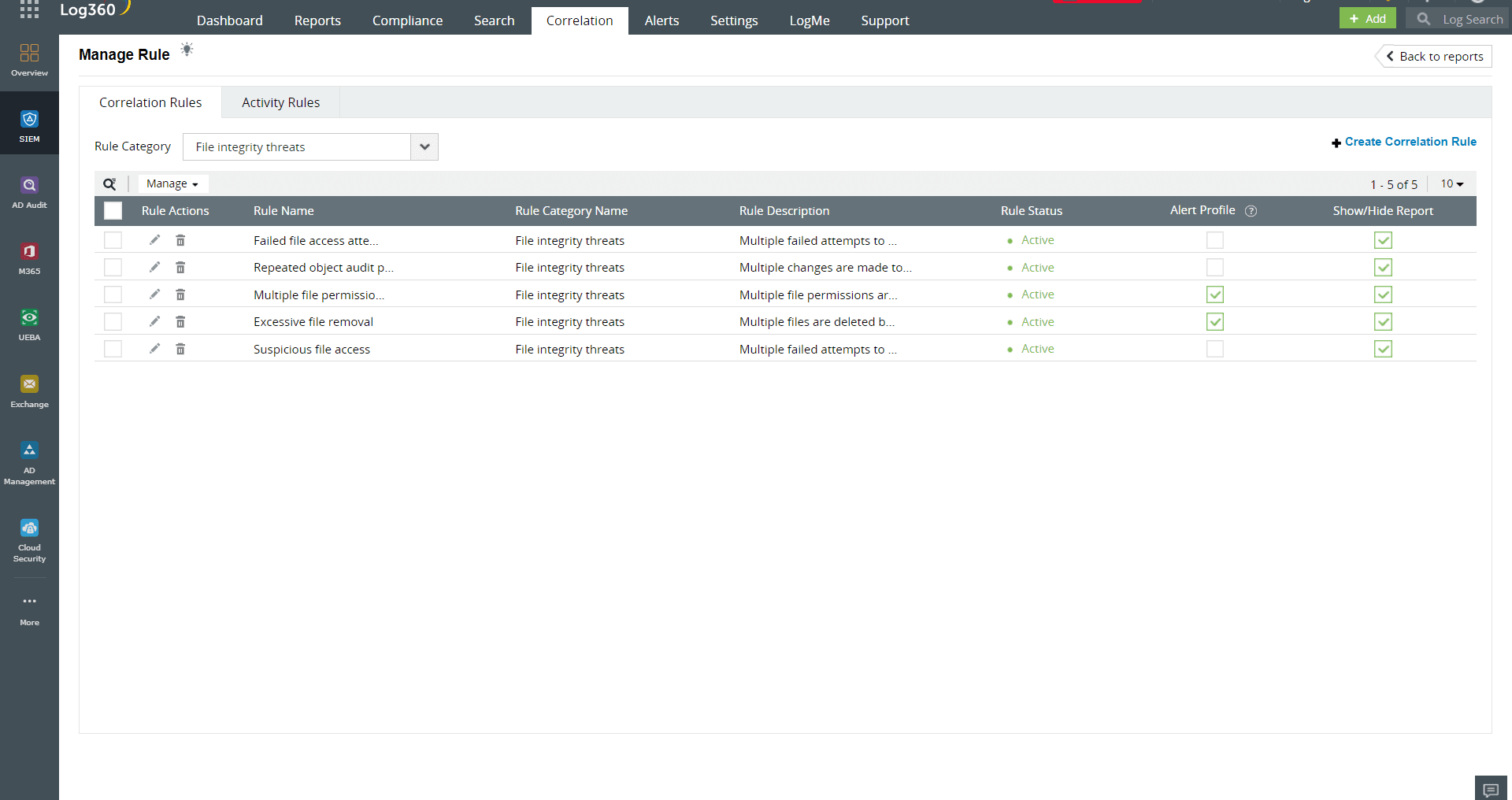

Un bon outil FIM doit automatiquement reconnaître les comportements attendus des fichiers et distinguer les modifications prévues des anomalies. Cela permet de valider les alertes générées, d’améliorer le tri et de renforcer les alertes proactives en temps réel. Avec ses règles de corrélation prédéfinies et ses profils d’alerte dédiés à la surveillance des fichiers, Log360 vous aide à détecter proactivement les menaces potentielles et à contrer les activités malveillantes.

Figure 4 : Règles de corrélation avec profils d’alerte pour les menaces d’intégrité des fichiers dans Log360

8. Rapports prêts pour les audits

Le suivi des modifications apportées aux fichiers est indispensable non seulement pour surveiller l’intégrité des fichiers critiques, mais aussi pour répondre aux obligations réglementaires qui encadrent la sécurité des données. Ces obligations portent principalement sur la confidentialité, l’intégrité et la disponibilité (CIA) des fichiers. Cela rend indispensable la production de rapports en temps réel sur tous les types d’activités liées aux fichiers.

Un outil FIM doit être capable de générer des rapports prêts pour l’audit, couvrant la création, la modification, la suppression, le renommage des fichiers, les changements d’autorisations d’accès ainsi que les tentatives d’accès non autorisé (lecture, écriture, copie, collage) sur des informations sensibles.

Figure 5 : Rapports de conformité prêts pour l’audit pour les modifications de fichiers dans Log360

9. Expérience utilisateur améliorée

La FIM améliore l’expérience utilisateur en aidant les équipes à comprendre l’état de sécurité et la posture de protection des fichiers sensibles du réseau. Un outil FIM bien conçu offre non seulement des informations exploitables sur l’intégrité des fichiers, mais permet aussi d’analyser les tendances relatives aux modifications des fichiers critiques.

Des tableaux de bord intuitifs, des graphiques interactifs, des rapports détaillés et des résumés d’audit simplifient et amplifient simultanément les bénéfices d’une solution FIM. La figure 6 ci-dessous présente les cinq principaux événements de surveillance de l’intégrité des fichiers signalés par Log360. Les utilisateurs peuvent visualiser les événements et consulter les journaux sous-jacents en cliquant sur le graphique.

Figure 6 : Les cinq principaux événements de surveillance de l’intégrité des fichiers signalés par Log360

10. Évolutivité

Un outil FIM doit être capable de s’adapter à la croissance des besoins en sécurité des données d’un réseau en expansion. Log360 déploie un agent léger pour collecter les journaux d’activité des fichiers sur différents périphériques. Cet agent facilite la collecte des journaux à travers les réseaux WAN et les pare-feux dans des environnements étendus. Dans un réseau distribué, il aide à établir une connexion entre Log360 et les périphériques configurés pour la FIM afin de récupérer les données des journaux. De plus, l’agent contribue à équilibrer la charge globale sur le réseau et garantit un fonctionnement fluide de la FIM.

Les fonctionnalités FIM décrites ci-dessus sont essentielles pour assurer la sécurité et la protection de vos fichiers et dossiers sensibles, ainsi que de vos serveurs critiques. Log360 intègre toutes les capacités essentielles de la FIM pour garantir l’intégrité des fichiers et la sécurité des données sur l’ensemble de votre réseau.