Dans le monde actuel, les données constituent l’actif le plus important que détient une entreprise et la façon dont on les gère détermine sa réussite. Une protection efficace des données contre les violations peut s’avérer difficile à long terme. Il faut une solution capable de gérer toutes les données, les protéger et respecter les normes de conformité.

Log360 permet d’y parvenir et bien plus.

Recherche des données sensibles

Les entreprises doivent stocker de grands volumes de données sensibles allant des détails des clients et des employés aux données financières, etc. Les utilisateurs stockent souvent ces données dans différents systèmes à travers le réseau. La première étape de la protection des données sensibles consiste à déterminer leur localisation.

Log360 localise les données sensibles avec des stratégies de recherche prédéfinies. On peut :

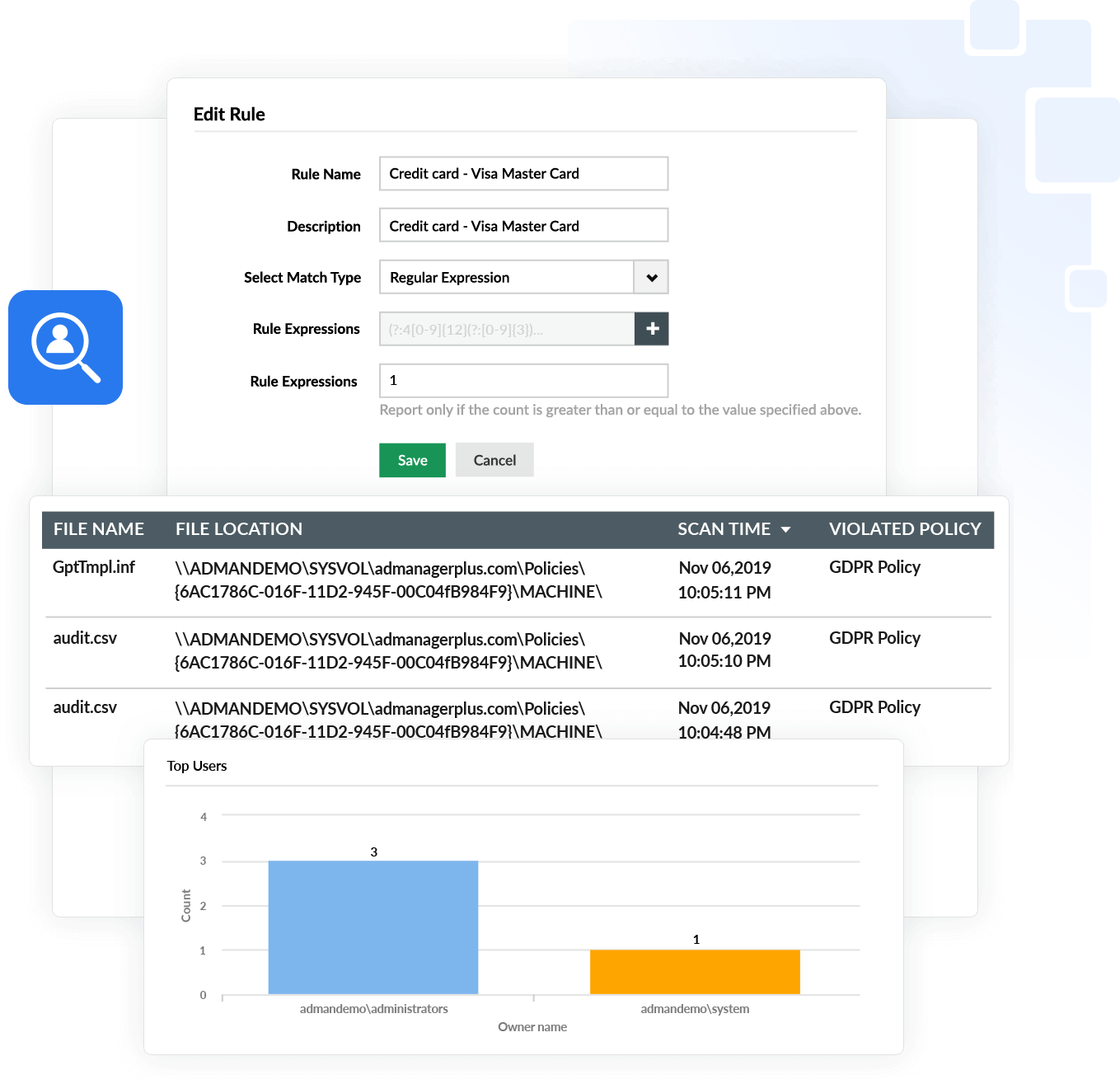

- Localiser les données personnelles (PII) comme les adresses électroniques, les détails de carte bancaire, etc.

- Créer une stratégie de recherche personnalisée pour détecter les données sensibles de l’entreprise.

- Définir la sensibilité du contenu et déterminer le risque associé.

- Automatiser la classification des fichiers contenant des données personnelles et des données de santé électroniques protégées (ePHI) pour définir les stratégies de sécurité requises pour les fichiers à haut risque.

Log360 facilite la détection automatique des données sensibles.

Prévention de la fuite de données

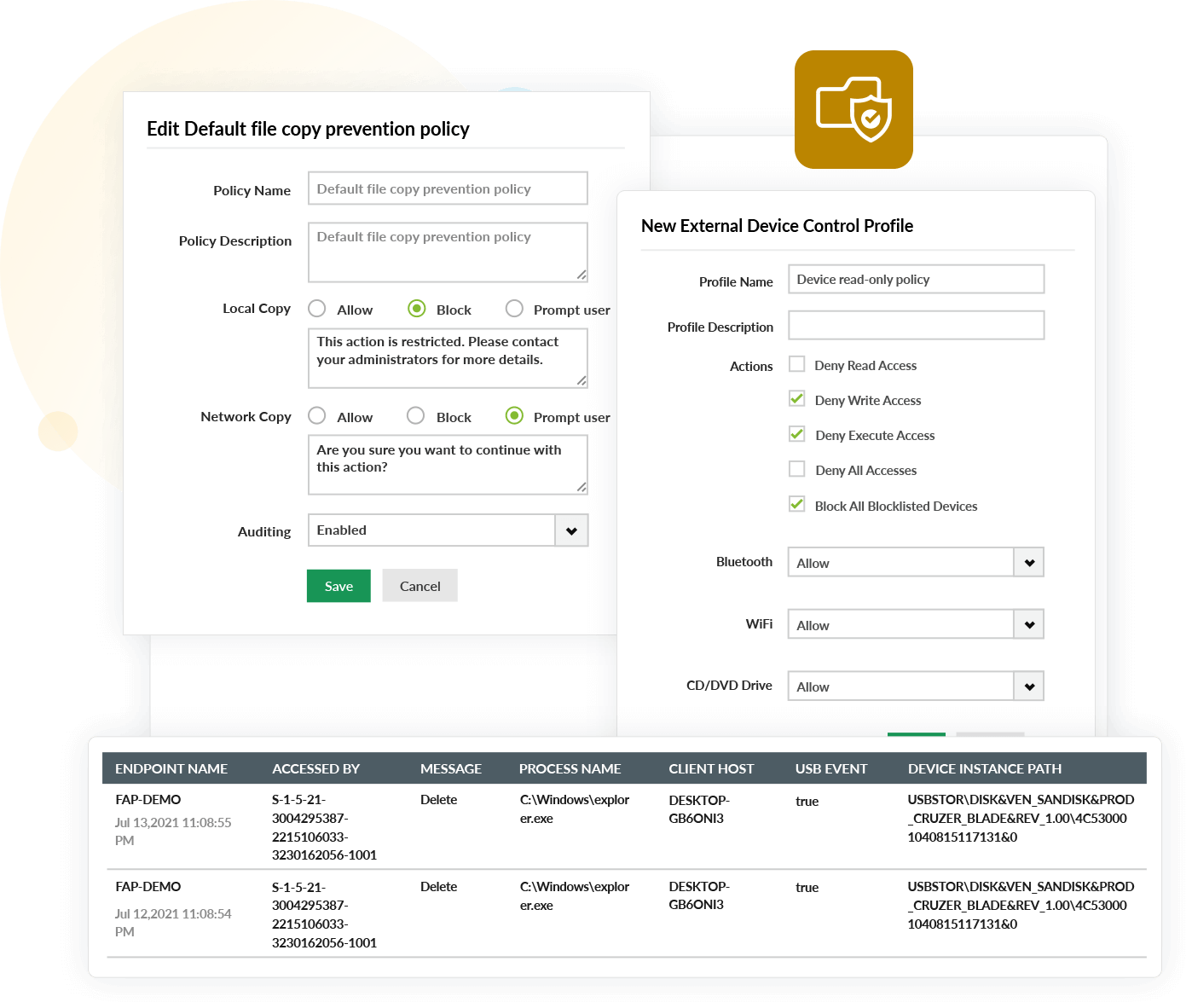

Il convient de suivre les menaces de sécurité risquant d’entraîner une violation de données pour éviter des dommages. Log360 permet de :

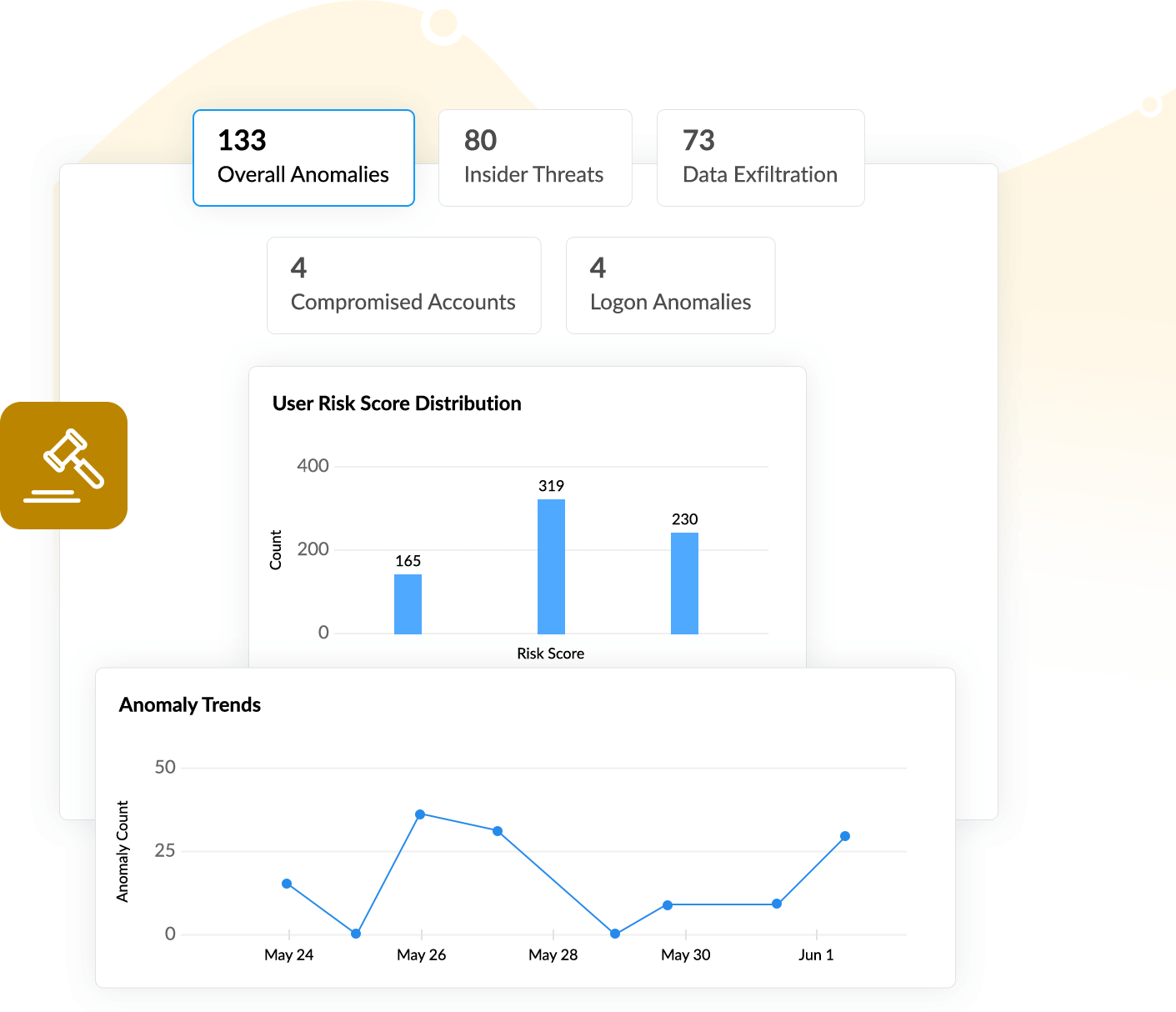

- Déceler un comportement anormal des utilisateurs, comme un accès inhabituel à des données ou des fichiers, via son module d’analyse comportementale des utilisateurs et des entités (UEBA) à apprentissage automatique.

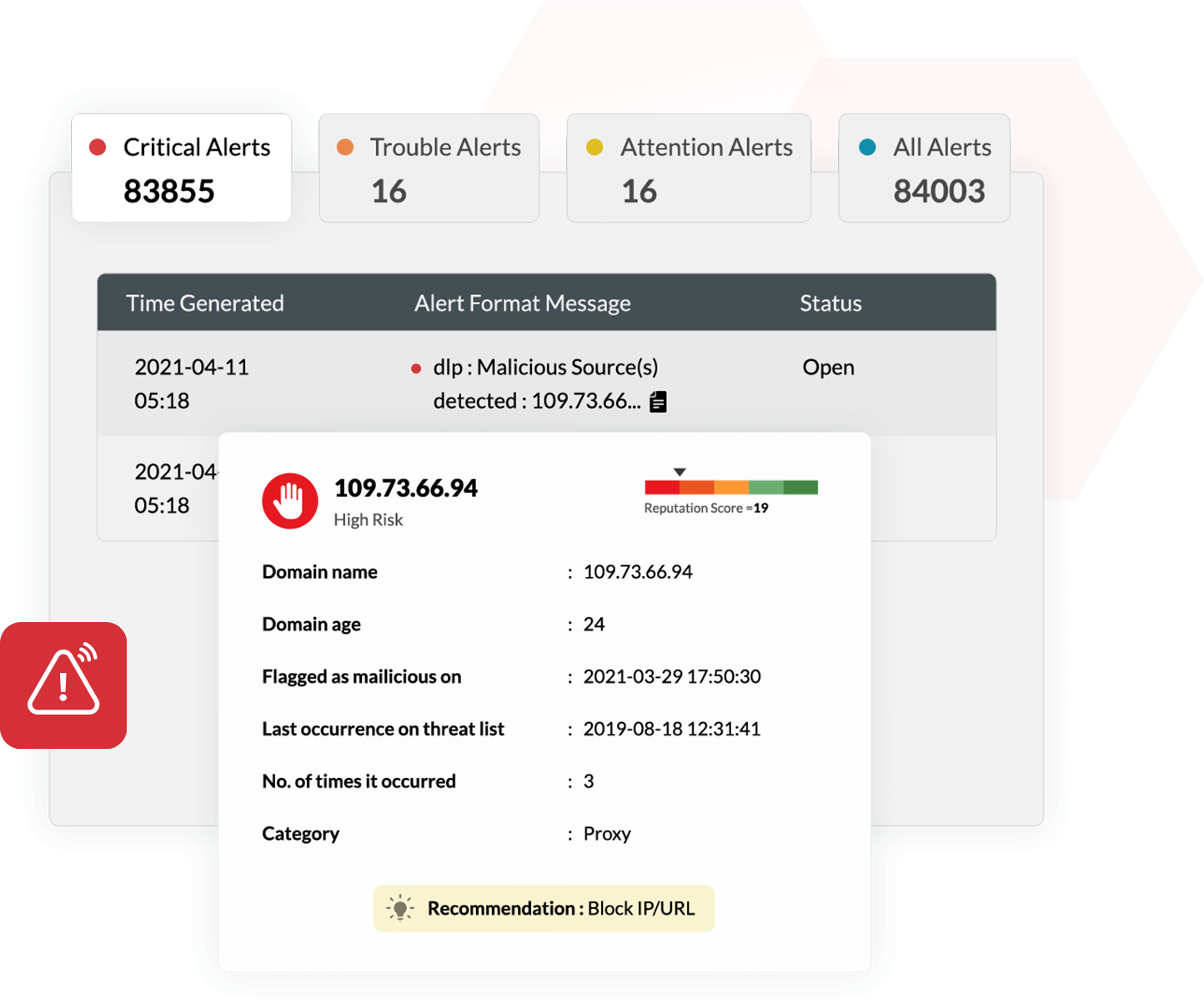

- Réduire la communication malveillante avec des serveurs de commande et contrôle (C&C) pour arrêter le détournement de fichiers sensibles.

- Être avisé de diverses techniques d’exfiltration comme l’exécution d’outils DNS ou de mise en tunnel malveillants qui détournent et transmettent des données à des serveurs C&C.

- Supprimer et mettre en quarantaine des fichiers malveillants pouvant voler des données sensibles comme des données personnelles ou des identifiants.

- Bloquer indéfiniment des ports USB à la détection d’un comportement suspect et empêcher l’exfiltration de données vers des appareils externes.

Voulez-vous savoir comment Log360 protège l’entreprise contre les attaques ? Découvrez la suite.

Évaluation des risques de données

Les données que stocke une entreprise présentent divers niveaux de risque selon leur sensibilité. Log360 permet de localiser les données sensibles et les classer par sensibilité pour définir les mesures de protection nécessaires.

- Analysez les emplacements de stockage et les données personnelles.

- Analysez le risque lié aux fichiers en examinant des détails sur le volume et le type des données personnelles contenues.

- Automatisez la classification des fichiers sensibles contenant des données PII ou ePHI pour renforcer leur sécurité.

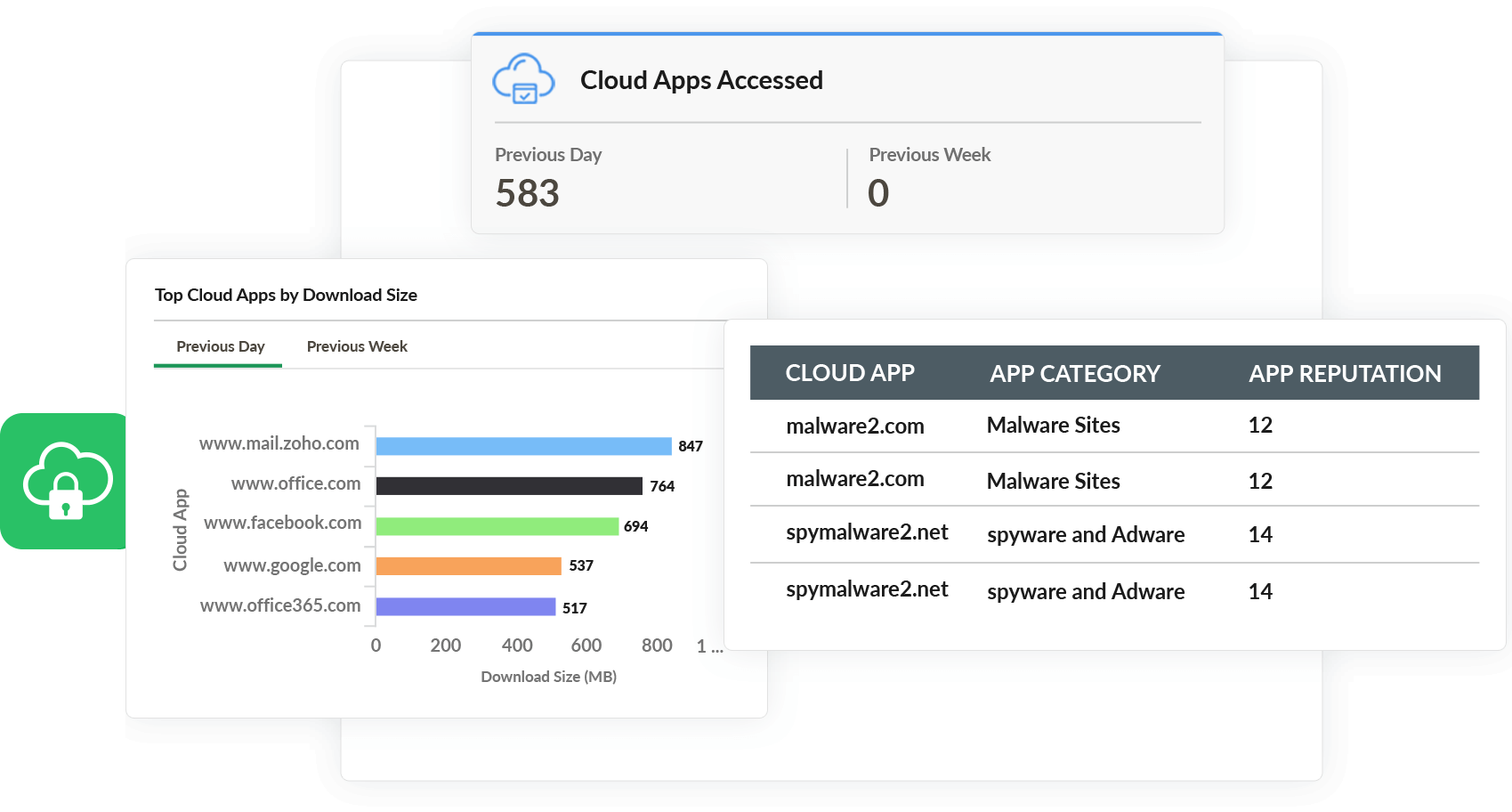

Sécurité des données cloud

La sécurité des données cloud s’avère encore plus difficile à garantir que celle des données sur site. Une analyse continue des accès, de l’activité des utilisateurs privilégiés et des modifications des configurations de sécurité est primordiale pour protéger les données stockées dans le cloud.

Log360 offre :

- Suivi précis de ceux ayant accès aux données stockées dans le cloud.

- Option de limiter le trafic Web vers des services cloud ni essentiels ni sécurisés pour éviter la fuite de données.

- Rapports détaillés sur les sites Web et les demandes d’accès.

En savoir plus sur les fonctions de sécurité des données cloud de Log360.

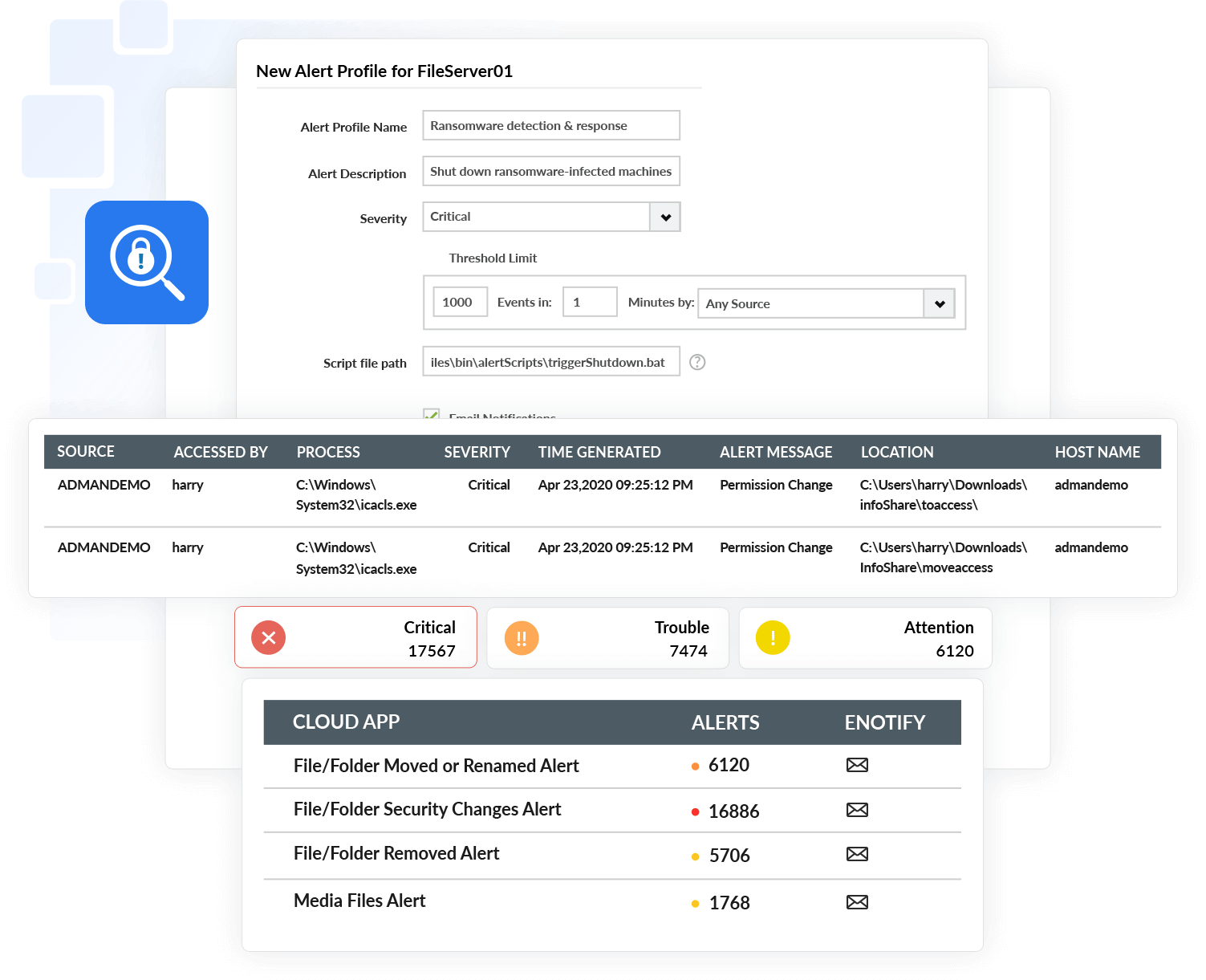

Détection de rançongiciels

Log360 aide à prévenir et parer les attaques de rançongiciel en analysant étroitement le réseau pour identifier des modèles connus. On peut configurer des plans de réponse aux incidents qui se déclenchent automatiquement en cas d’attaque.

Log360 permet de :

- Suivre l’activité des utilisateurs et détecter un comportement anormal.

- Déceler un pic soudain d’opérations de fichier suspectes comme le renommage, la suppression ou la modification d’autorisations, figurant parmi les principaux indicateurs d’une attaque de rançongiciel.

- Réagir immédiatement à une tentative d’attaque en isolant la machine patient zéro et empêchant l’infection de se diffuser.

Respect des normes réglementaires pour sécuriser les données

Log360 aide à maintenir la conformité avec différentes normes réglementaires en permettant de :

- Prouver le respect des normes de conformité avec des modèles de rapports d’audit.

- Recenser et configurer les stratégies de sécurité pour les données sensibles et à haut risque.

- Déceler l’exfiltration de données avec un module de détection des violations à base de règles et comportementale.

- Générer rapidement des rapports d’incident pour examiner les tentatives de violation de données.

- Être avisé en temps réel des violations de conformité.

Repoussez les attaquants tentant de voler des données sensibles. Évaluez gratuitement Log360 pendant 30 jours dès maintenant !