- Home

- SIEM capabilities

- SOAR

- Gestion des incidents

Gestion des incidents avec Log360

Réduisez le délai pour détecter et répondre aux incidents de sécurité avec la console de gestion des incidents de Log360.

Gagner en cyber-résilience avec la console de gestion des incidents de Log360

Selon IBM, il faut en moyenne 184 jours à une entreprise pour détecter une violation. Plus le délai de détection et résolution d’un incident de sécurité s’avère long et plus le coût s’élève pour l’entreprise. Pour atténuer les effets d’un incident de sécurité, il importe pour une entreprise d’établir un processus de gestion des incidents efficace. ManageEngine Log360 offre un module de gestion des incidents qui permet à l’équipe de sécurité de répondre aux cybermenaces de façon rapide et efficace.

Détection des incidents

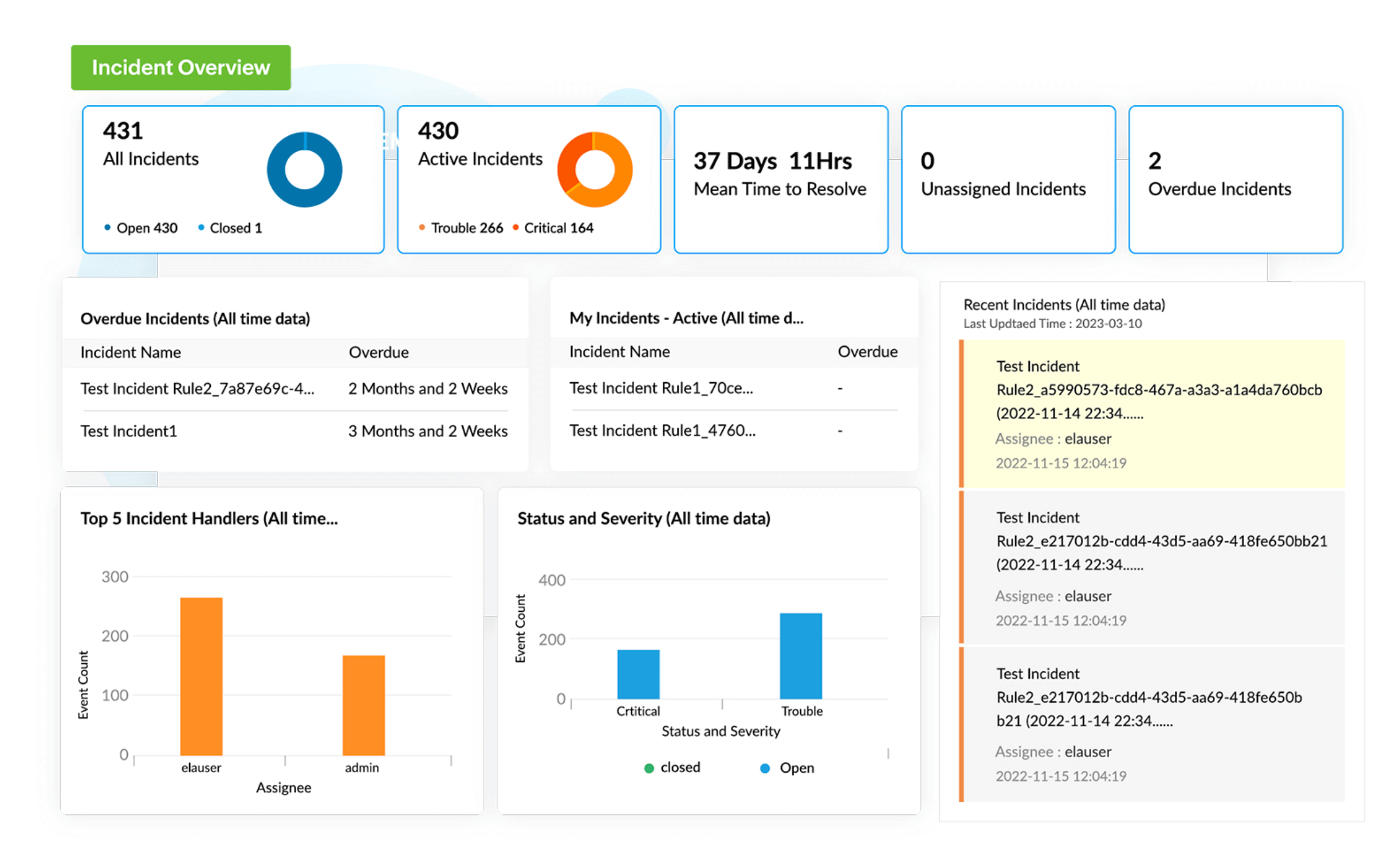

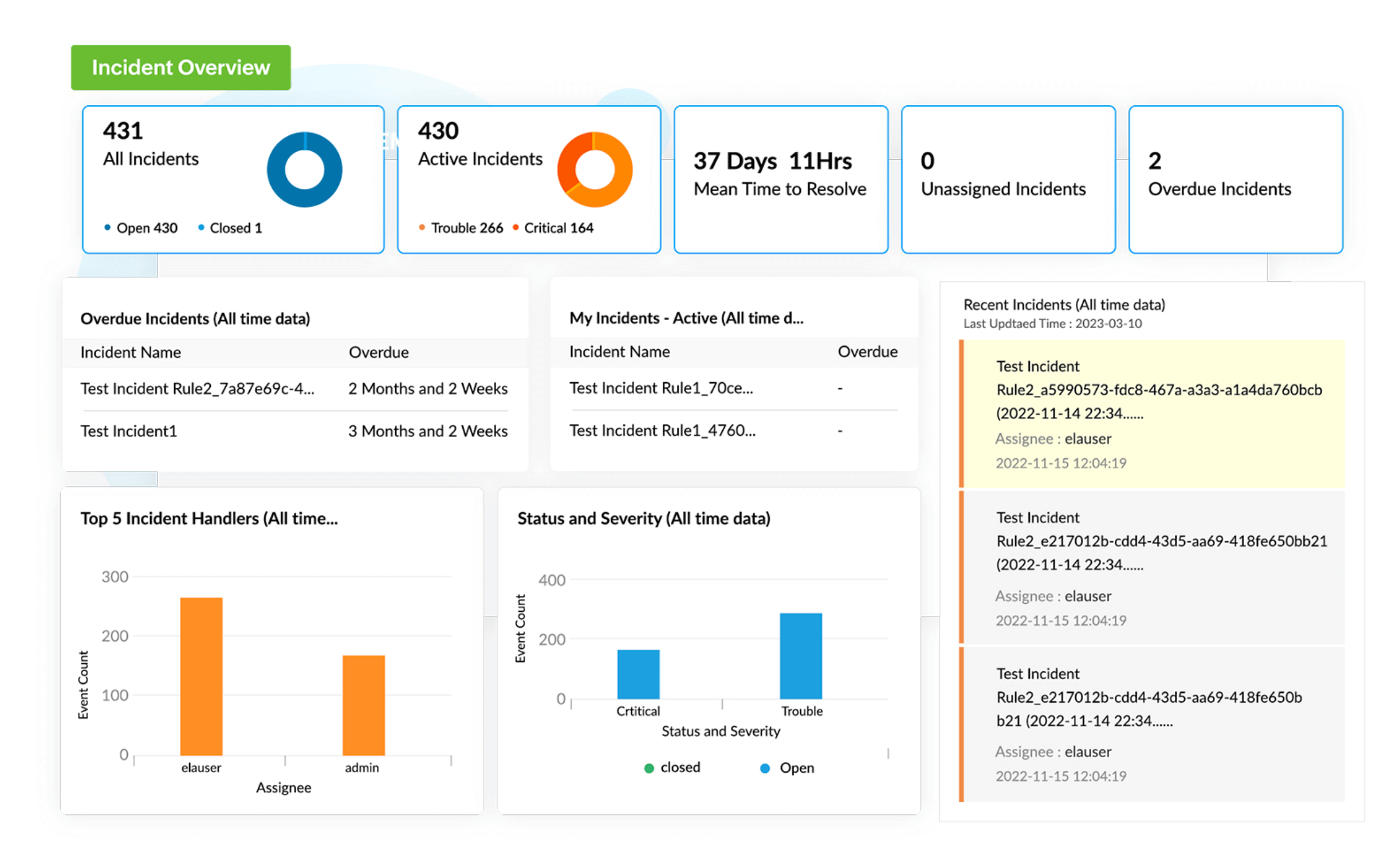

Renforcer la gestion des incidents avec le tableau de bord d’aperçu dédié de Log360

Log360 offre un gestionnaire des incidents avancé pour optimiser les métriques du SOC avec un processus de résolution rationalisé. Grâce au tableau de bord pratique, l’entreprise peut facilement suivre des métriques clés comme le temps moyen de détection (MTTD) ou le temps moyen de réponse (MTTR). Le tableau de bord donne un aperçu des incidents actifs et non résolus ou récents et critiques, aidant à comprendre la charge des analystes de sécurité. Cela permet de trier et prioriser la résolution des incidents pour assurer un fonctionnement optimal du SOC.

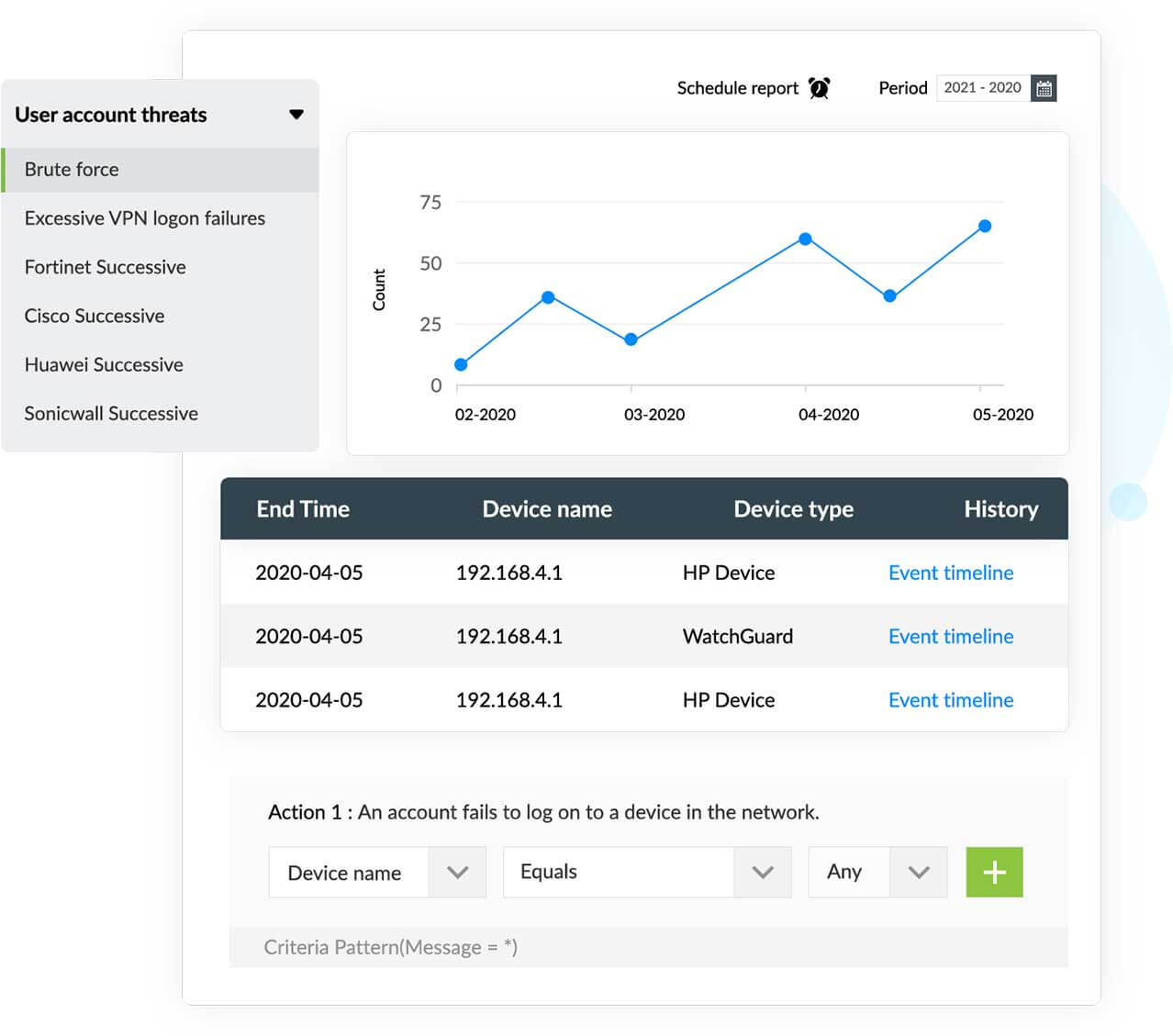

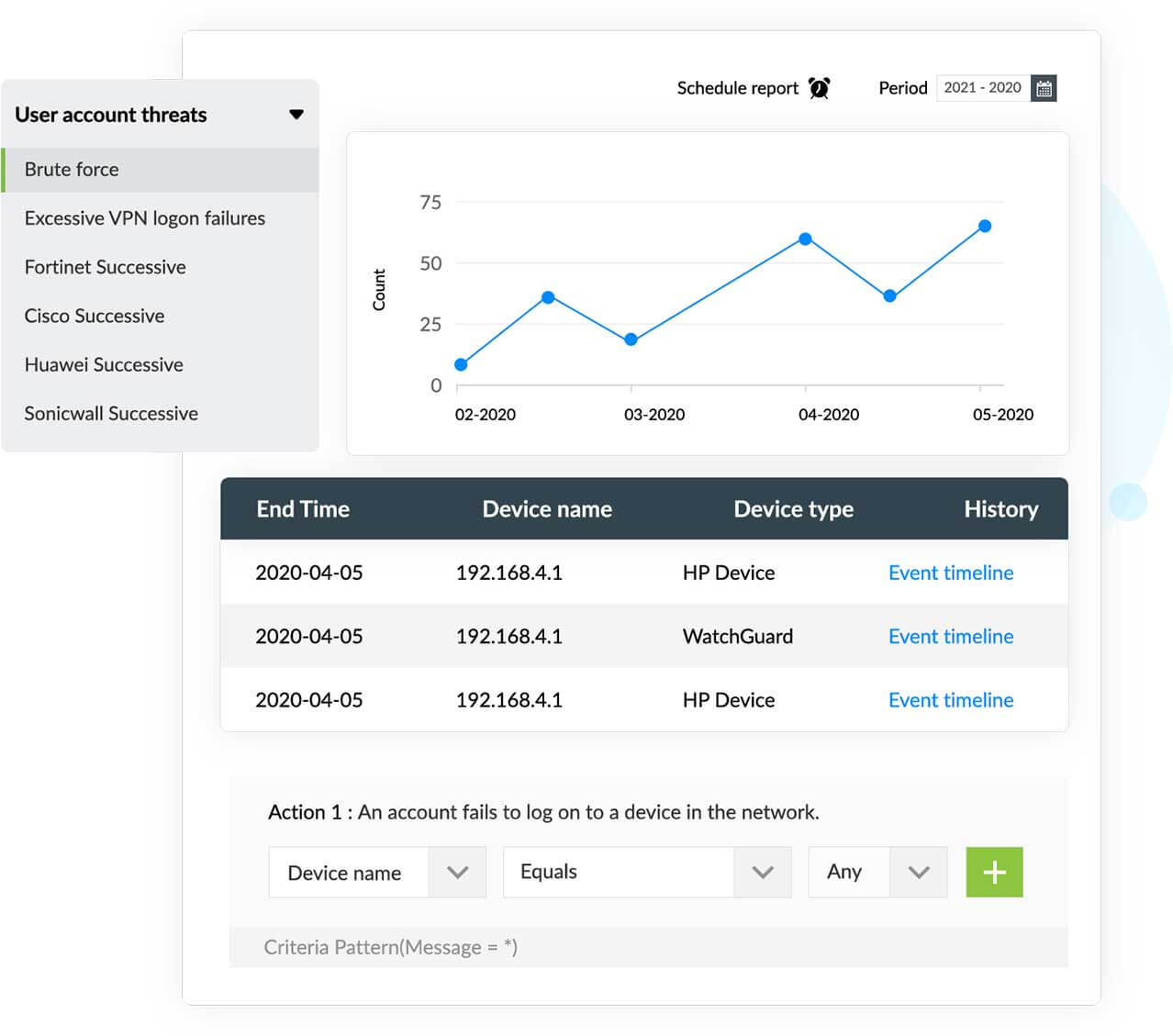

Moteur de corrélation d’événements à base de règles

Corrélez les données de journal collectées de diverses sources pour détecter instantanément les modèles d’attaque avec le moteur de corrélation des événements en temps réel.

- Soyez immédiatement averti par courrier ou SMS lorsqu’une activité suspecte a lieu dans le réseau.

- Plus de 30 règles de corrélation prédéfinies aident à détecter les cyberattaques courantes comme les attaques par force brute, par injection SQL et de rançongiciel.

- Personnalisez les règles actuelles ou créez-en de nouvelles avec le générateur de règles intégré.

- Analysez différents types d’attaques avec les rapports de corrélation d’événements prédéfinis.

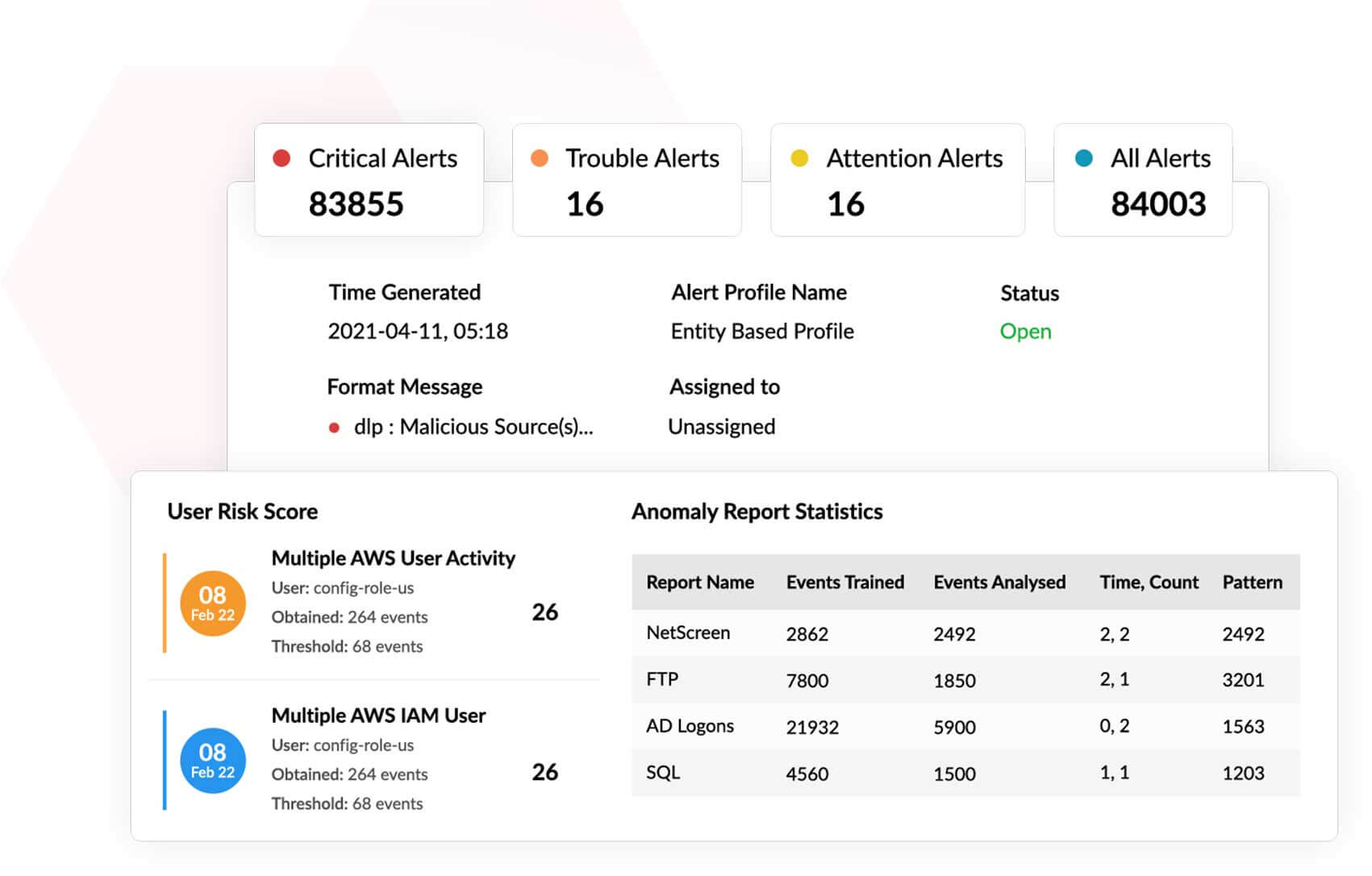

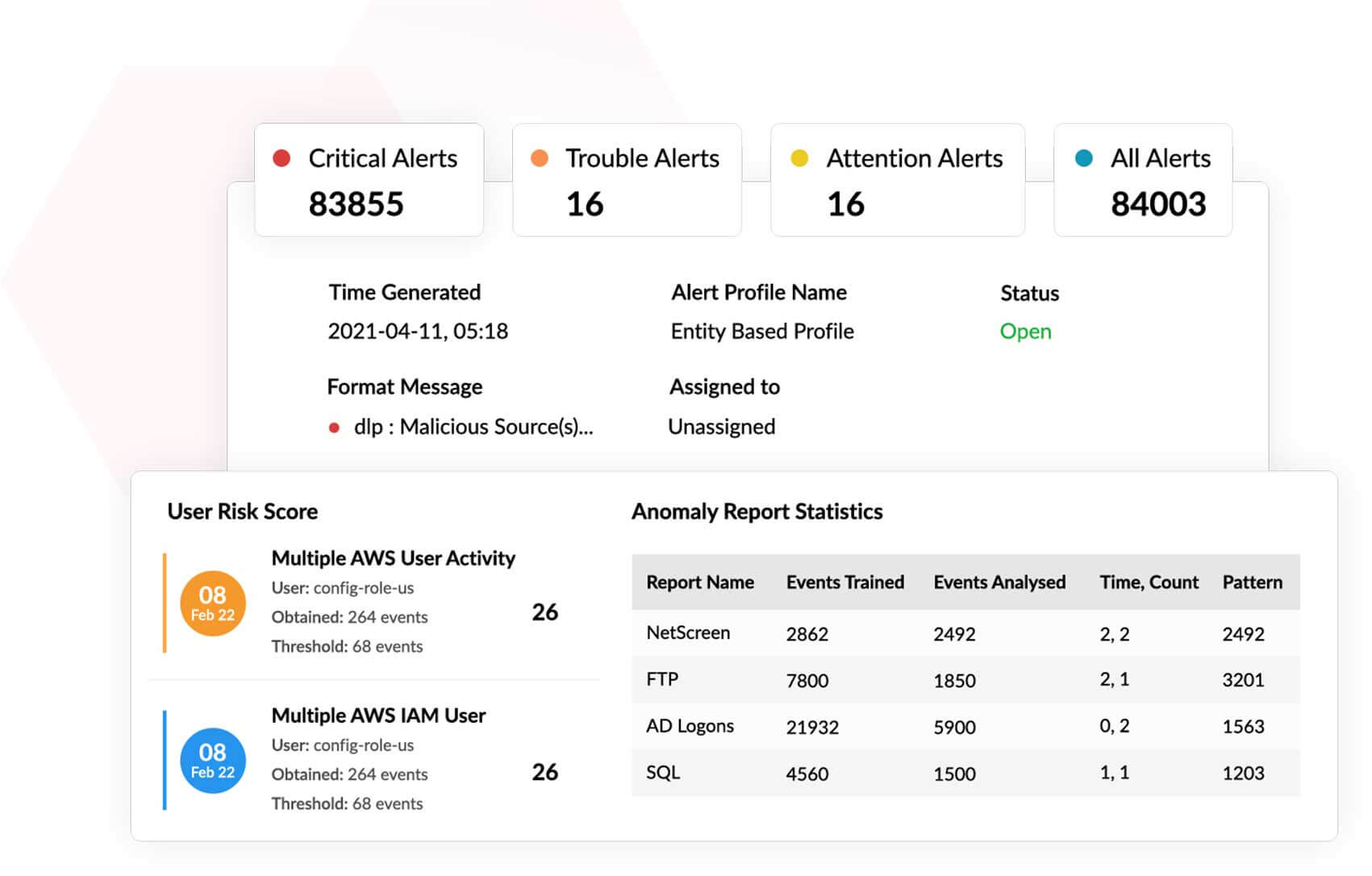

Analyse comportementale des utilisateurs et des entités (UEBA) à apprentissage automatique

Alimenté par des algorithmes d’apprentissage automatique, le module UEBA peut détecter une activité anormale dans le réseau de l’entreprise. En créant une base de comportement normal, il analyse les journaux de diverses sources à la recherche d’écarts avec le comportement prévu.

- Affectez des scores de risque à chaque utilisateur et entité de l’entreprise en analysant son écart avec la base.

- Selon les scores de risque, détectez et parez les menaces comme les attaques internes, l’exfiltration de données ou les comptes compromis.

- Analysez l’activité anormale du réseau avec des rapports sur les anomalies UEBA complets et graphiques.

- Examinez l’activité anormale des éléments comme les bases de données, les routeurs, les pare-feux, les serveurs, les postes de travail, etc.

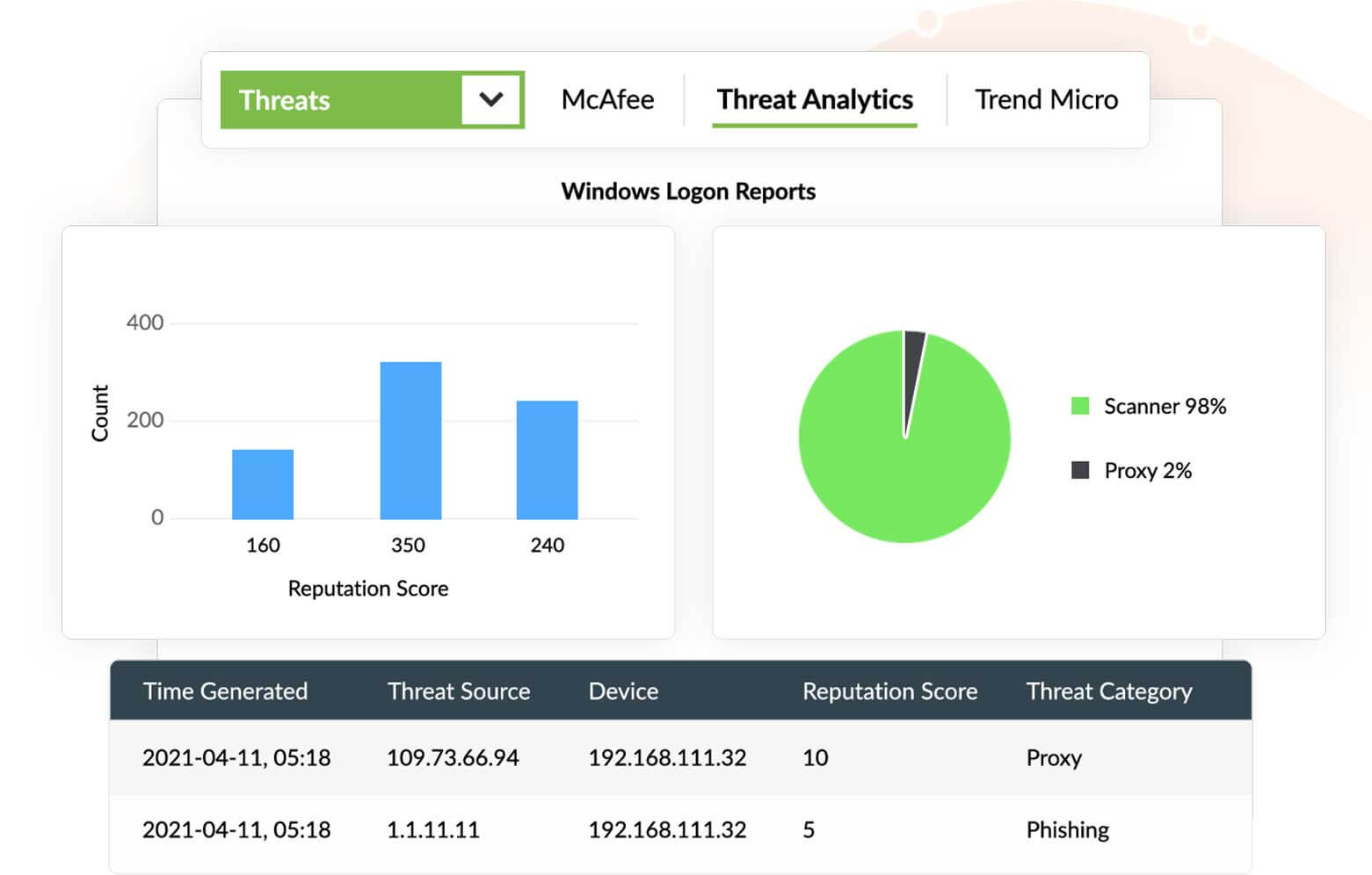

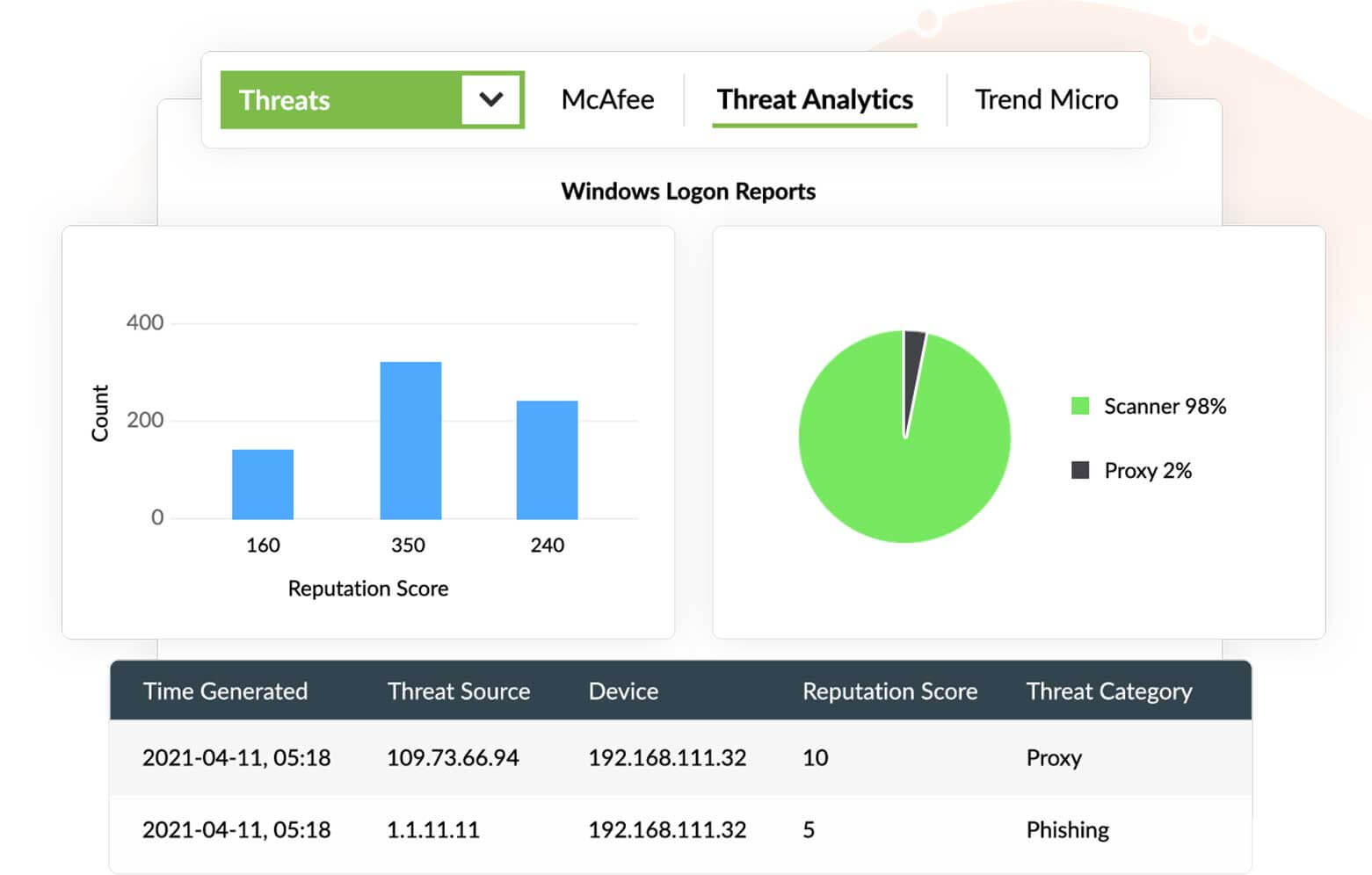

Veille sur les menaces avancée

Détectez les sources malveillantes interagissant avec le réseau en corrélant des journaux aux données provenant de flux de menaces mondiaux.

- Utilisez les données sur les menaces de flux STIX/TAXII comme Hail A TAXII et AlienVault OTX ou ajoutez des flux de menaces spécifiques.

- Soyez avisé en temps réel à la détection de trafic de ou vers des adresses IP en liste rouge.

- Analysez les données de fournisseurs connus comme FireEye, Symantec et Malwarebytes.

- Le module d’analyse avancée des menaces indique l’origine de l’attaque.

Réponse aux incidents

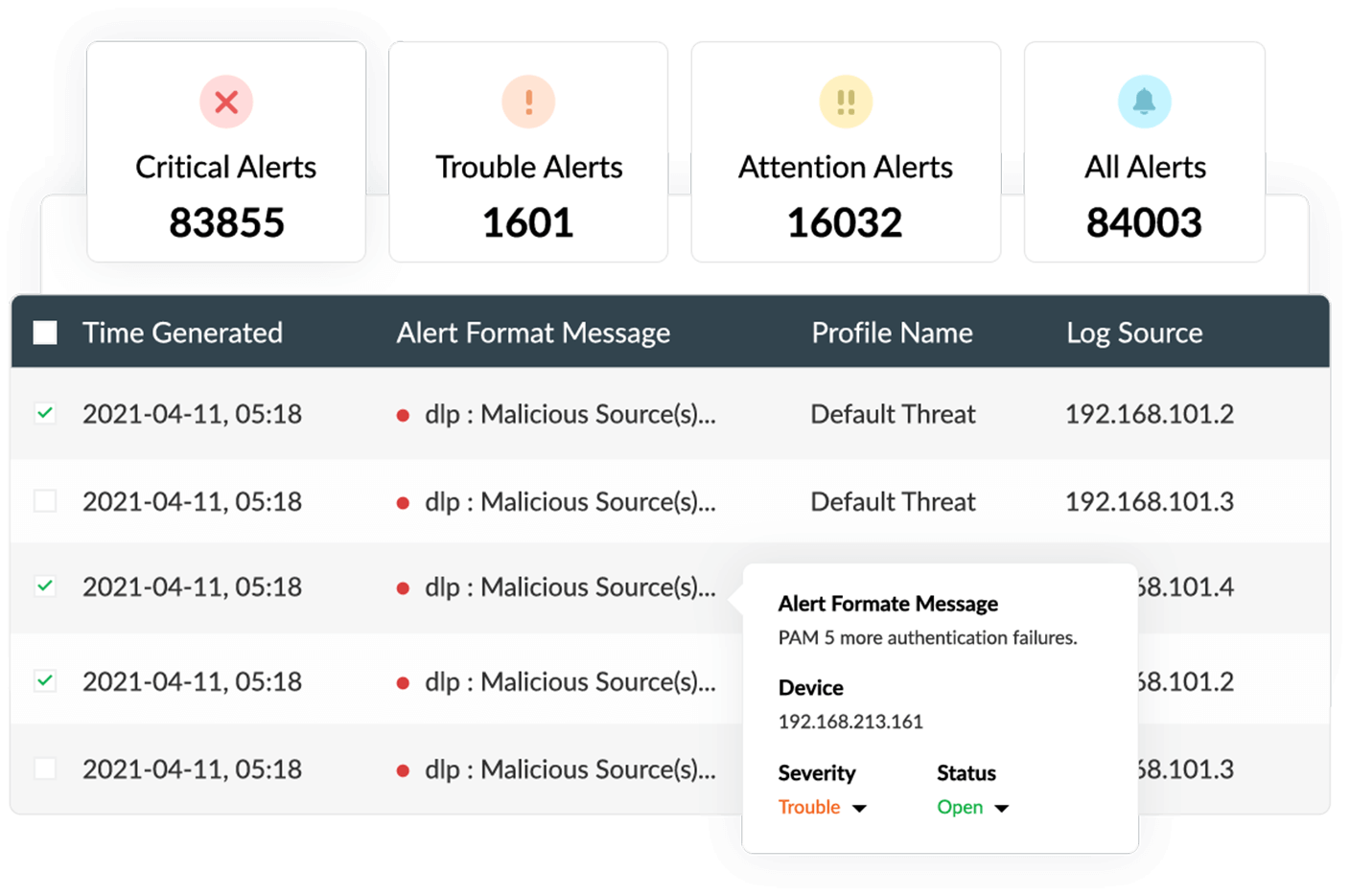

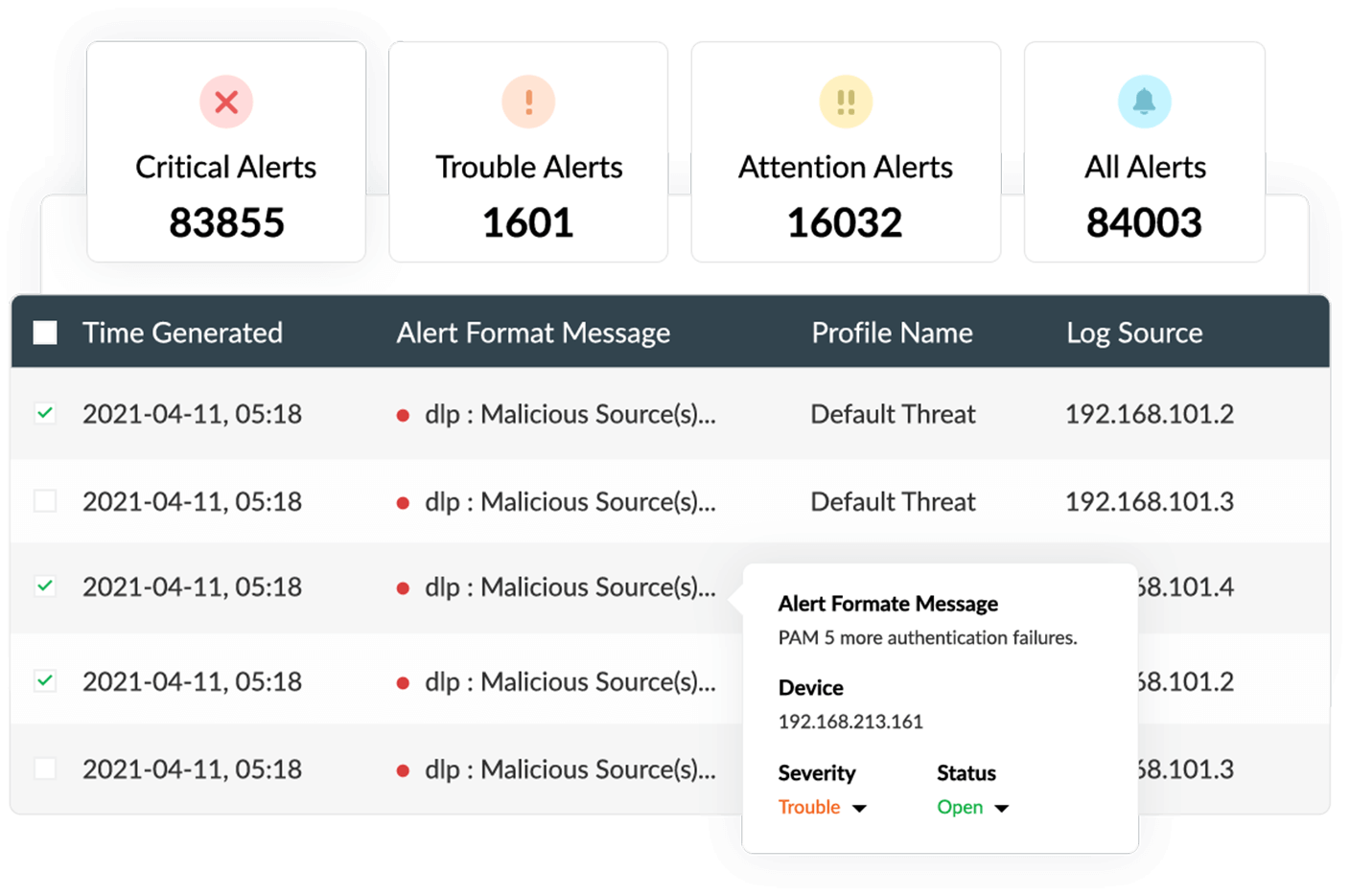

Système d’alerte en temps réel

Recevez des alertes en temps réel lorsqu’une menace de sécurité est détectée dans le réseau de l’entreprise.

- Les alertes se classant en trois niveaux de gravité (avertissement, problème et critique), on peut prioriser la menace et y remédier en conséquence.

- Il existe plus de 1 000 critères d’alerte prédéfinis, couvrant divers cas d’usage de sécurité. On peut aussi personnaliser des alertes selon les besoins.

- On peut configurer des workflows de réponse aux incidents à exécuter automatiquement en cas d’alerte.

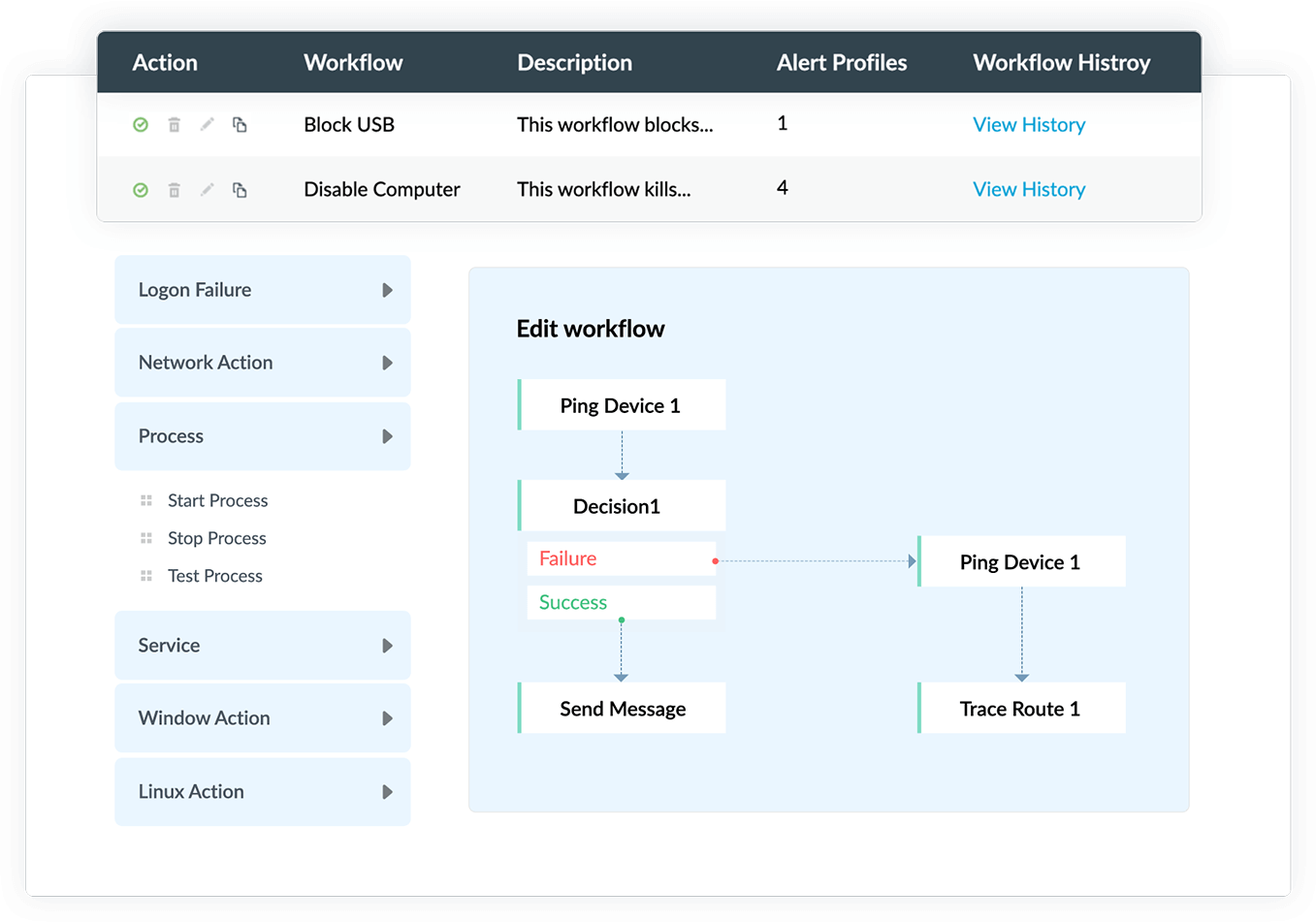

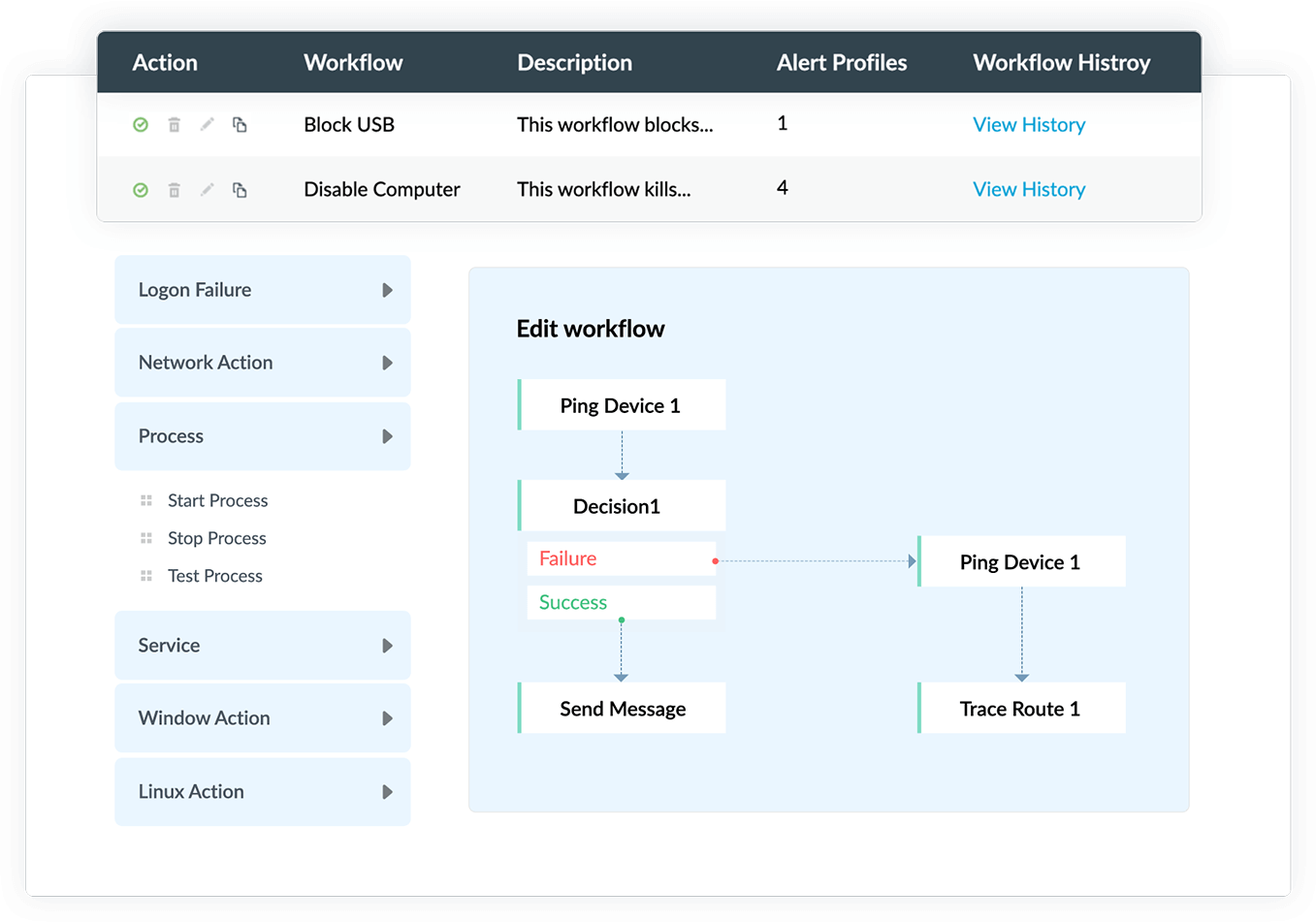

Workflows d’incidents automatiques

Log360 permet de réagir immédiatement aux menaces de sécurité critiques en configurant des workflows de réponse aux incidents. Ils s’exécutent automatiquement en mesure corrective lorsqu’un incident de sécurité survient.

- Les différents workflows intégrés permettent de désactiver des comptes d’utilisateur compromis, d’arrêter des processus ou services exécutés sur des appareils compromis, de bloquer des ports USB, de modifier des règles de pare-feu, etc.

- Le générateur de workflow aide à créer et personnaliser des workflows selon les besoins.

- On peut aussi associer des workflows à des profils d’alerte pour les exécuter dès qu’une alerte est émise.

- Les workflows automatiques réduisent la lassitude des alertes en accélérant la réponse.

Cinq raisons de choisir Log360 pour la gestion des incidents

Détection des incidents avec la mise en œuvre du cadre MITRE ATT&CK

Le cadre MITRE ATT&CK permet à l’équipe de sécurité de détecter les cybermenaces les plus récentes et avancées dans le réseau de l’entreprise.

Analyse intuitive des historiques d’incidents

Obtenez un aperçu utile des divers événements de sécurité avec des tableaux de bord intuitifs et des rapports graphiques actualisés instantanément à la collecte de journaux.

Analyse forensique et de la cause première avec une console de recherche pratique

Simplifiez l’examen forensique avec le moteur de recherche de journaux efficace. Analysez les journaux bruts ou formatés et générez des rapports forensiques pour identifier la cause première d’un incident de sécurité.

Système de gestion des tickets automatique et intégré

Réglez aisément les incidents de sécurité en affectant automatiquement des tickets à des administrateurs avec l’outil de gestion des tickets intégré.

Intégrations à des outils ITSM tiers pour une gestion des incidents centralisée

Intégrez Log360 à des outils de gestion des tickets externes comme Jira Service Desk, Zendesk, ServiceNow, ManageEngine ServiceDesk Plus, Kayako ou BMC Remedy Service Desk pour bien gérer les incidents.