- Home

- SIEM capabilities

- Veille sur les menaces

Plateforme de veille sur les menaces Log360

Plus de 600 millions d’adresses IP en liste rouge. Flux de menaces de partenaires.

Données contextuelles pour accélérer la détection et la résolution des menaces de sécurité

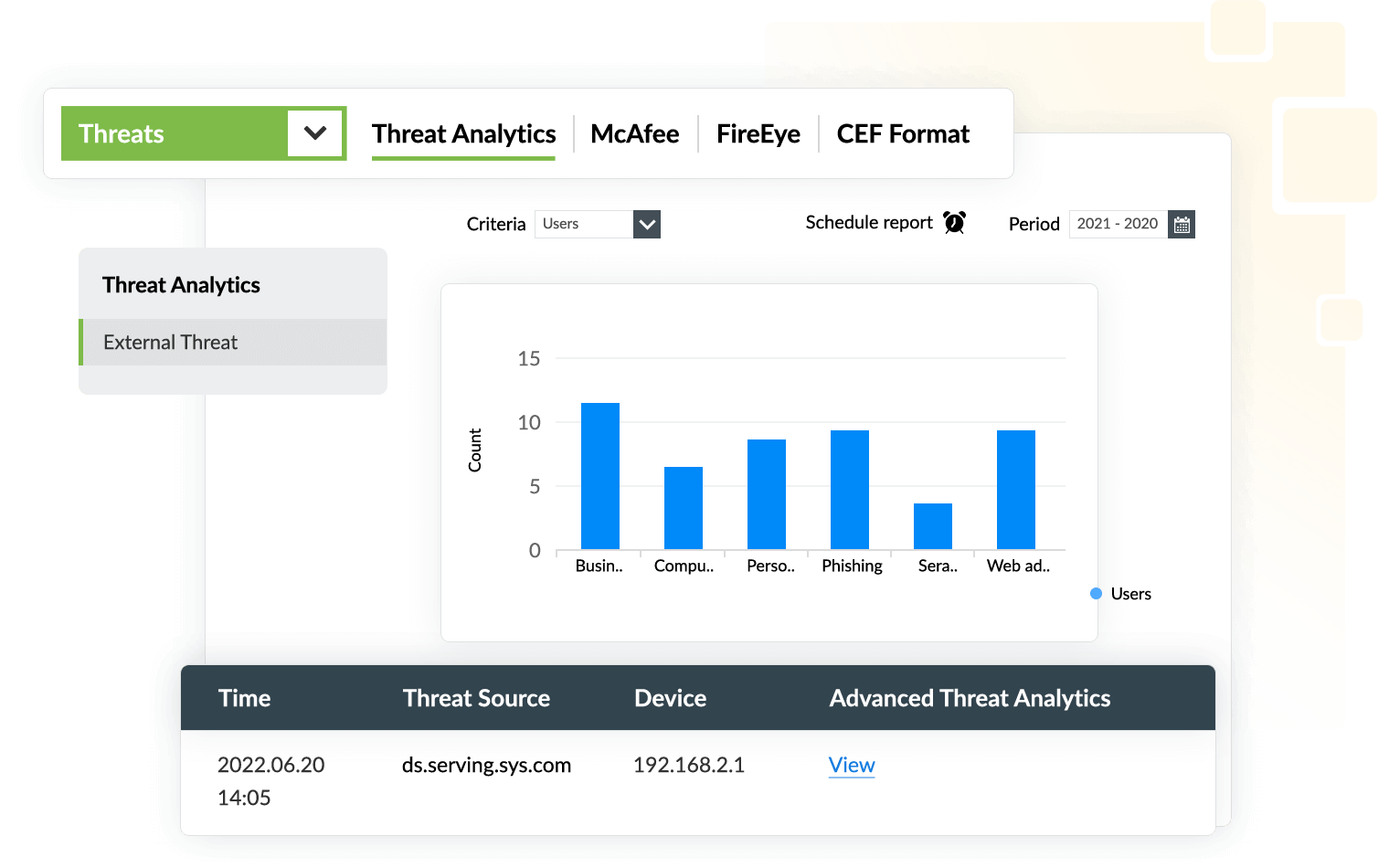

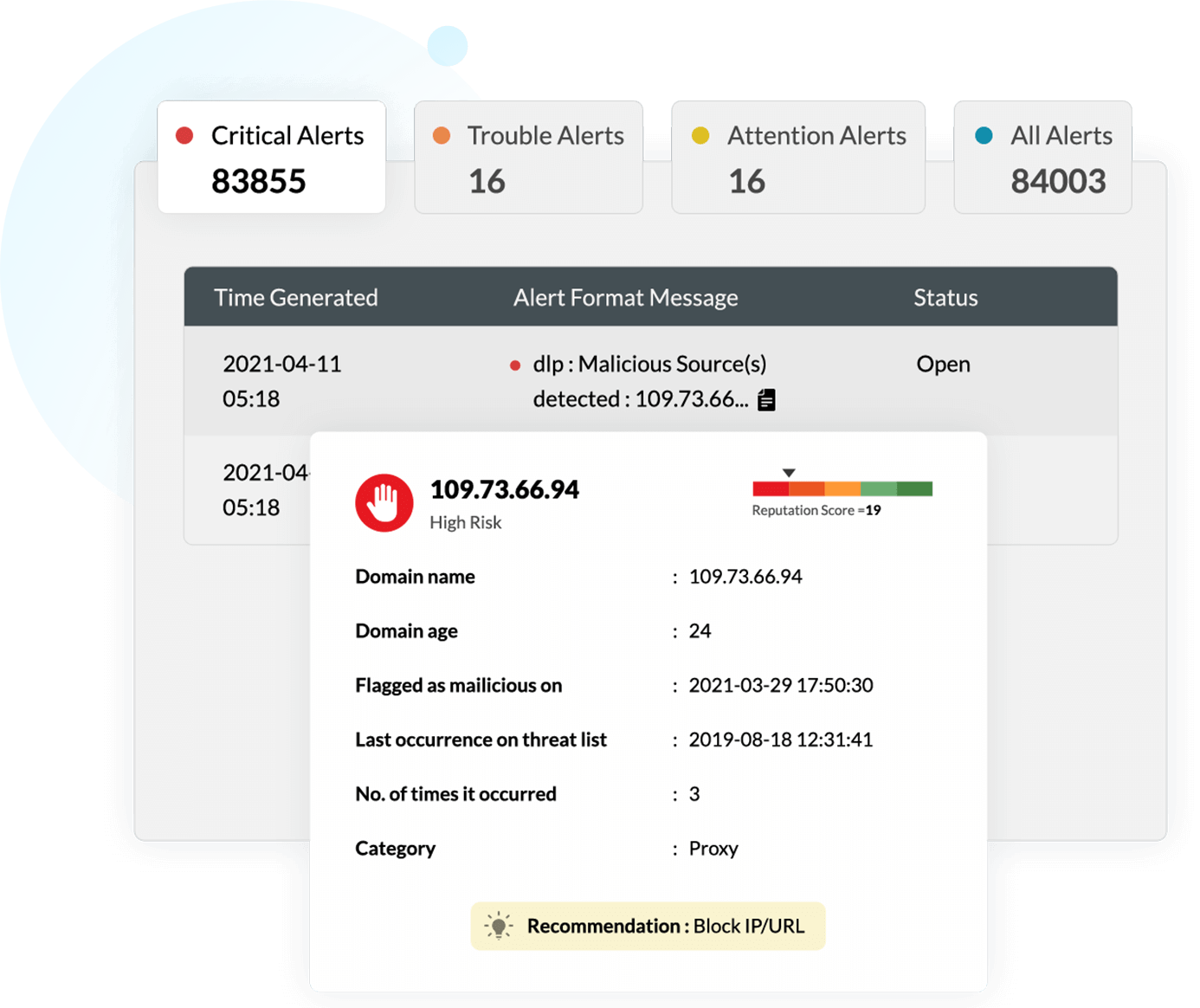

Le module intégré de détection des menaces et celui d’analyse avancée des menaces permettent de bloquer des sources malveillantes, d’éviter les violations de données et d’intercepter les visites de site malveillant. Alliant des flux de menaces open source et commerciaux, la plateforme intégrée réduit les faux positifs, accélère la détection des menaces et facilite le tri des menaces de sécurité critiques.

Détection et prévention

- Utilisateurs visitant des sites (URL) et des domaines en liste rouge et à risque.

- Adresses IP malveillantes tentant d’accéder à des ressources sensibles.

Analyse opérationnelle

- Géolocalisation des acteurs malveillants effectuant des tentatives d’intrusion.

- Techniques d’attaque.

Cas d’usage de sécurité que couvre la solution de veille sur les menaces de Log360

Blocage des tentatives d’attaque au plus tôt

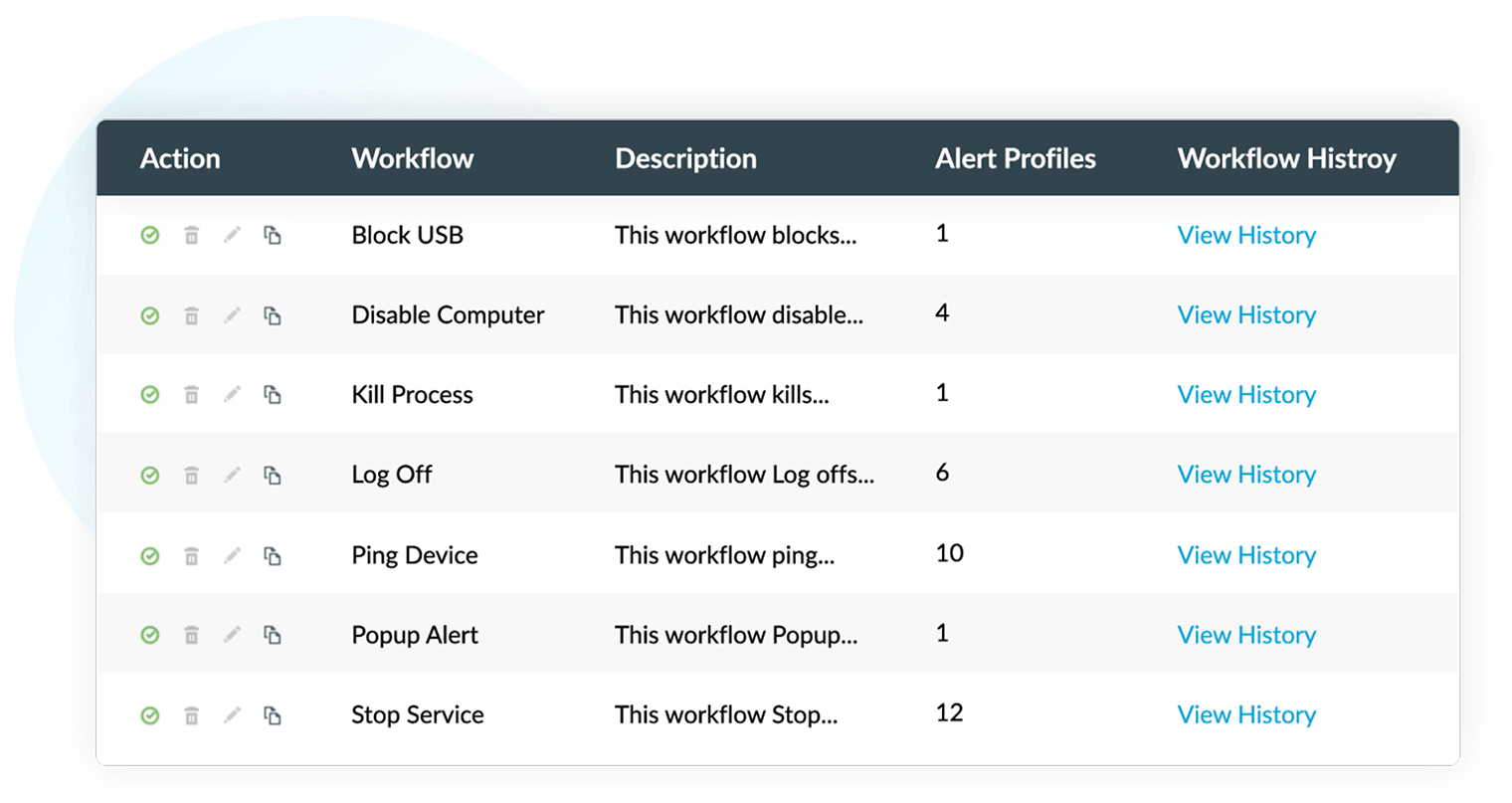

Une méthode que les pirates utilisent toujours pour s’infiltrer dans un réseau consiste à exploiter des machines publiques et des vulnérabilités connues. Log360 offre des alertes de menaces prédéfinies pour pouvoir à la fois arrêter la communication avec une source malveillante et déclencher automatiquement un workflow pour ajouter des adresses IP en liste rouge aux règles de pare-feu et les bloquer définitivement.

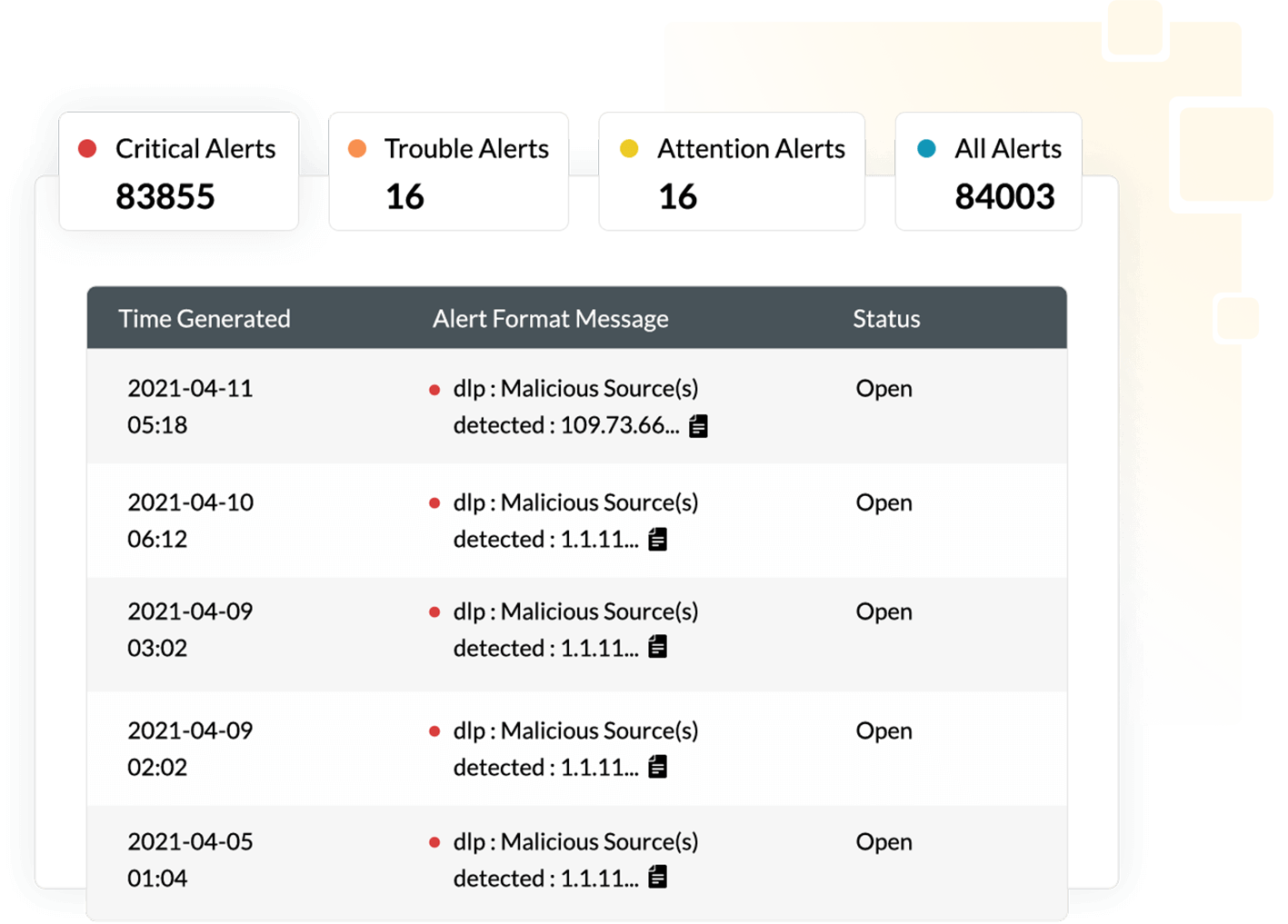

Prévention de l’exfiltration de données

Si un pirate s’infiltre dans le réseau avec des identifiants volés ou un autre moyen et tente d’exfiltrer des données sensibles et de les envoyer à son serveur de commande et contrôle, Log360 détecte et arrête immédiatement la communication. Sa solution de veille sur les menaces vérifie toute la communication sortante, alerte l’analyste concerné de la connexion à des adresses IP, des domaines ou des URL malveillants et y met fin immédiatement. Tout se déroule en temps réel.

Tri des alertes de sécurité

Il s‘avère difficile de détecter l’alerte de sécurité présentant le plus grand risque pour l’entreprise. Log360 offre un module d’analyse avancée des menaces qui identifie les menaces et les types d’attaque comme les maliciels, l’hameçonnage et d’autres connus. On peut utiliser l’aperçu contextuel dans le module d’examen des incidents pour mieux confirmer les menaces et prioriser la résolution.

Réduction des faux positifs

Log360 enrichit son système de réaction aux événements en temps réel avec des détails contextuels comme le score de réputation d’une adresse IP tentant de se connecter à distance à des serveurs vitaux ou la géolocalisation d’une autre tentant d’accéder à distance à un VPN. Cela améliore le suivi du fonctionnement du réseau et aide à distinguer une activité suspecte de la légitime.

Flux de menaces open source et commerciaux

Log360 prend en charge les flux de menaces open source suivants :

Partenaires commerciaux de flux de menaces

Webroot BrightCloud® Threat Intelligence Services fournit des flux de menaces fiables en temps réel sur les URL, les adresses IP, les fichiers et autres malveillants. En analysant ces flux dynamiquement, le module d’analyse avancée des menaces de Log360 assure un suivi de l’activité du réseau et permet de prioriser les alertes critiques.

Veille sur les menaces de cybersécurité - Ressources

Comment se trouver face à des menaces inconnues Selon AV-TEST, institut indépendant de recherche en sécurité, environ 350 000 instances de maliciel sont créées chaque jour.

Détection du trafic malveillant avec la veille sur les menaces et association d’un profil de workflow à une alerte

Analyse du cadre des menaces en 2022 et comment protéger le réseau contre elles.