L’évolution constante du paysage technologique constitue un signe de progrès et favorise l’essor des entreprises, mais elle crée aussi de nombreuses vulnérabilités et menaces réseau avancées présentant des risques pour leur cybersécurité.

Pour détecter ces cybermenaces sophistiquées, les mesures de sécurité et réponses classiques peuvent ne pas suffire. Les entreprises doivent donc adopter l’analyse comportementale des utilisateurs et des entités (UEBA) pour une détection et réponse aux menaces avancées.

Résolution des menaces avec la console UEBA de Log360

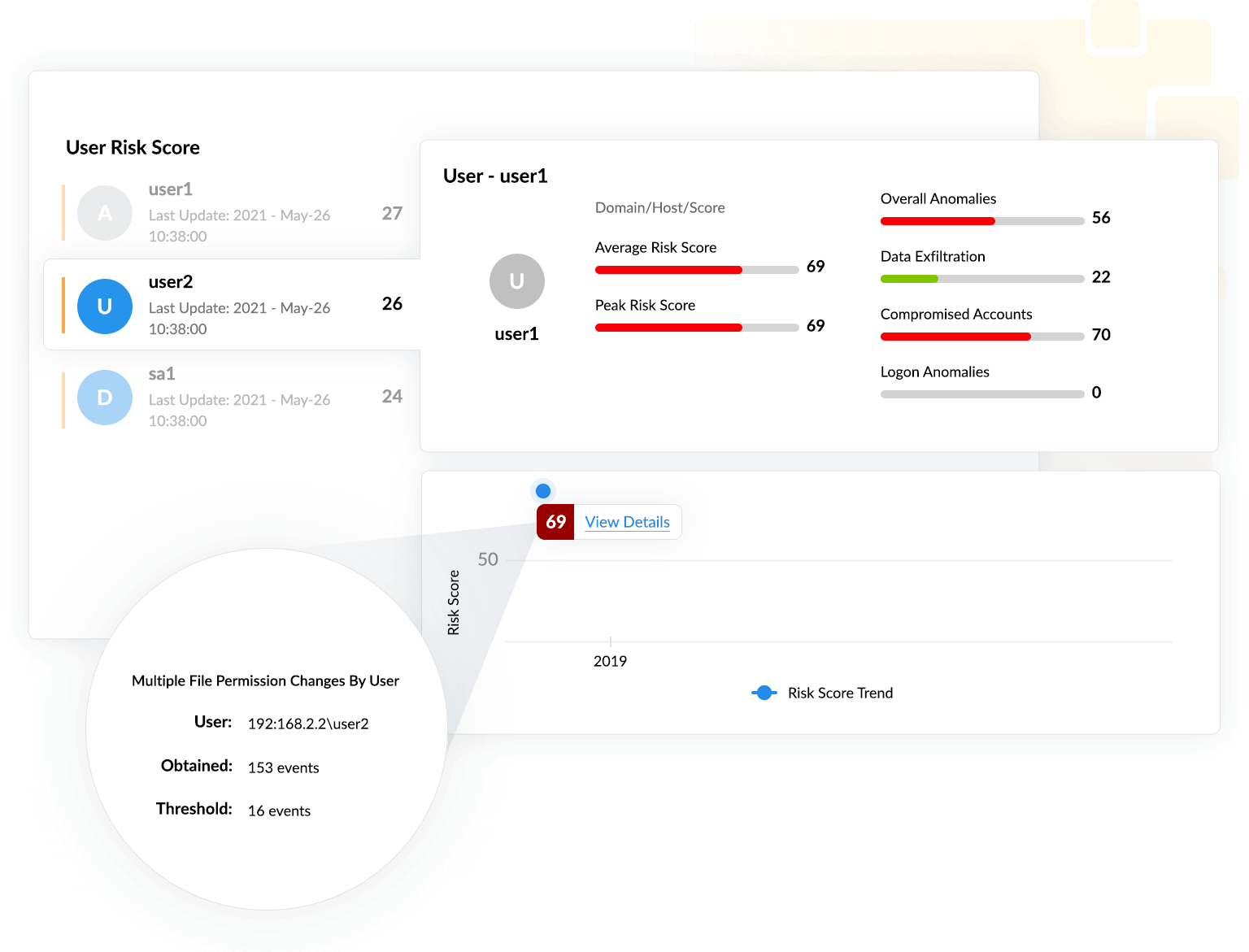

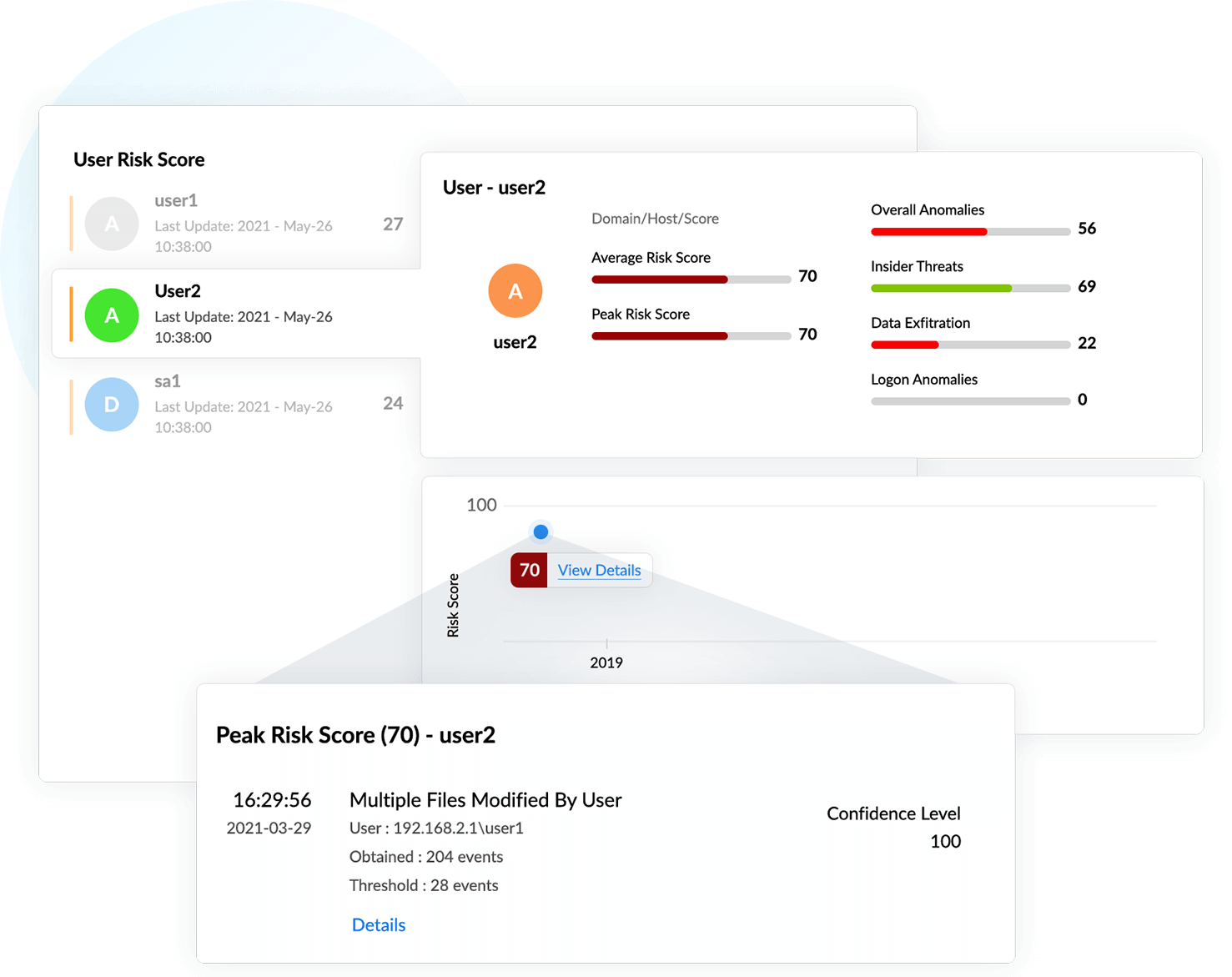

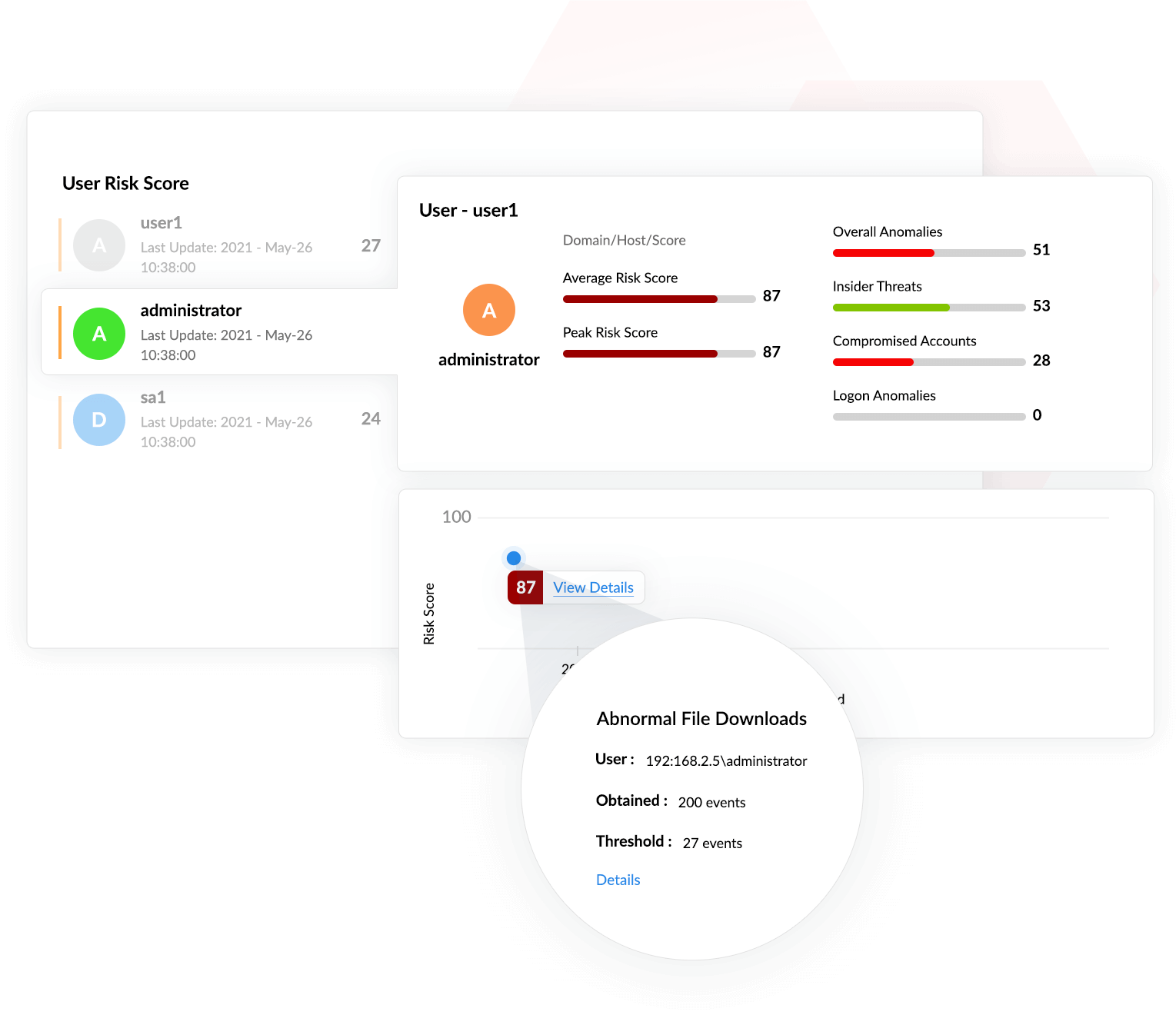

Log360 collecte et analyse les journaux de diverses sources, comme les pare-feux, les serveurs de bases de données ou de courrier et les terminaux, pour comprendre les modèles d’utilisation normale que présentent les utilisateurs. Ces données servent à établir une base. Un score de risque est ensuite calculé en comparant l’activité observée et la base. Un comportement anormal génère un score de risque selon sa gravité, puis déclenche une alerte pour pouvoir prendre la mesure requise afin de remédier à la menace. Les anomalies sont identifiées selon l’heure, le nombre et le modèle des événements.

Principaux outils de détection des menaces de la console UEBA de Log360

Détection des menaces internes

Les menaces internes désignent les risques créés par les utilisateurs du réseau d’une entreprise. Cela inclut les acteurs malveillants cherchant à nuire à l’entreprise en volant des données sensibles pour un gain personnel ou financier. Une menace interne peut aussi consister en un utilisateur négligent qui, par ses actes irréfléchis, expose involontairement le réseau à des attaques.

Signes de menaces internes :

- Modifications d’autorisations de fichier anormales

- Tentatives d’accès à des systèmes nouveaux ou inhabituels

- Heures d’accès inhabituelles

- Mise en liste verte d’applications

- Échecs d’authentification trop nombreux

Log360 analyse de près les événements, décèle un comportement anormal et alerte les administrateurs d’une possible attaque. Log360 va plus loin en prévenant les menaces via sa console de gestion des incidents.

Prenons un exemple. On observe qu’un utilisateur a tenté de modifier des autorisations de fichier 153 fois dans un court laps de temps, valeur supérieure à la base établie de 16. Cela déclenche donc une anomalie de nombre, désignée comme un risque élevé.

Dans cet exemple, un utilisateur a un score de risque de 70 et Log360 détecte un possible cas de compte compromis à cause de plusieurs indices. En effet, l’utilisateur a apporté des modifications à 204 fichiers dans un laps de temps donné, valeur supérieure au nombre normal défini (28).

Identification des comptes compromis

Si un attaquant accède à un compte d’utilisateur légitime, il peut l’exploiter pour mener des actions nuisibles, comme l’installation de logiciels malveillants, pouvant le compromettre davantage. Il existe plusieurs façons de compromettre un compte d’utilisateur : attaque d’hameçonnage ou par force brute, utilisateur accédant à un réseau non sécurisé et stratégies de mots de passe faibles.

Voici des indicateurs courants de comptes compromis :

- Installations de logiciels malveillants

- Activité de connexion anormale

- Effacement de journaux d’événements

- Échecs de connexion répétés

Détection d’une exfiltration de données

L’exfiltration de données est l’un des objectifs les plus courants de la plupart des cyberattaques. En bref, l’exfiltration consiste en un transfert de données non autorisé d’une entreprise vers l’extérieur. Elle touche une entreprise de diverses façons : pertes financières, violations de conformité et atteinte à sa réputation.

Signes courants d’exfiltration de données :

- Tentatives d’accès à des fichiers ou dossiers sensibles

- Branchement de périphériques de stockage amovibles

- Modèles de téléchargements de fichiers inhabituels

- Heures d’accès inhabituelles

Dans ce cas, le score de risque calculé de l’utilisateur est de 87. Ce score résulte de plusieurs événements, comme des téléchargements de fichiers anormaux, un nombre de connexions utilisateur anormal ou de nombreux échecs de connexion.

Raisons pour lesquelles Log360 répond parfaitement aux besoins UEBA

- Log360 identifie, évalue et examine les menaces qui autrement passeraient inaperçues en tirant des informations des journaux que collecte son module SIEM pour enrichir le contexte.

- Son tableau de bord donne un meilleur aperçu des menaces avec une évaluation du risque basée sur des scores pour les utilisateurs et les entités. Ce processus aide à déterminer les menaces méritant vraiment un examen.

- Les groupes de référence dynamique offrent un meilleur contexte pour calculer les scores de risque. La solution analyse l’activité et calcule un score de risque selon le groupe de référence de chaque utilisateur. Si un utilisateur présente un comportement anormal pour son groupe de référence virtuel (d’où un score de risque élevé), une alerte est émise.

- L’affectation de différents poids à différents facteurs permet de personnaliser le calcul des scores de risque. On veille ainsi à optimiser l’exécution de Log360, d’où une détection des menaces renforcée.

En alliant toutes ces fonctionnalités, le module UEBA de Log360 aide à sécuriser le réseau de l’entreprise et mieux parer les cybermenaces singulières. Lisez la suite pour en savoir plus sur les autres fonctionnalités clés de Log360.

Télécharger maintenant