Qu’est-ce que l’UEBA ?

L’analyse du comportement des utilisateurs et des entités (UEBA), également appelée détection des anomalies, est une approche de cybersécurité qui s’appuie sur des algorithmes d’apprentissage automatique pour identifier les activités inhabituelles provenant d’utilisateurs, d’hôtes ou d’autres entités au sein d’un réseau.

Pour détecter les anomalies, l’UEBA commence par analyser le comportement attendu de tous les utilisateurs et entités d’un réseau, puis établit une base de référence des activités habituelles pour chacun d’eux. Toute activité qui s’écarte de cette base est alors signalée comme une anomalie. Les solutions UEBA deviennent de plus en plus efficaces à mesure qu’elles accumulent de l’expérience.

Pour comprendre comment l’UEBA établit un profil comportemental pour chaque utilisateur, prenons d’abord un exemple humain. Imaginons John, un stagiaire en marketing récemment embauché. Le premier jour, l’agent de sécurité l’identifie comme nouveau venu et vérifie que ses informations d’identification sont correctes. Il surveille ensuite ses heures d’arrivée et de départ. Après quelques jours, il constate que John arrive généralement à 10h et repart vers 18h. Tout écart par rapport à ce schéma, comme une arrivée à 5h du matin, suscite immédiatement les soupçons de l’agent de sécurité. C’est de cette manière que les humains repèrent une anomalie.

De la même manière, l’algorithme de machine learning (ML) d’une solution SIEM intégrée à l’UEBA analyse les données des journaux afin d’identifier des modèles de comportement au sein de votre réseau. Par exemple, les heures de connexion et de déconnexion d’un utilisateur, ainsi que ses actions sur certains appareils, permettent à la solution SIEM de définir quelles activités sont attendues de cet utilisateur. Après quelques jours de surveillance, le moteur UEBA est capable de reconnaître le comportement habituel de l’utilisateur et de détecter tout écart par rapport à celui-ci. Le score de risque de l’utilisateur est alors ajusté pour refléter la gravité potentielle de la menace, et la solution SIEM génère une alerte à l’attention des analystes de sécurité.

"Mais si un être humain peut déjà le faire, pourquoi avoir besoin de l’UEBA ?"

Parce qu’il est humainement impossible pour une équipe de sécurité d’observer et d’analyser en continu le comportement de milliers d’employés dans une organisation, de générer des rapports sur les activités anormales à différents points du réseau et de prendre immédiatement les mesures nécessaires. Ce qui nous amène à la question suivante : quel type d’anomalies l’UEBA peut-elle détecter ?

Quels types d’anomalies la solution UEBA permet-elle de détecter ?

L’UEBA repère trois grandes catégories d’anomalies : liées au temps, au compte et aux modèles. Voyons ce que chacune recouvre.

Anomalie temporelle: lorsqu’un utilisateur ou une entité s’écarte de la ligne de base prévue, on parle d’anomalie temporelle. Par exemple, si John se connecte à 5 heures du matin au lieu de 10 heures habituellement, cela constitue une anomalie temporelle.

Anomalie de compte: lorsqu’un utilisateur ou une entité effectue un nombre anormalement élevé d’activités dans un court laps de temps, on parle d’anomalie de compte. Par exemple, si un utilisateur accède 50 fois à la base de données clients entre 11h et 12h.

Anomalie de modèle (ou de séquence): lorsqu’une suite inattendue d’événements conduit à l’accès à un compte utilisateur ou à une entité de manière atypique ou non autorisée, on parle d’anomalie de séquence. Par exemple, un compte utilisateur qui réussit à se connecter après huit échecs consécutifs, suivi de multiples suppressions, modifications et transferts de fichiers.

Avant d’examiner le fonctionnement interne de l’UEBA, voyons plus en détail ses fondamentaux en explorant ses trois piliers et ses principaux composants.

Les trois piliers de l’UEBA

Selon Gartner, l’UEBA repose sur trois attributs ou piliers fondamentaux : les cas d’utilisation, les sources de données et l’analyse.

Cas d’utilisation

Les solutions UEBA détectent les écarts inhabituels par rapport au comportement normal des utilisateurs et des entités afin d’identifier les menaces de sécurité. Toutefois, elles doivent pouvoir s’adapter à un large éventail de scénarios, tels que les menaces internes, la compromission de comptes, l’exfiltration de données ou encore les attaques de type "zero-day".

Sources de données

La solution UEBA que vous déployez doit être capable de collecter des informations à partir de multiples sources, telles que les journaux d’événements, le trafic réseau ou encore les terminaux. Elle doit pouvoir s’intégrer pleinement à une solution SIEM, ou ingérer des données issues de référentiels génériques comme les entrepôts ou lacs de données, sans nécessiter le déploiement d’agents spécifiques dans les environnements informatiques.

Analyse

Les solutions UEBA s’appuient sur des techniques analytiques avancées, telles que les algorithmes de machine learning (ML), les modèles statistiques, les signatures de menaces et les règles de détection, afin d’établir une base comportementale normale pour les utilisateurs et les entités. Elles analysent ensuite les comportements dans le contexte des rôles, des autorisations et des activités typiques, permettant ainsi de distinguer avec précision un comportement légitime d’un comportement suspect.

En combinant ces trois piliers, les organisations renforcent leur posture de cybersécurité et réduisent efficacement leurs risques.

Les composants de l’UEBA

Une solution UEBA repose sur trois éléments principaux :

1. Analyse des données

L’analyse des données dans l’UEBA consiste à collecter et à examiner les informations issues de différentes sources de journaux afin d’identifier le "comportement normal" de l’ensemble des utilisateurs et des entités. Tout événement qui s’écarte de cette norme est ensuite signalé comme une anomalie.

2. Intégration des données

Il s’agit d’intégrer les données collectées à partir de diverses sources (journaux, captures de paquets, autres ensembles de données) dans les systèmes de sécurité existants, afin de les renforcer et de les rendre plus efficaces.

3. Présentation des données

La présentation des données dans l’UEBA aide les analystes de sécurité et les autres parties prenantes à interpréter facilement les modèles de comportement identifiés et à prendre des décisions éclairées. Cela passe par des visualisations, diagrammes, graphiques et rapports qui mettent en évidence les schémas, anomalies et scores de risque issus de l’analyse des données.

Comment fonctionne l’UEBA ?

Observer attentivement le comportement d’une personne peut révéler beaucoup sur ses véritables intentions. C’est sur ce principe que repose l’UEBA. Les solutions UEBA surveillent en continu les activités de chaque utilisateur et entité au sein du réseau et apprennent à en connaître les caractéristiques. Elles fonctionnent généralement en complément d’une solution SIEM, en exploitant les journaux d’activité pour analyser le comportement habituel des utilisateurs et des entités.

Un score de risque est attribué à chaque utilisateur et entité de l’organisation en comparant leurs actions à leur base de référence d’activités habituelles. Ce score se situe généralement entre 0 et 100, indiquant respectivement un risque nul et un risque maximal. Le score de risque lié à une action déviante dépend de plusieurs facteurs : le poids attribué à l’action, l’ampleur de l’écart par rapport à la ligne de base, la fréquence des écarts similaires et le temps écoulé depuis la dernière occurrence.

Il existe deux méthodes pour mettre en place un système UEBA :

ML supervisé

Dans la méthode ML supervisée, le système UEBA est alimenté par la liste des bons et mauvais comportements connus. Cette liste est limitée et peut donc ne pas contenir les connaissances nécessaires pour détecter les comportements anormaux. Le système développe ces données et détecte les comportements anormaux dans le réseau.

ML non supervisé

Dans la méthode de ML non supervisée, le système UEBA subit un « entraînement » pour apprendre le comportement normal de chaque utilisateur et entité. Cette méthode est incontestablement la meilleure car le système étudie de lui-même le comportement quotidien des utilisateurs et des entités.

Le mécanisme de fonctionnement de l’UEBA

L’UEBA s’appuie sur des modèles statistiques, tels que l’analyse robuste en composantes principales (RPCA) et les chaînes de Markov, pour établir des bases comportementales de référence. Ces modèles de détection permettent d’identifier les anomalies liées au temps, au compte et aux modèles.

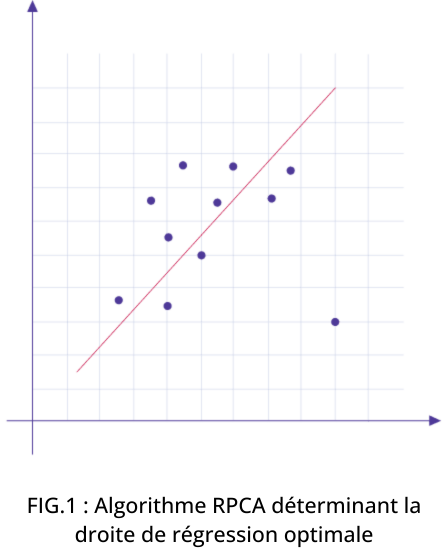

RPCA

Cette méthode est une variante d’une technique bien connue : l’analyse en composantes principales. Dans ce cas, les algorithmes de machine learning analysent les données historiques afin de déterminer la ligne de meilleur adéquation (voir figure 1). Les événements observés sont alors considérés comme la somme matricielle des événements attendus et des événements aberrants. Les valeurs qui s’écartent de la ligne d’adéquation optimale sont interprétées comme anormales. La méthode RPCA est principalement utilisée pour détecter les anomalies liées au temps et au compte.

Chaînes de Markov

Une chaîne de Markov se définit comme une séquence d’événements dans laquelle la probabilité que survienne l’événement suivant dépend uniquement de l’état de l’événement en cours. Dans ce contexte, l’algorithme compare chaque action d’un utilisateur ou d’un hôte à une liste d’actions possibles et, au fil du temps, identifie comme anomalies les événements dont la probabilité est faible. Cette méthode permet de détecter les anomalies de séquence.

Dans les chaînes de Markov, le modèle étudié est représenté par deux actions consécutives. L’algorithme vérifie alors si la probabilité que la seconde action se produise après la première est suffisamment élevée. Pour ce faire, il s’appuie sur l’historique des comportements afin de déterminer cette probabilité.

Par exemple, John a procédé à l’installation d’un logiciel à une heure inhabituelle. Dans ce cas, le modèle à analyser est le suivant : Nom d’utilisateur > Nom d’hôte > Heure.

Pour appliquer les chaînes de Markov à ce scénario, le modèle doit être divisé en deux parties :

Partie 1 : Nom d’utilisateur > Nom d’hôte

Partie 2 : Nom d’hôte > Heure

L’algorithme vérifie d’abord si la probabilité que l’utilisateur (John) accède à l’hôte (serveur) est cohérente, puis s’il est plausible que cet accès se produise à ce moment précis (voir figure 2). Si l’une ou l’autre de ces actions est jugée improbable, le modèle est considéré comme anormal.

Convergence entre SIEM et UEBA

Gartner considère l’UEBA comme une fonctionnalité ou une capacité intégrée aux solutions SIEM, et les SIEM modernes sont conçus dans cette optique. Bien qu’il existe encore des solutions UEBA autonomes, ces dernières années les fournisseurs de solutions de sécurité ont surtout intégré ces capacités dans leurs plateformes d’analyse de la sécurité et de SIEM. Cette convergence constitue une véritable synergie au cœur de la cybersécurité moderne.

Les plateformes SIEM collectent, corrèlent et analysent les données relatives aux événements de sécurité issues de diverses sources, offrant ainsi une vision claire des menaces potentielles. L’UEBA vient enrichir les solutions SIEM en se concentrant sur le comportement des utilisateurs et des entités, et en exploitant des analyses avancées pour détecter les anomalies et les menaces internes. En intégrant l’UEBA aux solutions SIEM, les entreprises bénéficient d’un mécanisme de défense proactif contre les cyberattaques sophistiquées, leur permettant de détecter plus rapidement les menaces, de répondre plus efficacement aux incidents et de réduire globalement les risques dans un paysage de menaces en constante évolution.

Cas d’utilisation de l’UEBA

L’UEBA aide les organisations à détecter différentes menaces, telles que les initiés malveillants, les comptes compromis, l’exfiltration de données ou encore les connexions anormales. Pour ce faire, elle recherche notamment les indicateurs suivants :

Signes d’une menace interne

- Nouveaux accès au système ou accès inhabituels

- Horaires de connexion atypiques

- Accès ou modifications de fichiers suspects

- Nombre excessif d’échecs d’authentification

Signes de compromission d’un compte

- Exécution de logiciels inhabituels par un utilisateur

- Multiples installations de logiciels sur un même hôte

- Nombre élevé d’échecs de connexion sur un hôte

Signes d’exfiltration de données

- Volume ou type inhabituel de téléchargements de fichiers

- Créations répétées de disques amovibles par des utilisateurs

- Exécution de commandes inhabituelles par des utilisateurs

- Connexions anormales sur un hôte

Signes d’anomalies de connexion

- Multiples échecs de connexion

- Connexion réussie après plusieurs tentatives infructueuses

- Tentatives de connexion à des heures inhabituelles

- Tentatives de connexion depuis des emplacements inhabituels

- Connexions ou tentatives de connexion non autorisées

Les avantages de l’UEBA pour les opérations de sécurité

- Offre une meilleure protection contre les exploits "zero-day" pour lesquels aucune signature connue n’existe encore.

- Compare les activités de chaque utilisateur et entité à leur comportement habituel ou de référence, ce qui réduit le nombre de faux positifs et de faux négatifs par rapport aux systèmes d’alerte basés sur des règles.

- Contrairement aux solutions SIEM traditionnelles qui traitent chaque incident comme un événement isolé, les solutions UEBA adoptent une approche holistique et attribuent un score de risque à chaque utilisateur, limitant ainsi les fausses alertes.

- AUne solution SIEM enrichie par l’UEBA peut détecter plus efficacement les mouvements latéraux malveillants de longue durée que les solutions de sécurité classiques, grâce à la notation des risques qui permet de les surveiller en continu.

- Réduit la dépendance vis-à-vis des administrateurs informatiques pour la création de seuils ou de règles de corrélation destinés à identifier les menaces.

- La notation des risques permet aux équipes de sécurité de se concentrer sur les alertes les plus pertinentes et les plus critiques.

L’UEBA aujourd’hui

L’UEBA continue d’évoluer pour relever les défis grandissants auxquels les organisations sont confrontées en matière de détection et d’atténuation des menaces liées aux utilisateurs. De nouvelles techniques et approches voient le jour afin de garder une longueur d’avance sur les menaces émergentes. Voici quelques-unes des innovations récentes qui rendent l’UEBA encore plus performante.

Analyse des groupes de pairs

L’analyse des groupes de pairs dans l’UEBA est une technique qui repose sur l’utilisation de modèles statistiques pour regrouper, au sein d’un même ensemble, les utilisateurs et les hôtes présentant des caractéristiques similaires. Le principe est que, en comparant le comportement d’un utilisateur à celui d’un groupe de pairs pertinent, la précision de l’évaluation des risques s’en trouve renforcée. Il existe deux types de groupes de pairs : statiques et dynamiques.

Le regroupement statique des pairs consiste à rassembler des utilisateurs ou des entités en fonction d’attributs prédéfinis tels que le service, le rôle ou la localisation. En comparant le comportement des individus au sein de ces groupes statiques, il devient possible de détecter des anomalies. Par exemple, si le comportement d’un utilisateur s’écarte sensiblement de celui de son groupe de pairs, cela peut révéler un problème de sécurité potentiel, et son score de risque sera alors augmenté en conséquence.

L’analyse dynamique des groupes de pairs repose sur la constitution de groupes formés en temps réel à partir des données comportementales collectées au fil du temps. Contrairement à la méthode statique, les groupes de pairs dynamiques sont créés et analysés sur la base de similarités comportementales plutôt que de catégories générales comme la localisation. Cette approche permet une détection plus fine des anomalies et contribue à réduire les risques de faux positifs.

Bien qu’il puisse sembler que la méthode dynamique de regroupement des pairs soit supérieure à la méthode statique, la solution la plus efficace pour une évaluation et une notation précises des risques reste une solution SIEM intégrée avec l’UEBA, capable de constituer des groupes de pairs en s’appuyant sur les deux approches.

Saisonnalité

Lorsqu’une activité se produit avec une certaine régularité (horaire, quotidienne, hebdomadaire ou mensuelle), elle est considérée comme saisonnière. Si cette activité saisonnière survient en dehors de sa routine habituelle, elle doit être considérée comme une anomalie et votre solution UEBA doit être en mesure de la détecter. Par exemple, une base de données généralement consultée en fin de mois mais qui l’est au milieu du mois sera considérée comme une anomalie.

Si la saisonnalité n’est pas prise en compte, vous risquez de manquer des signaux essentiels qui auraient pu vous aider à détecter et stopper une attaque, ou vos analystes de sécurité pourraient être submergés par un trop grand nombre de fausses alertes, entraînant une certaine lassitude. Intégrer la saisonnalité dans votre solution UEBA améliore ainsi la précision de l’évaluation des risques et réduit les faux positifs.

Modélisation personnalisée des anomalies et évaluation personnalisée des risques

La modélisation personnalisée des anomalies dans l’UEBA désigne la capacité de créer des modèles sur mesure afin de détecter les anomalies propres à l’environnement et aux besoins spécifiques d’une organisation. Elle permet d’adapter le système UEBA aux exigences particulières et de mieux identifier les écarts par rapport au comportement normal. En fonction des paramètres définis, l’algorithme analyse les comportements et établit une ligne de base. La modélisation des anomalies peut être personnalisée selon le temps, le compte ou la séquence des anomalies.

L’évaluation personnalisée des risques dans l’UEBA consiste à adapter la méthodologie de notation des risques au contexte et aux besoins spécifiques d’une organisation. Elle offre la possibilité de définir ses propres facteurs de risque et d’attribuer des valeurs adaptées pour la pondération ainsi que pour le facteur de décroissance des anomalies, en fonction de ses exigences particulières en matière de sécurité.

Mappage d'identité d'utilisateur

Le mappage d'identité d'utilisateur (UIM) consiste à associer différents comptes d’utilisateurs au sein d’une entreprise à un compte principal, tel qu’Active Directory, en s’appuyant sur des attributs communs. Grâce à l’UIM, les activités de comptes distincts provenant de différentes sources sont rattachées à l’utilisateur réel qui les exécute. Les comptes auparavant considérés comme séparés, chacun doté de son propre score de risque, sont désormais regroupés sous une représentation unique avec un score de risque consolidé. Ce score est calculé à partir des actions menées par l’individu sur ses différents comptes (par exemple Windows, Linux ou SQL).

L’UEBA dans le secteur de la santé

L’UEBA joue un rôle essentiel dans le secteur de la santé en offrant des capacités avancées de détection et de surveillance des menaces internes. Ce secteur est une cible privilégiée des cyberattaques, les attaquants exploitant de plus en plus les dispositifs médicaux IoT pour mener des attaques par ransomware. Les solutions UEBA identifient les signes caractéristiques de ransomware (renommages de fichiers, accès inhabituels à des fichiers ou exécutions anormales de processus) dès les premiers stades et alertent les analystes afin de permettre une atténuation efficace. Dans le domaine de la santé, l’UEBA contribue à protéger les informations sensibles des patients, à garantir la conformité réglementaire et à renforcer la posture globale de sécurité.

L’UEBA dans les services financiers

L’argent est l’une des motivations les plus puissantes derrière les cyberattaques, et le secteur de la banque, des services financiers et de l’assurance (BFSI) — qui manipule davantage d’argent et de transactions monétaires que la plupart des autres institutions — constitue une cible privilégiée pour les acteurs malveillants. L’UEBA permet aux responsables de la sécurité informatique de mieux comprendre les activités des utilisateurs et les comportements des entités, leur donnant ainsi la capacité de retracer les activités suspectes des employés et des comptes clients. En s’appuyant sur des solutions SIEM intégrant des fonctionnalités UEBA, les organisations financières bénéficient d’une visibilité en temps réel sur leurs écosystèmes informatiques, ce qui leur permet de garder une longueur d’avance sur les menaces et de prévenir les délits financiers. Cette approche renforce la détection des fraudes et la surveillance des menaces internes, tout en assurant la conformité réglementaire dans des environnements financiers fortement réglementés. Pour en savoir plus sur la lutte contre les menaces grâce à l’UEBA dans le secteur BFSI, consultezce blog.

L’UEBA dans le secteur de l’éducation

Les établissements d’enseignement stockent une grande quantité de données sensibles — dossiers d’étudiants, noms, adresses, numéros de sécurité sociale, informations médicales, données financières ou encore propriété intellectuelle —, ce qui impose la mise en place de mesures de cybersécurité robustes. Grâce à la technologie UEBA, les responsables de la sécurité informatique peuvent répondre de manière proactive à l’évolution des cybermenaces, renforcer la cybersécurité globale et garantir un environnement d’apprentissage sûr pour l’ensemble des parties prenantes. La surveillance et l’analyse continues du comportement des utilisateurs, rendues possibles par l’UEBA, permettent de détecter et d’atténuer rapidement les menaces, aidant ainsi les établissements d’enseignement à limiter les risques financiers, juridiques et réputationnels liés aux violations de la cybersécurité.

Comment choisir la bonne solution UEBA ?

Alertes en temps réel

Les alertes vous permettent de recevoir des notifications immédiates lorsqu’une anomalie se produit sur le réseau. Par exemple, vous pouvez être averti par e-mail dès qu’une anomalie est détectée. Grâce aux alertes en temps réel, il n’est plus nécessaire de se connecter en permanence à votre solution UEBA pour vérifier les alertes : vous êtes automatiquement informé de chaque nouveau risque auquel votre réseau est exposé.

Collecte et analyse des données

Une solution UEBA doit être capable de collecter et d’analyser efficacement les données des utilisateurs, des machines et des autres entités d’un réseau, telles que les journaux d’événements ou les données issues de la capture de paquets. La surveillance et l’analyse continues de ces données, provenant de différentes sources, permettent de détecter facilement et rapidement les anomalies.

Modèles d’anomalies personnalisables

Tous les systèmes de détection d’anomalies proposent des modèles intégrés. Ces derniers reposent sur des algorithmes d’apprentissage automatique qui établissent une ligne de base de l’activité attendue pour chaque utilisateur et chaque hôte du réseau. Si la solution UEBA vous offre la possibilité de former vos propres modèles d’anomalies, il s’agit alors de modèles personnalisables. Cette flexibilité permet de répondre plus précisément aux besoins spécifiques de votre entreprise en matière de sécurité.

Rapports exploitables

Les données collectées doivent être consolidées de manière efficace dans des rapports faciles à consulter. La génération de rapports exploitables constitue ainsi une fonction essentielle d’une solution UEBA. L’examen régulier de ces rapports aide les administrateurs à identifier les fausses alertes présentes dans le réseau et fournit des indications précieuses sur la manière d’adapter la solution UEBA afin qu’elle reste conforme aux normes de sécurité de l’organisation.

Évaluation précise des risques

La solution UEBA doit être capable d’attribuer un score de risque à chaque utilisateur et à chaque hôte du réseau, afin de refléter le niveau de menace que représente une entité. Ce score dépend de la nature et de l’ampleur des anomalies déclenchées par l’utilisateur ou l’hôte.

Analyse des groupes de pairs

L’analyse des groupes de pairs consiste à regrouper les utilisateurs et les hôtes en ensembles distincts sur la base de leur comportement passé. Si votre plateforme d’analyse de la sécurité intègre ce mécanisme, elle sera capable de déterminer si un utilisateur ou un hôte agit conformément aux attentes définies pour les groupes auxquels il appartient. Dans le cas contraire, le système déclenche une alerte d’anomalie. En complément de la comparaison du comportement d’un utilisateur ou d’un hôte à sa propre ligne de base, l’analyse des groupes de pairs contribue également à réduire le nombre de faux positifs.

FAQ

- Quelle est la différence entre l’UBA et l’UEBA ?

Bien que l’analyse du comportement des utilisateurs (UBA) et l’analyse du comportement des utilisateurs et des entités (UEBA) présentent des similitudes, elles diffèrent par leur objectif et leur portée. L’UBA se concentre principalement sur l’étude des comportements des utilisateurs individuels au sein du réseau d’une organisation et n’étend généralement pas son analyse aux entités non humaines telles que les serveurs ou les dispositifs réseau. L’UEBA, en revanche, s’appuie sur des algorithmes d’apprentissage automatique pour corréler et analyser les comportements aussi bien des utilisateurs que des entités (serveurs, applications, appareils), offrant ainsi une détection des menaces et des capacités de réponse plus complètes.

- Quelle est la différence entre l’analyse du trafic réseau et l’UEBA ?

L’analyse du trafic réseau (NTA) consiste à surveiller et analyser les modèles et comportements du trafic afin d’identifier les activités suspectes ou malveillantes. Elle inclut notamment l’inspection des paquets, des données de flux et des métadonnées pour détecter les intrusions ou les indicateurs de compromission (IoC) au sein de l’infrastructure réseau. En d’autres termes, la NTA identifie les menaces exclusivement au niveau du réseau, tandis que l’UEBA adopte une approche plus holistique. L’UEBA détecte les écarts par rapport aux comportements normaux à un niveau plus global, ce qui permet d’identifier les menaces internes, les comptes compromis, les attaques de type zero-day ainsi que les schémas d’accès anormaux parmi les utilisateurs et les entités.

- Quelle est la différence entre l’UEBA et l’EDR ?

L’UEBA et la détection et réponse au niveau des terminaux (EDR) poursuivent des objectifs différents mais se complètent dans une stratégie de sécurité multicouche. L’UEBA se distingue par sa capacité à analyser le comportement des utilisateurs et des entités afin de détecter des menaces plus larges et plus stratégiques, tandis que l’EDR se concentre sur la détection, la réponse et la remédiation des menaces ciblant spécifiquement les terminaux tels que les ordinateurs portables, de bureau, les serveurs et les appareils mobiles. Combinées, ces deux approches renforcent la capacité d’une organisation à détecter efficacement aussi bien les menaces externes qu’internes, et à y répondre de manière proactive.

- Comment l’UEBA ou la détection d’anomalies contribue-t-elle à l’atténuation des menaces ?

Les anomalies constituent souvent des signaux précurseurs de cyberattaques potentielles. En identifiant les écarts par rapport aux comportements habituels, l’UEBA aide les entreprises à détecter rapidement les menaces — connexions inhabituelles, logiciels malveillants, vol d’identifiants, menaces internes, accès non autorisés ou abus de privilèges — avant qu’elles ne s’intensifient. Cette détection précoce permet aux équipes de sécurité d’intervenir plus rapidement, réduisant ainsi le temps moyen de réponse (MTTR) aux incidents de sécurité.

- Quelle est la différence entre l’UEBA et les outils de sécurité traditionnels ?

Contrairement aux outils traditionnels fondés sur des règles, l’UEBA s’appuie sur l’apprentissage automatique pour s’adapter à l’évolution des menaces et des comportements des utilisateurs. Cette approche permet de réduire les faux positifs et de détecter des attaques sophistiquées capables de contourner les règles prédéfinies. Une solution de gestion des informations et des événements de sécurité (SIEM) intégrant des fonctionnalités UEBA peut exploiter à la fois des règles de corrélation prédéfinies et personnalisées pour identifier les cyberattaques connues, mais aussi détecter les menaces de type zero-day et les menaces persistantes avancées, faisant de l’UEBA un atout clé pour renforcer la posture de sécurité des organisations.

- L’UEBA remplacera-t-elle d’autres outils de sécurité ?

Non. L’UEBA complète les outils existants tels que les pare-feux, les solutions SIEM ou encore les solutions de détection des terminaux, en apportant une couche supplémentaire d’analyse comportementale. Les entreprises devraient donc utiliser au minimum une solution UEBA — ou idéalement une solution SIEM intégrant des fonctionnalités UEBA — en complément d’autres outils de cybersécurité afin de renforcer leur posture de sécurité.

- L’UEBA génère-t-elle des faux positifs ?

Bien que l’UEBA soit conçu pour réduire les faux positifs par rapport aux outils traditionnels de détection des menaces, des alertes erronées peuvent néanmoins survenir, en particulier durant la phase d’apprentissage initiale ou lorsque des changements soudains mais légitimes interviennent dans le comportement des utilisateurs. En règle générale, une solution UEBA requiert environ deux semaines de formation — période durant laquelle elle apprend les modèles de comportement des utilisateurs — afin d’établir une base de référence fiable et de mieux distinguer les véritables anomalies.