Qu’est-ce qu’un CASB ?

Un courtier en sécurité d’accès au cloud ou CASB solution de sécurité sur site ou hébergée dans le cloud qui agit comme un gardien et analyse l’interaction entre des utilisateurs et des applications cloud.Gartner® définit les CASB comme des points d’application des politiques de sécurité sur site, ou dans le cloud, placés entre les consommateurs et les fournisseurs de services cloud pour combiner et exécuter les politiques de sécurité de l’entreprise au fur et à mesure de l’accès aux ressources dans le cloud.

Figure 1: solution CASB analysant l’activité des utilisateurs dans le cloud, comme les téléchargements de fichiers

L’adoption croissante de la technologie cloud dans les processus métier présente des risques comme une visibilité réduite, une complexité accrue pour assurer la sécurité ou l’emploi par les utilisateurs d’applications cloud non approuvées. Une solutionSIEM à CASB intégré prévient ces risques de sécurité. Les CASB permettent de suivre l’activité des utilisateurs dans le cloud. Ils permettent aussi aux entreprises de contrôler l’accès en appliquant des stratégies et en étendant les stratégies de sécurité sur site au cloud.

Objet d’un courtier en sécurité d’accès au cloud

Les organisations ont besoin de CASB pour les raisons suivantes :

- Régulation de l’accès des utilisateurs : les services cloud étant hébergés en dehors du périmètre des organisations, il devient difficile d’exercer un contrôle sur l’activité des utilisateurs. Un CASB aide à appliquer des stratégies de sécurité et réguler l’accès des utilisateurs aux données stockées dans le cloud.

- Protection des données sensibles :un CASB permet d’analyser les données sensibles en transit et de protéger le contenu grâce au chiffrement.

- Arrêt de l’exfiltration de données :un CASB identifie et bloque les tentatives non autorisées d’accès au cloud ou de transmission de données, évitant des attaques d’exfiltration.

- Analyse et prévention de l’informatique fantôme :un CASB suit de près les applications cloud non approuvées (informatique fantôme) auxquelles des utilisateurs ont accès.

- Mise en conformité :un CASB permet de répondre aux exigences de sécurité et d’accès aux données de diverses normes de conformité informatique.

- Rationalisation des pratiques :un CASB vérifie l’utilisation de services cloud à des fins budgétaires. Il identifie ceux qui utilisent des applications tierces pour faciliter leur tâche alors que l’entreprise paie des abonnements pour des logiciels similaires.

- Collaboration sure :un CASB veille à bannir les plateformes de partage de ressources.

Cas d’usage d’un courtier en sécurité d’accès au cloud

On utilise souvent des CASB pour éviter le problème de l’informatique fantôme et de l’exfiltration de données malveillante.

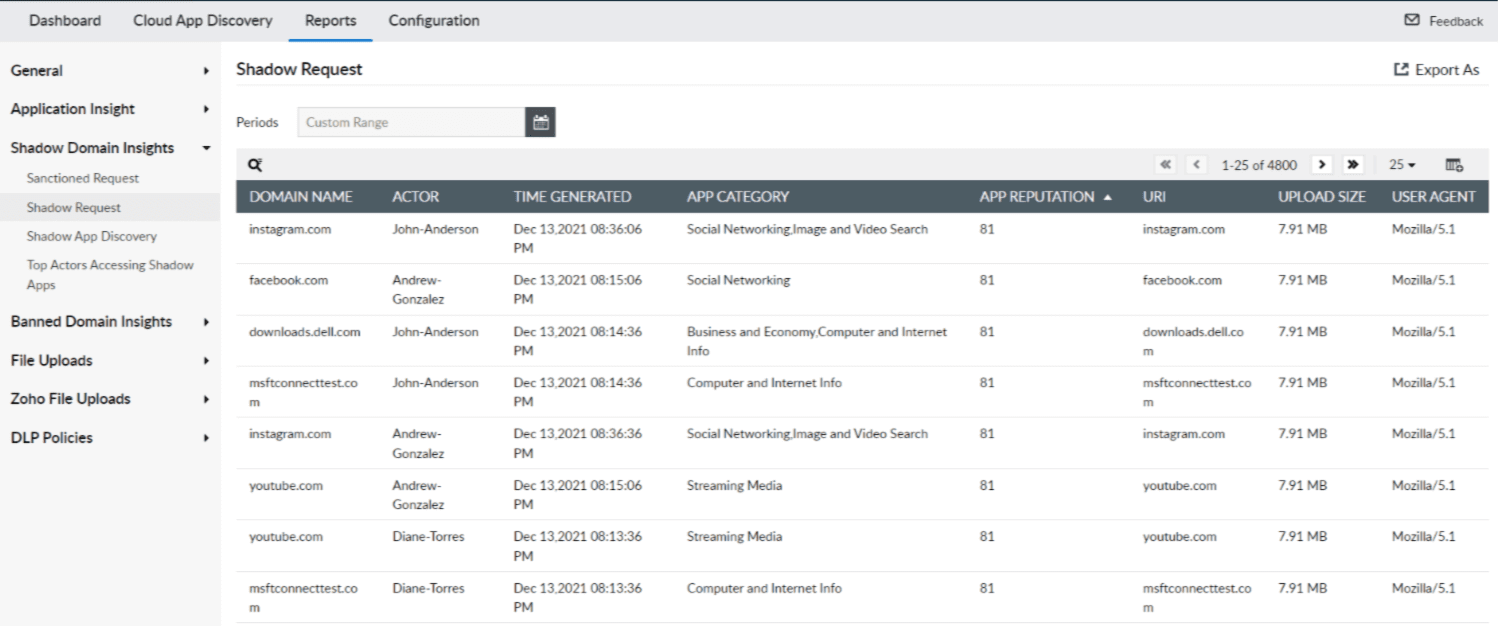

Analyse des applications fantômes : l’informatique fantôme (utilisation d’applications cloud non approuvées) nuit au suivi, renforce les risques de sécurité et entraîne des violations de conformité. Si le personnel utilise des logiciels ou des services cloud non autorisés, la DSI n’a aucun moyen de vérifier qu’un utilisateur a droit d’accéder à une ressource précise ou que les stratégies de sécurité de l’organisation sont respectées. Cela risque d’exposer par mégarde des données d’entreprise sensibles à diverses menaces de sécurité (violations de données, malware ou cyberattaques). Pour éviter ces problèmes, il faut une solution CASB pouvant découvrir les applications fantômes, le demandeur, l’heure de la demande et l’activité.

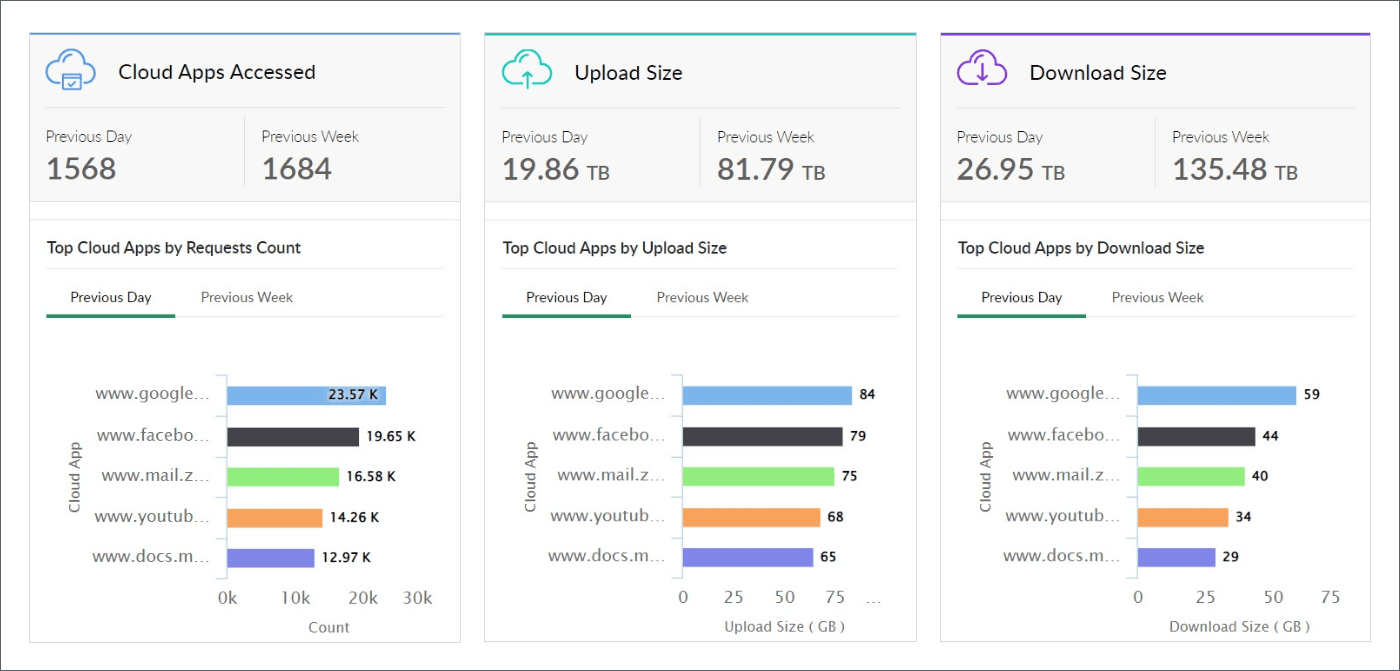

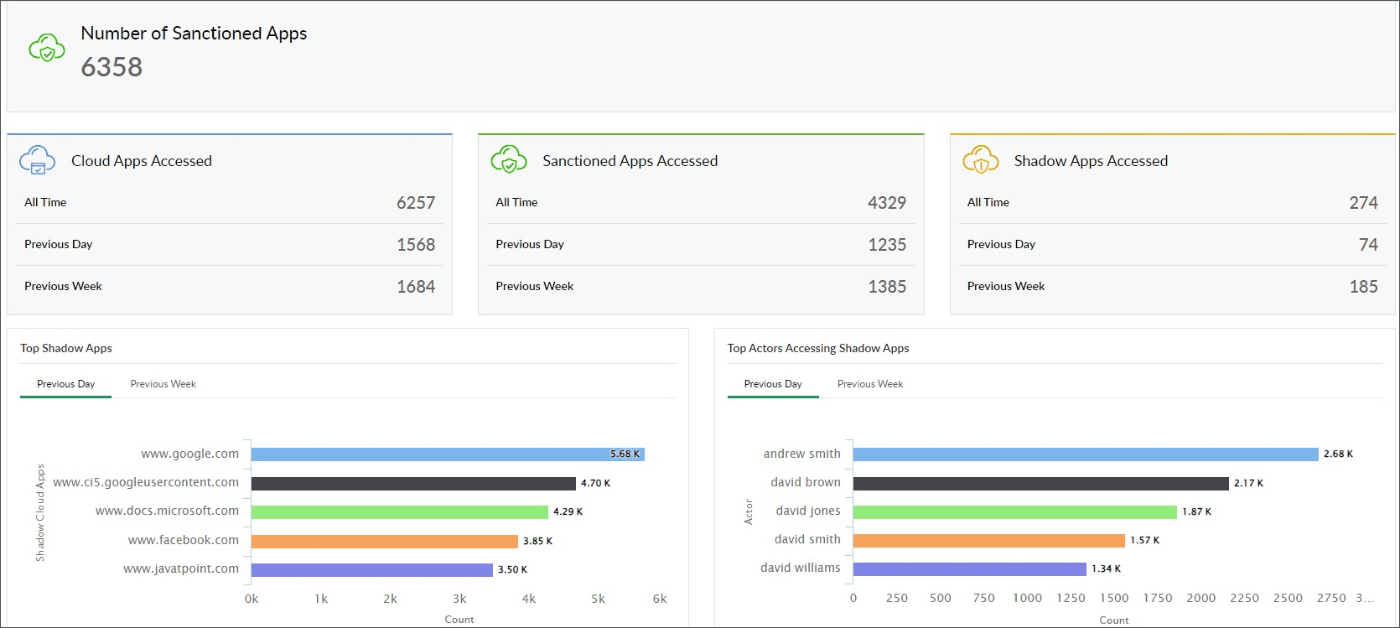

Log360, solution SIEM complète à CASB intégré de ManageEngine, décèle les applications fantômes et informe sur le nom de domaine, l’acteur ou l’utilisateur, l’heure à laquelle un événement a été généré, la catégorie et la réputation de l’application, l’URL et la taille du téléchargement. Les flux de menaces Log360 fournissent le score de réputation. Les administrateurs peuvent ainsi interdire des applications dans leur réseau et appliquer des stratégies.

Figure 2: rapports de Log360 analysant les demandes d’application fantôme

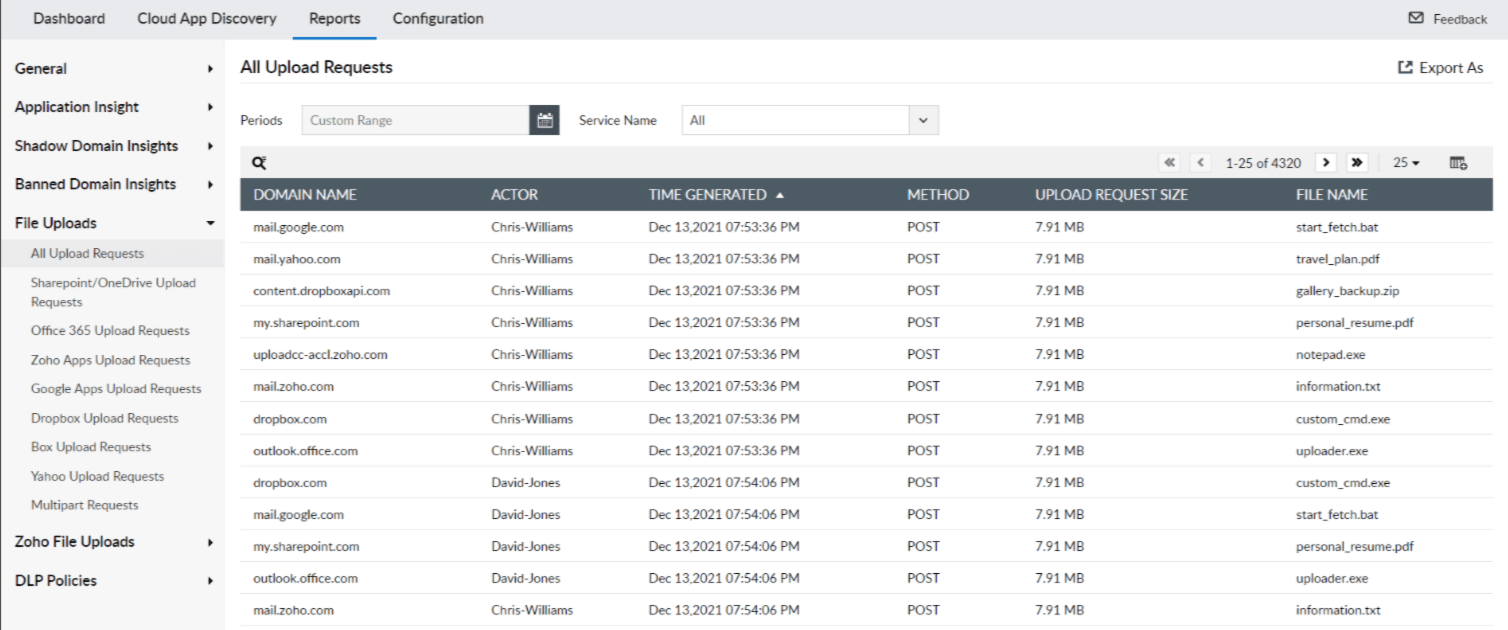

Analyse des téléchargements de données sensibles : l’entreprise doit se protéger contre les tentatives d’exfiltration ou de vol de données, impliquant un transfert non autorisé de données sensibles de l’intérieur d’une organisation à un réseau externe. Une solution CASB analyse les données quittant le réseau et détecte une activité suspecte, signe d’une exfiltration.

Log360 contrôle l’accès aux données et aux applications dans le cloud et réalise une inspection approfondie des paquets au téléchargement de fichiers dans le cloud en temps réel, grâce aux fonctions du CASB. Le rapport sur les téléchargements de fichiers de Log360 affiche toutes les demandes avec des détails contextuels comme le nom de fichier, la taille, le nom de domaine, l’acteur, etc.

Figure 3:rapports de Log360 analysant tous les téléchargements de fichiers

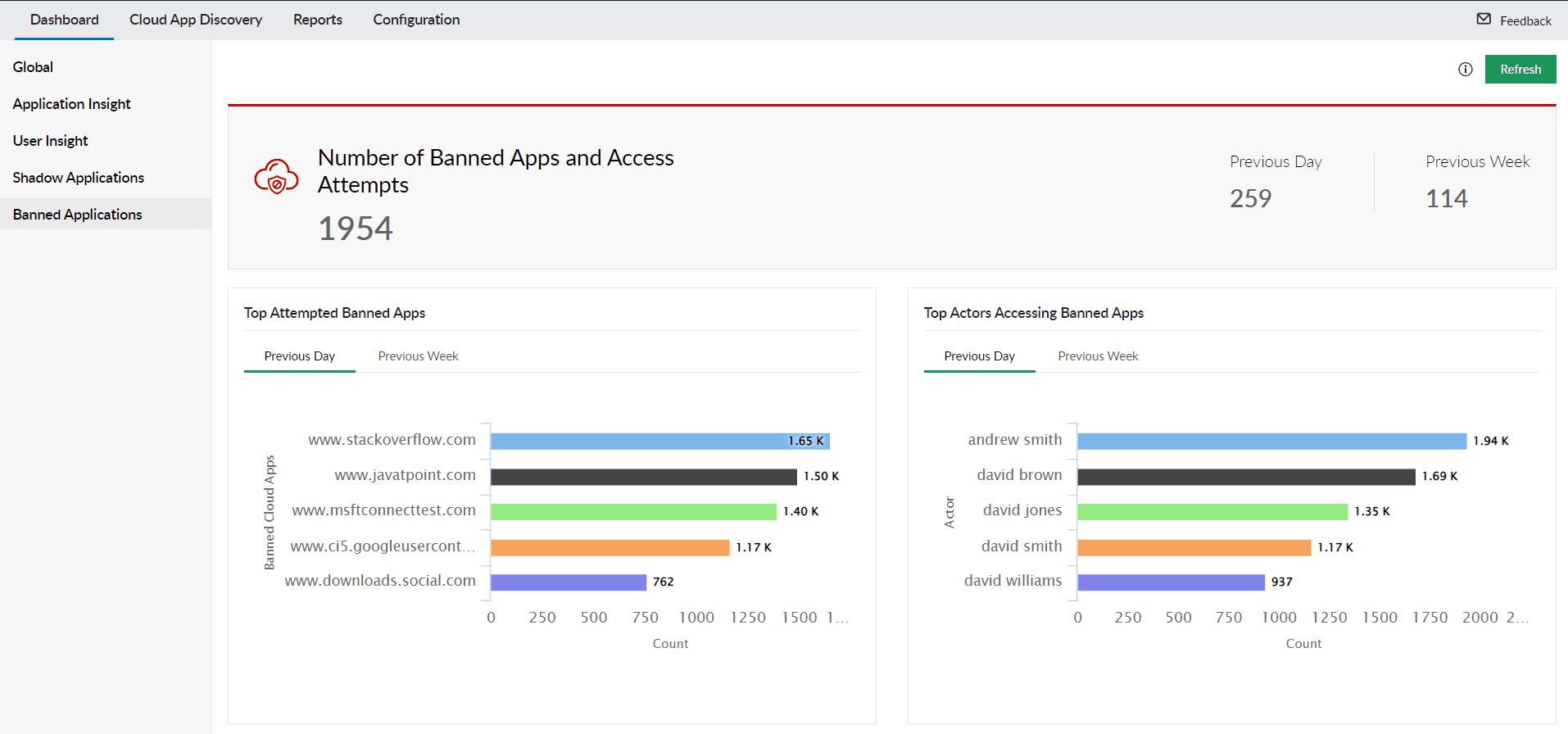

Suivi du risque utilisateur : le CASB donne un aperçu contextuel comme les principaux utilisateurs accédant à des applications interdites, toute l’activité de téléchargement d’un utilisateur et les demandes d’application cloud, comme affiché dans le tableau de bord des applications interdites de Log360.

Figure 4:tableau de bord de Log360 affichant le nombre d’applications interdites et les tentatives d’accès des utilisateurs

ManageEngine Log360 permet de, détecter;d’analyser; et de répondre aux menaces, tout en respectant les normes de conformité.ManageEngine Log360 helps you

Piliers d’un courtier en sécurité d’accès au cloud

Gartner a défini quatre fonctions ou éléments qu’une solution CASB doit offrir, qualifiés de piliers. Les quatre piliers de cybersécurité d’un CASB sont : suivi, sécurité des données, conformité et détection des menaces.

Suivi: la plupart des fournisseurs de sécurité cloud (CSP) offrent très peu en termes de fonctions d’audit et de journalisation. Les outils CASB dépassent ces limitations en indiquant en détail le trafic des données échangées entre l’organisation et les fournisseurs. Cela permet à l’entreprise de mieux connaître les services cloud approuvés ou pas qu’emploient les utilisateurs et les diriger vers des alternatives plus sures. Utilisateur, emplacement, appareil, application et quantité de données figurent parmi les métriques que l’on peut extraire pour analyser l’utilisation des services cloud.

Sécurité des données :le cloud facilite plus que jamais l’échange de données, mais il met au défi les outils classiques de prévention des fuites de données, car les services cloud échappent à leur champ. Une solution de sécurité CASB peut inspecter les données sensibles transférées de et vers le cloud, entre des services cloud et dans le cloud. Cette surveillance aide à identifier et bloquer les tentatives de fuite de données sensibles.

Conformité:il est essentiel de considérer la conformité à l’adoption de services cloud. Les réglementations de type PCI DSS, HIPAA, RGPD et autres veillent à ce que l’entreprise établisse des systèmes de sécurité adéquats pour stocker et traiter des données sensibles. Un CASB offre diverses options pour identifier et contrôler le flux de données personnelles, analyser l’activité à haut risque et détecter les applications fantômes pour assurer le respect des règles de confidentialité et des normes de conformité.

Détection des menaces :l’e entreprise doit réguler l’accès aux données sensibles via des services cloud. Elle doit aussi détecter l’exfiltration de données par des acteurs malveillants avec des identifiants volés ou les utilisateurs négligents accédant à des données sensibles. Un CASB décèle et enregistre des modèles d’usage par des utilisateurs et crée une base, via l’analyse comportementale des utilisateurs et des entités (UEBA). Il signale tout écart avec la base comme une anomalie, permettant d’isoler et de prévenir les menaces plus tôt.

Un CASB renforce clairement la sécurité cloud de l’organisation. Mais, savez-vous ce qui optimise la sécurité ? Une solution SIEM à CASB intégré. Pour connaître les raisons pour lesquelles votre solution SIEM doit intégrer un CASB, lisez ce document. Pour découvrir comment une solution SIEM unifiée à fonctions CASB intégrées comme ManageEngine Log360 couvre ces quatre piliers, consultezcette page.

Fonctionnement d’un courtier en sécurité d’accès au cloud

Il existe trois principaux modes de déploiement d’un CASB, proxy de transfert, proxy inverse et analyse d’API.

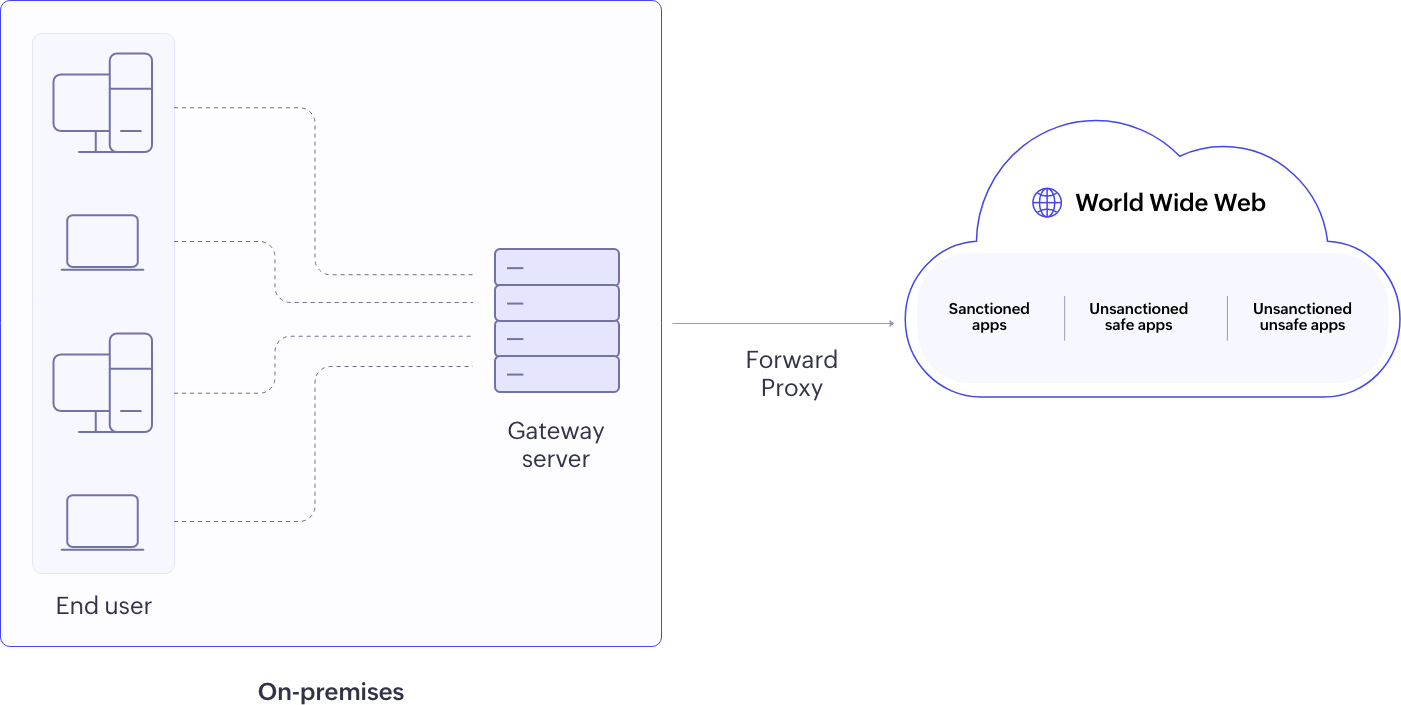

Proxy de transfert : tout le trafic des ressources dans le réseau de l’organisation est canalisé via le CASB avant d’atteindre les applications cloud. Il agit comme un serveur de passerelle au périmètre. Le CASB contrôle l’accès et autorise ou bloque le téléchargement de fichiers avec des outils DPI et DLP. Il assure une analyse en temps réel du trafic HTTPS au téléchargement, avec le nom de fichier, le type et la taille, aidant à identifier d’éventuelles menaces et violations de stratégie. Pour en savoir plus sur les différents modes de déploiement et des cas d’usage concrets d’un CASB de transfert, consultez cedocument.

Log360 offre un CASB à mode proxy de transfert pour analyser le trafic des environnements sur site. On peut configurer le serveur de passerelle et les stratégies de la console Log360.

Figure 5: déploiement de CASB en mode proxy de transfert

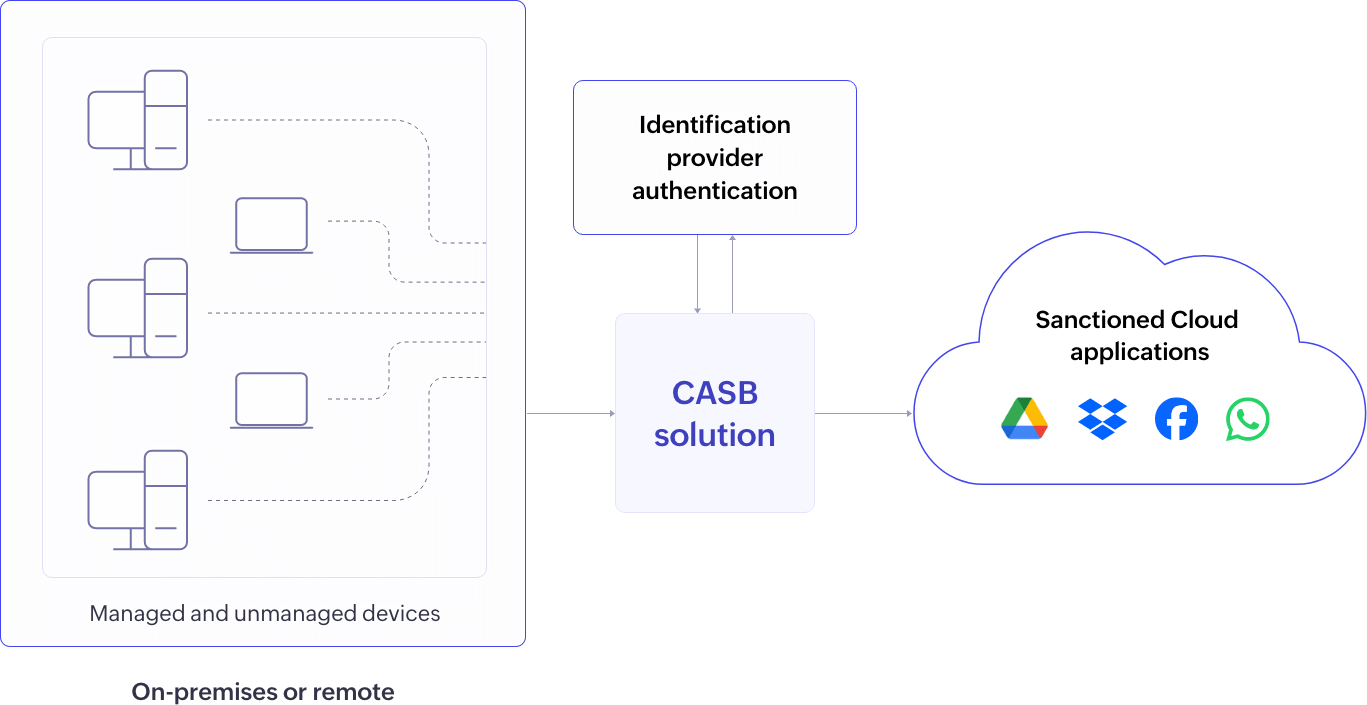

Proxy inverse : s applications cloud redirigent les demandes des utilisateurs vers le CASB pour valider leur identité via le protocole SAML (Security Assertion Markup Language) et octroyer l’accès. Cela s’avère surtout utile pour les applications approuvées et les scénarios BYOD. Cela permet à l’entreprise de contrôler les téléchargements d’appareils non gérés accédant à des applications cloud d’un réseau (domestique ou d’entreprise). Lisez ce document pour en savoir plus sur les CASB en mode proxy.

Figure 6:déploiement de CASB en mode proxy inverse

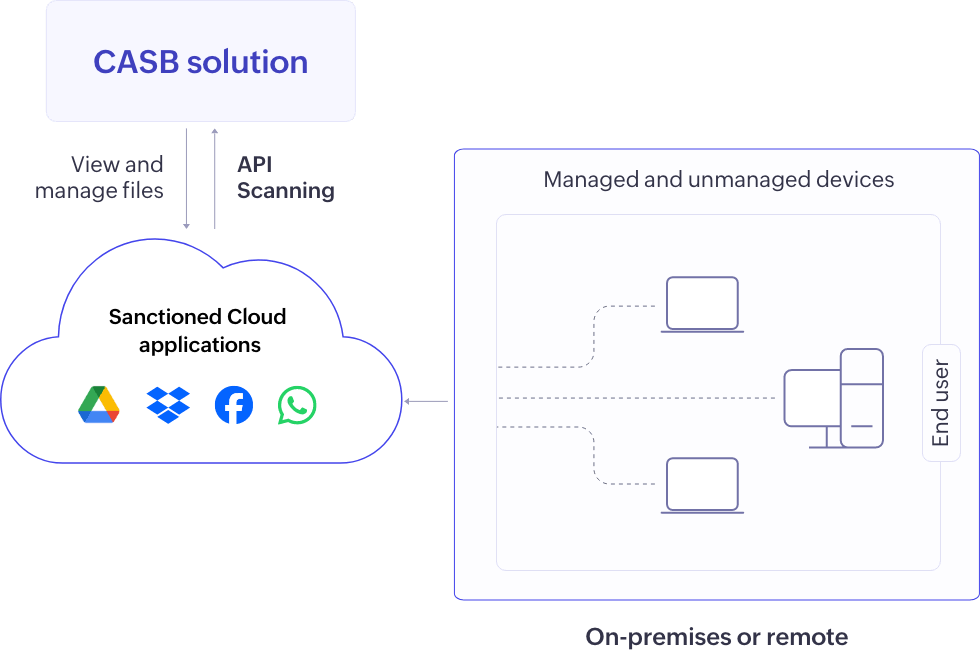

Analyse API : le CASB se connecte directement aux applications cloud pour analyser les données au repos, mettant en quarantaine ou révoquant l’accès en cas de violation de stratégie. Il protège bien les données stockées dans des applications approuvées, bien qu’il puisse ne pas contrôler l’accès des utilisateurs ou offrir une protection en temps réel.

Figure 7: déploiement de CASB en mode analyse API

Architecture d’un courtier en sécurité d’accès au cloud

L’architecture d’un CASB varie selon les modes de déploiement.

Architecture à proxy de transfert

L’architecture CASB à proxy de transfert repose sur un serveur de passerelle situé sur le site du client. Ce serveur intercepte le trafic sortant, inspecte les paquets HTTPS pour analyse, gère les certificats SSL/TLS pour un déchiffrement et rechiffrement et applique diverses stratégies de sécurité (filtrage d’URL, contrôles d’application et DLP).

Le serveur de passerelle est configuré et géré via Log360, facilitant une synchronisation de configuration régulière et la collecte de données d’audit.

Architecture à proxy inverse

Dans l’architecture CASB à proxy inverse, un serveur proxy se trouve devant les applications cloud. Il s’agit d’applications approuvées ou officielles pour lesquelles l’organisation a configuré le proxy inverse. Lorsque des clients lancent des demandes pour accéder à ces applications cloud, elles sont redirigées vers le serveur proxy inverse CASB. La SSO facilite ce reroutage, veillant à bien canaliser toutes les interactions de client (appareil géré ou non, sur site ou à distance) avec des applications approuvées via le serveur proxy inverse. Ce serveur agit comme un intermédiaire entre les clients et les fournisseurs de services, exécutant les fonctions de base du CASB comme l’application de stratégies et la journalisation d’audit. Les administrateurs de l’entreprise utilisent le CASB pour configurer des stratégies de contrôle et fournir des paramètres et des métadonnées au serveur.

Analyse API

Dans l’architecture CASB à analyse API, le CASB s’intègre aux API des fournisseurs de services cloud pour analyser et sécuriser les interactions de données entre les utilisateurs d’une organisation et des applications cloud. Cela implique une analyse continue des appels API pour inspecter les fichiers et les données au repos, garantissant que le contenu des demandes et des réponses ne présente aucune menace de sécurité, violation de stratégie ou donnée sensible. Le CASB applique des mesures de sécurité comme les contrôles d’accès, le chiffrement et la prévention des pertes de données au trafic API. En termes simples, l’analyse API surveille les fichiers et les données stockées et utilisées dans le cloud. Si elle détecte des problèmes de sécurité ou des données sensibles partagées, elle réagit par des contrôles d’accès ou un chiffrement.

En savoir plus sur l’architecture CASB : Arhitecture d’un CASB : proxy de transfert, proxy inverse et analyse d’API en détail

Comment évaluer ou choisir une solution CASB

Chaque fournisseur de solution de sécurité CASB offre différentes fonctionnalités. Ces fonctionnalités peuvent aller de l’analyse de l’informatique fantôme au chiffrement et au filtrage de contenu Web. . Voici quelques préalables à considérer pour évaluer ou choisir une solution CASB :

- Évaluez vos besoins et objectifs de sécurité pour trouver la solution CASB la plus adaptée.

- Vérifiez que le fournisseur a conçu la solution en intégrant les quatre piliers d’un CASB.

- Déterminez si la solution offre un suivi complet des applications fantômes qu’utilise l’organisation.

- Vérifiez que la solution va améliorer l’état de sécurité cloudde l’organisation grâce à une analyse de l’activité, en suivant les applications utilisées dans le cloud, les fichiers sensibles chargés par des utilisateurs ou les violations de stratégie de conformité à un niveau précis.

- Vérifiez l’évolutivité de la solution. Une bonne solution CASB peut suivre l’utilisation croissante du cloud sans nuire à la sécurité.

- Assurez-vous que la solution CASB fournit des informations utiles sous forme de tableaux de bord et de rapports et répond aux besoins à un coût abordable.

Pour en savoir plus sur le choix d’un CASB multicloud, lisez ce document

Solution CASB de ManageEngine

Log360, solution SIEM unifiée de ManageEngine, intègre des fonctionnalités DLP et CASB. Log360 couvre les quatre piliers d’un CASB, permettant de l’exploiter pour :

- Améliorer le suivi des événements cloud

- Faciliter l’analyse des identités dans le cloud

- Gérer la conformité dans le cloud

- Protéger contre les menaces dans le cloud

Les fonctionnalités CASB intégrées à Log360 aident à découvrir et interdire l’usage d’applications fantômes dans le réseau, protéger les comptes cloud contre un accès non autorisé, assurer la sécurité des ressources dans le cloud et prévenir les attaques liées au Web et les tentatives d’exfiltration de données malveillantes.

Figure 6: tableau de bord Log360 affichant les principales applications cloud par accès et taille des téléchargements

Figure 6: tableau de bord Log360 offrant un aperçu des applications approuvées et de l’accès à des application fantômes

Rôle d’un CASB dans la santé

Les acteurs de la santé ressemblent à des citadelles protégeant des trésors précieux, les données de santé personnelles des patients. Le CASB agit tel un garde vigilant de ces citadelles, analysant et contrôlant constamment l’accès à des applications et des données dans le cloud. Il sert de gardien, veillant à ce que seul le personnel autorisé (médecins, infirmières et assistants) puisse accéder aux dossiers de patient et aux données médicales sensibles. Le CASB permet ainsi aux acteurs de la santé de prévenir les risques de sécurité comme l’exfiltration de données, protéger les données sensibles des patients, assurer la conformité réglementaire et offrir une collaboration et un accès à distance surs dans l’environnement actuel axé sur le cloud.

Pour en savoir plus, découvrez comment un CASB aide à renforcer la sécurité du cloud dans la santé.

Rôle d’un CASB dans la banque et la finance

Le rôle d’un CASB dans les établissements bancaires réside dans sa capacité vitale à protéger les données financières très sensibles et respecter des normes réglementaires strictes.

Il permet aux banques d’appliquer des contrôles d’accès sur mesure selon des facteurs comme le rôle de l’utilisateur, l’appareil et l’emplacement, veillant à ce que seul le personnel autorisé puisse accéder aux données confidentielles stockées dans le cloud. Les banques gèrent les données sensibles des clients comme les dossiers financiers et les données personnelles et doivent respecter des normes réglementaires strictes (PCI DSS, GLBA, RGPD, etc.), qui varient selon leur région et leur activité.

Lecture suggérée :Courtiers en sécurité d’accès au cloud (CASB) : comment en exploiter un dans la banque et la finance

Rôle d’un CASB dans le secteur éducatif

Les établissements scolaires appliquent des stratégies d’accès Internet strictes, fondées sur le principe que les utilisateurs consistent surtout en des élèves. Cet impératif résulte de la diversité des groupes présents, englobant des élèves, des enseignants, des employés et des chercheurs, exigeant des méthodes de gestion des utilisateurs et de sécurité des données adaptées. En outre, la prévalence de l’informatique fantôme, avec l’adoption d’applications cloud non autorisées sans contrôle, pose un problème majeur. Les pratiques BYOD sont courantes, permettant aux élèves et aux enseignants d’utiliser des appareils personnels à des fins éducatives. Les outils de collaboration dans le cloud comme les systèmes de gestion de la formation (LMS) et les services de messagerie jouent un rôle clé pour faciliter l’apprentissage à distance et la productivité.

Zero Trust et CASB

CASB et Zero Trust sont des mesures de cybersécurité visant à renforcer la sécurité des environnements cloud et adopter une approche proactive, basée sur le risque. Alors qu’un CASB s’attache à sécuriser l’accès à des services et des données dans le cloud, le Zero Trust étend ce concept à toutes les ressources réseau, avec l’infrastructure sur site, les utilisateurs distants et les connexions tierces.

Le CASB joue un rôle crucial dans l’application des principes Zero Trust en veillant au suivi de l’utilisation du cloud, appliquant des stratégies de sécurité selon le comportement de l’utilisateur et le contexte et s’intégrant à des solutions SIEM. En exploitant une solution SIEM à CASB intégré dans un cadre Zero Trust, l’entreprise assure le contrôle précis, le suivi et la sécurité de son environnement cloud tout en prévenant les risques liés à un accès non autorisé et des violations de données ou de conformité.

FAQ

- En quoi consiste l’informatique fantôme ?

L’informatique fantôme désigne des applications ou des services que le personnel ou des équipes utilisent sans l’approbation officielle de la DSI d’une organisation. Il s’agit d’applications cloud exécutées à l’insu de la DSI (elles ne sont ni approuvées ni non approuvées). La flexibilité et la familiarité qu’offrent les applications SaaS dans le cloud expliquent en grande partie l’essor de l’informatique fantôme.

- Qu’est-ce que l’exfiltration de données ?

L’exfiltration, ou vol de données, est une cyberattaque furtive consistant en un transfert non autorisé de données sensibles de l’intérieur d’une organisation à un réseau externe. Des menaces internes, des messages de phishing et d’autres attaques externes peuvent la provoquer.

- Qu’est-ce que le suivi des données ?

Le suivi des données, fonction clé d’une solution CASB, offre un aperçu des données sensibles résidant dans différentes sources du réseau pour une analyse et une gestion efficaces. L’analyse de la sécurité s’avère très difficile à exécuter avec peu ou pas de suivi des données. Un suivi des données optimal permet à l’entreprise d’appliquer les bonnes stratégies de sécurité, résoudre rapidement les problèmes opérationnels et protéger le réseau contre les cyberattaques.

- Qu’est-ce que le SaaS ?

Cela désigne un modèle de diffusion où les logiciels résident dans le cloud, les utilisateurs y accédant via Internet, en général par abonnement. Ce modèle permet à l’entreprise d’accéder à des applications et de les utiliser sans besoin d’infrastructure ou de maintenance, le fournisseur gérant toutes les mises à jour et le support technique. Voici des exemples de SaaS répandus : Microsoft 365, Google Workplace et Zoho One.

- Qu’est-ce que la SSPM ?

La gestion de l’état de sécurité SaaS (SSPM) désigne les outils qui analysent en continu les environnements SaaS ou évaluent leur état de sécurité. La SSPM emploie des techniques d’analyse des applications SaaS pour déceler et corriger les erreurs de configuration, détecter les risques et prévenir les fuites de données.

- Qu’est-ce que la CSPM ?

La gestion de l’état de sécurité cloud (CSPM) vise à sécuriser toute l’infrastructure cloud en décelant les erreurs de configuration, les lacunes de sécurité, les risques et les violations de conformité dans le cloud. Les outils CSPM automatisent la gestion de la sécurité cloud en identifiant et remédiant aux risques dans diverses infrastructures, notamment :

- Plateforme sous forme de service (PaaS)

- Infrastructure sous forme de service (IaaS)

- Logiciel sous forme de service (SaaS)

- Qu’est-ce qu’un fournisseur de services d’identité ?

Un fournisseur de services d’identité (IdP) est une entité de confiance qui gère et vérifie des identités numériques et offre des services d’authentification et d’autorisation à des utilisateurs. Il joue un rôle crucial pour garantir la sécurité et la confidentialité des opérations et l’échange de données en ligne en vérifiant l’identité des utilisateurs et octroyant un accès à des ressources ou des services autorisés. Un fournisseur de services d’identité offre aussi des moyens d’authentification unique, permettant aux utilisateurs de l’organisation d’accéder à plusieurs applications ou services cloud avec un seul jeu d’identifiants.

- Qu’est-ce que le contrôle d’accès ?

Le contrôle d’accès désigne la capacité de définir et d’appliquer des stratégies qui déterminent les utilisateurs ou les appareils ayant accès à certaines applications et données cloud. Cela consiste à définir des directives stipulant qui dispose de certaines ressources, les opérations réalisables et les conditions dans lesquelles l’accès est accordé ou refusé.

- Qu’est-ce qu’un serveur de passerelle ?

On peut déployer un CASB comme serveur de passerelle (ou proxy) au périmètre réseau de l’organisation pour intercepter et contrôler le trafic entre les utilisateurs et les services cloud. En tant que passerelle, le CASB applique directement un contrôle d’accès et des sessions et des stratégies de chiffrement au trafic qui le traverse. Le serveur de passerelle reçoit et applique instantanément les stratégies de sécurité définies dans le CASB. Il envoie des journaux et des rapports de tout le trafic et les opérations d’application de stratégies au CASB. Ces données servent à des fins d’audit, de conformité et d’analyse poussée.

- Qu’est-ce qu’une interface de programmation ?

Une interface de programmation (API) est une série de règles et de protocoles permettant à différentes applications logicielles de communiquer entre elles. Elle définit les méthodes et les formats de données que des développeurs peuvent utiliser pour interagir avec une application, y accéder et employer sa fonctionnalité sans avoir à comprendre sa logique interne. Les API servent souvent à permettre l’intégration de différents systèmes, automatiser des tâches et étendre la fonctionnalité d’applications.

- Qu’est-ce que l’inspection approfondie des paquets ?

L’inspection approfondie des paquets (DPI) est une technologie servant à vérifier et analyser le contenu des paquets de données lorsqu’ils traversent un réseau. Elle permet aux administrateurs d’analyser, de filtrer et de contrôler le trafic réseau selon le contenu des paquets, plutôt que la source ou la destination. Les CASB à DPI peuvent lire le contenu du trafic HTTPS pour fournir des détails contextuels comme le type, la taille et le nom des fichiers téléchargés.

- Qu’est-ce que la prévention des pertes de données ?

La prévention des pertes de données (DLP) est une stratégie visant à éviter la perte ou le vol de données sensibles, ou un accès par des utilisateurs non autorisés. Les outils DLP servent à prévenir la fuite de données accidentelle ou intentionnelle en analysant, détectant et bloquant la sortie de données sensibles du réseau de l’organisation. Cela consiste à suivre les données en cours d’utilisation, en transit ou au repos et à appliquer des stratégies pour empêcher un accès non autorisé ou la transmission de données sensibles.

- Quelle est la différence entre DLP et courtier en sécurité d’accès au cloud ?

Un CASB vise surtout à sécuriser les services et les applications cloud. Il permet de suivre l’utilisation du cloud, contrôler l’accès aux ressources et appliquer des stratégies de sécurité pour protéger les données stockées dans le cloud. Un outil DLP, quant à lui, vise à éviter la divulgation non autorisée de données sensibles. Il analyse les données en cours d’utilisation, en transit ou au repos sur divers terminaux, passerelles réseau, serveurs de messagerie et plateformes de stockage cloud pour appliquer des stratégies de sécurité et prévenir les violations ou les fuites. L’entreprise bénéficie à la fois de solutions DLP et CASB dans le cadre de son infrastructure de sécurité.

- Qu’est-ce qu’un SASE ?

Le SASE (Secure Access Service Edge) est un modèle d’architecture cloud qui combine les services de réseau étendu et de sécurité dans une seule plateforme. Cette convergence s’avère efficace pour répondre aux enjeux croissants de la sécurité et du contrôle d’accès. Le SASE permet au personnel de s’authentifier et se connecter en toute sécurité aux ressources internes d’une organisation tout en assurant un meilleur contrôle et suivi du trafic et des données.

- Quelle est la différence entre CASB et SASE ?

Un CASB vise à sécuriser les applications cloud et appliquer des stratégies d’utilisation du cloud pour assurer la protection des données et la conformité. Le SASE, quant à lui, intègre plusieurs fonctions de mise en réseau et de sécurité dans un seul cadre, d’où une approche plus globale pour sécuriser l’accès. Un CASB peut être un élément du cadre SASE plus vaste. Le SASE peut intégrer un outil CASB pour gérer et sécuriser l’accès au cloud, outre d’autres services réseau et de sécurité (pare-feu, passerelle Web sécurisée et accès réseau Zero Trust).

- Les CASB et les pare-feux sont-ils identiques ?

Non. Les CASB et les pare-feux servent à analyser le trafic des données et contrôler l’accès des utilisateurs aux ressources, mais les premiers vont plus loin en offrant un suivi complet de l’activité des utilisateurs dans les environnements cloud, appliquant des stratégies DLP, assurant la conformité et prévenant l’exfiltration de donnéeset le vol de données. Les entreprises doivent utiliser à la fois des pare-feux et des CASB pour améliorer l’état de leur sécurité.

- Les CASB et les outils SIEM sont-ils identiques ?

Non. Les CASB offrent une solution de sécurité autonome. Toutefois, les solutions SIEM modernes intègrent des fonctionnalités CASB. Une solution SIEM à fonctions CASB intégrées s’avère avantageuse pour l’entreprise.

- Les solutions SIEM peuvent-elles analyser l’informatique fantôme ou empêcher l’exfiltration de données ?

Oui. Une solution SIEM unifiée comme ManageEngine Log360 intégrant des fonctionnalités CASB et DLP aide à analyser l’informatique fantôme, appliquer des stratégies DLP et prévenir la perte ou le vol de données. Pour en savoir plus, inscrivez-vous à une démo personnalisée..