- Que désigne le terme machine dans la gestion des identités de machine ?

- Définition d’une identité de machine

- Comment s’opère l’authentification machine-à-machine ?

- Importance de la gestion des identités de machine

- Bonnes pratiques de gestion des identités de machine

- Comment établir un cadre de gestion des identités de machine dans tout le réseau informatique ?

Que désigne le terme machine dans la gestion des identités de machine ?

Le terme machine évoque en général un matériel comme un serveur, un ordinateur portable, une imprimante, un téléphone mobile ou un périphérique IoT. Toutefois, dans ce contexte, tout nœud non humain d’un réseau qui envoie ou reçoit des données est appelé machine.

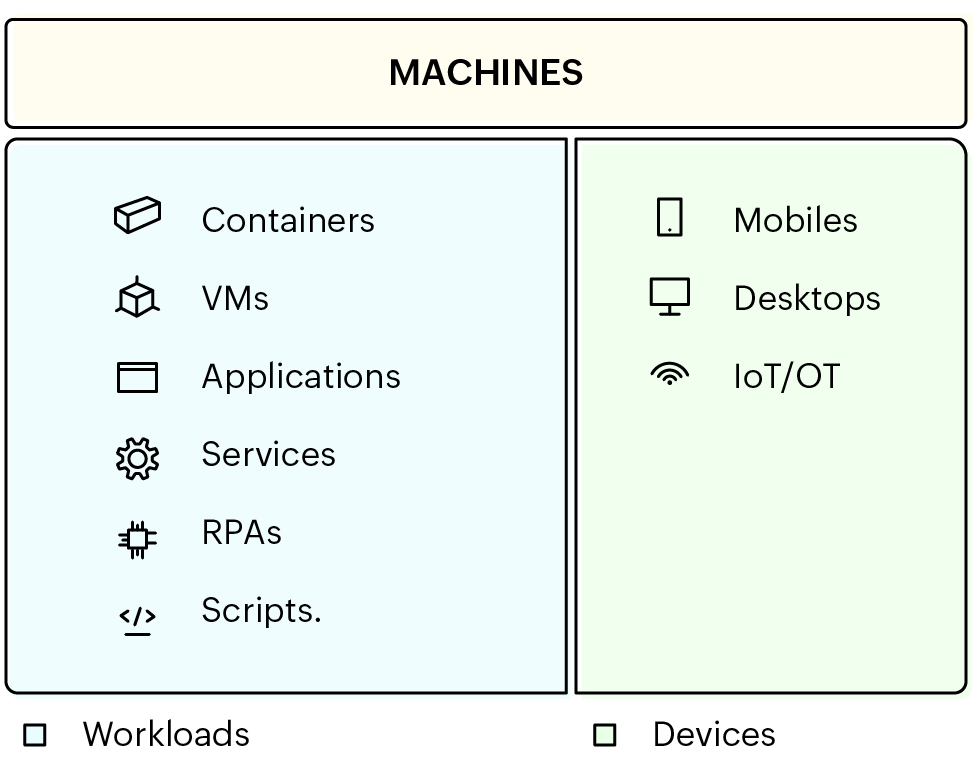

Un réseau informatique compte normalement deux types de machine : charges de travail et appareils.

Le matériel, comme les ordinateurs, les imprimantes, les routeurs, les serveurs et les commutateurs, relève des appareils, mais le terme machine dans la gestion des identités comprend les charges de travail, comme les conteneurs, les VM, les applications, les service, les RPA et les scripts.

Dans le cadre d’un réseau, les machines, appareils matériels et charges de travail réunis, doivent vérifier leur identité pour communiquer en toute sécurité avec d’autres.

Définition d’une identité de machine

Un réseau conventionnel présente deux types d’utilisateurs : humains et machines. Les utilisateurs humains englobent les clients, les employés, les fournisseurs, les consultants et d’autres acteurs temporaires ou permanents.

Comme les utilisateurs humains s'authentifient avec des mots de passe, des jetons et des OTP, les machines utilisent des identités pour s’authentifier afin de communiquer avec une autre ou un humain du réseau. On appelle identités de machine ces identités privilégiées

Comme les mots de passe, il faut sécuriser, réguler et gérer les identités de machine pour maintenir la confidentialité dans la communication machine à machine sur le réseau. Avant d’étudier l’importance de la gestion des identités de machine, abordons plus en détail leur nature.

Exemples d’identité de machine

- 01

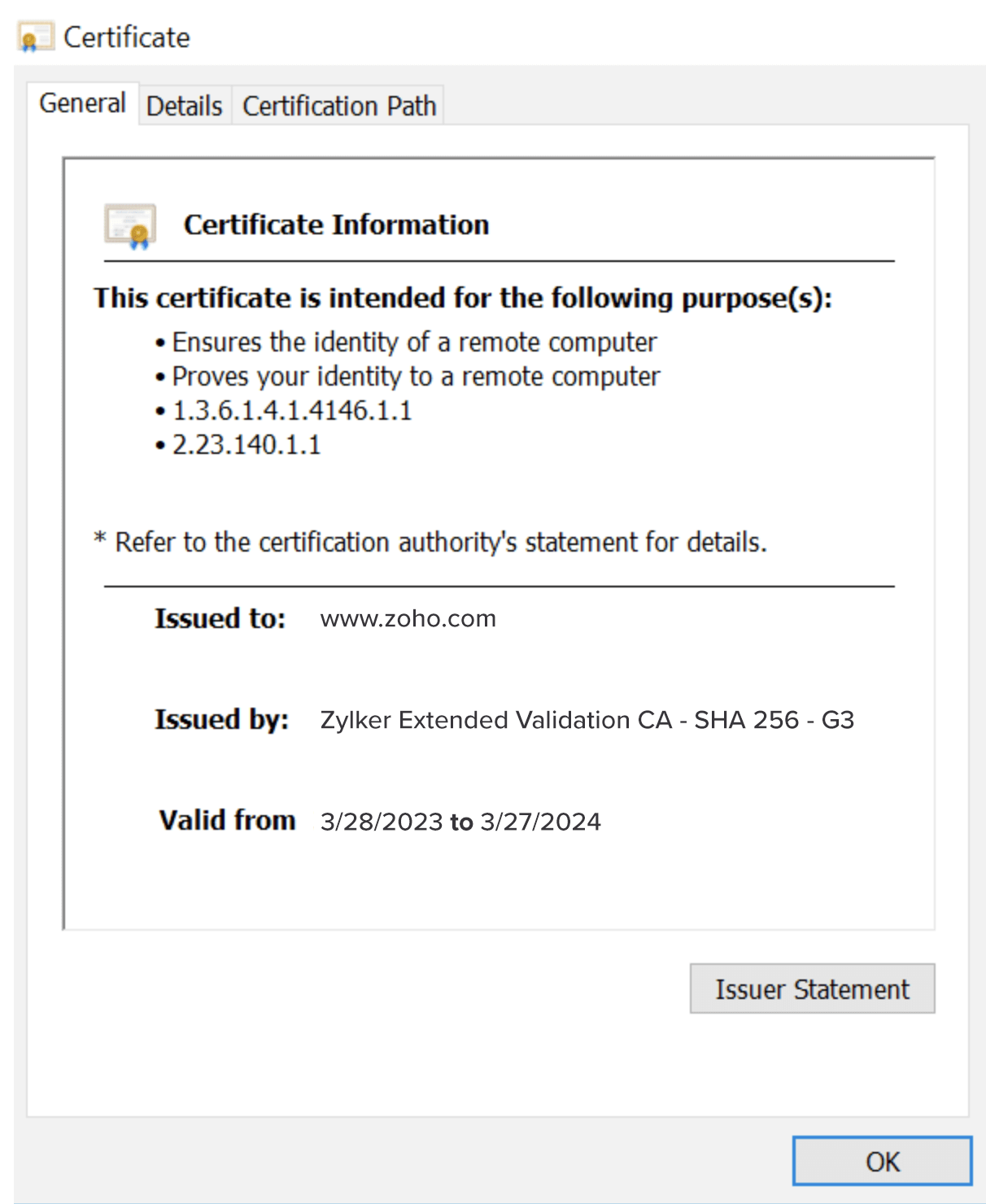

Certificats

Il s’agit de certificat SSL/TLS émis sur www.zylker.com.

Un certificat SSL contient normalement les détails de l’émetteur, la validité et son objet. Les identités de machine sont principalement des certificats ou des clés de chiffrement générés pour authentifier la gestion des identités et des accès machine-à-machine.

- 02

Clés

Il existe différents types de clés servant dans un réseau informatique d’entreprise à valider des connexions entre divers types de machines. Un exemple courant est une clé d’appairage Bluetooth authentifiée à l’établissement d’une connexion Bluetooth. De même, les clés SSH servent aussi à chiffrer et authentifier la communication entre différents appareils.

Comment s’opère l’authentification machine-à-machine ?

Lorsqu’une machine d’un réseau, comme un client, tente d’établir une connexion avec une autre, le client demande de vérifier l’identité machine de l’appareil ou la charge de travail à laquelle il tente de se connecter.

Le processus via lequel une machine (appareil ou charge de travail) valide l’identité d’une autre s’appelle authentification machine-à-machine.

L’application de stratégies strictes pour configurer l’authentification machine-à-machine est fortement recommandée lorsqu’on adopte la gestion des identités de machine.

Importance de la gestion des identités de machine

La création de stratégies de gestion des identités de machine permet à l’organisation de réduire nettement les vulnérabilités du réseau et de prendre des mesures correctives en cas d’exploits.

- 01

Interruption de site web

Une autorité de certification certifie tous les domaines Web. On considère aussi ces certificats TLS/SSL comme des identités de machine dans le contexte MIM. En cas de certificats compromis ou périmés, cela crée une interruption inédite affectant des fonctions stratégiques de toute l’entreprise.

- 02

Échec de pipeline

Un pipeline CI/CD ou une plateforme de conteneurs contient des secrets. Les routines de bot utilisent régulièrement ces secrets pour accéder à des machines distantes d’un réseau. Un défaut courant consiste à les intégrer à des fichiers texte ou des scripts. On considère aussi ces secrets comme des identités de machine dans le contexte MIM.

Ces secrets sont constamment utilisés dans un pipeline de workflow. Si des secrets deviennent vulnérables à des exploits, ou sont exposés même par mégarde, cela entraîne souvent des erreurs en cascade dans tout le pipeline, avec des échecs d’automatisation à différents niveaux.

Pour éviter de graves dysfonctionnements, l’organisation doit veiller à ce que des stratégies de gestion des identités de machine régulent les identités servant à authentifier dans le réseau d’entreprise.

Bonnes pratiques de gestion des identités de machine

- Tenez un registre complet de toutes les machines fonctionnelles du réseau et de leurs identités tout en mettant régulièrement à jour la liste avec les derniers détails sur ces identités.

- Recensez ces identités de machine et stockez-les dans un coffre centralisé, accessible uniquement par les administrateurs.

- Renouvelez régulièrement les identités selon la criticité de la fonction métier que remplit chaque machine et associez des stratégies d’identifiants en conséquence.

- Configurez des alertes basées sur l’expiration de chaque identité de machine et des calendriers pour lancer des procédures de renouvellement.

- Analysez toute l’activité effectuée par les machines, notamment l’interaction avec des utilisateurs humains et autres, qu’il s’agisse de session à distance, de transfert de fichiers, de rotation des secrets ou d’une autre opération privilégiée.

- Partagez des identités de machine avec des fournisseurs et collaborateurs tiers en suivant le principe du privilège minimumet veillez à les révoquer une fois le projet (ou la tâche) défini achevé.

- Assurez des privilèges permanents nuls pour partager et révoquer l’accès à toutes les identités de machine cruciales.

Comment établir un cadre de gestion des identités de machine dans tout le réseau informatique ?

L’adoption d’un cadre de gestion des identités de machine offre divers avantages techniques pour prévenir l’abus de privilèges. La gestion des identités de machine permet de régir les identités vitales grâce à plusieurs stratégies visant à sécuriser les certificats, les clés, les secrets et d’autres éléments.

- 01

Gestion du cycle de vie des clés et des certificats

La gestion du cycle de vie des clés et des certificats (CLM) est une stratégie de gestion des identités de machine pour recenser, sécuriser, renouveler, déployer et vérifier les certificats dans un réseau tout au long de leur cycle de vie.

En déployant des stratégies CLM dans le cadre MIM, on peut gérer efficacement le cycle de vie de tous les certificats SSL/TLS et les clés du réseau d’entreprise. Surtout, on peut établir des calendriers pour renouveler les certificats et les clés selon des stratégies et des configurations prédéfinies.

- 02

Gestion des secrets

La gestion des secrets désigne la stratégie MIM imposant le stockage sécurisé, la gestion et l’accès restreint à des identités sensibles, réunies sous le nom de secrets.

On peut recenser et mettre en coffre tous les secrets qu’utilise une plateforme de conteneurs ou un pipeline CI/CD. On peut les faire tourner régulièrement selon des stratégies prédéfinies adaptées et des calendriers de réinitialisation, facilitant le processus de gestion des secrets cloud généralement pénible.

En outre, les stratégies de gestion des identités de machine intégrées au réseau via la gestion de l’accès privilégié couvrent les lacunes comme la gouvernance des identités et des accès, le contrôle d’accès et les audits de conformité.