- Principes clés

- Différences entre les deux systèmes

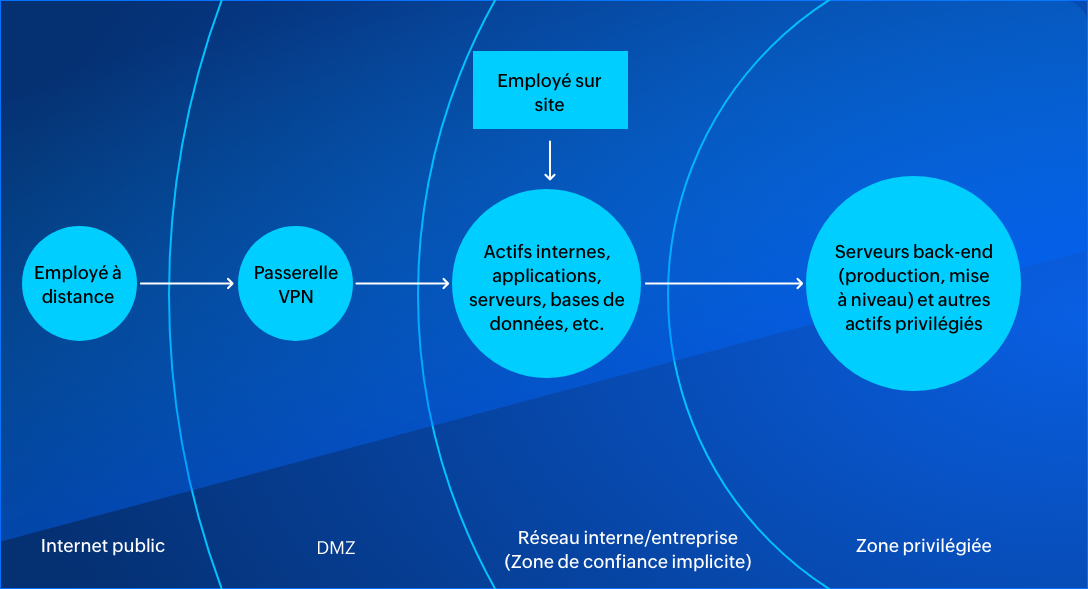

- Schéma du réseau

Sécurité Zero Trust > Définition du Zero Trust : explication

Définition du Zero Trust : explication

Une architecture réseau Zero Trust (ZTNA) ou sécurité Zero Trust est un nouveau modèle de cybersécurité organisationnelle. Il vise à corriger les défauts de la sécurité périmétrique classique et simplifier la conception réseau.

Il fonctionne sur le principe confiance nulle-vérification systématique. Cela signifie que, peu importe la localisation de l’utilisateur ou l’appareil et s’il a déjà eu accès à une ressource, il faut le vérifier et l’authentifier de nouveau avant de l’autoriser.