Cos'è il controllo di Active Directory?

Il controllo di AD è il processo di tracciamento, monitoraggio e analisi delle attività all'interno dell'ambiente AD. Il controllo continuo di AD fornisce informazioni critiche su quali modifiche sono state apportate, chi le ha apportate e quando si sono verificate. Questo aiuta le organizzazioni a risolvere rapidamente i problemi, rilevare attività non autorizzate e mantenere un audit trail dettagliato per la conformità alle normative.

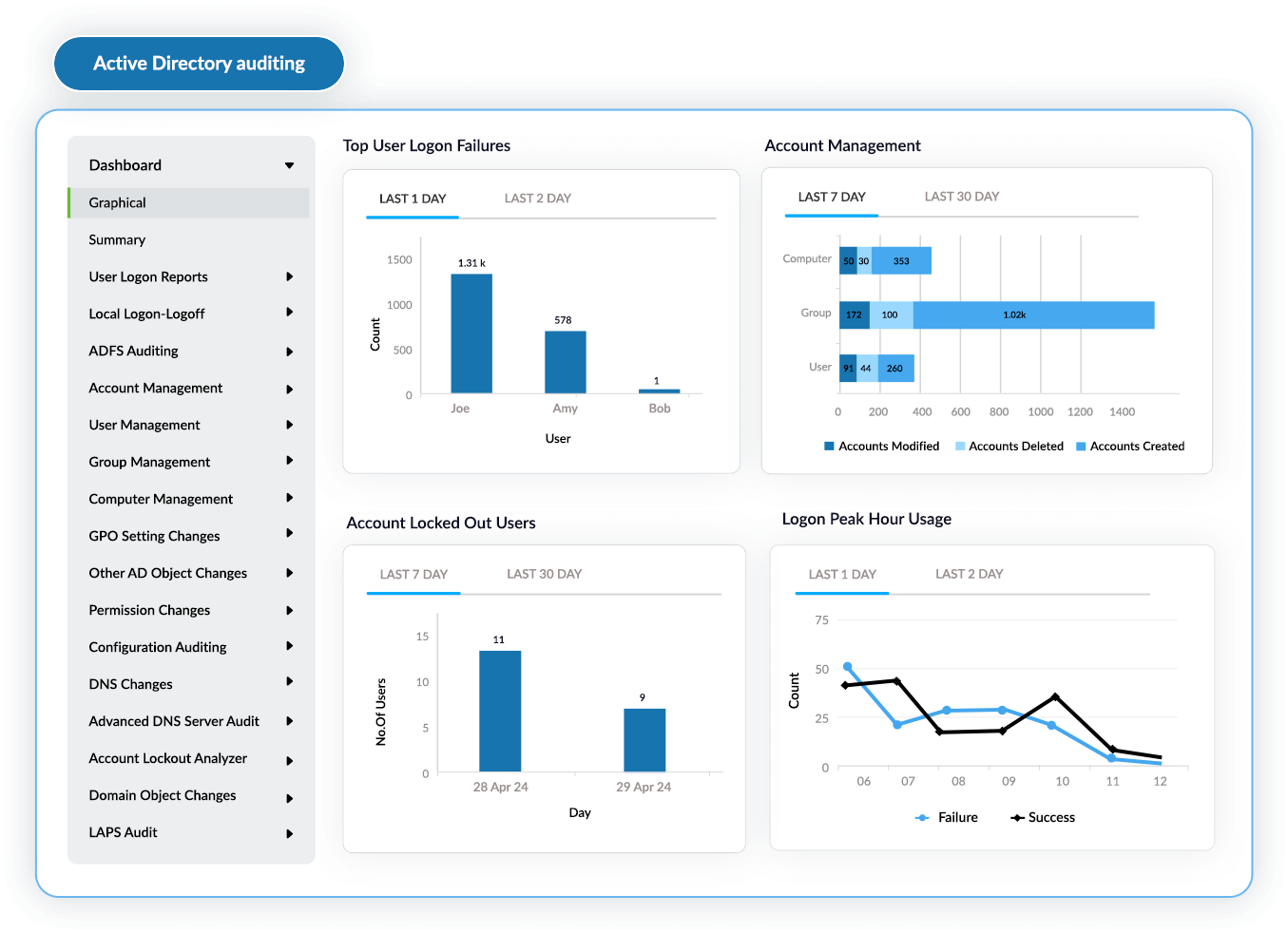

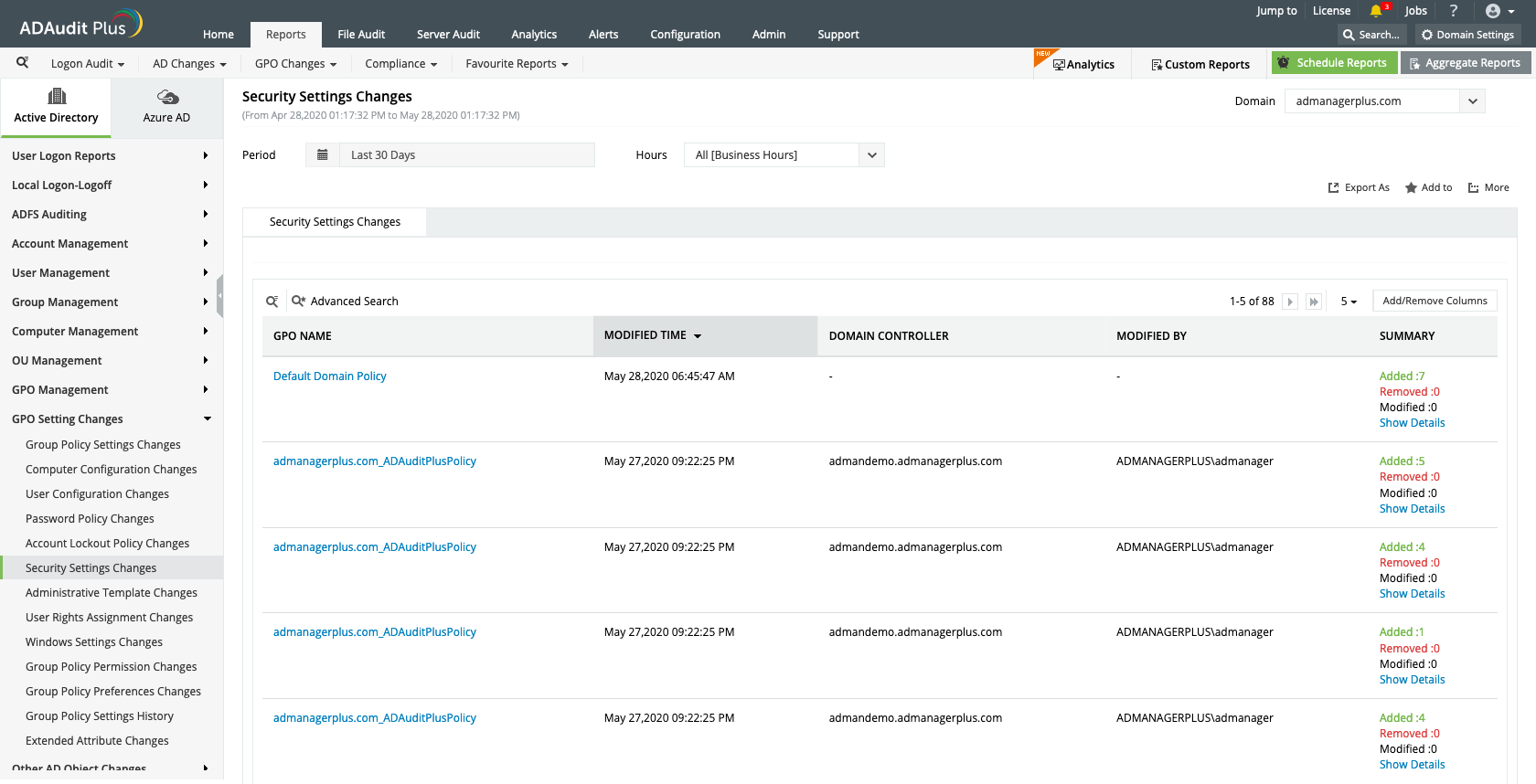

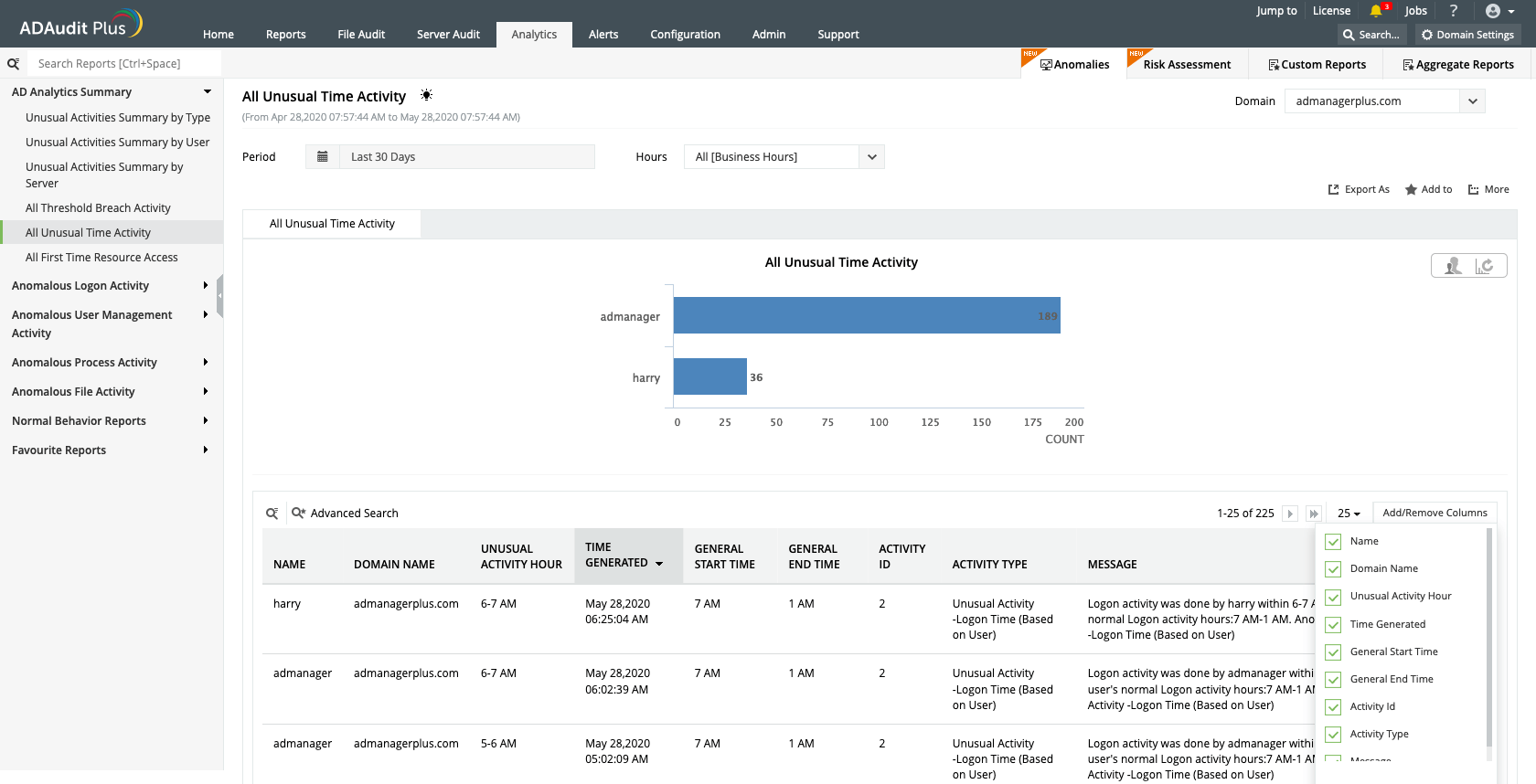

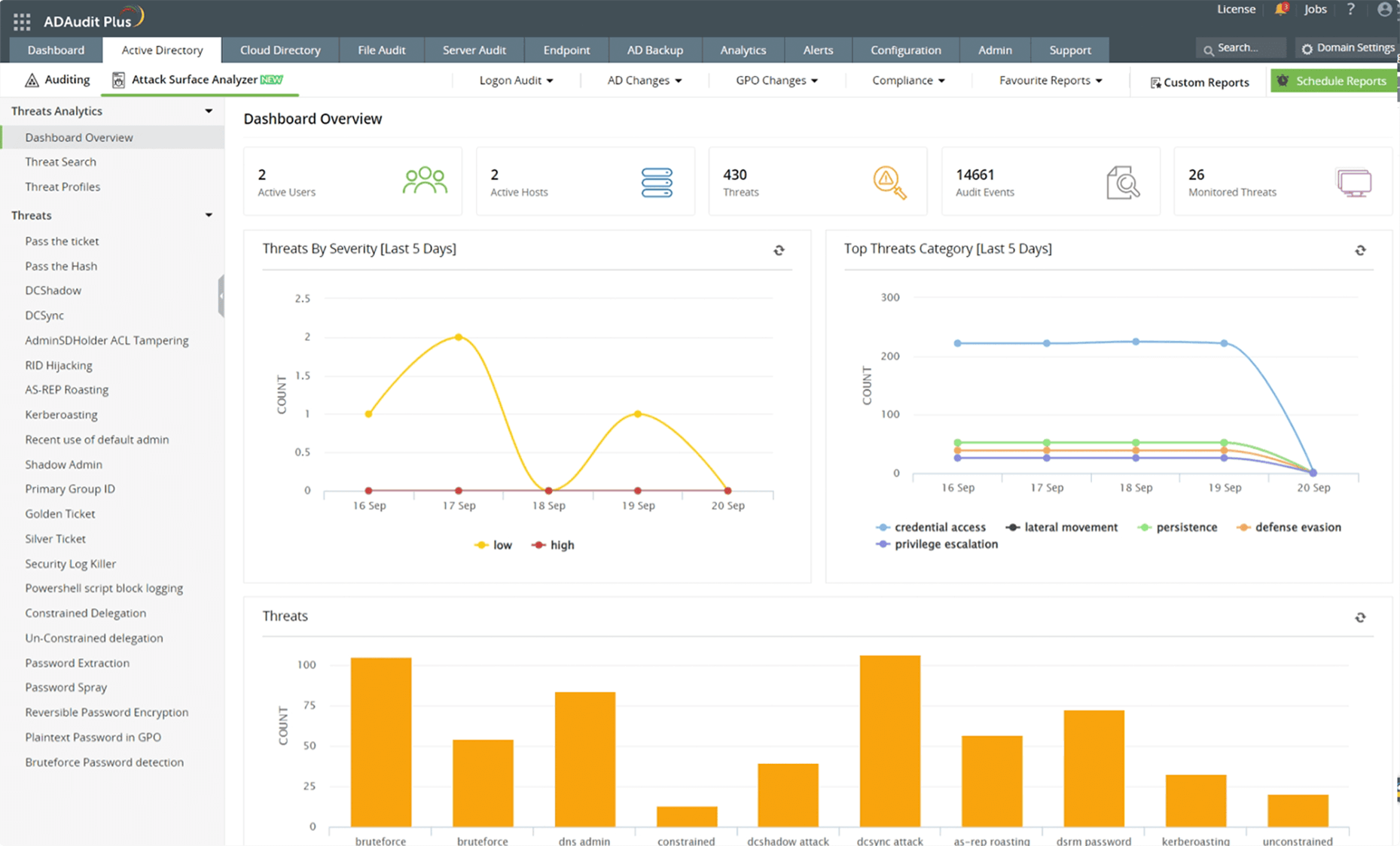

Sebbene AD disponga di strumenti integrati per il controllo, come il Visualizzatore eventi, non sono in grado di fornire una visibilità dettagliata, in tempo reale e la creazione di report completi. Per semplificare il processo di audit AD e ottenere informazioni più approfondite, è essenziale utilizzare una soluzione avanzata di controllo delle modifiche come ADAudit Plus di ManageEngine. Con oltre 300 report preconfigurati, avvisi in tempo reale e un'esclusiva dashboard delle minacce per rilevare più di 25 tipi di attacchi AD, ADAudit Plus garantisce che il tuo ambiente AD rimanga sicuro e conforme.

Perché il controllo di Active Directory è importante?

Senza il controllo di AD, le organizzazioni rischiano violazioni della sicurezza e non conformità agli standard normativi. Un processo di controllo AD sistematico migliora la visibilità e la responsabilità nell'ambiente AD, fornendo al contempo informazioni più approfondite sui modelli di attività. Inoltre, il controllo AD aiuta le organizzazioni nei seguenti aspetti:

- Sicurezza: aiuta a identificare e mitigare i rischi per la sicurezza, come l'accesso non autorizzato o l'abuso dei privilegi.

- Conformità: molte normative, come GDPR, HIPAA e SOX, richiedono alle organizzazioni di tenere traccia e documentare le modifiche negli ambienti IT.

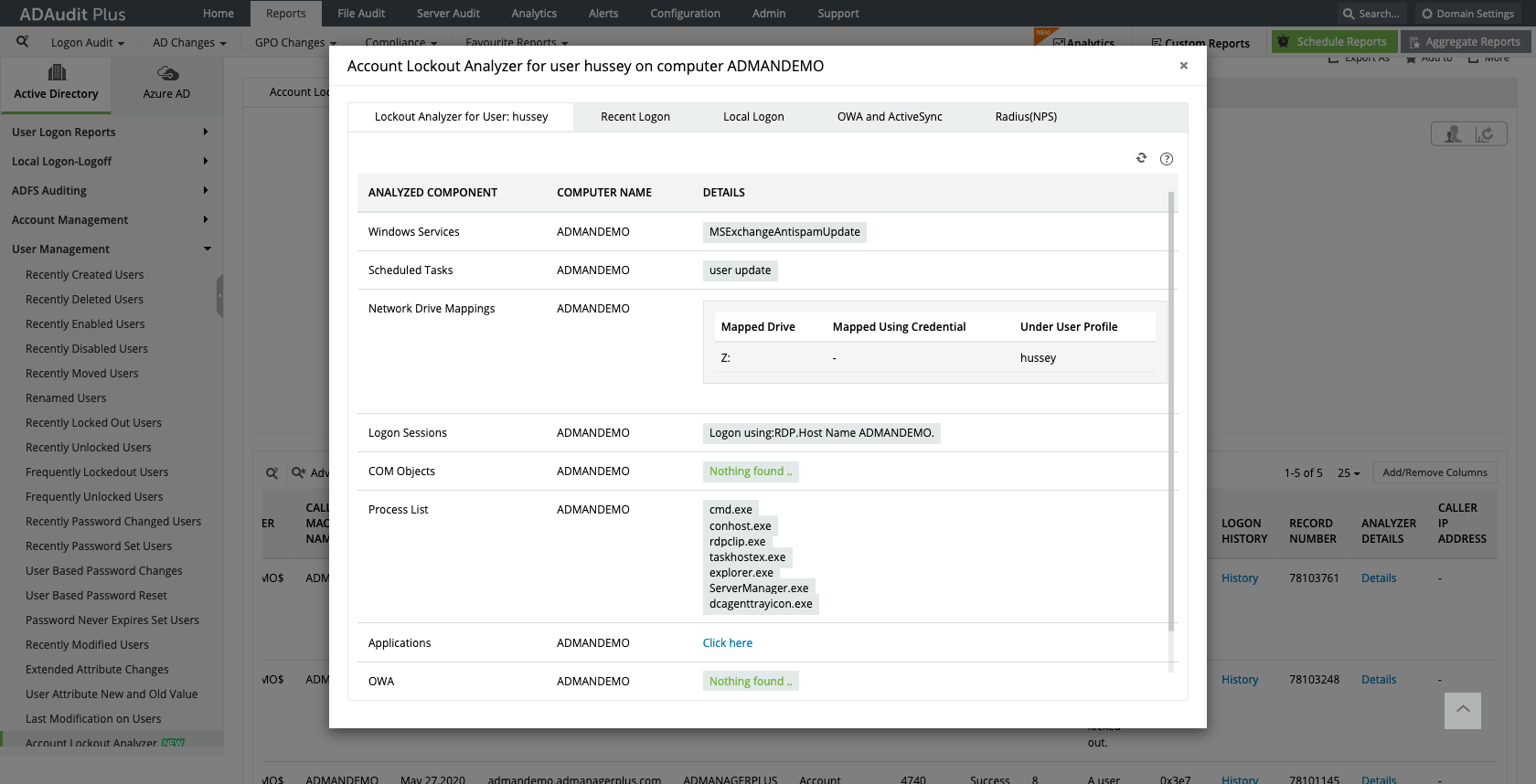

- Risoluzione dei problemi: il controllo aiuta a individuare la causa principale dei problemi, come blocchi degli account, accessi non riusciti e configurazioni errate.

- Supervisione operativa: garantisce una corretta gestione degli account utente, delle autorizzazioni e dei diritti di accesso.

Come posso controllare le modifiche in Active Directory?

Il controllo di Active Directory si basa su criteri di audit ed elenchi di controllo di accesso al sistema (SACL) configurati correttamente. Se non configurati con attenzione, le politiche di controllo possono generare un rumore eccessivo nei registri eventi, rendendo difficile l'estrazione di informazioni utili. Per implementare il controllo di Active Directory nell'organizzazione, attieniti alla seguente procedura:

- Identifica i tuoi obiettivi di controllo: crea un piano completo che descriva in dettaglio i tuoi obiettivi di controllo tenendo conto delle dimensioni del tuo ambiente IT e dei tuoi requisiti di conformità.

- Abilita i criteri di controllo: configura i criteri di controllo nella Console Gestione Criteri di gruppo per tenere traccia di attività specifiche, ad esempio gli eventi di accesso all'account o le modifiche al servizio directory.

- Configura i SACL: per controllare le modifiche a livello di oggetto, configura i SACL appropriati per gli oggetti AD che desideri monitorare.

- Monitora i registri eventi: utilizza il Visualizzatore eventi di Windows per esaminare i log alla ricerca di attività sospette. Alcuni ID evento importanti includono 4720 (creazione dell'utente), 4726 (eliminazione dell'utente) e 5136 (modifica dell'oggetto).

- Utilizza strumenti di terze parti: prendi in considerazione l'utilizzo di una soluzione avanzata come ADAudit Plus di ManageEngine che fornisce dashboard centralizzate, avvisi in tempo reale e report automatizzati.

Quali sono le aree chiave da monitorare durante il controllo di Active Directory?

Per controllare il tuo ambiente AD in modo efficiente, concentrati su queste aree critiche:

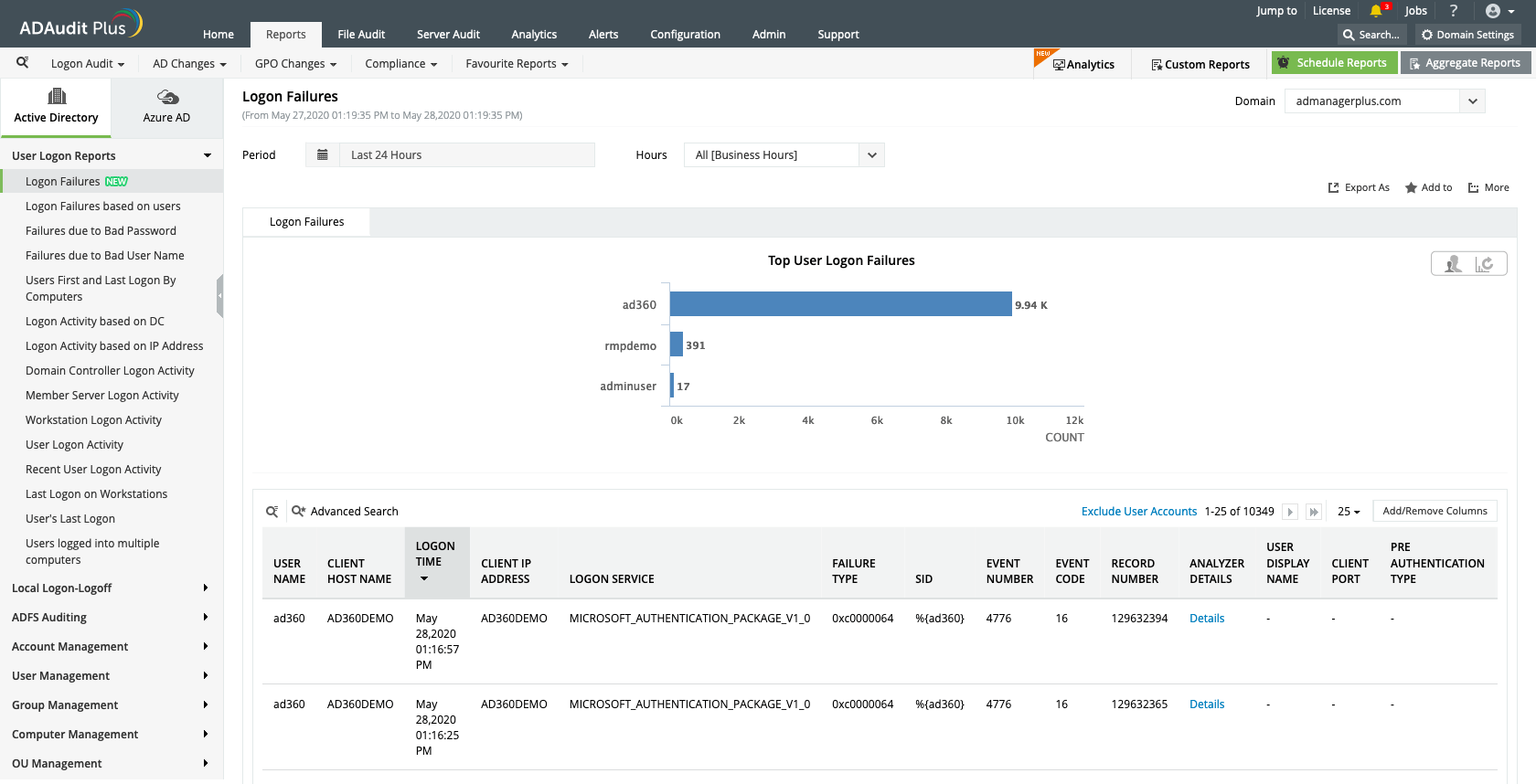

- Eventi di accesso e disconnessione: monitora l'attività di accesso degli utenti AD per rilevare accessi non autorizzati e altre anomalie.

- Modifiche all'appartenenza al gruppo: tieni traccia di tutte le modifiche all'appartenenza ai gruppi di sicurezza per identificare rapidamente i tentativi di escalation dei privilegi.

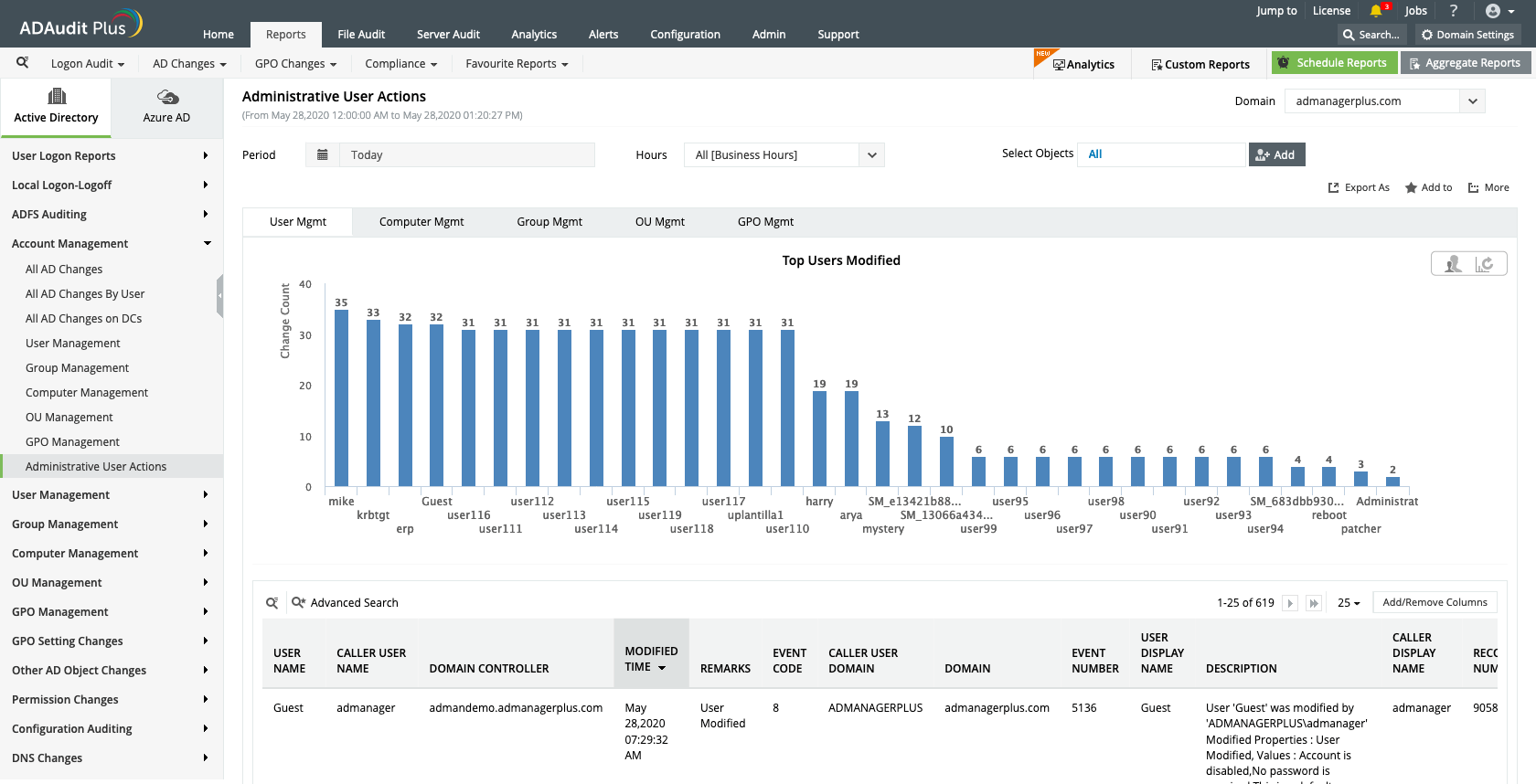

- Modifiche all'oggetto: controlla le modifiche agli account utente e computer, alle unità organizzative e agli oggetti Criteri di gruppo per individuare le attività sospette.

- Blocco degli account: esamina la causa principale dei blocchi degli account per mitigare possibili attacchi di forza bruta.

- Modifiche alle autorizzazioni: monitora gli aggiornamenti delle autorizzazioni di file e cartelle per proteggere le informazioni sensibili e critiche per l'azienda.

- Attività dell'account di servizio: controlla le attività dell'account di servizio per assicurarti che non vengano utilizzate in modo improprio per il movimento laterale o l'escalation dei privilegi.

Quali sono le procedure consigliate per il controllo di Active Directory?

Ogni organizzazione deve affrontare sfide uniche quando progetta una politica di controllo che si adatti alle proprie specifiche esigenze di sicurezza e conformità. Sebbene non esista un approccio unico per il controllo di Active Directory, le procedure consigliate seguenti possono aiutare a guidare l'utente verso la creazione di una strategia di controllo di Active Directory efficace:

- Riduci al minimo il rumore degli eventi: utilizza le impostazioni avanzate dei criteri di controllo per ridurre il rumore degli eventi e ottenere informazioni dettagliate.

- Concentrati sulle aree ad alto rischio: assegna priorità al controllo di eventi critici come accessi, modifiche dell'appartenenza a gruppi e blocchi degli account.

- Alloca spazio sufficiente: assicurati di riservare spazio sufficiente durante la configurazione delle dimensioni del registro eventi e delle impostazioni di conservazione per evitare la perdita di dati di controllo.

- Contrassegna gli indicatori di compromissione DNS: cerca modelli sospetti come ripetuti accessi non riusciti o frequenti blocchi dell'account e analizzali immediatamente.

- Implementa l'archiviazione dei dati: archivia i dati del log di controllo per la durata necessaria per soddisfare i requisiti di conformità e supportare l'analisi forense.