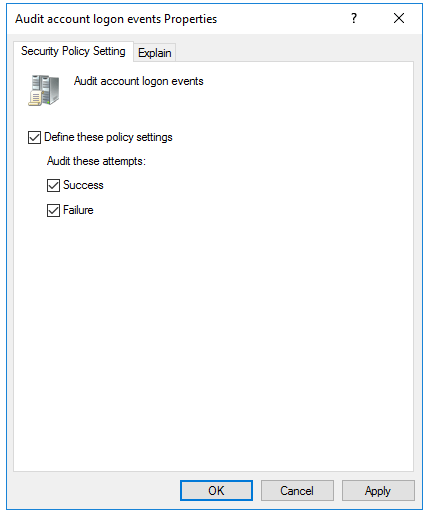

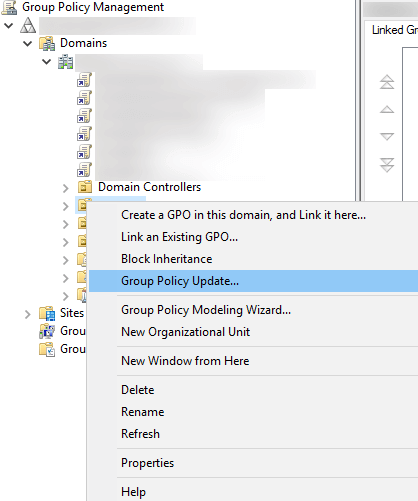

Il primo passo per salvaguardare la rete e le risorse dell'organizzazione consiste nel monitorare l'attività di accesso dei dipendenti. Il rilevamento dei modelli di accesso degli utenti può aiutare a vedere gli accessi che si verificano in orari insoliti, gli accessi a host non autorizzati e altre attività sospette. Aiuta anche gli amministratori di sistema a rilevare e rispondere a picchi improvvisi di tentativi di accesso non riusciti, poiché tali tentativi indicano la possibilità di un attacco di forza bruta. Di seguito è riportato un articolo per scoprire come abilitare il controllo degli eventi di accesso all'account.

Una volta abilitati questi criteri, gli eventi vengono registrati nel log di sicurezza dei controller di dominio (DC) ogni volta che un accesso viene convalidato dal controller di dominio.

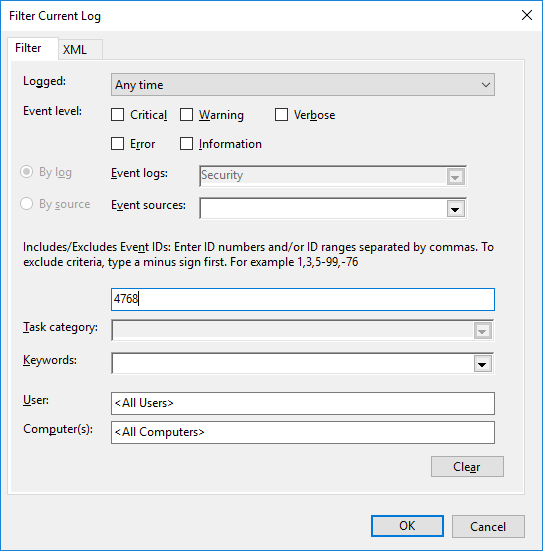

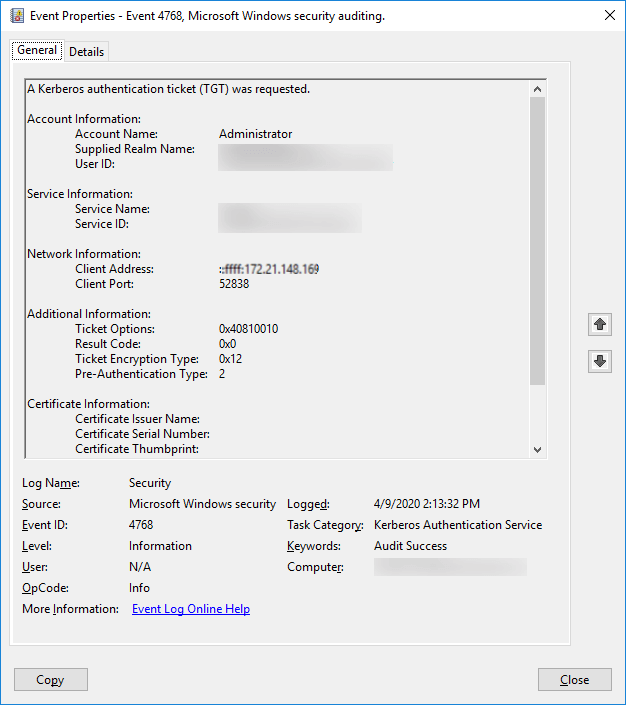

Una volta completati i passaggi precedenti, gli eventi di accesso all'account vengono registrati come registri eventi in vari ID evento. Questi possono essere visualizzati nel Visualizzatore eventi seguendo i passaggi seguenti:

*Per gli eventi indicati vengono generati i seguenti ID evento:

| ID evento | Sottocategoria | Tipo di evento | Descrizione |

|---|---|---|---|

| 4768 | Servizio di autenticazione Kerberos | Successi ed errori | È stato richiesto un ticket di autenticazione Kerberos (TGT) |

| 4769 | Operazioni di controllo del ticket di servizio Kerberos | Successi ed errori | È stato richiesto un ticket di servizio Kerberos |

| 4776 | Convalida delle credenziali | Successi ed errori | Il computer ha tentato di convalidare le credenziali di un account. |

Nota: per impostazione predefinita, vengono controllati solo i tentativi di accesso riusciti. I tentativi non riusciti possono essere controllati abilitandolo in Configurazione avanzata dei criteri di controllo.

Come si può notare, ottenere una panoramica completa di tutti gli accessi che si verificano nella rete è impossibile utilizzando il controllo nativo per tenere traccia di ogni evento man mano che si verifica. Un amministratore dovrebbe cercare l'ID evento e visualizzare le proprietà di ciascun evento. Questo è molto poco pratico.

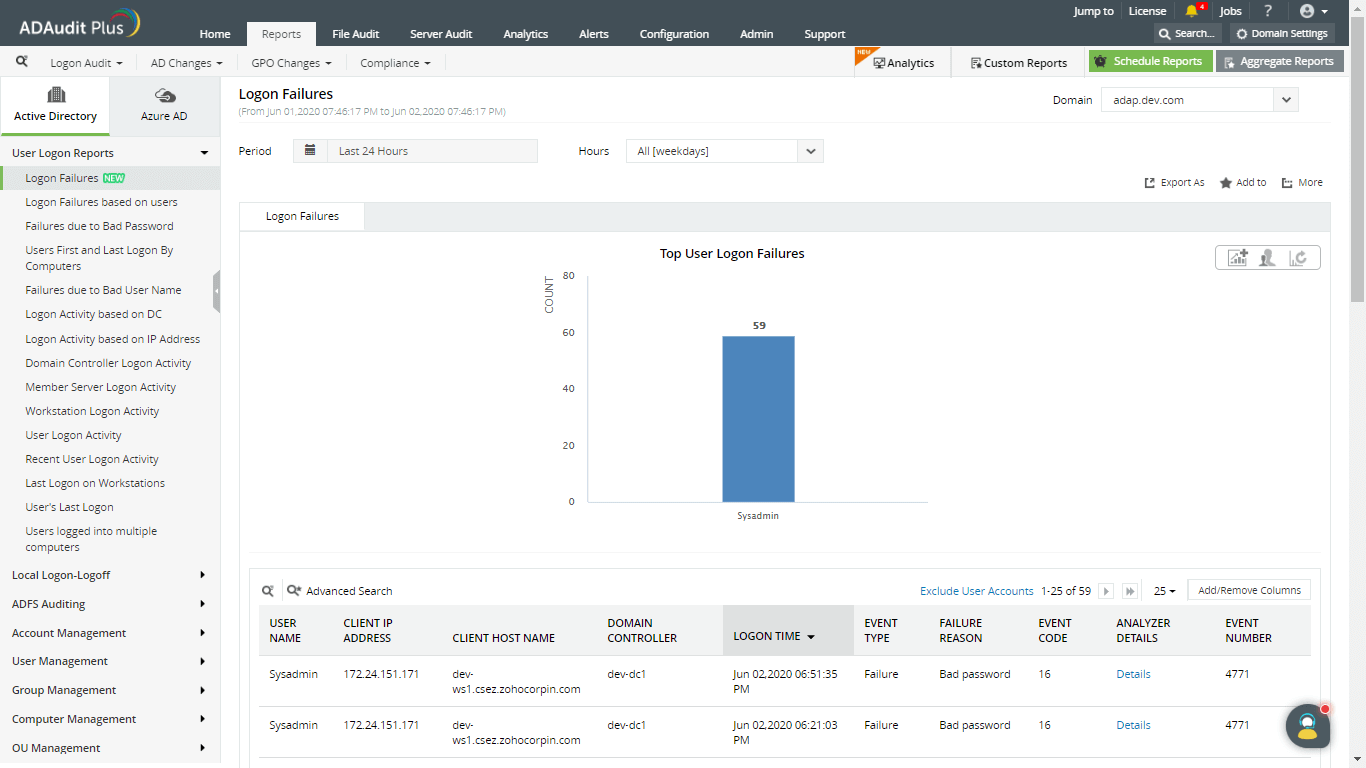

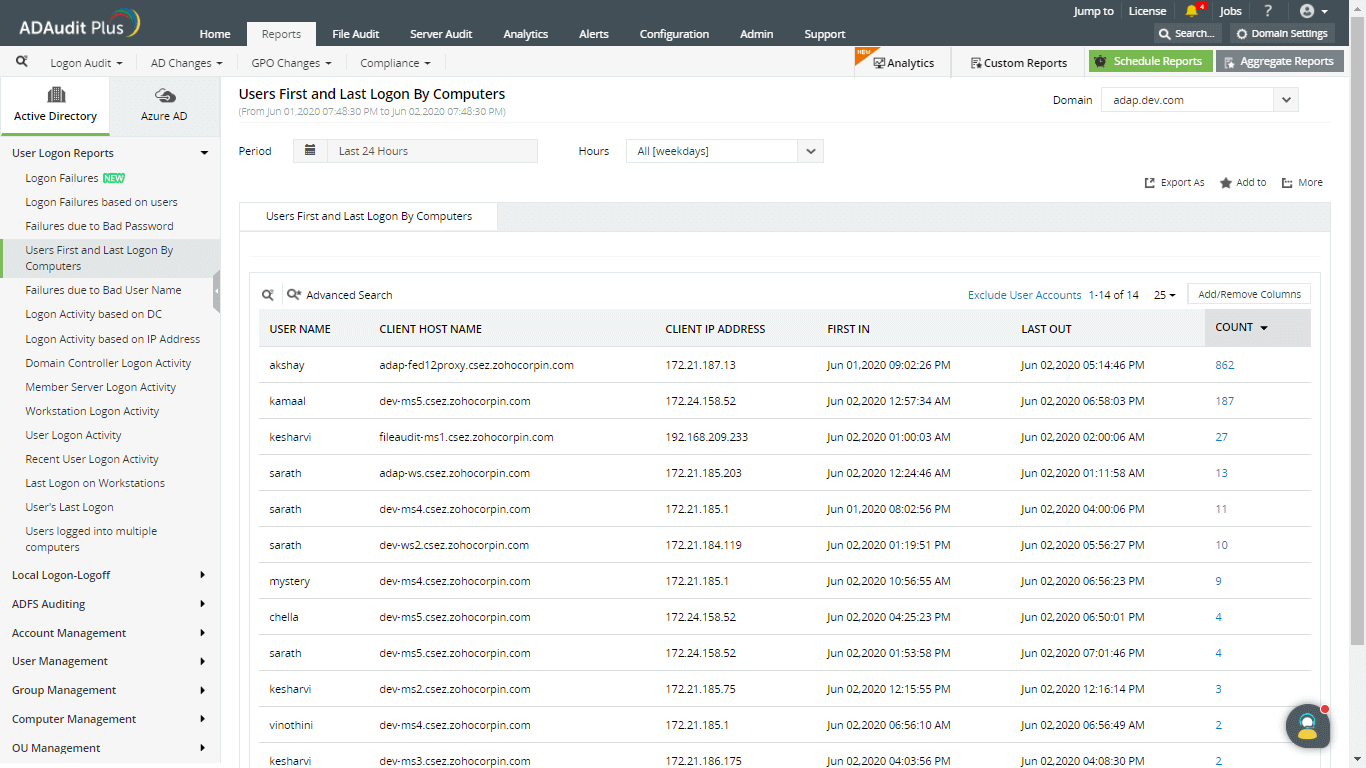

ADAudit Plus monitora l'attività di accesso degli utenti in tempo reale e fornisce report approfonditi. È inoltre possibile ricevere avvisi per attività di accesso insolite e automatizzare una risposta. ADAudit Plus offre tutte queste funzioni e molto altro ancora per salvaguardare Active Directory.

Dopo aver abilitato il controllo, in alternativa all'utilizzo del Visualizzatore eventi, è possibile utilizzare ADAudit Plus, uno strumento di audit di Active Directory, per monitorare gli eventi di accesso in tempo reale e visualizzare report informativi su di essi.

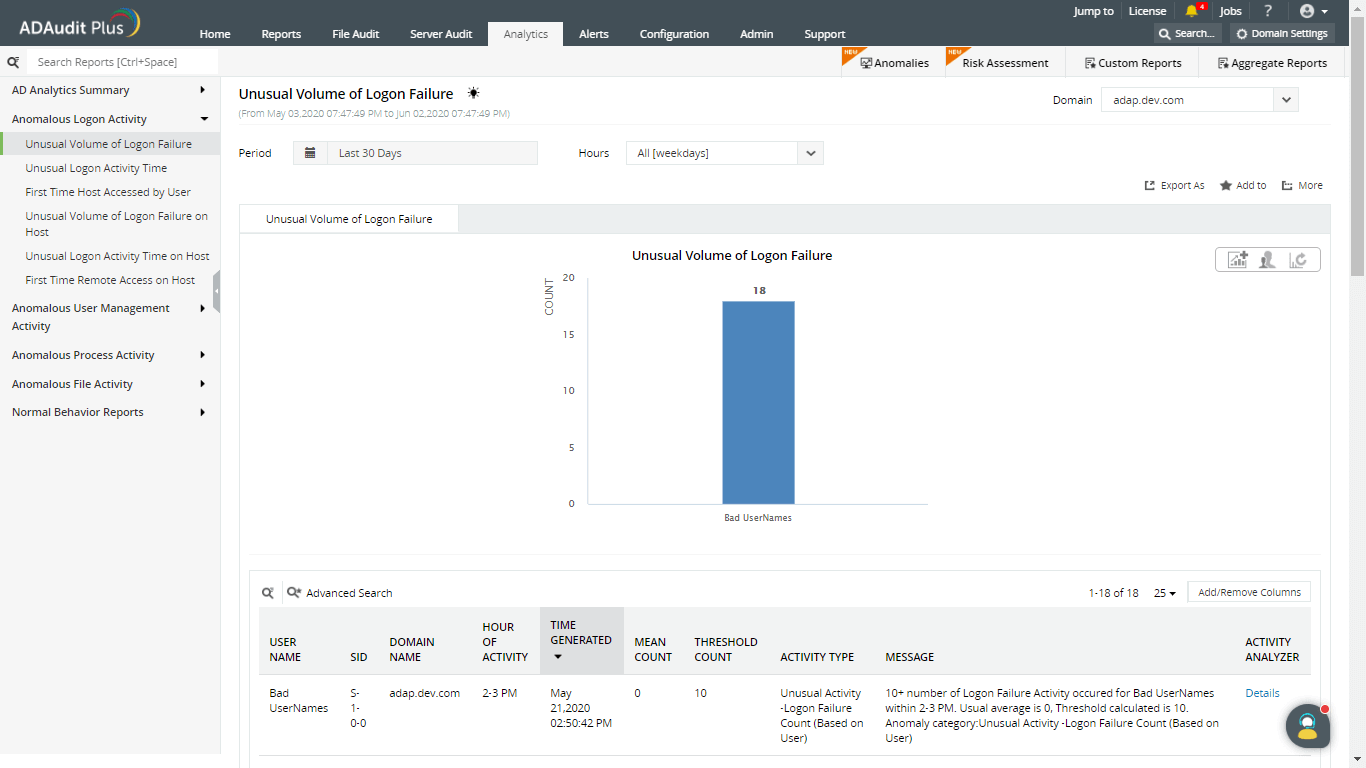

Clicca sui dettagli per aprire Logon Failure Analyzer per l'utente. Questo mostra i possibili motivi per cui il tentativo non è riuscito.

Visualizza gli accessi non riusciti principali per un periodo di tempo personalizzato e gli eventi che si verificano durante l'orario lavorativo o non lavorativo.

Visualizza l'attività di accesso in orario lavorativo o non lavorativo.

Aggiungi utenti attendibili all'elenco "Escludi account utente" per rimuovere i relativi dati dai report.

Vedi il periodo di tempo insolito e il volume associato di accessi.

Per visualizzare ulteriori informazioni su ciascuna attività anomala, clicca su Dettagli.

ADAudit Plus aiuta a monitorare e creare report sull'attività di accesso degli utenti con facilità.