La gestione della sicurezza dei file e la garanzia della conformità richiedono un controllo efficace dei file. Le organizzazioni devono tenere traccia di chi accede ai propri file, delle modifiche apportate e del momento in cui si verificano queste attività. Ciò fornisce la visibilità e le informazioni di cui hanno bisogno per individuare gli incidenti di sicurezza. ADAudit Plus si spinge oltre con il controllo centralizzato dei file Windows e NAS e l'analisi avanzata del comportamento per rilevare le minacce alla sicurezza dei file.

Scarica una versione di prova gratuita di 30 giorni con tutte le funzioni attive

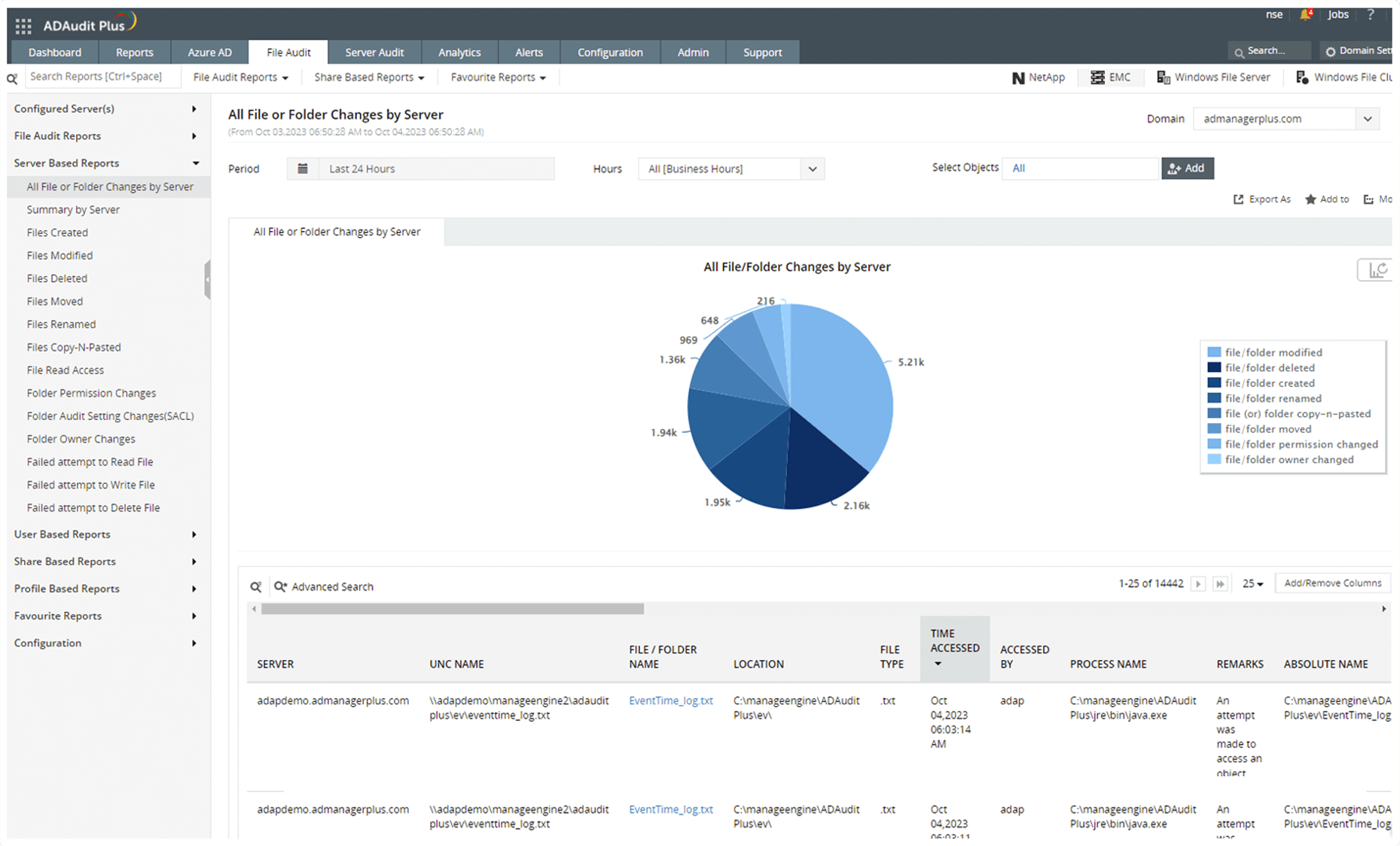

Tieni traccia di tutte le modifiche a file e cartelle in tempo reale con report dettagliati.

Rimani al corrente sui tentativi non riusciti di leggere, scrivere o eliminare i file critici.

Controllo delle modifiche ai file:tieni traccia di tutte le modifiche a file e cartelle in tempo reale con report dettagliati.

Monitoraggio dei tentativi di accesso ai file non riusciti: rimani al corrente sui tentativi non riusciti di leggere, scrivere o eliminare i file critici.

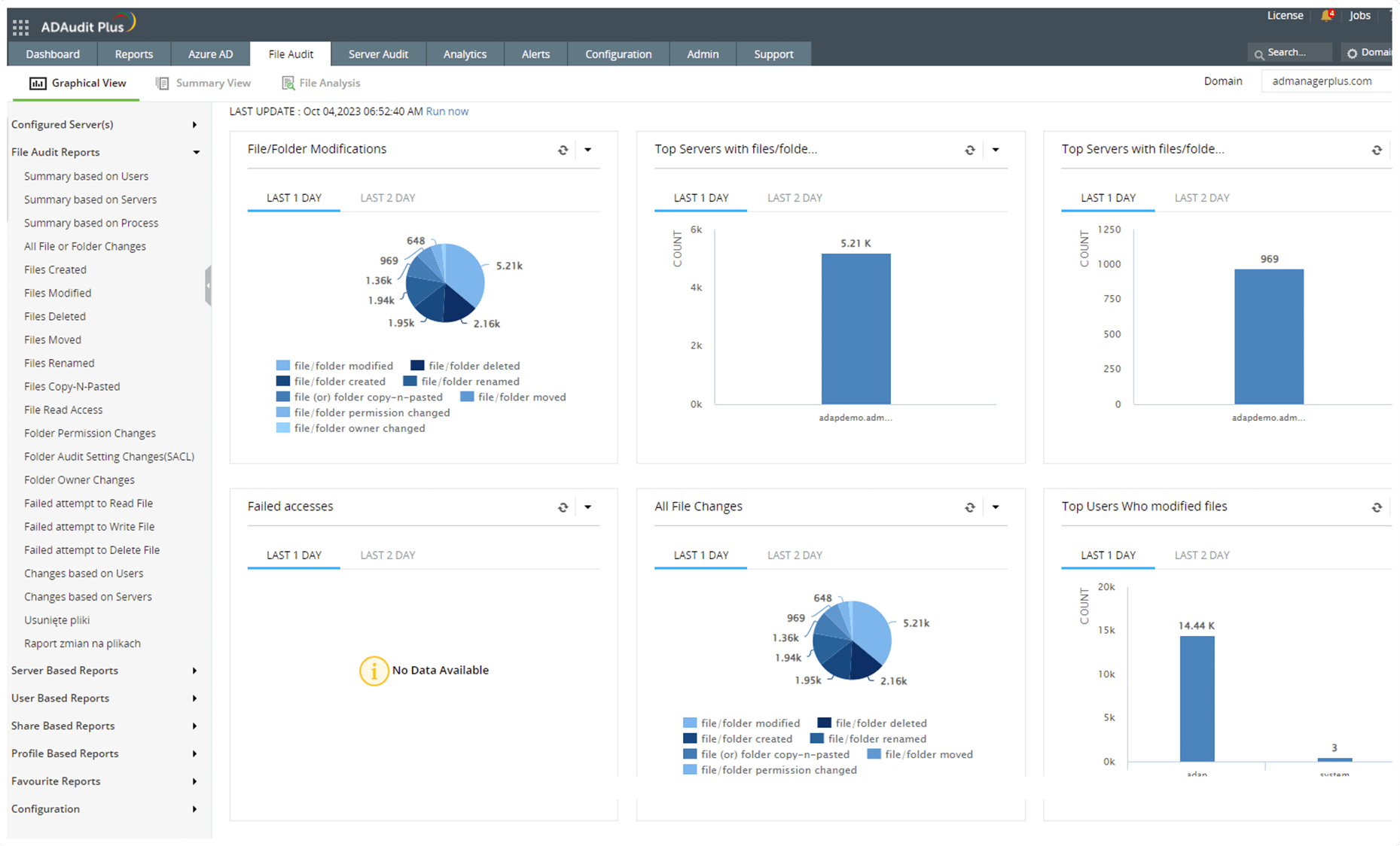

Ottieni una panoramica approfondita delle modifiche ai file nel tuo dominio nell'ambiente di archiviazione ibrido.

Controlla le modifiche non solo sui file server Windows e sui cluster di failover, ma anche sui dispositivi NAS come NetApp, EMC, Synology, Huawei, Hitachi, QNAP e Amazon FSx.

Una visione d'insieme: ottieni una panoramica approfondita delle modifiche ai file nel tuo dominio nell'ambiente di archiviazione ibrido.

Controllo dei file NAS: controlla le modifiche non solo sui file server Windows e sui cluster di failover, ma anche sui dispositivi NAS come NetApp, EMC, Synology, Huawei, Hitachi, QNAP e Amazon FSx.

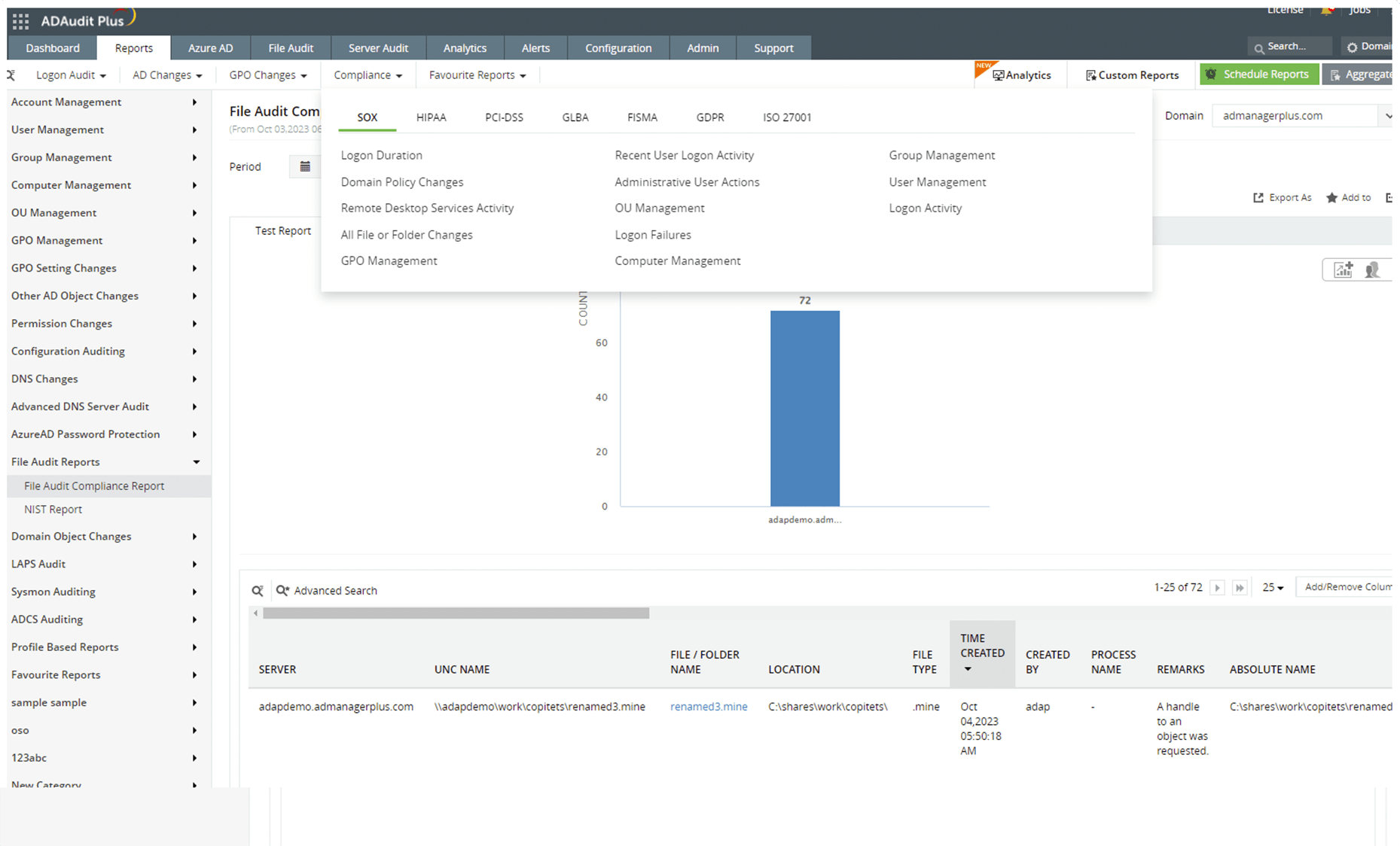

Segnala le modifiche a file e cartelle per normative come SOX, HIPAA, PCI DSS, GLBA, FISMA, GDPR e ISO/IEC 27001.

Report di conformità integrati: Segnala le modifiche a file e cartelle per normative come SOX, HIPAA, PCI DSS, GLBA, FISMA, GDPR e ISO/IEC 27001.

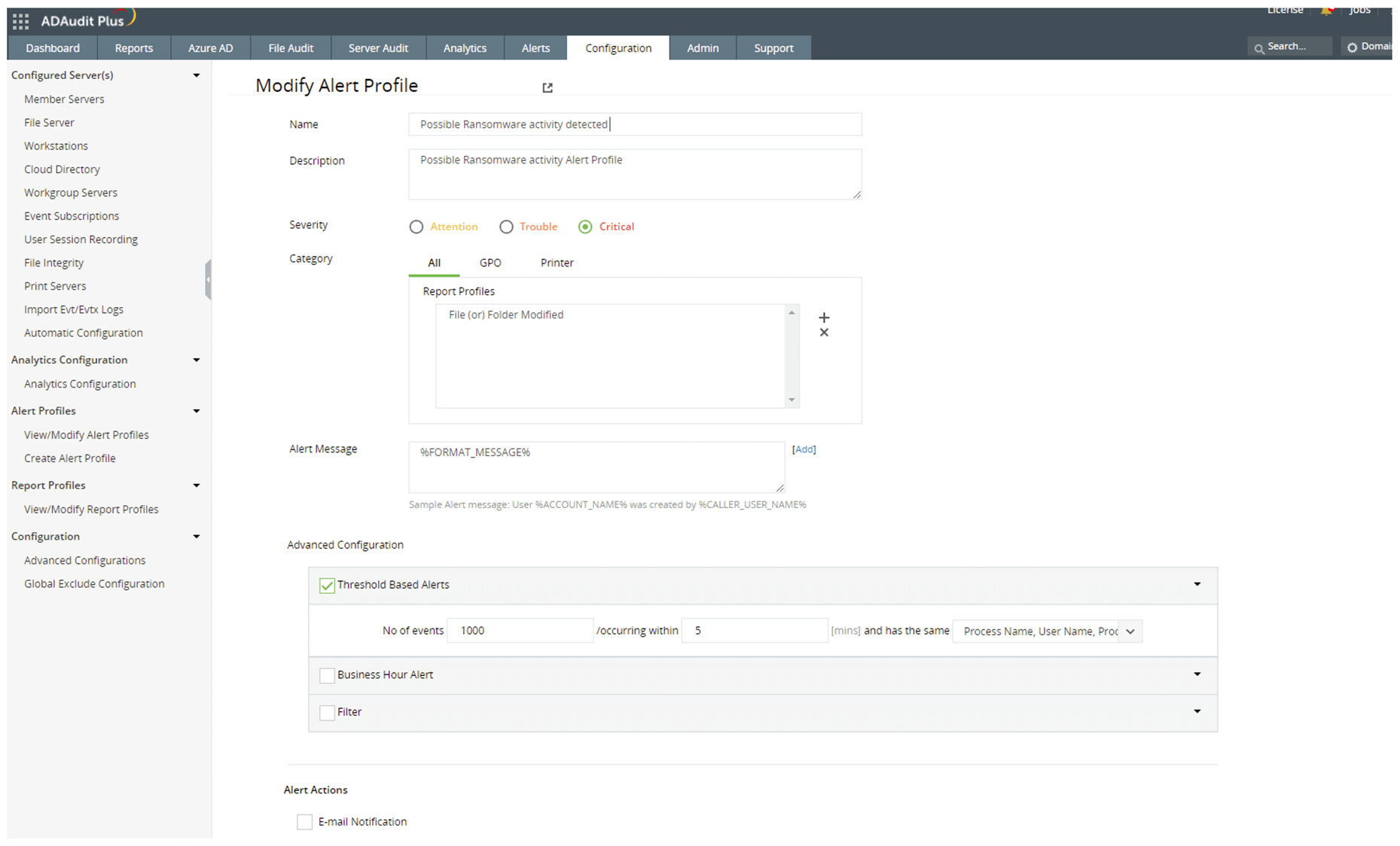

Invia avvisi istantanei al personale di sicurezza o agli amministratori designati quando vengono rilevati eventi critici di file o cartelle.

Crea i tuoi avvisi per azioni critiche, ad esempio l'eliminazione di massa dei file, che sono insolite e devono essere esaminate immediatamente.

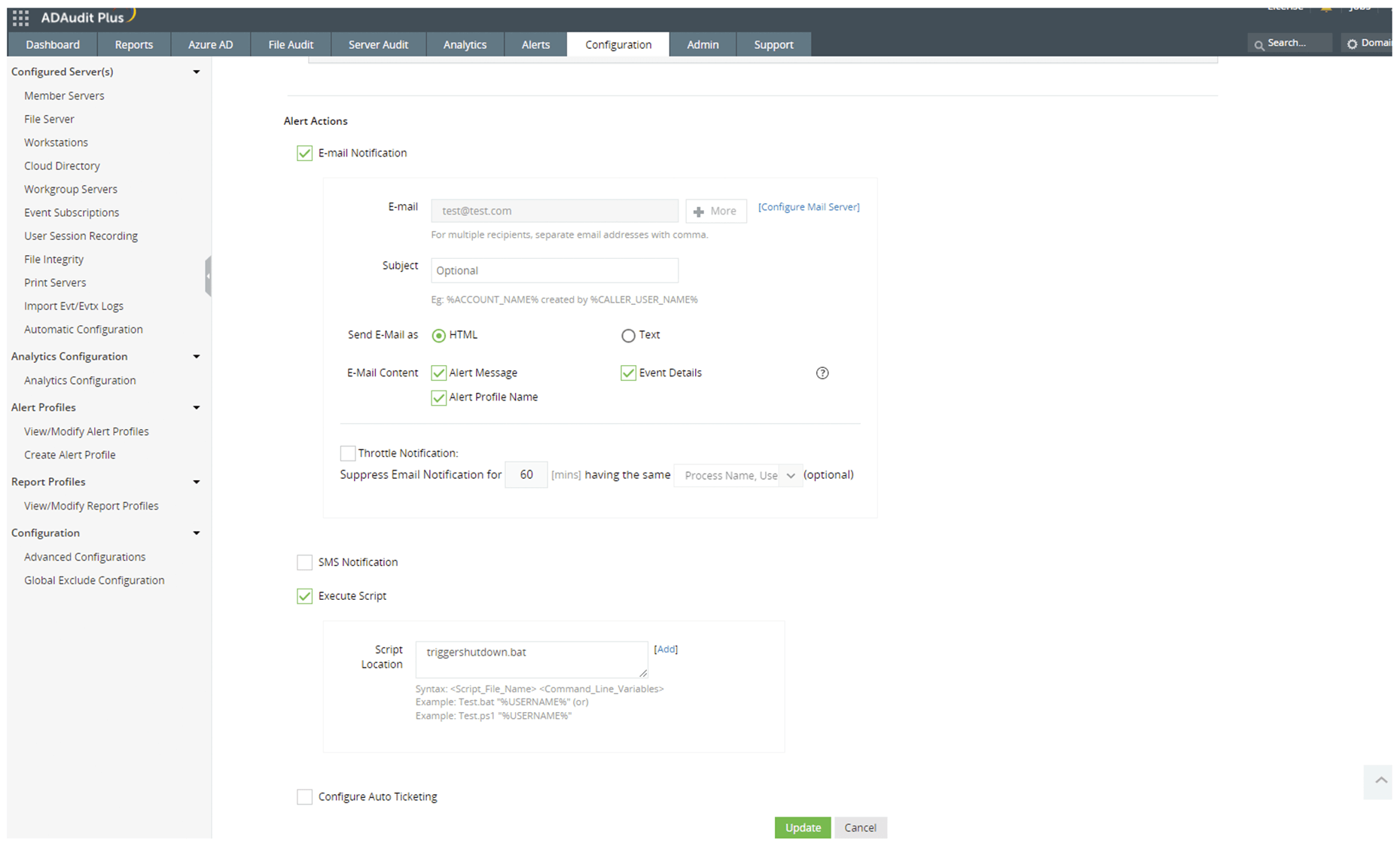

Notifiche via e-mail e SMS: invia avvisi istantanei al personale di sicurezza o agli amministratori designati quando vengono rilevati eventi critici di file o cartelle.

Avvisi basati su soglia: Crea i tuoi avvisi per azioni critiche, ad esempio l'eliminazione di massa dei file, che sono insolite e devono essere esaminate immediatamente.

Riduci rapidamente gli attacchi con risposte di avviso predefinite, ad esempio l'isolamento dei server e la fine delle sessioni utente.

Integra le piattaforme di gestione dei servizi più diffuse per garantire che gli incidenti di sicurezza siano prontamente documentati, assegnati e monitorati fino alla risoluzione.

Risposte automatizzate agli incidenti di sicurezza: riduci rapidamente gli attacchi con risposte di avviso predefinite, ad esempio l'isolamento dei server e la fine delle sessioni utente.

Somministrazione documentata: integra le piattaforme di gestione dei servizi più diffuse per garantire che gli incidenti di sicurezza siano prontamente documentati, assegnati e monitorati fino alla risoluzione.

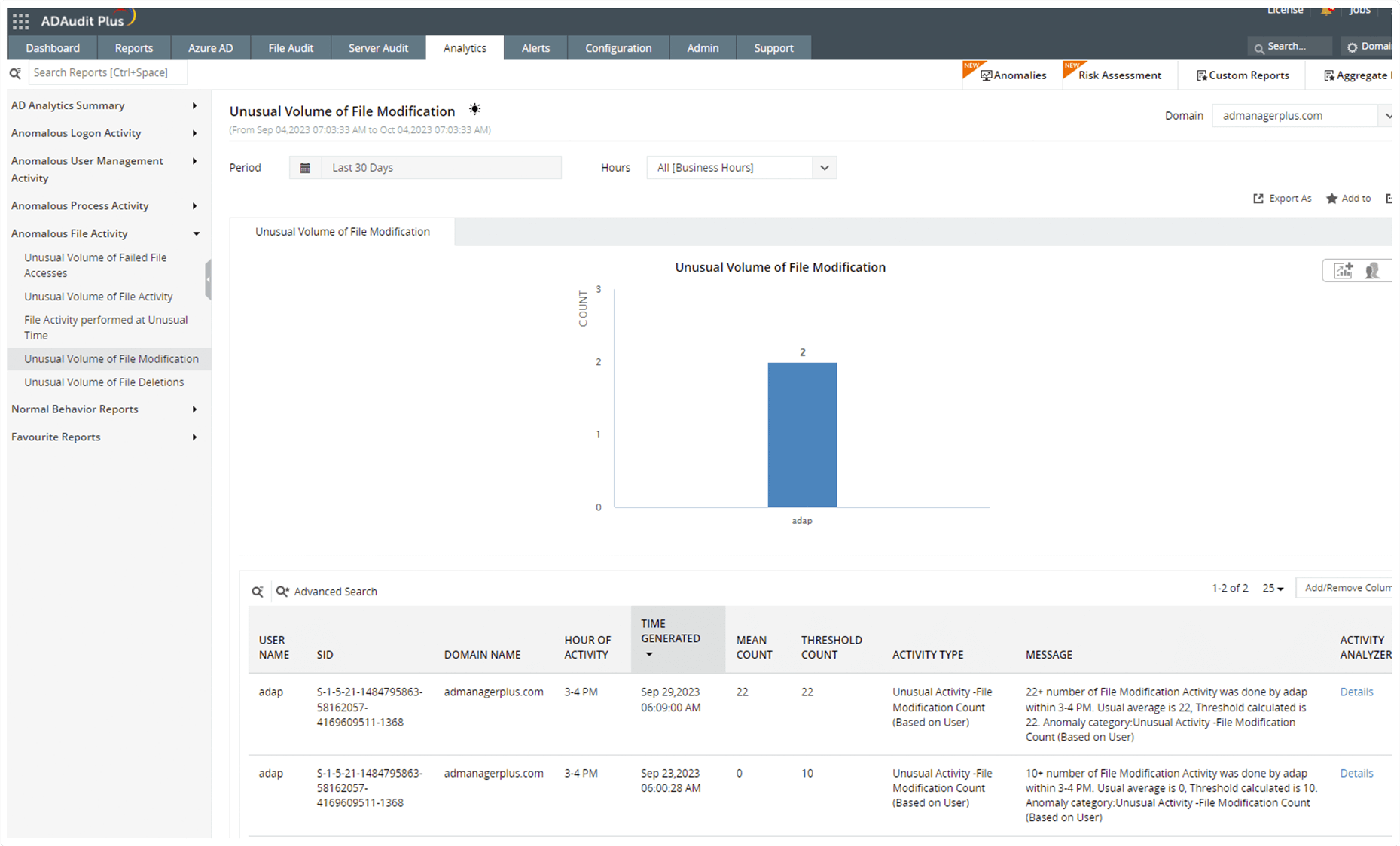

Identifica facilmente una baseline dinamica per la normale attività nei tuoi file e cartelle con l'UBA di ADAudit Plus.

Rileva le deviazioni dalla normale linea di base dell'attività dei file, ad esempio picchi nelle modifiche dei file o azioni dei file in momenti insoliti.

Creazione di una linea di base dinamica: identifica facilmente una baseline dinamica per la normale attività nei tuoi file e cartelle con l'UBA di ADAudit Plus.

Rilevamento anomalie attività file: rileva le deviazioni dalla normale linea di base dell'attività dei file, ad esempio picchi nelle modifiche dei file o azioni dei file in momenti insoliti.

Grazie per l'interesse dimostrato per ADAudit Plus di ManageEngine. Abbiamo ricevuto la tua richiesta di un preventivo e ti contatteremo a breve.

Il controllo dei file server svolge un ruolo fondamentale nel mantenimento della sicurezza e della conformità in un ambiente IT. Aiuta le organizzazioni a:

La maggior parte dei file server include criteri di controllo che consentono agli amministratori di definire quali eventi, ad esempio letture, scritture o eliminazioni di file, devono essere registrati. Una volta configurate queste politiche di controllo, il sistema registra gli eventi pertinenti, che possono quindi essere centralizzati per il monitoraggio.

Ad esempio, nei file server di Windows, gli amministratori devono configurare un set di criteri di controllo avanzati all'interno di un oggetto Criteri di gruppo. Questo oggetto Criteri di gruppo viene quindi applicato a tutti i file server che richiedono il controllo. Le impostazioni di controllo a livello di oggetto, denominate anche elenchi di controllo di accesso di sistema (SACL), devono essere configurate per tutti i file che richiedono il controllo. È possibile accedere agli eventi registrati tramite il Visualizzatore eventi di Windows e centralizzarli utilizzando Windows Event Forwarding (WEF) per un monitoraggio semplificato.

Per rafforzare la sicurezza dei file server, le organizzazioni devono seguire queste procedure consigliate:

Sebbene gli strumenti di controllo dei file server nativi forniscano funzionalità di monitoraggio di base, presentano alcune limitazioni:

Un revisore dei file efficace dovrebbe offrire:

Le organizzazioni possono migliorare la sicurezza, migliorare la conformità e ottenere visibilità sulle attività dei file scegliendo un solido strumento di controllo con tutte queste funzioni come ADAudit Plus.

Accedi a report approfonditi che tengono traccia di ogni modifica apportata agli oggetti AD, inclusi utenti, computer, gruppi e oggetti Criteri di gruppo.

Monitora e tieni traccia di tutti gli accessi e gli eventi di Azure Active Directory in ambienti cloud o ibridi.

Tieni traccia delle modifiche ai file su Windows, NetApp, EMC, Synology, Hitachi, Huawei, Amazon FSx per Windows, QNAP e file server Azure.

Misura la produttività dei dipendenti analizzando gli orari di entrata e uscita e mantieni schede attività accurate per calcolare le ore fatturabili.