Passaggi per abilitare SSL

I passaggi seguenti illustrano come abilitare SSL in ADAudit Plus.

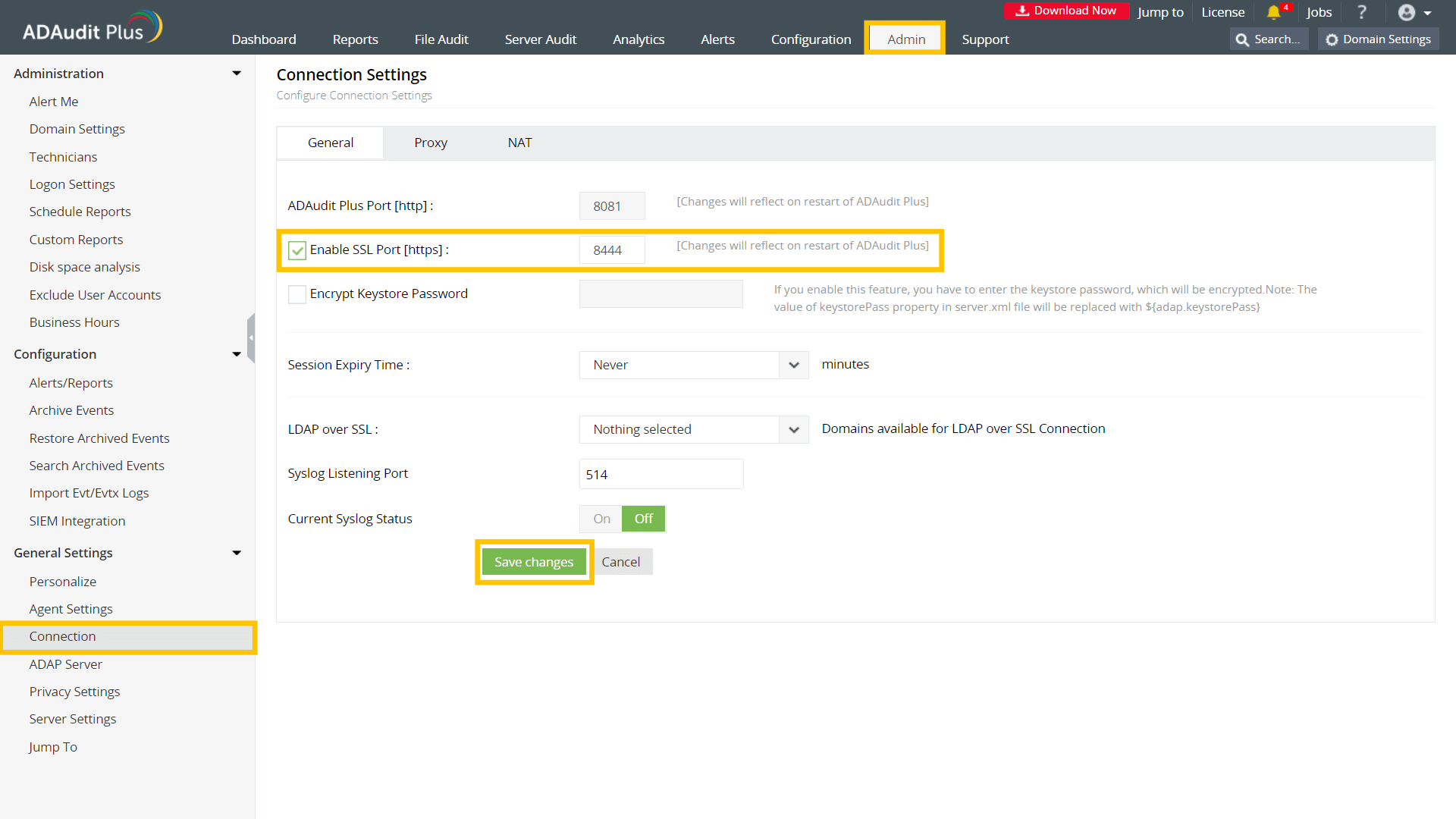

Passaggio 1: definire la porta SSL

- Accedi ad ADAudit Plus con un account con privilegi amministrativi.

- Passa a Admin > General Settings > Connection.

- Controlla la casella Enable SSL Port [https]. Il numero di porta predefinito 8444 viene selezionato automaticamente.

- Fai clic su Save changes.

- Riavvia ADAudit Plus per rendere effettive le modifiche.

Nota: se desideri installare un Certificato PFX o PKCS #12, passa alla sezione relativa al formato PFX o PKCS #12 nel passaggio 5.

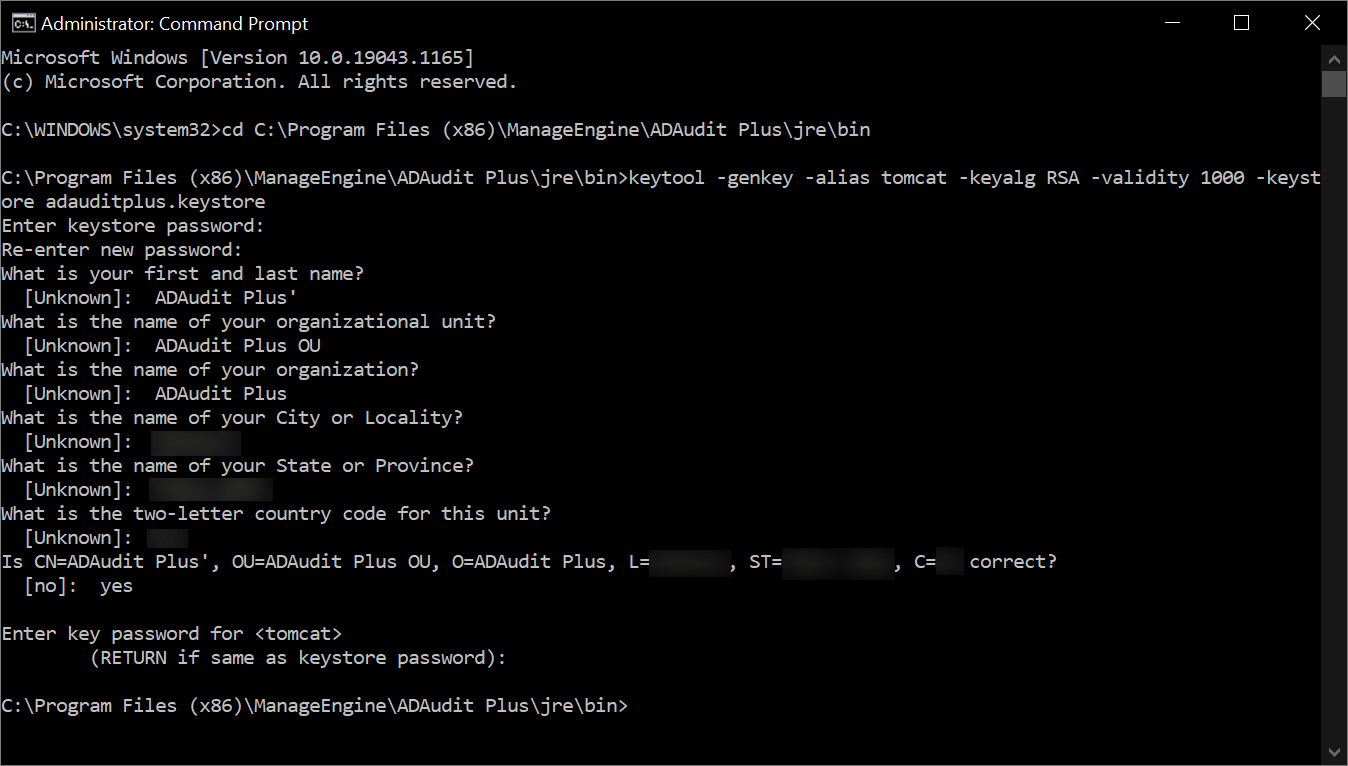

Passaggio 2: creare l'archivio di chiavi

Un archivio di chiavi è un file protetto da password che contiene le chiavi e i certificati per il server per crittografare e decrittografare i dati.

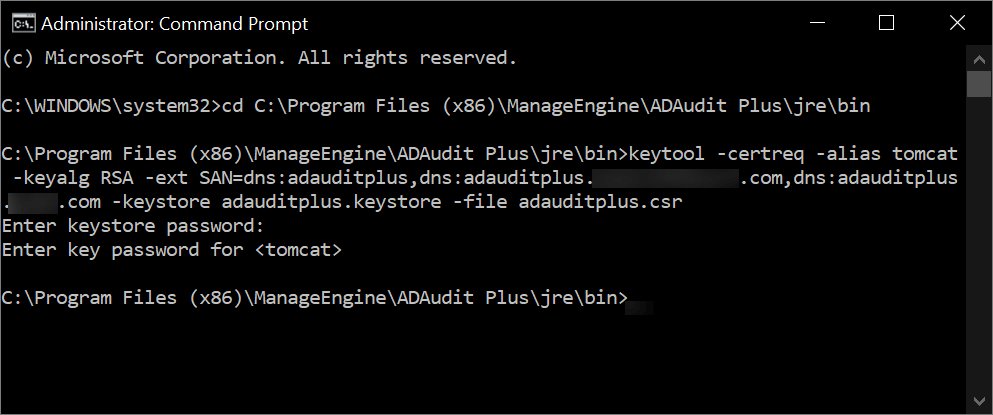

Passaggio 3: generare la richiesta di firma del certificato (CSR)

Per creare un CSR con un nome alternativo soggetto (SAN), esegui il seguente comando nel prompt dei comandi:

keytool -certreq -alias tomcat -keyalg RSA -ext SAN=dns:server_name,dns:server_name.domain.com,dns:server_name.domain1.com -keystore <domainName>.keystore -file <domainName>.csr

Sostituisci <domainName> con il nome del tuo dominio e fornisci i SAN appropriati come mostrato nell'immagine qui sotto:

Passaggio 4: emettere il certificato SSL

In questo passaggio, ti connetterai a un'autorità di certificazione (CA), invierai la CSR all'autorità di certificazione specifica e riceverai il certificato SSL rilasciato a tuo nome.

A. Emettere il certificato SSL utilizzando una CA esterna

- Per richiedere un certificato a un'autorità di certificazione esterna, invia la CSR a tale autorità di certificazione. È possibile individuare il file CSR nella cartella <product_installation_directory>\jre\bin.

- Decomprimi i certificati restituiti dalla tua CA e inseriscili nella cartella <product_installation_directory>\jre\bin.

Nota: dopo che il certificato SSL è stato emesso dalla CA esterna, procedi al Passaggio 5 per installare il certificato.

B. Emettere il certificato SSL utilizzando una CA interna

Una CA interna è un server membro o un controller di dominio in un dominio specifico a cui è stato assegnato il ruolo CA.

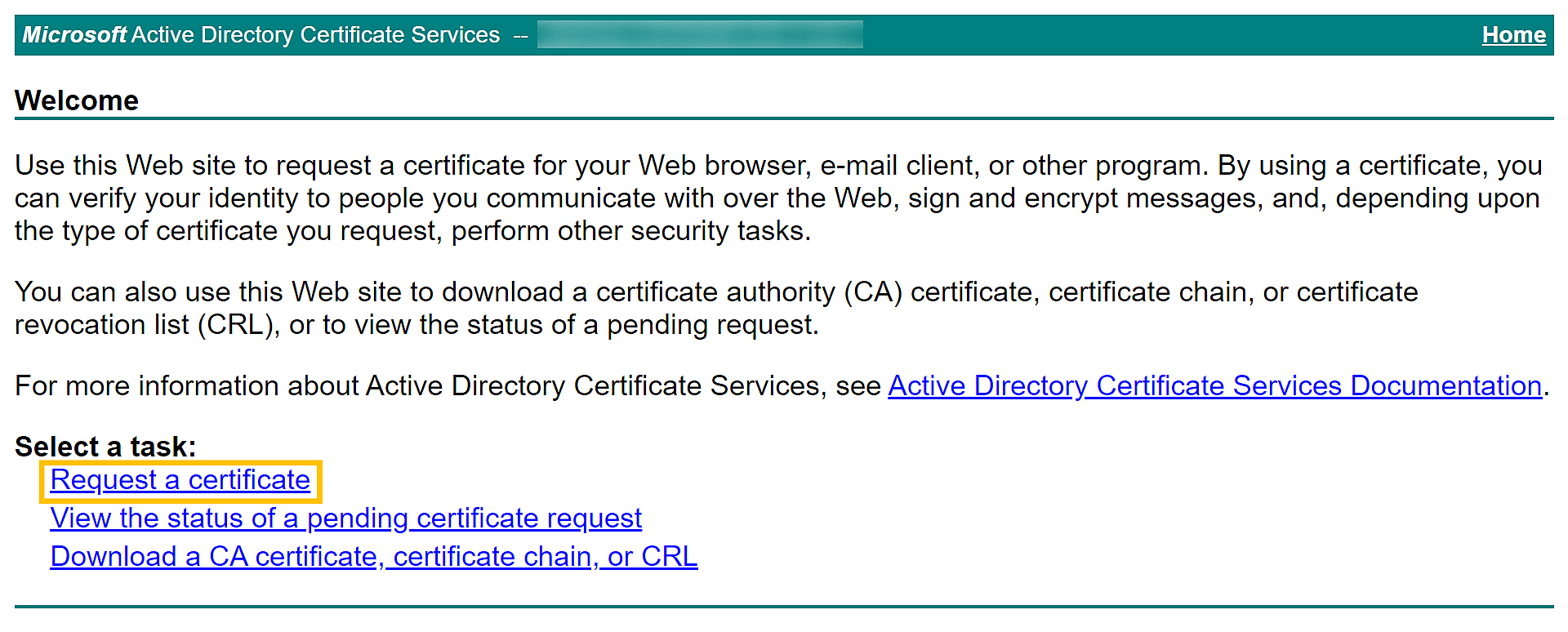

- Connettiti a Servizi certificati Microsoft Active Directory della CA interna e fai clic sul link Richiedi un certificato.

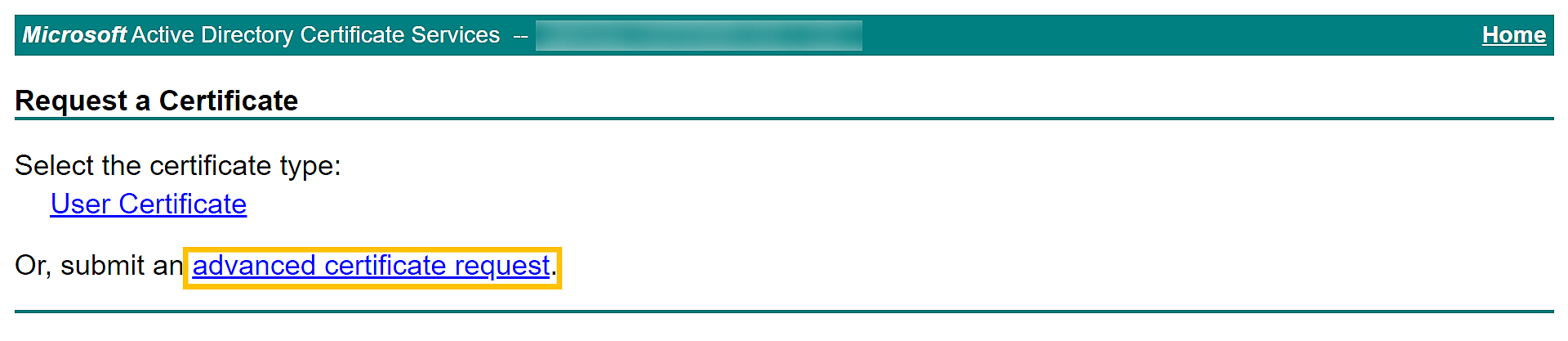

- Nella pagina Richiedi un certificato, fai clic sul link Richiesta avanzata di certificato.

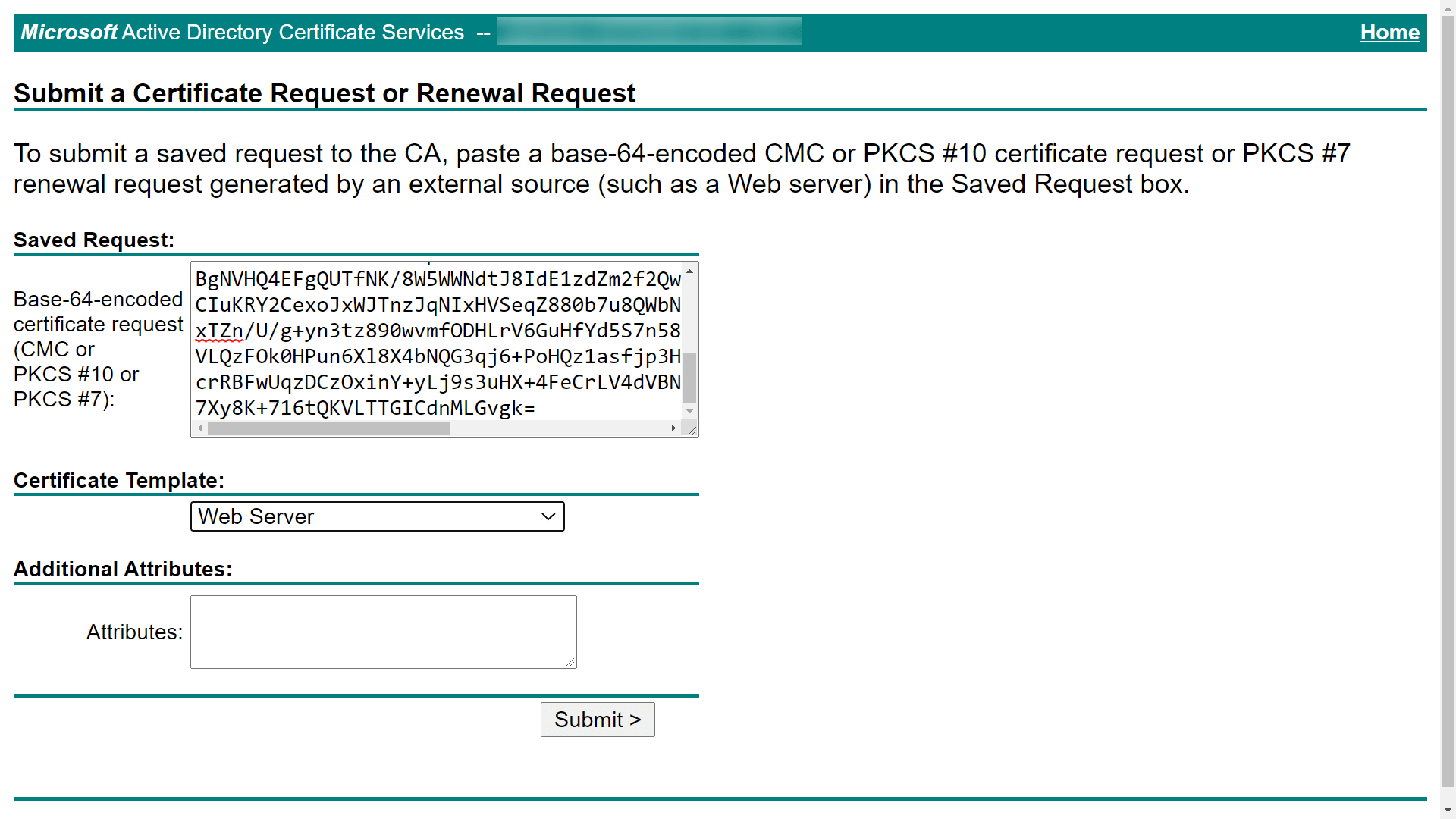

- Nella pagina Invia una richiesta di certificato o una richiesta di rinnovo, copia il contenuto dal file CSR e incollalo nel campo Richiesta salvata.

- Seleziona Server Web o il modello appropriato per Tomcat sotto Modello di certificato e fai clic su Invia.

- Il certificato verrà emesso facendo clic sul link Scarica la catena di certificati. Il certificato scaricato sarà nel formato di file P7B.

- Copia il file P7B nella cartella <product_installation_directory>\jre\bin.

Passaggio 5: importare il certificato

Segui i passaggi indicati di seguito che corrispondono al formato in cui desideri importare il certificato.

A. Formato PEM (Privacy-Enhanced Mail)

Per importare il certificato nel file dell'archivio di chiavi in formato PEM, apri Prompt dei comandi, passa a <product_installation_directory>\jre\bin ed esegui i comandi dall'elenco seguente che si applicano alla CA.

Comandi generali

- keytool -importcert -alias root -file <root.cert.pem> -keystore <your.domain.com>.keystore -trustcacerts

- keytool -importcert -alias intermediate -file <intermediate.cert.pem> -keystore <your.domain.com>.keystore -trustcacerts

- keytool -importcert -alias intermediat2 -file <intermediat2.cert.pem> -keystore <your.domain.com>.keystore -trustcacerts

- keytool -importcert -alias tomcat -file <server.cert.pem> -keystore <your.domain.com>.keystore -trustcacerts

Comandi specifici del fornitore

Per i certificati GoDaddy

- keytool -import -alias root -keystore <domainName>.keystore -trustcacerts -file gd_bundle.crt

- keytool -import -alias cross -keystore <domainName>.keystore -trustcacerts -file gd_cross.crt

- keytool -import -alias intermed -keystore <domainName>.keystore -trustcacerts -file gd_intermed.crt

- keytool -import -alias tomcat -keystore <domainName>.keystore -trustcacerts -file <domainName>.crt

Per i certificati Verisign

- keytool -import -alias intermediateCA -keystore <domainName>.keystore -trustcacerts -file <your intermediate certificate.cer>

- keytool -import -alias tomcat -keystore <domainName>.keystore -trustcacerts -file <domainName>.cer

Per i certificati Comodo

- keytool -import -trustcacerts -alias root -file AddTrustExternalCARoot.crt -keystore <domainName>.keystore

- keytool -import -trustcacerts -alias addtrust -file UTNAddTrustServerCA.crt -keystore <domainName>.keystore

- keytool -import -trustcacerts -alias ComodoUTNServer -file ComodoUTNServerCA.crt -keystore <domainName>.keystore

- keytool -import -trustcacerts -alias essentialSSL -file essentialSSLCA.crt -keystore <domainName>.keystore

Per i certificati Entrust

- keytool -import -alias Entrust_L1C -keystore <keystore-name.keystore> -trustcacerts -file entrust_root.cer

- keytool -import -alias Entrust_2048_chain -keystore <keystore-name.keystore> - trustcacerts -file entrust_2048_ssl.cer

- keytool -import -alias -keystore <keystore-name.keystore> -trustcacerts -file <domainName.cer>/li>

Per i certificati acquistati tramite il canale rivenditore Thawte

- keytool -import -trustcacerts -alias thawteca -file <SSL_PrimaryCA.cer> -keystore <keystore-name.keystore>

- keytool -import -trustcacerts -alias thawtecasec -file <SSL_SecondaryCA.cer> - keystore <keystore-name.keystore>

- keytool -import -trustcacerts -alias tomcat -file <certificate-name.cer> -keystore <keystore-name.keystore>

Una volta installato il certificato, procedi al Passaggio 6 per associare il certificato ad ADAudit Plus.

Nota: se si ricevono i certificati da una CA non elencata sopra, contatta la CA per ottenere i comandi necessari per aggiungere i relativi certificati all'archivio di chiavi.

B. Formato P7B o PKCS #7

Per importare il certificato nel file dell'archivio di chiavi in formato P7B o PKCS #7, apri il prompt dei comandi, passa a <product_installation_directory>\jre\bin ed esegui il seguente comando:

keytool -import -trustcacerts -alias tomcat -file certnew.p7b -keystore <keystore_name>.keystore

Una volta installato il certificato, procedi al

Passaggio 6 per associare il certificato ad ADAudit Plus.

C. Formato PFX o PKCS #12

- Copia e salva il tuo file PFX o PKCS #12 nella cartella <product_installation_directory>\conf.

- Apri il file server.xml presente nella cartella <product_installation_directory>cartella \conf con un editor di testo locale. Crea un backup del file server.xml esistente nel caso in cui desideri ripristinarlo.

- Trova il tag del connettore che contiene <Connector ... SSLEnabled="true"... name="SSL".../>.

- All'interno del tag del connettore, apporta le modifiche seguenti:

- Sostituisci il valore di keystoreFile con "./conf/<YOUR_CERT_FILE.pfx>".

- Aggiungi keystoreType="PKCS12".

- Salva e chiudi il file server.xml.

<Connector SSLEnabled="true" URIEncoding="UTF-8" acceptCount="100" ciphers="TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256,TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA,TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384,TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA,TLS_RSA_WITH_AES_128_CBC_SHA256,TLS_RSA_WITH_AES_128_CBC_SHA,TLS_RSA_WITH_AES_256_CBC_SHA256,TLS_RSA_WITH_AES_256_CBC_SHA" clientAuth="false" connectionTimeout="20000" debug="0" disableUploadTimeout="true" enableLookups="false" keystoreFile="./conf/<YOUR_CERT_FILE.pfx>" keystorePass="*********" keystoreType="PKCS12"maxSpareThreads="75" maxThreads="150" minSpareThreads="25" name="SSL" port="8444" scheme="https" secure="true" sslEnabledProtocols="TLSv1,TLSv1.1,TLSv1.2" sslProtocol="TLS"/>

Passaggio 6: associare i certificati ad ADAudit Plus

- Copia il file <domainName>.keystore dalla cartella <product_installation_directory>\jre\bin e incollalo nella cartella <product_installation_directory>\conf.

- Apri il file server.xml presente nella cartella <product_installation_directory>cartella \conf con un editor di testo locale. Crea un backup del file server.xml esistente nel caso in cui desideri ripristinarlo.

- Trova il tag del connettore che contiene <Connector ... SSLEnabled="true"... name="SSL".../>.

- All'interno del tag del connettore, sostituisci il valore di keystoreFile con "./conf/<Your_Domain_Name>.keystore".

<Connector SSLEnabled="true" URIEncoding="UTF-8" acceptCount="100" ciphers="TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256,TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA,TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384,TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA,TLS_RSA_WITH_AES_128_CBC_SHA256,TLS_RSA_WITH_AES_128_CBC_SHA,TLS_RSA_WITH_AES_256_CBC_SHA256,TLS_RSA_WITH_AES_256_CBC_SHA" clientAuth="false" connectionTimeout="20000" debug="0" disableUploadTimeout="true" enableLookups="false" keystoreFile="./conf/<Your_Domain_Name>.keystore" keystorePass="*********" maxSpareThreads="75" maxThreads="150" minSpareThreads="25" name="SSL" port="8444" scheme="https" secure="true" sslEnabledProtocols="TLSv1,TLSv1.1,TLSv1.2" sslProtocol="TLS"/>

- Salva e chiudi il file server.xml.

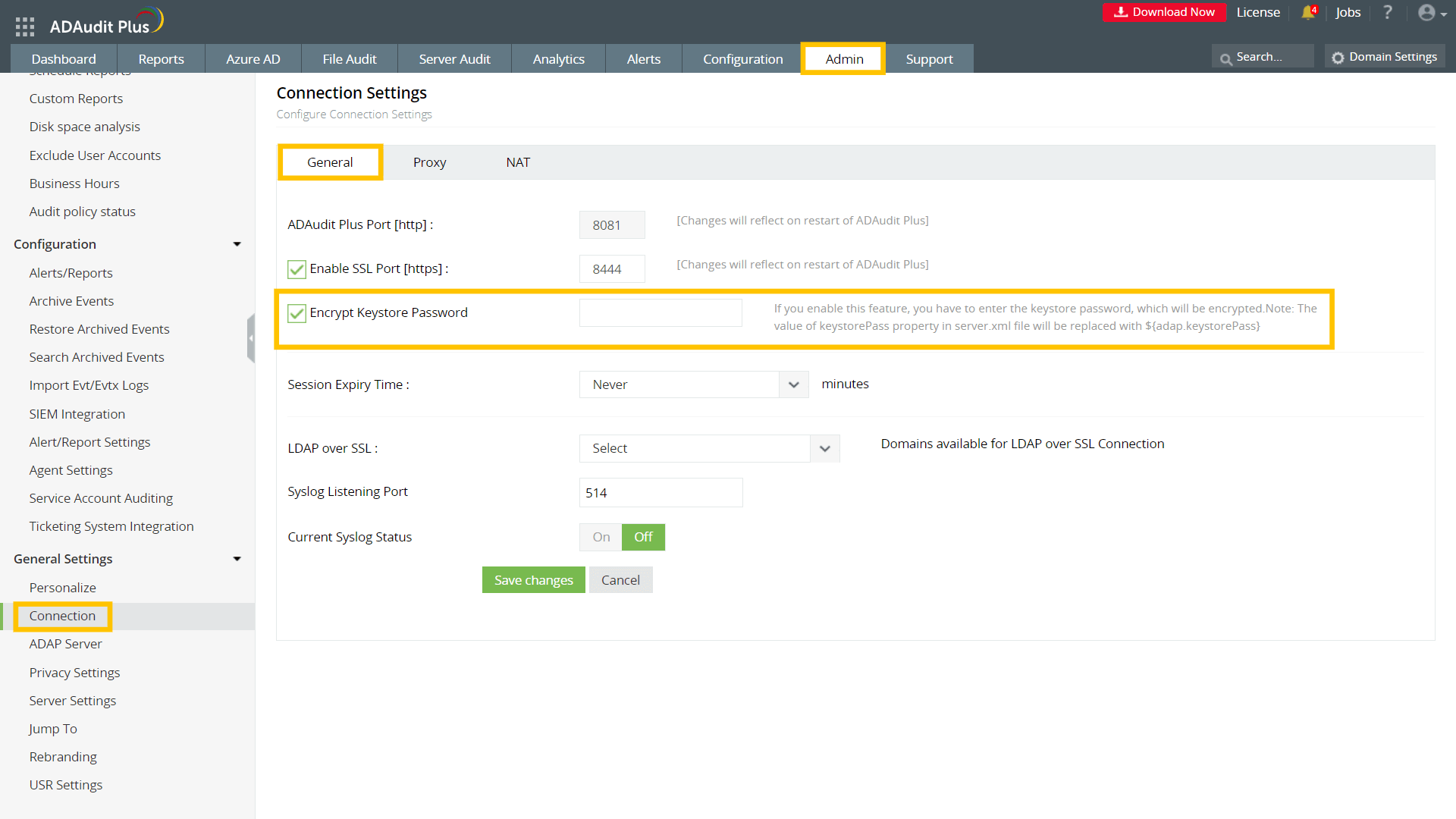

Crittografare la password dell'archivio di chiavi

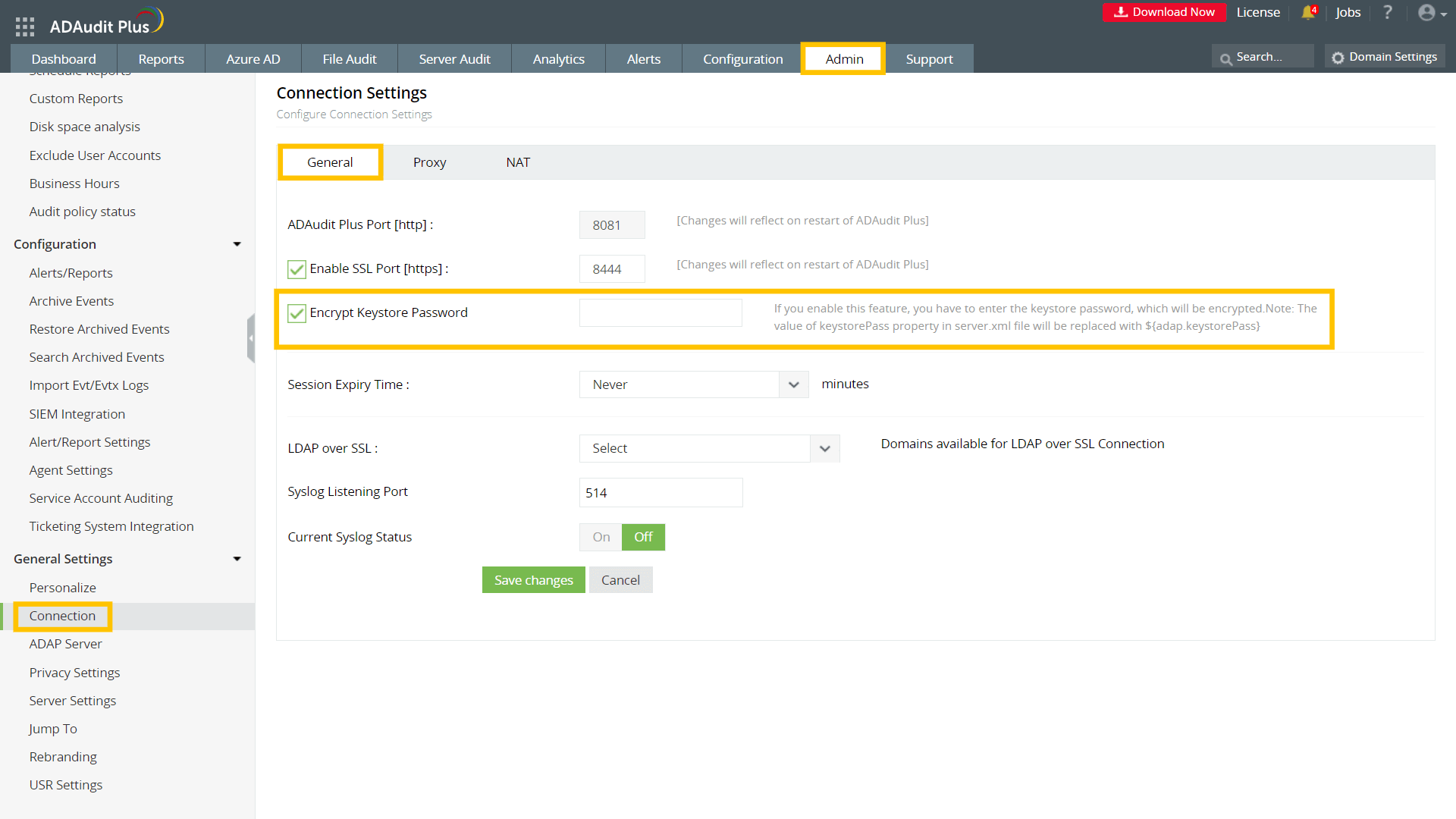

- Accedi alla tua console web di ADAudit Plus e vai a Admin > General Settings > Connection.

- Seleziona l'icona General , fai clic sulla casella Encrypt Keystore Password e immetti la password dell'archivio di chiavi utilizzata durante la generazione del CSR per questo file di certificato.

- Fai clic su Save changes.

- Riavvia nuovamente ADAudit Plus per rendere effettive le modifiche.

Nota: se desideri modificare le versioni TLS e l'attributo ciphers, fai riferimento alla nostra Guida al rafforzamento della sicurezza.

Click here to expand

Click here to expand