-

Con il controllo AD nativo

-

Con ADAudit Plus

-

Come utilizzare ADAudit Plus per verificare quando un utente è stato rimosso da un gruppo di amministratori locale.

-

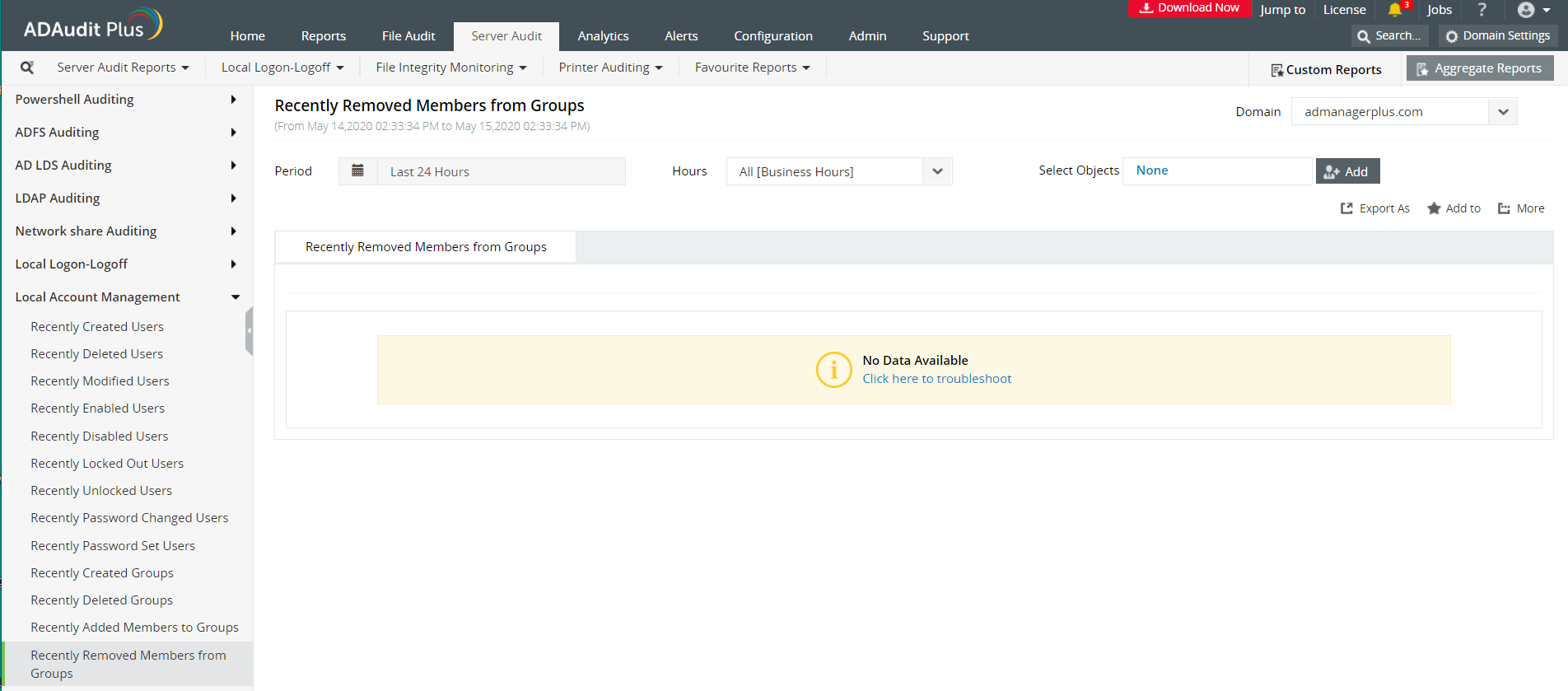

Passa alla scheda Controllo del server.

-

Scegli la scheda Gestione dell'account locale. È quindi possibile passare al report preconfigurato denominato Membri rimossi di recente dai gruppi.

-

In questo modo otterrai un report dei membri che sono stati rimossi dai gruppi AD.

-

Personalizza il Periodo all'intervallo di tempo desiderato. Inoltre, puoi definire un periodo personalizzato e salvarlo per una consultazione più rapida.

-

Per il periodo selezionato viene generato un report dettagliato delle informazioni di controllo.

-

Facendo clic su un evento nel grafico a barre, la visualizzazione del report viene filtrata, evidenziando solo l'evento selezionato.

-

Le opzioni di filtro avanzate ti aiutano a individuare l'evento specifico che stai cercando.

-

Nota: per abilitare il controllo richiesto, fai riferimento al Passaggio 1 nella scheda Controllo AD nativo. Dopodiché puoi seguire i passaggi seguenti per visualizzare gli eventi pertinenti.

-

Passaggio 1: abilita il controllo dei Criteri di gruppo

-

Avvia il Server Manager e apri la Console Gestione Criteri di gruppo(GPMC).

-

Nel riquadro di sinistra, espandi i nodi Foresta e Domini per rivelare il dominio specificato per il quale desideri tenere traccia delle modifiche.

-

Espandi il dominio e fai clic con il pulsante destro del mouse su Criteri di dominio predefiniti. Puoi anche scegliere un criterio di dominio universale in tutto il dominio oppure creare un nuovo oggetto Criteri di gruppo e collegarlo al criterio di dominio predefinito.

-

Fai clic sull'opzione Modifica del criterio di gruppo desiderato per aprire Modifica Criteri di gruppo.

-

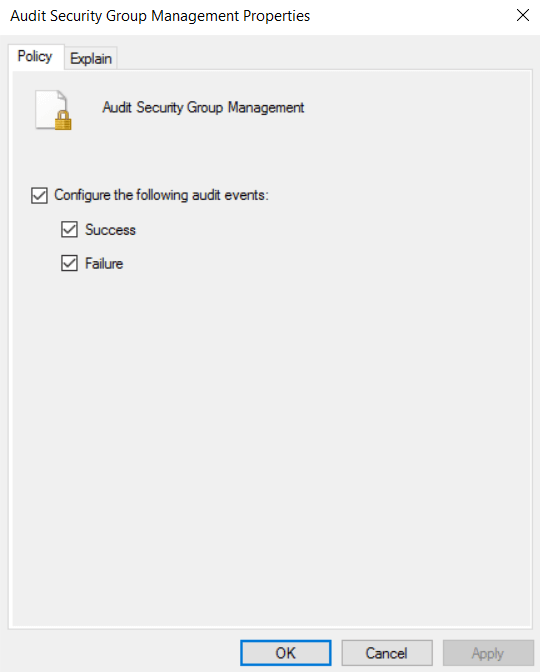

Espandi

Configurazione computer-->Impostazioni di Windows-->Impostazioni sicurezza-->Configurazione avanzata dei criteri di controllo-->Criteri di controllo-->Gestione account-->Controlla Gestione gruppi di sicurezza. Abilita "Operazione riuscita" ed "Errore". -

Seleziona l'opzione Esci da Modifica Criteri di gruppo.

-

Nella Console Gestione Criteri di gruppo scegli l'oggetto Criteri di gruppo modificato e fai clic su Aggiungi nella sezione Sicurezza del riquadro di destra. Digita "Tutti" nella casella di testo e fai clic su Controlla nomi per tenere traccia delle modifiche apportate da tutti coloro che hanno effettuato l'accesso al dominio. Esci dalla Console Gestione Criteri di gruppo.

- Per applicare queste modifiche in tutto il dominio, esegui il comando gpupdate /force in Esegui.

-

Passaggio 2: consenti il controllo AD tramite ADSI Edit

-

Dal tuo Server Manager Vai a Strumenti e seleziona ADSI Edit.

-

Fai clic con il pulsante destro del mouse su ADSI Edit dal riquadro di sinistra e seleziona l'opzione Connetti a. In questo modo viene visualizzata la finestra "Impostazioni delle connessioni".

-

Seleziona l'opzione Contesto di denominazione predefinito dal menu a discesa Seleziona un contesto di denominazione noto.

-

Fai clic su OK e torna alla finestra di ADSI Edit. Espandi il Contesto di denominazione predefinito e seleziona il nodo secondario associato DC. Fai clic con il pulsante destro del mouse su questo nodo secondario e scegli Proprietà.

-

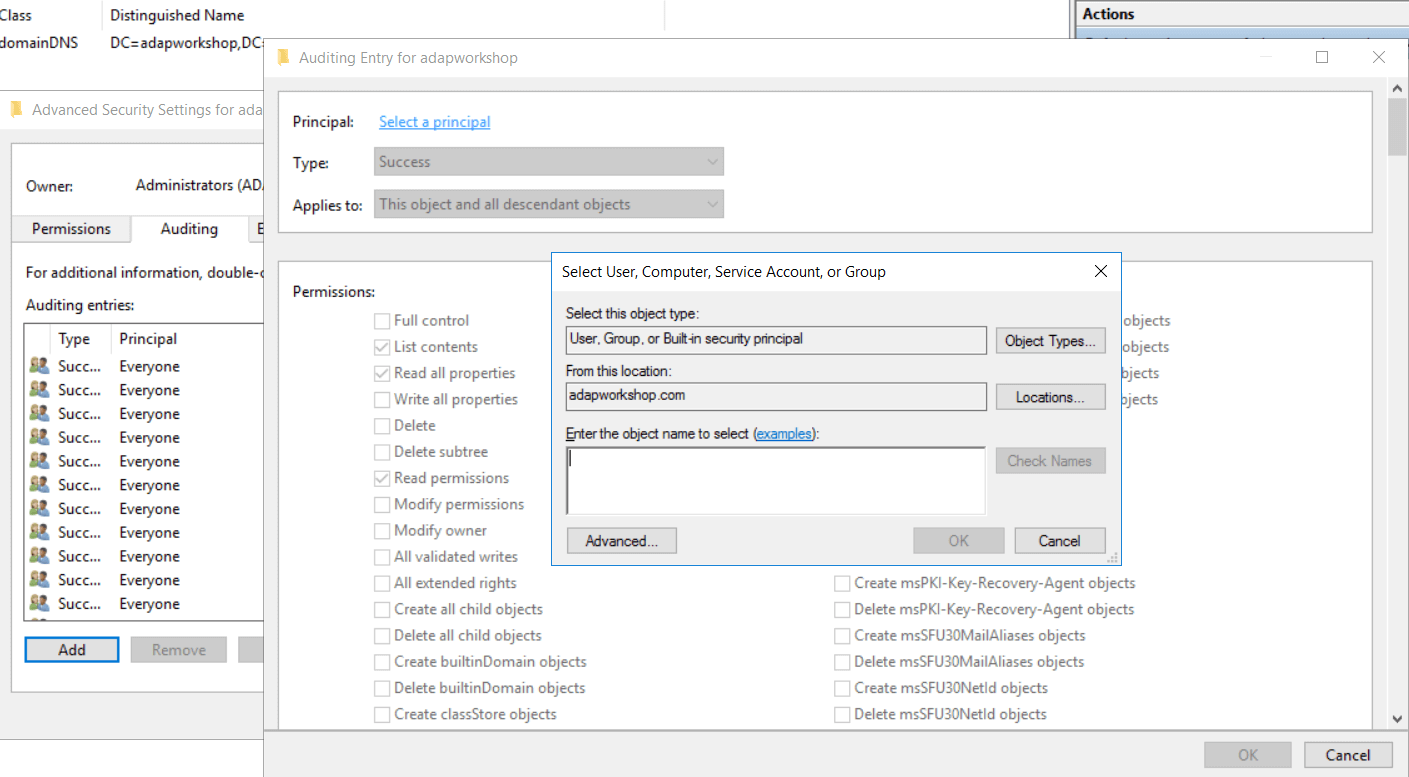

Nella finestra Proprietà, vai alla scheda Sicurezza e seleziona Avanzate. Quindi, seleziona la scheda Controllo e fai clic su Aggiungi.

Fai clic su Seleziona un'entità. Questo farà apparire la finestra Seleziona utente, computer o gruppo. Digita Tutti nella casella di testo e verifica con Controlla nomi.

-

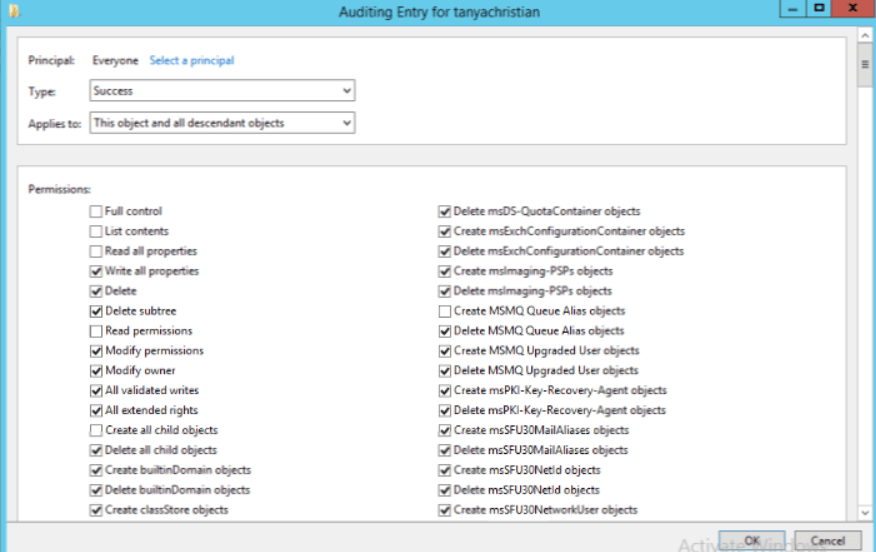

L'entità nella finestra Voce di controllo ora mostra Tutti. Nel menu a discesa Tipo seleziona Tutti per verificare sia gli eventi di operazione riuscita che di errore.

-

Nel menu a discesa Seleziona, scegli Questo oggetto e tutti gli oggetti discendenti. Seleziona Controllo completo nella sezione Autorizzazioni.

-

In questo modo vengono selezionate tutte le caselle di controllo disponibili. Deseleziona le seguenti caselle di controllo:

- Controllo completo

- Contenuto dell'elenco

- Leggi tutte le proprietà

- Autorizzazioni di lettura

-

Passaggio 3: visualizza gli eventi nel Visualizzatore eventi

-

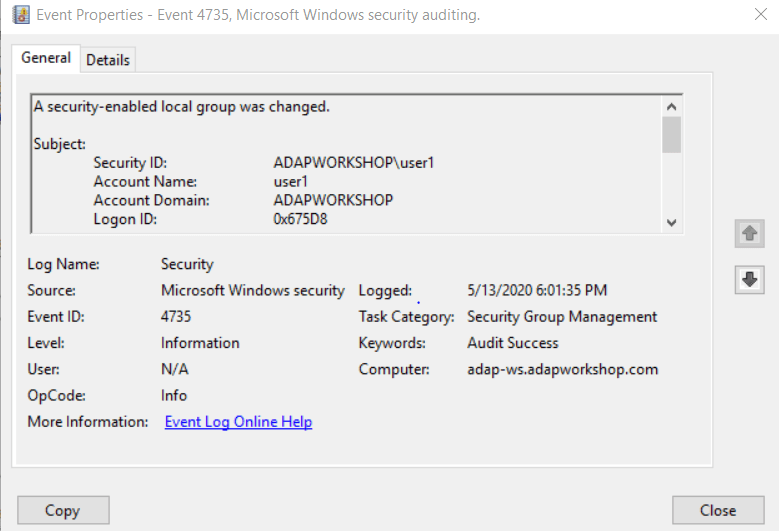

Puoi possibile visualizzare gli eventi nel Visualizzatore eventi filtrando i registri per cercare l'ID specifico.

L'ID evento 4733 rappresenta un utente che viene rimosso da un gruppo abilitato per la sicurezza.

Nella visualizzazione del registro vedrai che l'Evento 4733 è preceduto dall'Evento 4735, che indica che è stata apportata una modifica a un gruppo abilitato per la sicurezza.

Puoi scoprire se questo gruppo sia un gruppo locale o un gruppo di dominio controllando se il dominio del gruppo è uguale al nome del computer. Se i nomi corrispondono, significa che il gruppo è un gruppo locale.

Il controllo nativo è un po' troppo?

Semplifica la gestione degli account locali, il controllo e la creazione di report con ADAudit Plus.

Richiedi la tua prova gratuita Versione di prova di 30 giorni completamente funzionanteIl controllo di Active Directory è diventato più semplice!

ADAudit Plus viene fornito in bundle con più di 300 report predefiniti che semplificano il controllo di AD. La soluzione invia anche avvisi in tempo reale per segnalare eventi critici e quindi aiuta a proteggere la rete dalle minacce e a migliorare il livello di sicurezza IT. Scopri le funzionalità di ADAudit Plus qui.

Scarica ADAudit Plus