I passaggi per abilitare il controllo usando la Console Gestione Criteri di gruppo (GPMC):

Esegui le seguenti azioni sul controller di dominio (DC):

- Premi Start, cerca e apri la Console Gestione Criteri di gruppo oppure esegui il comando gpmc.msc.

- Clicca con il pulsante destro del mouse sul dominio o sull'unità organizzativa (OU) che vuoi controllare e clicca su Crea un oggetto Criteri di gruppo in questo dominio e collegalo qui… Se hai già creato un oggetto Criteri di gruppo, vai al passaggio 4.

- Assegna un nome all'oggetto Criteri di gruppo.

- Clicca con il pulsante destro del mouse sull'oggetto Criteri di gruppo e scegli Modifica.

- Nel riquadro sinistro di Modifica Criteri di gruppo, passa a Configurazione computer > Impostazioni di Windows > Impostazioni sicurezza > Configurazione avanzata dei criteri di controllo > Criteri di controllo di sistema.

- Nel riquadro di destra, vedrai un elenco di criteri sotto Criteri di controllo. Clicca due volte su Controlla Gestione account e seleziona le caselle accanto a Definisci queste impostazioni dei criteri, Operazione riuscita ed Errore.

- Clicca su Applica, quindi OK.

- Torna alla Console Gestione Criteri di gruppo e, nel riquadro di sinistra, clicca con il pulsante destro del mouse sull'unità organizzativa a cui è stato collegato l'oggetto Criteri di gruppo, quindi clicca su Aggiornamento criteri di gruppo Questo passaggio assicura che le nuove impostazioni dei Criteri di gruppo vengano applicate immediatamente, anziché attendere il successivo aggiornamento pianificato.

Una volta abilitato questo criterio, ogni volta che un utente viene aggiunto al gruppo abilitato per la sicurezza, gli eventi corrispondenti vengono registrati nella categoria del registro di sicurezza del controller di dominio.

Passaggi per visualizzare questi eventi utilizzando il Visualizzatore eventi

Una volta completati i passaggi precedenti, gli eventi verranno registrati nel registro eventi. Questi possono essere visualizzati nel Visualizzatore eventi seguendo i passaggi seguenti:

- Premi Start, cerca Visualizzatore eventi e clicca per aprirlo.

- Nel riquadro sinistro della finestra del Visualizzatore eventi, vai a Registri di Windows → Sicurezza.

- Qui troverai un elenco di tutti gli eventi di sicurezza registrati nel sistema.

- Nel riquadro destro, sotto Sicurezza, clicca su Filtro registro corrente.

- Nella finestra popup, inserisci 4728 nel campo <Tutti gli ID evento>.

- Clicca su OK. In questo modo verrà fornito un elenco di occorrenze dell'ID evento 4728, che viene registrato quando un nuovo utente viene aggiunto a un gruppo di sicurezza.

- Clicca due volte sull'ID evento per visualizzarne le proprietà (descrizione). Cerca Amministratori di dominio in Nome gruppo nella descrizione.

La sezione Soggetto mostra chi ha aggiunto il nuovo utente.

La sezione Membro mostra il nome e il SID del Nuovo utente che è stato aggiunto al gruppo.

Questo metodo è estenuante poiché è necessario visualizzare la descrizione di ogni evento per trovare quella che appartiene al gruppo Amministratori di dominio.

ADAudit Plus, uno strumento di controllo AD semplificato, consente agli amministratori di controllare facilmente le modifiche all'appartenenza ai gruppi di sicurezza e altre informazioni sulla gestione dei gruppi.

Rileva chi ha aggiunto un utente al gruppo Amministratori di dominio utilizzando ADAudit Plus

- Scarica e installa ADAudit Plus.

- Configura il controllo nel controller di dominio.

- Apri la console ed effettua l'accesso come amministratore.

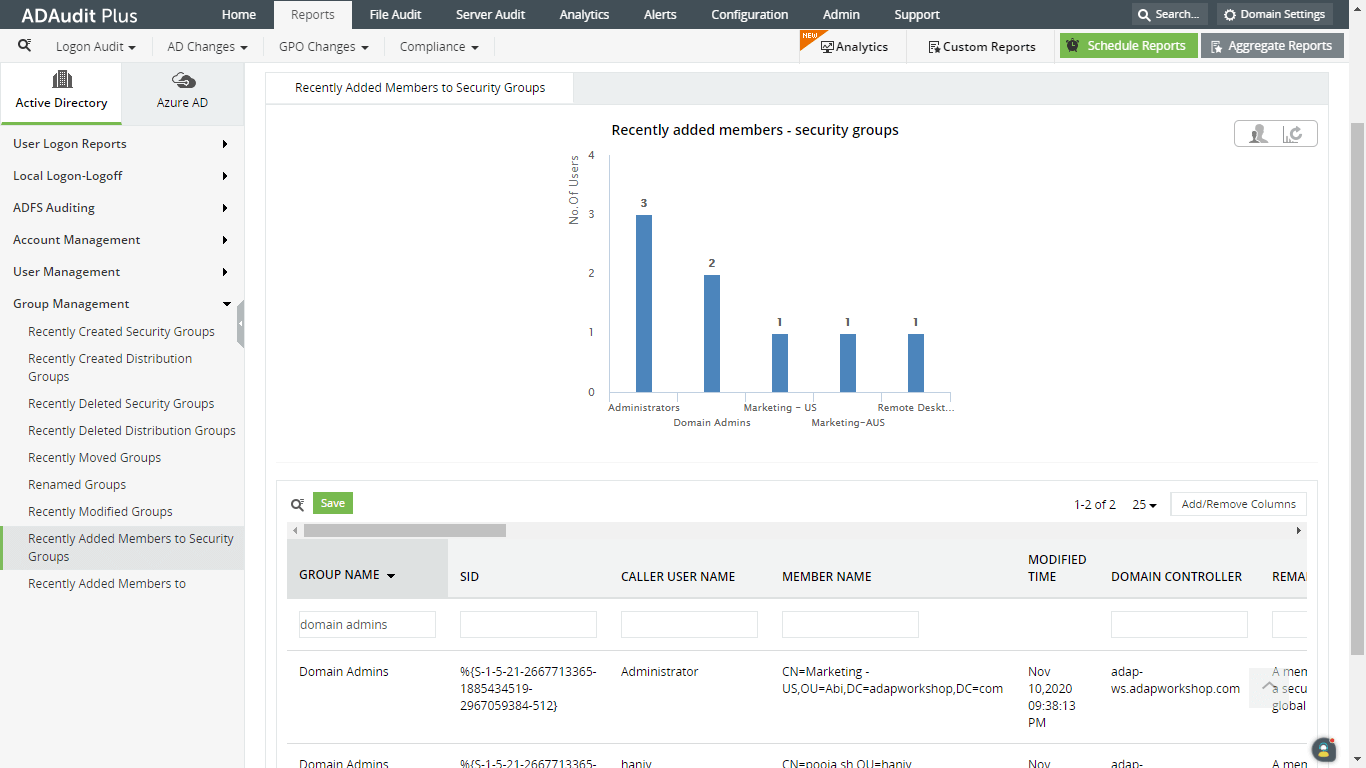

- Passa a Reports → Active Directory → Group management → Recently Added Members to Security Groups.

- Clicca sull'icona di ricerca.

- Inserisci Amministratori di dominio nel campo sotto NOME DEL GRUPPO e premi invio.

Monitora in modo distinto tutti gli eventi AD e scopri chi ha aggiunto l'utente al gruppo Amministratori di dominio insieme ai dettagli su quando e dove.

Configura gli avvisi e ricevi notifiche tramite SMS o e-mail ogni volta che un account utente viene aggiunto a un gruppo abilitato alla sicurezza.

Vantaggi dell'utilizzo di ADAudit Plus rispetto al controllo nativo:

- Controlla tutte le modifiche apportate agli oggetti AD (locali e Azure) e monitora l'attività degli utenti tra i server membri e le workstation in tempo reale.

- Tieni traccia dell'attività di accesso degli utenti e risolvi i problemi relativi ai blocchi degli account più rapidamente con Account Lockout Analyzer.

- Rileva accuratamente le minacce interne con un approccio al controllo AD basato sull'analisi del comportamento degli utenti (UBA) e ricevi notifiche di avviso tramite SMS o e-mail quando viene rilevata un'attività sospetta.