Che cos'è Active Directory?

Active Directory (AD) è il servizio directory principale per oltre il 90% delle organizzazioni in tutto il mondo.

Memorizza i dettagli sugli utenti, le loro password e i loro privilegi di accesso. Ogni volta che un utente tenta di accedere a un computer aggiunto a un dominio fornendo le proprie credenziali, è AD che ne verifica l'identità e lo autentica. AD autorizza inoltre gli utenti quando tentano di accedere alle risorse di rete. Controlla se hanno le autorizzazioni adeguate per accedere a una risorsa; in caso affermativo, ottengono l'accesso. In caso contrario, non ottengono l'accesso.

Minacce di Active Directory

Sebbene le organizzazioni sfruttino AD per gestire le autorizzazioni e l'accesso alle risorse di rete, non è sempre semplice in quanto esistono numerose impostazioni e configurazioni. Se lo usi correttamente, AD è uno strumento potente. Allo stesso tempo, una configurazione errata può portare a punti deboli che possono essere sfruttati. Alcuni esempi sono:

- Esposizione di informazioni sensibili a utenti non autorizzati.

- Aggiunta di un utente senza privilegi a un gruppo con privilegi.

- Modifica degli oggetti Criteri di gruppo.

- Privilegi più elevati concessi agli utenti che non ne hanno bisogno per il loro lavoro.

- Backdoor che gli utenti malintenzionati esterni possono sfruttare.

- Compromissione di un account amministratore o con privilegi elevati.

- Attacchi AD come Kerberoasting, inoltro SMB e risoluzione dei nomi multicast locale del collegamento (LLMNR).

Quanto sopra sono solo alcuni dei punti deboli della sicurezza che possono sorgere se AD non è configurato correttamente.

Controllo di Active Directory

I punti deboli del tuo AD possono anche portare a violazioni della conformità. Numerosi mandati di conformità come PCI DSS, HIPAA, SOX, FISMA, GDPR e GLBA richiedono la registrazione degli eventi che si verificano nel tuo AD. Potrebbe essere necessario accedere a questi registri per interpretare una particolare sequenza o modello di eventi durante un'analisi forense.

È responsabilità dell'utente proteggere Active Directory e proteggere la rete. A tale scopo, è possibile controllare e tenere traccia delle modifiche in Active Directory, incluse le modifiche a utenti, computer, gruppi, unità organizzative e oggetti Criteri di gruppo.

Esistono principalmente due tipi di soluzioni che possono aiutarti a controllare il tuo AD:

Uno strumento di controllo di Active Directory locale

Si tratterà di un software di controllo AD installato all'interno della tua rete, sul tuo server.

Uno strumento di controllo AD basato sul cloud

Si tratterà di un software di controllo AD distribuito nel cloud come soluzione SaaS. In effetti, alcune soluzioni SIEM cloud di nuova generazione forniscono anche funzionalità di controllo AD che possono aiutarti a soddisfare una gamma più ampia di casi d'uso.

Vantaggi del controllo di Active Directory dal cloud

Il controllo di Active Directory dal cloud offre i vantaggi seguenti:

- Accesso da qualsiasi luogo

- Maggiore disponibilità e prestazioni

- Archiviazione dei registri in un data center centralizzato

- Flessibilità e agilità

- Distribuzione rapida e risultati

Casi d'uso del controllo di AD

Nel mondo di oggi, il controllo AD dal cloud offre maggiore flessibilità, agilità e scalabilità. Inoltre, puoi amministrare il tuo AD senza preoccuparti dell'archiviazione.

Scopri come monitorare quanto segue dal cloud:

1) Tracciamento delle autenticazioni degli utenti nei controller di dominio

Ogni volta che un utente accede al computer aggiunto a un dominio, vengono generati due eventi:

- Un evento di accesso al computer locale

- Un'autenticazione nel controller di dominio che verifica l'accesso

È necessario monitorare gli eventi di autenticazione registrati nel controller di dominio. Si tratterà di una combinazione di autenticazioni riuscite e non riuscite.

Sarà necessario un report che fornisca dettagli sul controller di dominio in cui si è verificata l'autenticazione, sul computer in cui si è verificato il tentativo di accesso effettivo, sull'ora dell'accesso, sull'account utente coinvolto e sul motivo dell'eventuale errore di accesso.

Perché tenere traccia delle autenticazioni utente nei controller di dominio

Tenendo traccia delle autenticazioni di accesso, è possibile verificare quale account utente ha effettuato l'accesso o ha tentato di accedere a quale computer. Questo è importante dal punto di vista della conformità, dell'amministrazione e della sicurezza.

Conformità: le normative, come SOX, HIPAA, PCI DSS, GLBA e GDPR, richiedono la registrazione e il monitoraggio dell'attività di accesso degli utenti. Inoltre, dovrebbe essere possibile accedere ai registri delle attività di accesso su richiesta.

Amministrazione AD: un report sugli accessi utente può essere utile per la risoluzione dei problemi e la correzione degli errori di configurazione di AD. Ad esempio, un account utente potrebbe eseguire correttamente l'autenticazione in un computer che non gli appartiene, mentre l'organizzazione (in linea di principio) non consente tali accessi. Puoi vedere questo errore e correggerlo.

Sicurezza: un'autenticazione utente riuscita fa parte della maggior parte delle kill chain di attacco. Questa autenticazione può essere eseguita da un insider non autorizzato o potrebbe essere opera di un utente malintenzionato esterno che ha compromesso un account. È possibile visualizzare tali autenticazioni di accesso e individuare i modelli di un possibile attacco.

2) Tracciamento degli accessi degli utenti su particolari postazioni di lavoro

Un utente accederà al proprio computer più volte durante la giornata lavorativa. La maggior parte di questi accessi in un'organizzazione avviene all'inizio della giornata o subito dopo l'ora di pranzo. Ogni volta che un utente accede alla propria workstation, viene avviata una sessione che viene eseguita fino a quando non si verifica una disconnessione.

È necessario tenere traccia dell'attività dell'utente su determinate workstation per i seguenti motivi:

Conformità: normative come GLBA e FISMA richiedono di tenere traccia delle attività di accesso e disconnessione locali nelle postazioni di lavoro.

Amministrazione AD: puoi esaminare gli errori di accesso locale e altri problemi relativi alle password. Inoltre, puoi anche tenere traccia delle ore di lavoro e della produttività degli utenti monitorando la durata delle sessioni.

Sicurezza: è possibile tenere traccia dei casi di possibile movimento laterale. Ad esempio, un attacco di riproduzione si verifica quando un utente accede a un computer tramite un altro computer. Questo può essere monitorato se si dispone di un report pronto per il controllo che fornisce tutti i dettagli rilevanti. È inoltre possibile tenere traccia degli accessi interattivi non riusciti in base agli account utente, il che potrebbe essere indicativo di un attacco di forza bruta.

Spesso è necessario correlare le informazioni provenienti dalle autenticazioni utente eseguite dal controller di dominio con le informazioni provenienti dagli accessi utente in una postazione di lavoro per ottenere un quadro completo di ciò che sta accadendo.

3) Monitoraggio delle creazioni, delle eliminazioni e delle modifiche degli utenti

In un normale ciclo di vita dell'utente, gli account utente vengono creati, eliminati e modificati. Un account utente viene in genere creato quando un nuovo dipendente entra a far parte di un'organizzazione. Un account utente viene prima disabilitato e quindi eliminato quando un dipendente lascia l'organizzazione. Viene modificato quando gli attributi dell'account utente cambiano. Per un'amministrazione efficiente di AD, tutte queste modifiche devono essere monitorate. Avrai bisogno di un gruppo di report che ti forniranno dettagli su:

- L'account utente creato, eliminato o modificato.

- L'account che ha creato, eliminato o modificato l'altro account utente.

- L'orario dell'evento.

- Il controller di dominio in cui è stato creato l'account.

- Gli attributi appena modificati dell'account utente, se presenti.

4) Tracciamento delle modifiche ai gruppi di sicurezza e alle unità organizzative

I gruppi di sicurezza vengono creati in AD per gestire le autorizzazioni di utenti e computer. Invece di assegnare le autorizzazioni a ciascun utente o computer separatamente, sarà più efficiente creare un gruppo per gli account che richiedono lo stesso livello di privilegi.

Una volta creato un gruppo, è possibile abilitare determinate autorizzazioni per utenti, computer o altri gruppi che appartengono al gruppo. Possono quindi accedere a una particolare risorsa come una cartella condivisa.

Le unità organizzative, d'altra parte, definiscono i confini amministrativi all'interno di Active Directory. Di solito imitano la struttura organizzativa di un'organizzazione. Le unità organizzative possono contenere utenti, gruppi, computer e altre unità organizzative secondarie. Gli oggetti Criteri di gruppo sono collegati alle unità organizzative.

Sono necessari dettagli sul gruppo o sull'unità organizzativa, ad esempio l'ora di creazione, utenti, computer, gruppi o unità organizzative aggiunti all'interno e l'account amministratore che ha aggiunto questi oggetti. Tenere traccia di tutto questo ti consentirà di difenderti dall'escalation dei privilegi e da altre kill chain di attacco.

Esempio

Supponiamo che un utente malintenzionato:

- Ottenga l'accesso iniziale ad Active Directory.

- Sia in grado di trasformare un gruppo di sicurezza in un gruppo di distribuzione.

- Aggiunga un account utente appena creato al gruppo di distribuzione.

- Modifica nuovamente il gruppo di distribuzione in un gruppo di sicurezza, ottenendo privilegi più elevati per l'account utente.

È necessario essere in grado di tenere traccia di tali modifiche in Active Directory in tempo reale.

5) Monitoraggio delle modifiche agli oggetti Criteri di gruppo e ai criteri di dominio

Gli oggetti Criteri di gruppo sono un elenco di impostazioni dei criteri applicate a un limite amministrativo, ad esempio l'intero dominio o un'unità organizzativa. I criteri contenuti in un oggetto Criteri di gruppo si applicheranno all'intera unità organizzativa o al dominio a cui è collegato.

È quindi necessario essere in grado di tenere traccia delle impostazioni degli oggetti Criteri di gruppo e delle modifiche ai collegamenti. Ciò garantirà un'amministrazione e una sicurezza AD efficienti. Nel caso in cui siano presenti errori di configurazione dell'oggetto Criteri di gruppo, è possibile identificarli e correggerli. Nel caso in cui un avversario modifichi la natura degli oggetti Criteri di gruppo all'interno dell'ambiente AD, è possibile visualizzare anche quello.

6) Monitoraggio dell'escalation dei privilegi e delle modifiche alle autorizzazioni

È necessario poter tenere traccia delle modifiche alle autorizzazioni che si verificano in Active Directory in tempo reale. Queste modifiche alle autorizzazioni possono avvenire a diversi livelli, ad esempio:

- L'intero dominio

- Unità organizzative

- Schema

- Oggetti Criteri di gruppo

- Utenti

- Gruppi

E altro ancora.

Una modifica delle autorizzazioni a uno qualsiasi di questi livelli può essere opera di un avversario che cerca di aumentare i privilegi. Oppure potrebbe trattarsi di un grave errore di configurazione che deve essere risolto immediatamente. In ogni caso, è necessario saperlo e agire per colmare tale lacuna.

Controllo AD con Log360 Cloud

Report e avvisi pronti all'uso

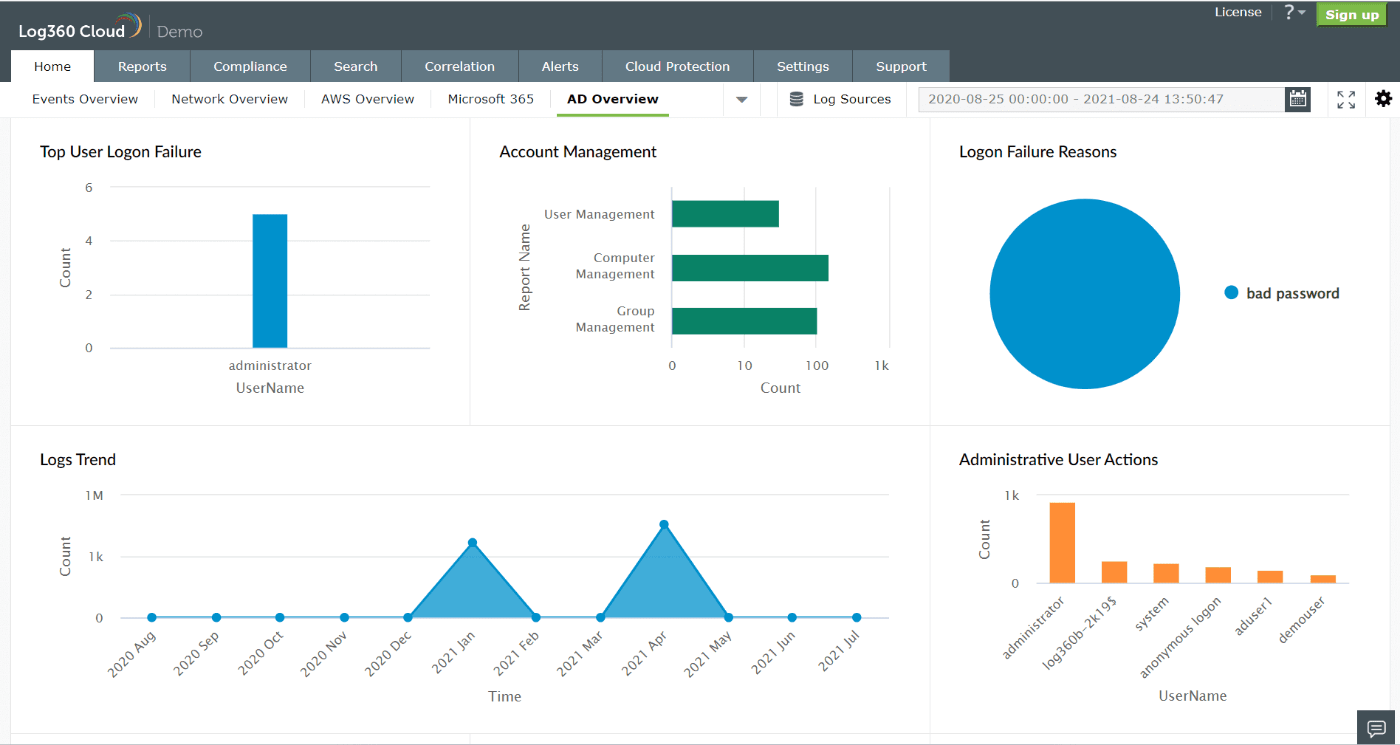

Sfrutta oltre 100 report AD per monitorare le modifiche apportate a utenti e computer, i blocchi degli account, le modifiche alla configurazione e gli oggetti Criteri di gruppo e ricevere avvisi in tempo reale.

Conformità

Rispetta i requisiti normativi con report pronti per il controllo per SOX, HIPAA, GDPR, PCI DSS, ISO 27001 e altro ancora.

Implementazione e gestione semplificate

Individua automaticamente i controller di dominio nella tua rete e inizia rapidamente con il controllo. Accedi ai tuoi report da qualsiasi luogo senza preoccuparti dell'archiviazione dei registri.

Inizia a usare il controllo sicuro di Active Directory nel cloud.

Prova subito Log360 Cloud.

DOMANDE FREQUENTI

- Come avviene la raccolta dei registri eventi?

-

Diversi strumenti di controllo di Active Directory basati sul cloud raccolgono i registri attività in modi diversi.

Log360 Cloud utilizza il protocollo WMI per recuperare i registri dal Visualizzatore eventi dei controller di dominio e delle postazioni di lavoro.

- Dove vengono archiviati i registri in una soluzione di controllo AD basata sul cloud?

-

A seconda della posizione da cui l'utente della soluzione di controllo AD effettua l'accesso, i registri raccolti verranno archiviati nel data center più vicino. Attualmente, Log360 Cloud è operativo dai seguenti data center:

- Stati Uniti

- Europa

- Australia

- India

- Una soluzione di controllo cloud è più o meno costosa di una soluzione locale?

-

Questo dipende dalla quantità di spazio di archiviazione di cui hai bisogno. Stima i requisiti di dimensionamento dell'archiviazione dei registri con il calcolatore di archiviazione di Log360 Cloud.