Andiamo a caccia di minacce

GiocaSei un analista della sicurezza e il tuo obiettivo è salvaguardare la tua organizzazione dalle minacce informatiche. In questa missione che stai per intraprendere, ti troverai di fronte a 10 scenari comuni di sicurezza della rete.

Completa tutti i 10 livelli correttamente e trionferai!

Gli eventi di sicurezza verranno visualizzati sotto forma di report e immagini. Passa il cursore sull'immagine per ogni livello e clicca sull'opzione corretta ( ) dalle opzioni disponibili ( ).

Vedrai gli eventi di sicurezza sotto forma di report e immagini. Clicca sull'opzione corretta ( ) dalle opzioni disponibili ( ).

Ricorda: il diavolo è nei dettagli.

Ti va di giocare, nome?

Andiamo

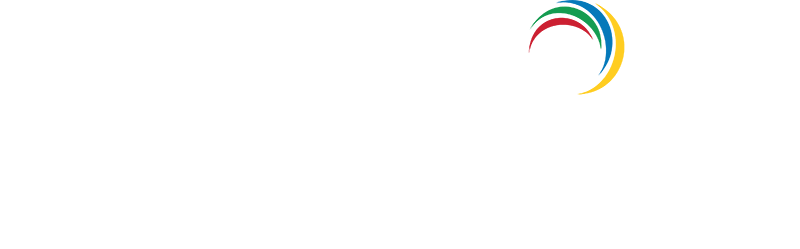

Potrebbe essere un campanello d'allarme se un'e-mail proveniente da una fonte apparentemente affidabile non si rivolge specificamente a te per nome. Le e-mail di phishing utilizzano saluti generici comuni come "gentile signore/signora", "gentile utente" o "gentile membro stimato".

Le e-mail di phishing spesso non sono personalizzate. Gli utenti malintenzionati potrebbero non conoscere il tuo nome.

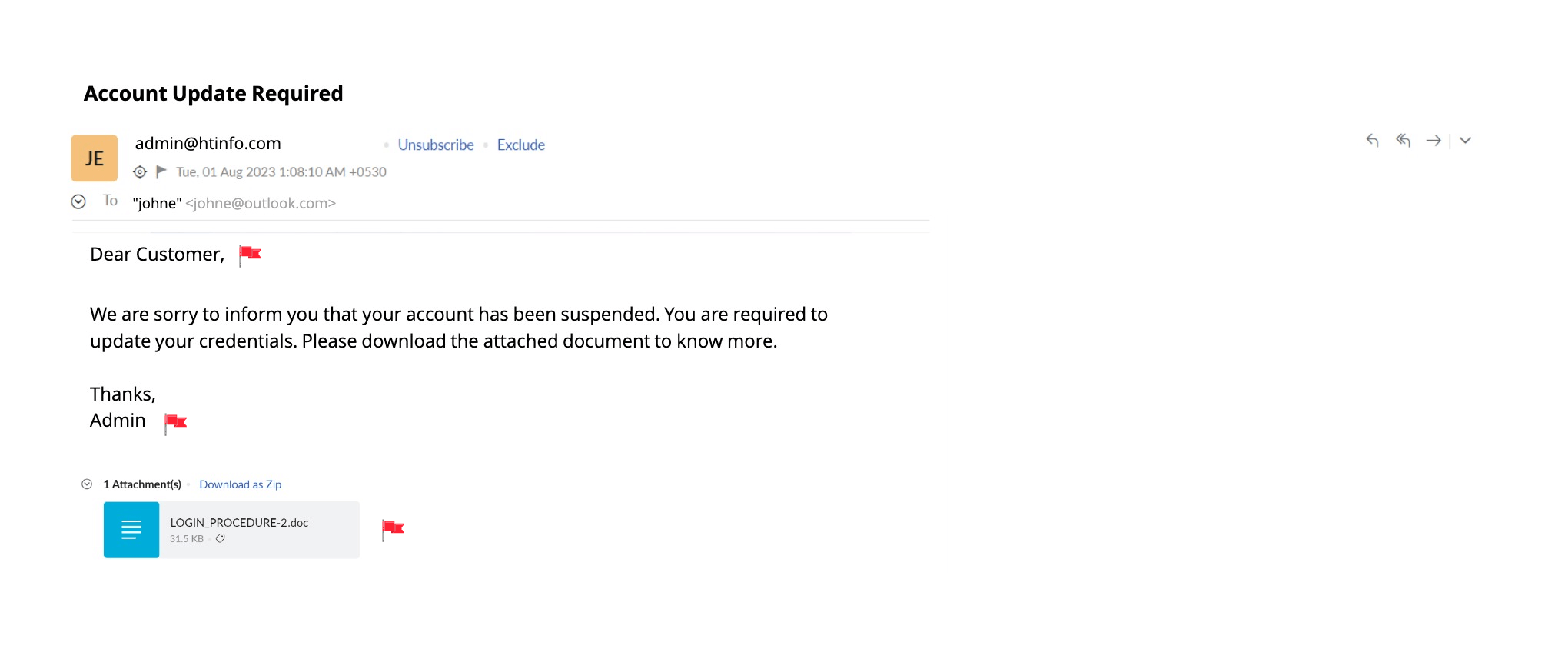

Gli utenti malintenzionati sfruttano le somiglianze visive tra i caratteri per falsificare i nomi di dominio più diffusi e indirizzare gli utenti a URL dannosi. Gli utenti malintenzionati sono stati visti utilizzare alfabeti cirillici che hanno somiglianze visive con gli alfabeti latini.

Il nome del dominio ti sembra familiare? Guarda di nuovo.

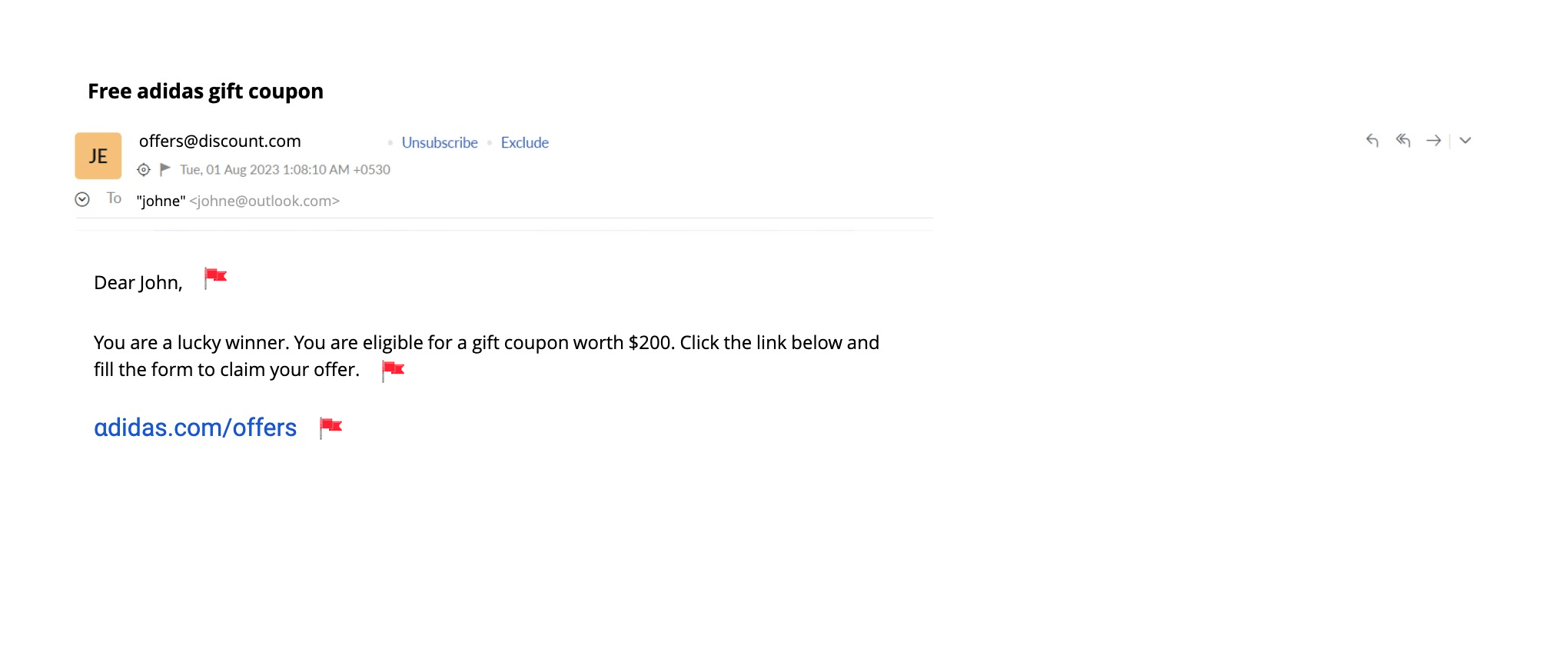

Gli utenti malintenzionati sfruttano lo spazio pubblicitario nelle reti pubblicitarie legittime inserendo codice o grafica per reindirizzare gli utenti. Questa tecnica è chiamata malvertising.

Controlla il link in fondo. È uguale a quello mostrato nell'annuncio?

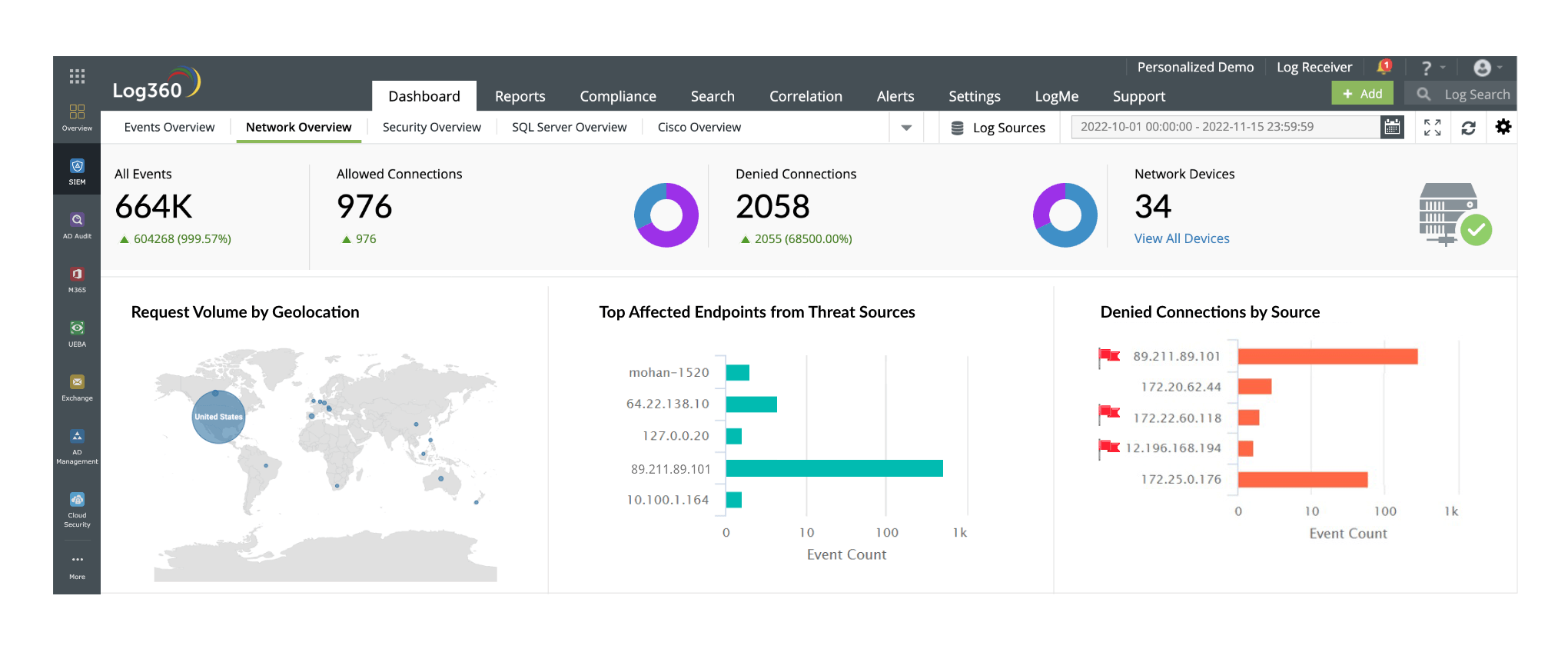

Il grafico 1 illustra oltre 100 eventi dannosi rilevati su un endpoint specifico da fonti di intelligence sulle minacce. Il grafico 2 mostra che sono state rifiutate più richieste dallo stesso dispositivo, il che implica che sono state osservate connessioni a IP o URL con restrizioni.

L'endpoint più interessato è quello con il maggior numero di connessioni negate.

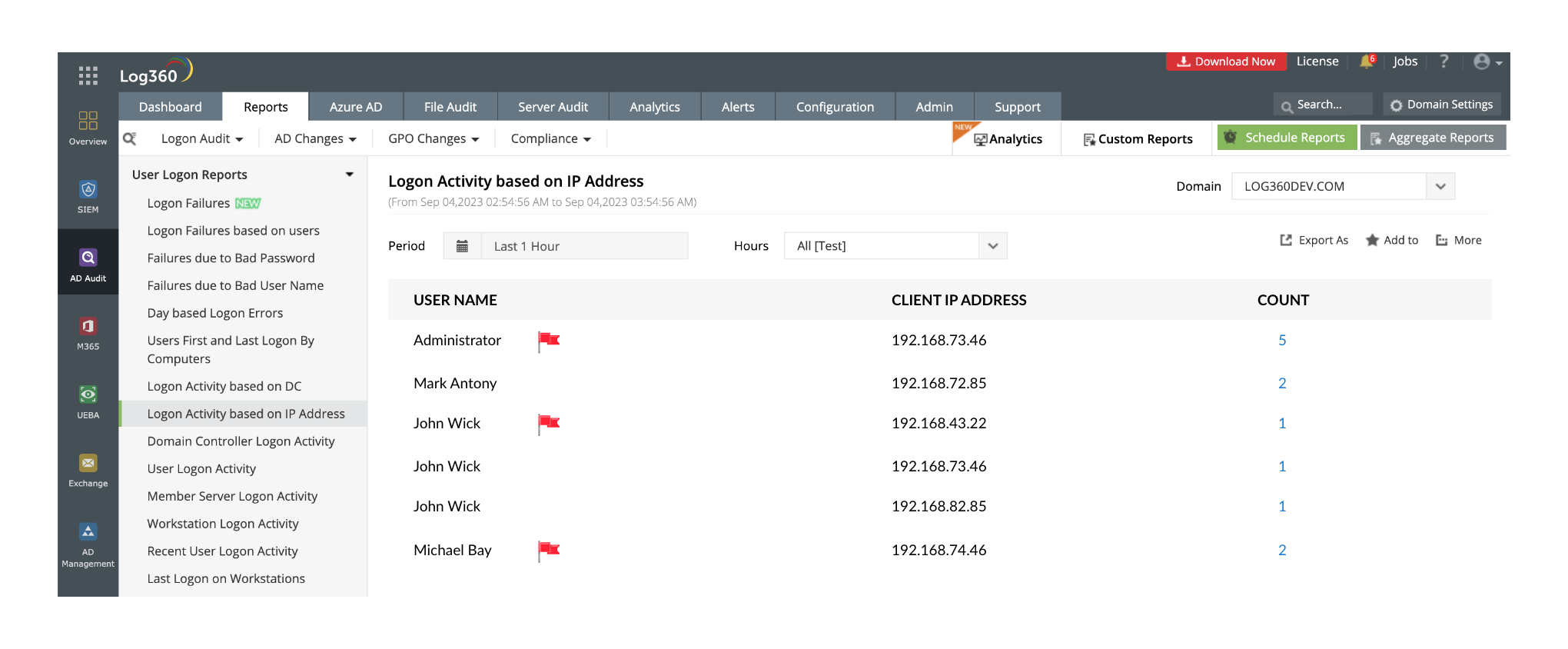

L'accesso dello stesso utente da più dispositivi potrebbe essere un'indicazione di compromissione dell'account o accesso non autorizzato. È anche consigliabile controllare la geolocalizzazione degli indirizzi IP dei client.

È comune che un utente acceda da più dispositivi in un breve intervallo?

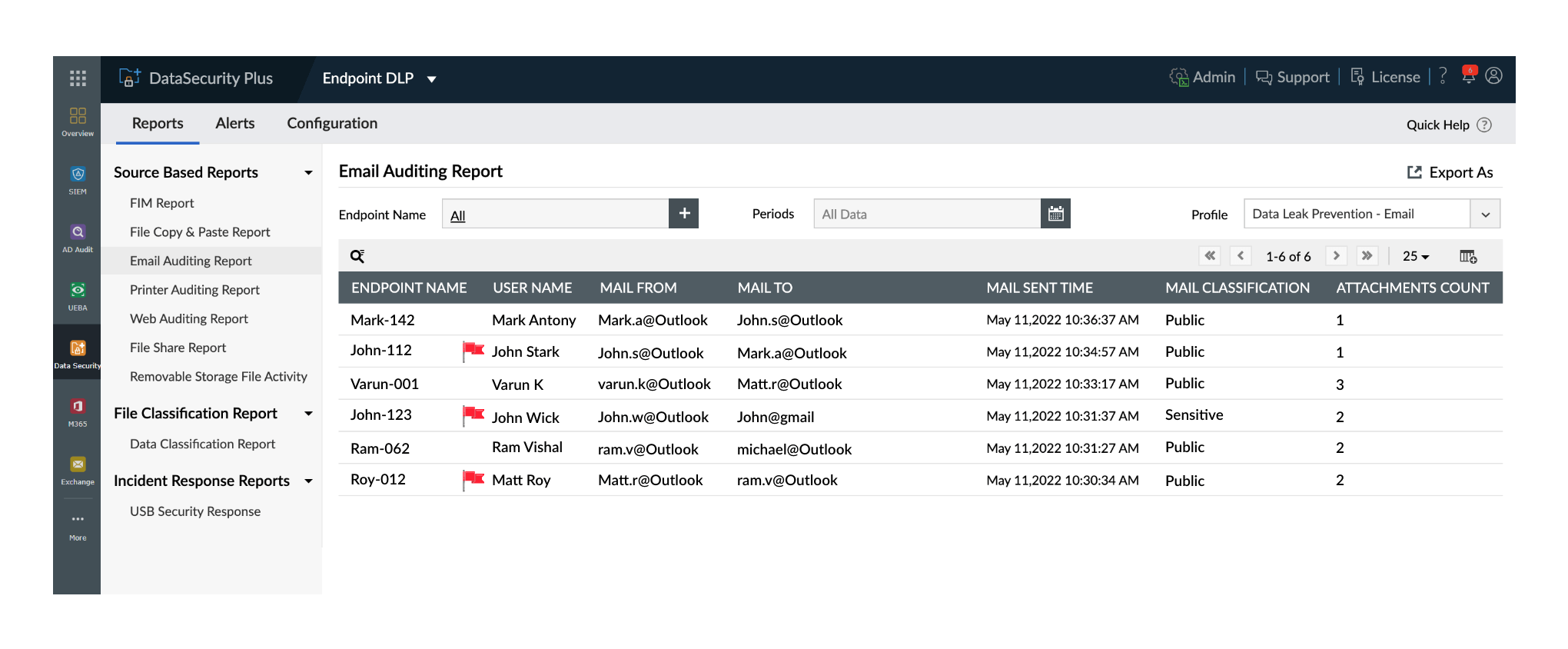

L'invio di file sensibili da parte di un utente a un'e-mail esterna o personale potrebbe essere un segno di esfiltrazione di dati. Gli amministratori possono classificare i file come pubblici, interni, sensibili o limitati in base alla politica dell'organizzazione utilizzando Log360.

Gli utenti possono inviare file classificati come sensibili dalla politica?

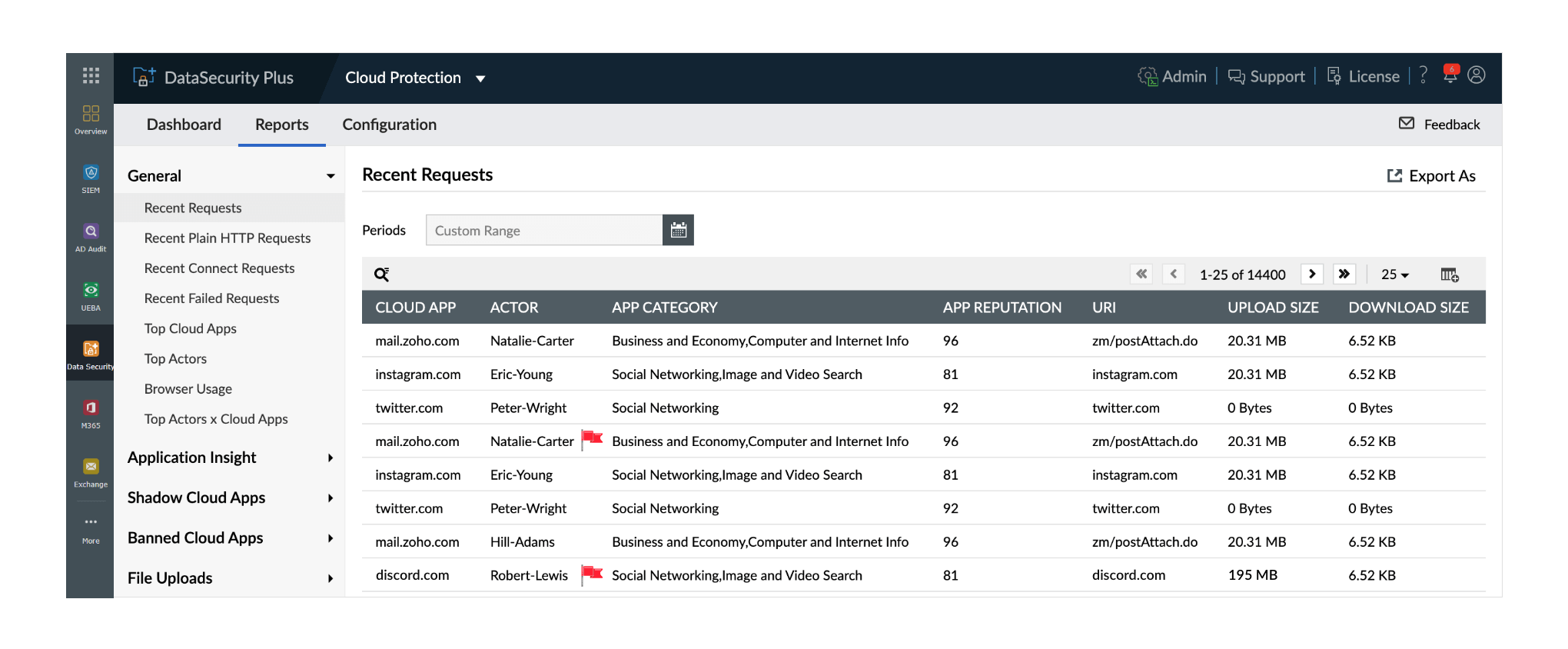

Il caricamento di un volume elevato di dati in un'applicazione di terze parti può indicare un tentativo di esfiltrazione dei dati.

Guarda la dimensione del caricamento.

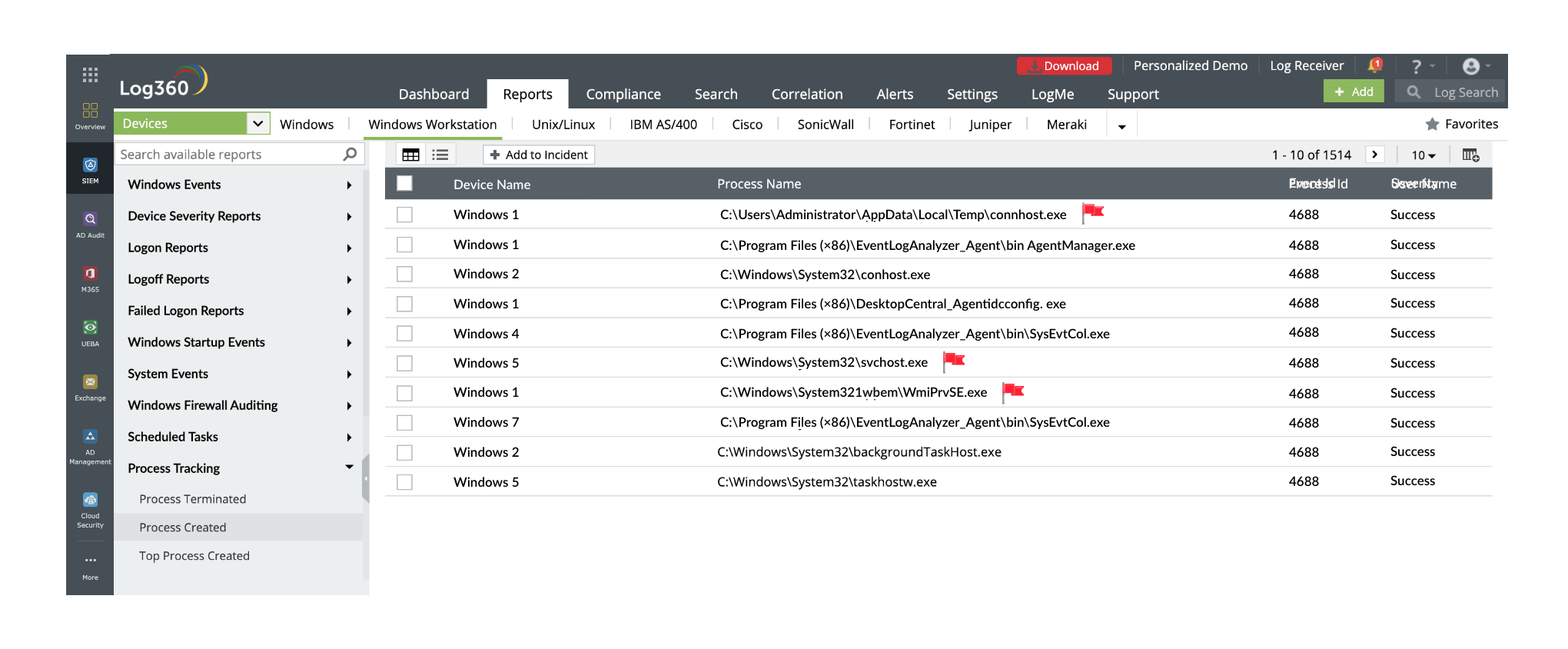

La cartella %APPDATA% e la cartella %TEMP% nel sistema sono le due posizioni principali in cui viene comunemente eseguito il malware. Ciò è dovuto al fatto che in queste directory vengono creati molti file di applicazioni Windows che vengono spesso trascurati dagli analisti della sicurezza.

I processi vengono eseguiti dalla directory Temp?

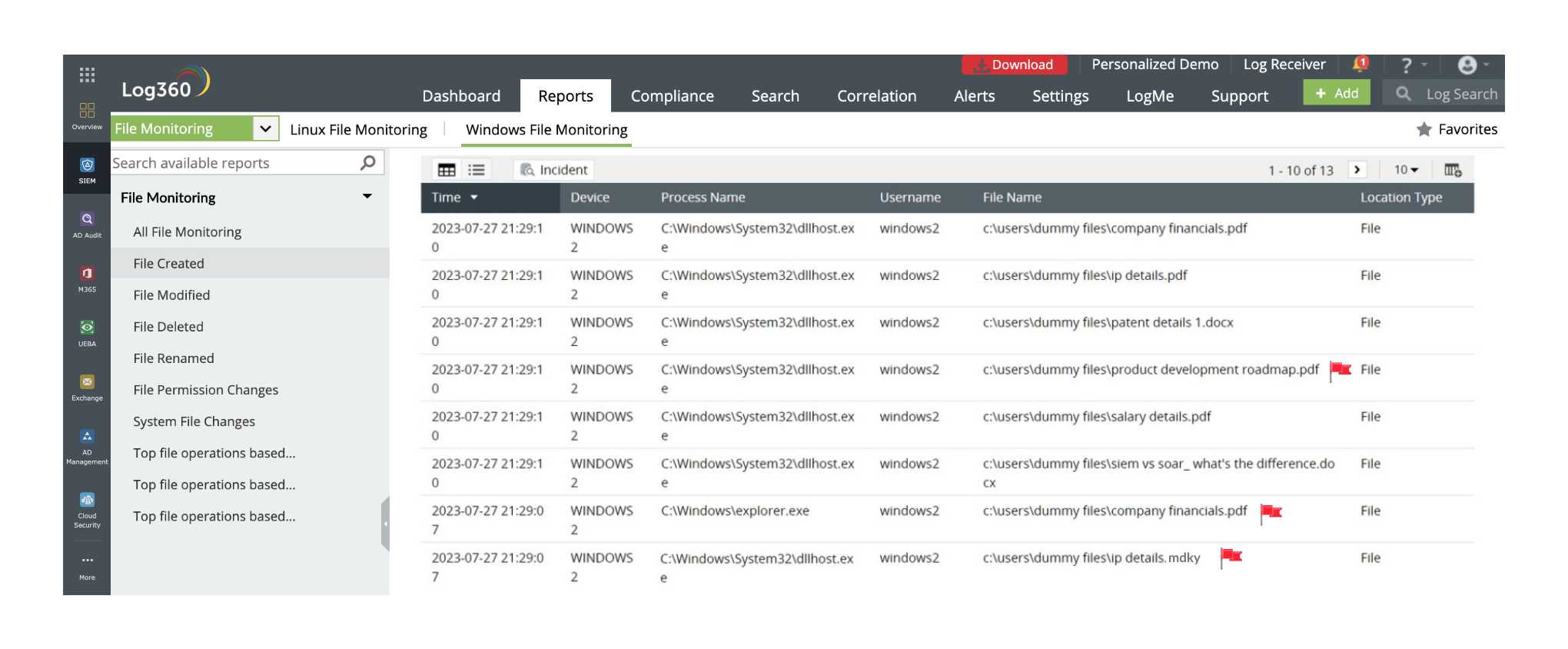

Un comportamento comune del ransomware è quello di creare o modificare file con estensioni sconosciute. Nella maggior parte dei casi, gli attacchi ransomware aggiungeranno una richiesta di riscatto alle cartelle interessate o modificheranno le estensioni dei file crittografati. Questo ha lo scopo di indicare alle vittime che i loro file sono stati crittografati.

Guarda le estensioni dei file.

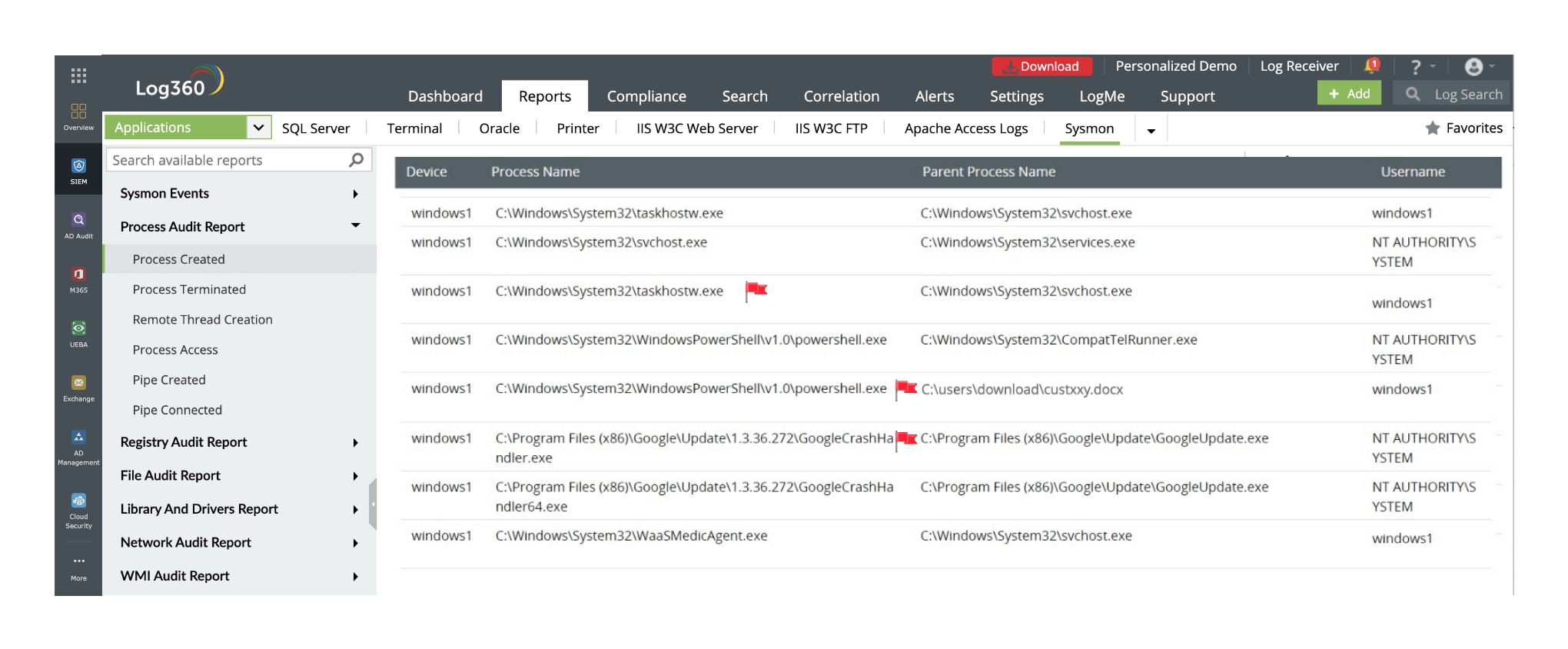

Gli utenti malintenzionati incorporano macro dannose nei documenti Microsoft Word o nei fogli Excel per eseguire script PowerShell e scaricare malware sui computer delle vittime. Questi documenti dall'aspetto legittimo generano un processo di PowerShell per eseguire comandi quando vengono aperti.

I file DOCX generano un processo PowerShell?

A presto,

Portami al livello successivo

Altri livelli ti aspettano nel mondo reale. È ora di migliorare il controllo della tua sicurezza informatica. Scopri come Log360 cloud può aiutarti con i casi d'uso sulla sicurezza che hai appena visto e altro ancora.

Iscriviti a Log360 CloudAl momento dell'iscrizione, otterrai anche una versione di prova gratuita di 30 giorni e completamente funzionante di Log360 Cloud!

Log360 Cloud è una soluzione SIEM cloud con funzionalità CASB integrate. Con Log360 Cloud è possibile:

Grazie per aver richiesto una demo;

ti contatteremo presto via e-mail per programmare la tua demo!

Il gioco è compatibile solo con i dispositivi desktop.