Monitora e controlla l’utilizzo di USB, e-mail, stampanti, appunti, ed altro, in tutta la tua organizzazione.

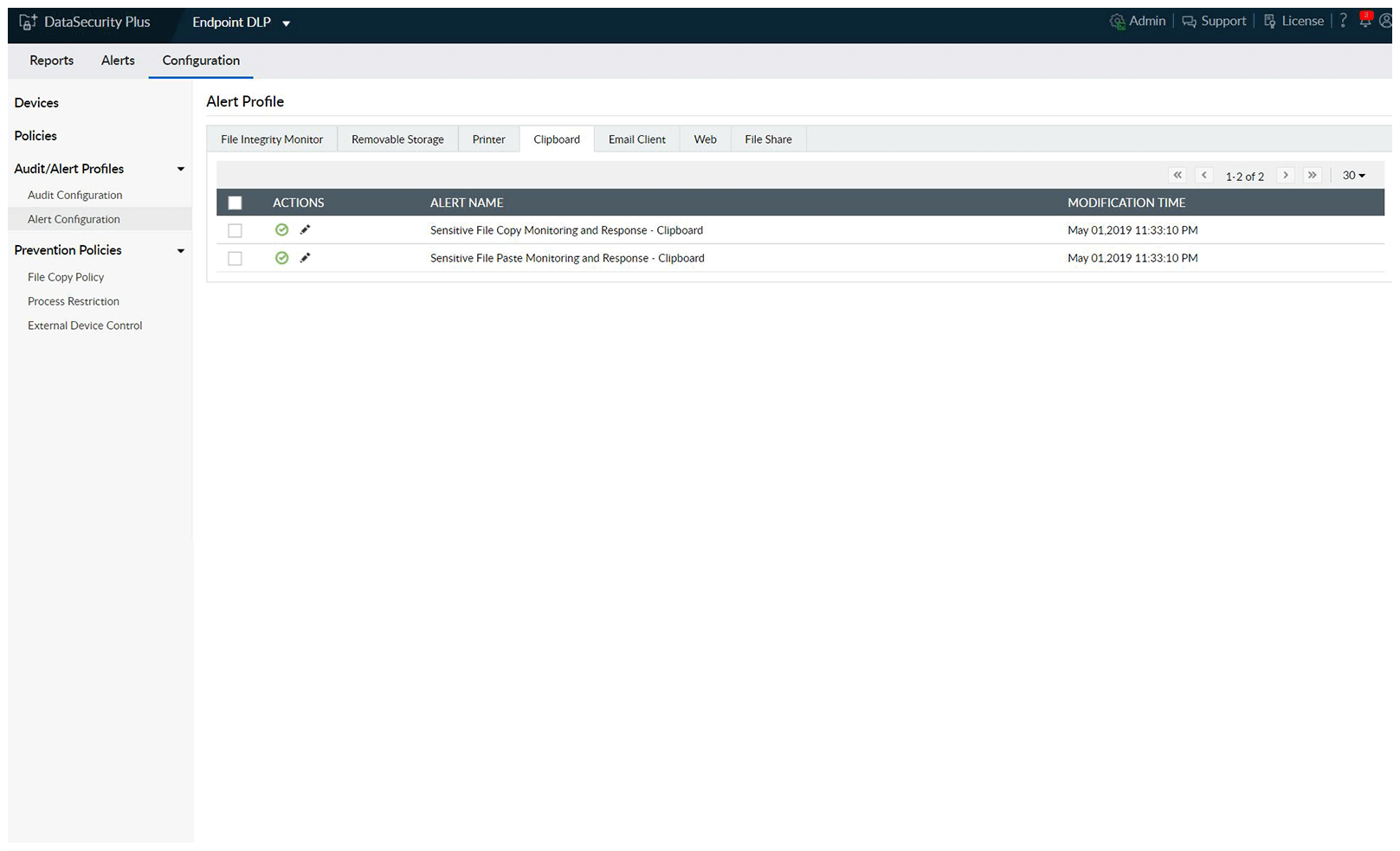

Velocizza il rilevamento di incidenti con più criteri di sicurezza predefiniti DLP che consentono di rispondere allo spostamento di dati non autorizzato, alle intrusioni malware, ed altro.

Interrompi gli incidenti di sicurezza prima che accadano, bloccando azioni ingiustificate di copia file, interrompendo eseguibili ad alto rischio, eccetera.

1. Controllo dei dati migliorato: Monitora e controlla l’utilizzo di USB, e-mail, stampanti, appunti, ed altro, in tutta la tua organizzazione.

2. Sicurezza preconfigurata: Velocizza il rilevamento di incidenti con più criteri di sicurezza predefiniti DLP che consentono di rispondere allo spostamento di dati non autorizzato, alle intrusioni malware, ed altro.

3. Impiega strategie di prevenzione: Interrompi gli incidenti di sicurezza prima che accadano, bloccando azioni ingiustificate di copia file, interrompendo eseguibili ad alto rischio, eccetera.

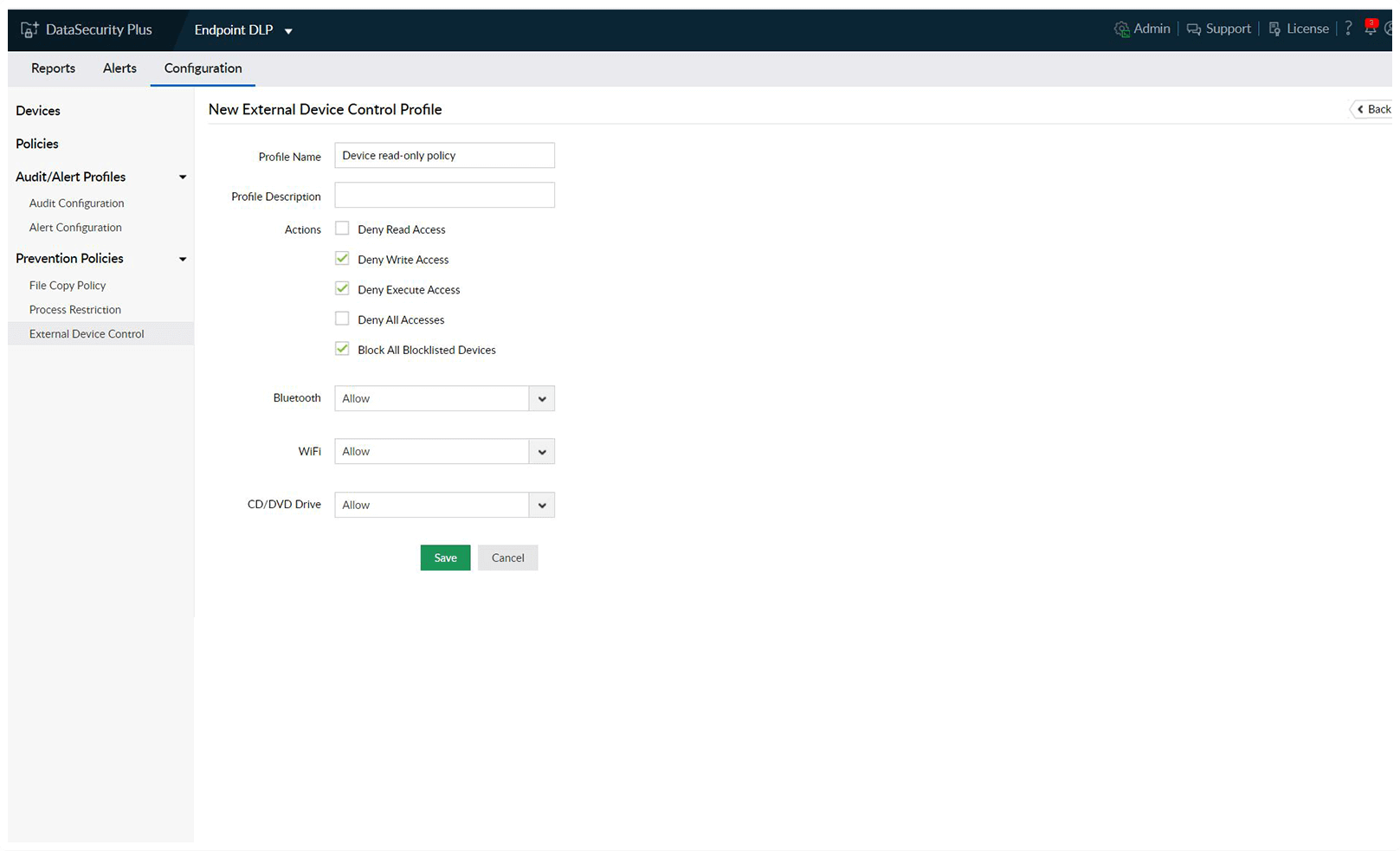

Esegui il controllo granulare e limita le funzionalità dei dispositivi di archiviazione esterna, come lettura, scrittura ed esecuzione accesso.

Guida i gruppi che possono accedere a più dispositivi endpoint, tra cui router Wi-Fi, schede Bluetooth, unità CD/DVD, unità a dischi flessibili, eccetera.

Crea elenchi di elementi bloccati nei dispositivi per proibire l’uso di dispositivi sospetti e non controllati nei tuoi endpoint.

1. Controlla l’utilizzo di USB: Esegui il controllo granulare e limita le funzionalità dei dispositivi di archiviazione esterna, come lettura, scrittura ed esecuzione accesso.

2. Gestisci i dispositivi endpoint: Guida i gruppi che possono accedere a più dispositivi endpoint, tra cui router Wi-Fi, schede Bluetooth, unità CD/DVD, unità a dischi flessibili, eccetera.

3. Limita i dispositivi inseriti nell'elenco di elementi bloccati: Crea elenchi di elementi bloccati nei dispositivi per proibire l’uso di dispositivi sospetti e non controllati nei tuoi endpoint.

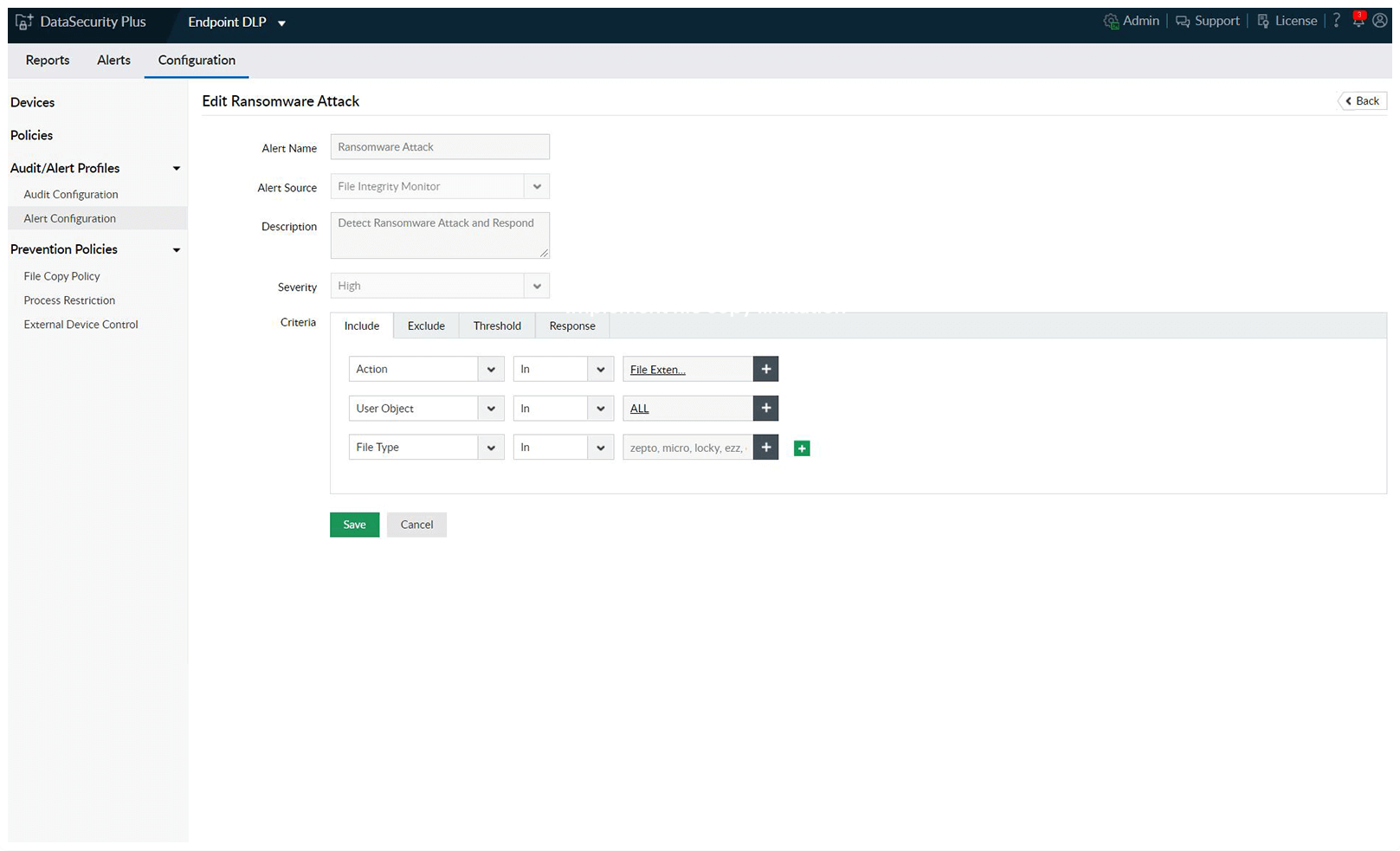

Valuta e gestisci le violazioni critiche dei criteri utilizzando script personalizzati od opzioni di correzione predefinite per l’eliminazione e la quarantena di file.

Rileva i ransomware nei sistemi locali e avvia script personalizzati per arrestare il sistema infetto, disconnettere dispositivi corrotti dalla rete, ed altro.

1. Attiva la gestione delle minacce: Valuta e gestisci le violazioni critiche dei criteri utilizzando script personalizzati od opzioni di correzione predefinite per l’eliminazione e la quarantena di file.

2. Contieni gli attacchi ransomware: Rileva i ransomware nei sistemi locali e avvia script personalizzati per arrestare il sistema infetto, disconnettere dispositivi corrotti dalla rete, ed altro.

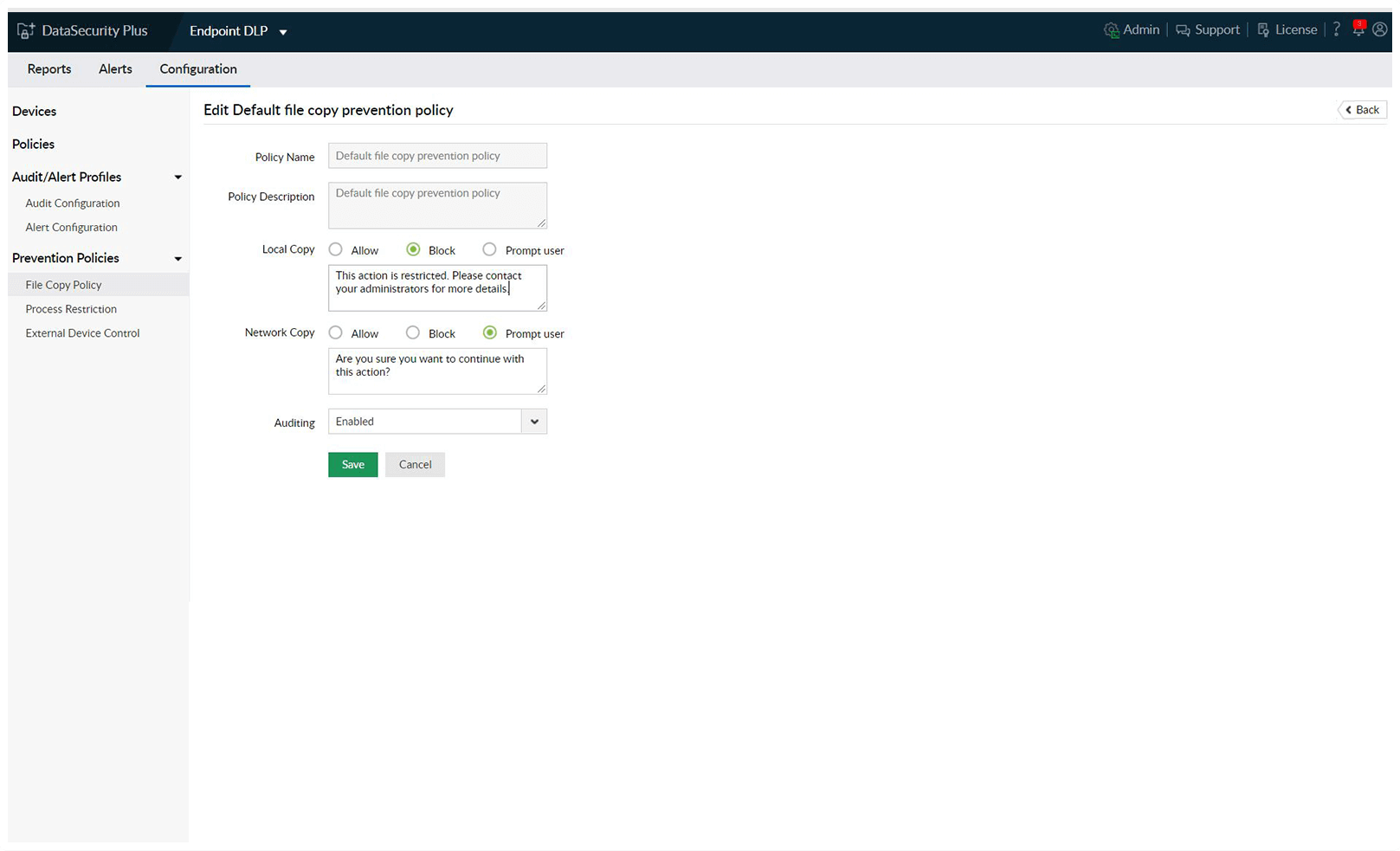

Traccia gli spostamenti di file estremamente sensibili e configura criteri di restrizione delle attività di copia dei file locale e di rete.

Evidenzia tutti gli spostamenti di file, applicando contrassegni di classificazione con restrizioni, attraverso media device rimovibili, e-mail, stampanti, e così via.

1. Implementa le restrizioni alla copia di file: Traccia gli spostamenti di file estremamente sensibili e configura criteri di restrizione delle attività di copia dei file locale e di rete.

2. Concentrati su ciò che conta di più: Evidenzia tutti gli spostamenti di file, applicando contrassegni di classificazione con restrizioni, attraverso media device rimovibili, e-mail, stampanti, e così via.

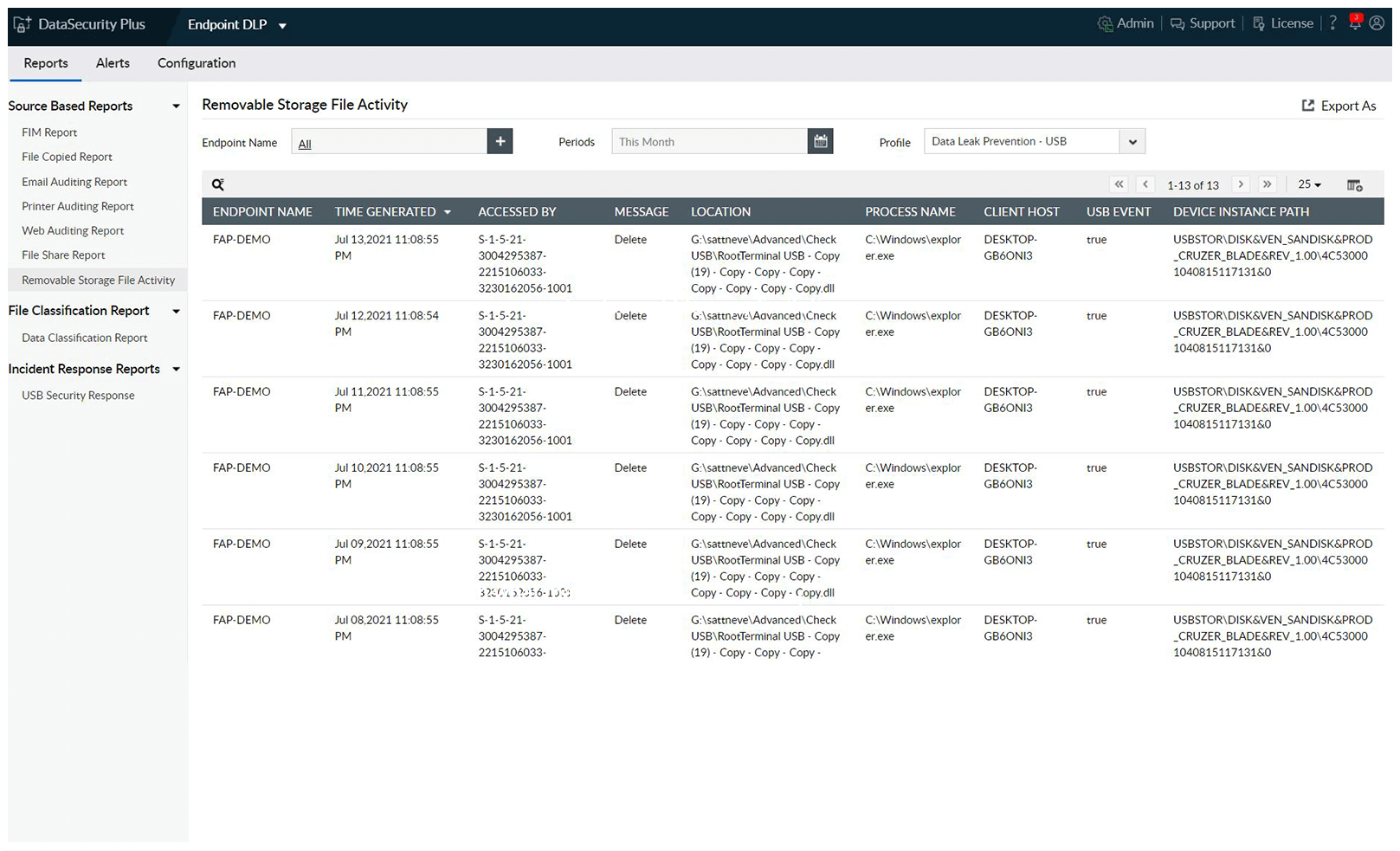

Ottieni una maggiore visibilità di tutte le attività endpoint, tra cui l’utilizzo di dispositivi rimovibili, stampanti, e-mail, eccetera, con i dettagli su chi ha fatto che cosa, quando e dove.

Identifica origine, nome host e ora di tutti gli eventi di copia dei file ed esegui l’analisi forense, se e quando necessario.

1. Visione delle informazioni dettagliate: Ottieni una maggiore visibilità di tutte le attività endpoint, tra cui l’utilizzo di dispositivi rimovibili, stampanti, e-mail, eccetera, con i dettagli su chi ha fatto che cosa, quando e dove.

2. Analisi forensi semplificate: Identifica origine, nome host e ora di tutti gli eventi di copia dei file ed esegui l’analisi forense, se e quando necessario.

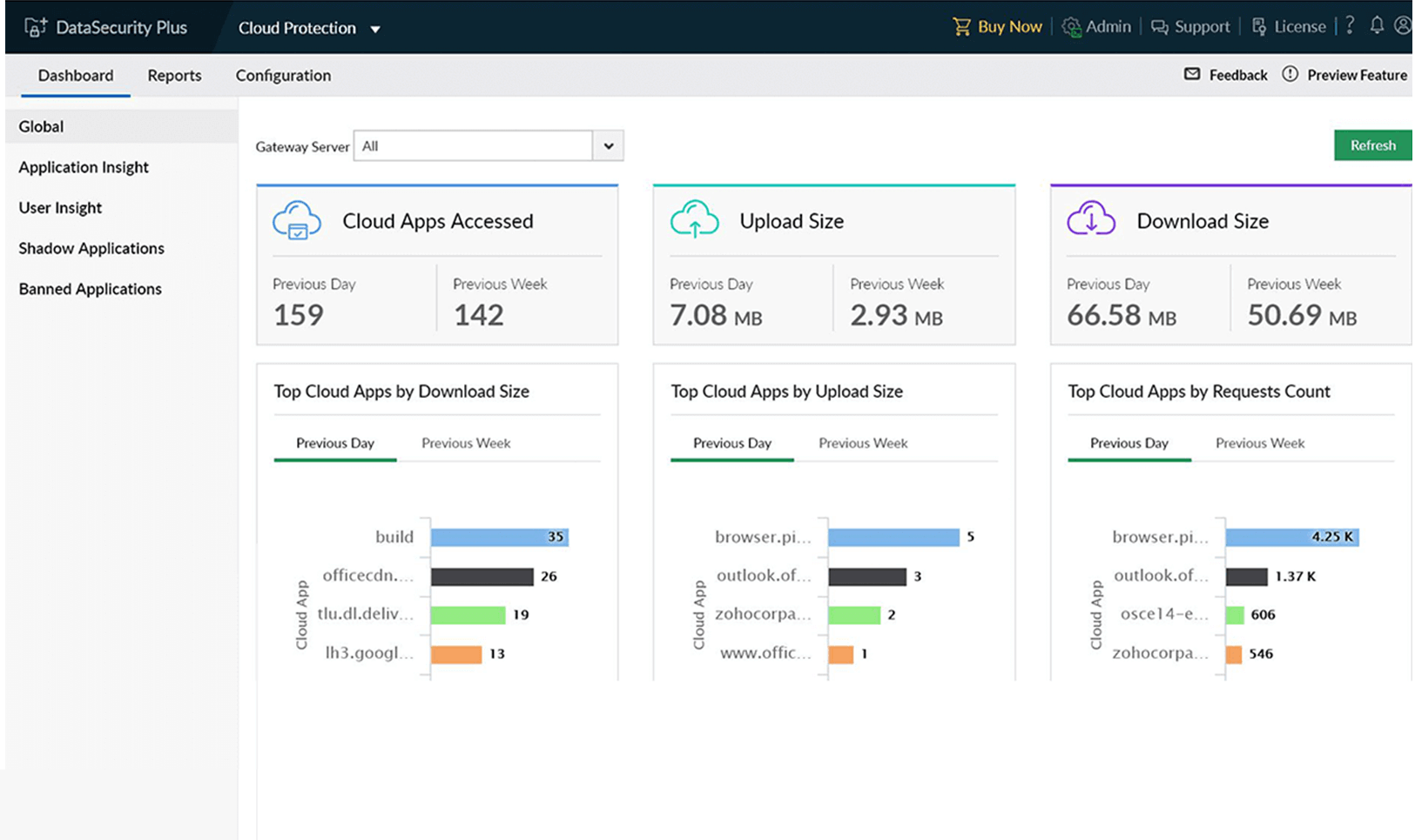

Ottieni la visibilità dei criteri di condivisione dei dati attraverso app cloud come Dropbox, Box, Sharepoint, Exchange, eccetera, con grafici dettagliati.

Tieni traccia dei soggetti che più di frequente richiedono l’accesso ad applicazioni non approvate, in chiaro, vietate e applicazioni cloud shadow.

1. Analizza l’utilizzo del web: Ottieni la visibilità dei criteri di condivisione dei dati attraverso app cloud come Dropbox, Box, Sharepoint, Exchange, eccetera, con grafici dettagliati.

2. Indaga la presenza di richieste non sicure: Tieni traccia dei soggetti che più di frequente richiedono l’accesso ad applicazioni non approvate, in chiaro, vietate e applicazioni cloud shadow.

Rileva, annulla e previeni fughe di dati sensibili attraverso gli endpoint, ovvero USB ed e-mail.

Ulteriori informazioniIndividua i dati personali sensibili e classifica i file in base al loro livello di vulnerabilità.

Ulteriori informazioniAnalizza le autorizzazioni per la sicurezza dei file, ottimizza l’utilizzo di spazio su disco e gestisci i file indesiderati.

Ulteriori informazioniMonitora, analizza e tieni conto di tutti gli accessi e le modifiche ai file server in tempo reale.

Ulteriori informazioniEsegui report del traffico aziendale dei siti e controlla l’utilizzo di applicazioni Web.

Ulteriori informazioniScopri di più sulle soluzioni offerte DataSecurity Plus.

Ulteriori informazioni