- Link rapidi

- Gestione dei registri

- Gestione dei registri delle applicazioni

- Controllo della conformità IT

- SIEM

- Monitoraggio dei dispositivi di rete

- Report di monitoraggio del sistema e degli utenti

- Altre funzioni

- Prodotti correlati

- Log360 (Locale | Cloud) SIEM e UEBA completi

- ADManager Plus Gestione e creazione di report di Active Directory

- ADAudit Plus Controllo e sicurezza ibridi di AD, cloud e file

- ADSelfService Plus Sicurezza dell'identità con MFA, SSO e SSPR

- DataSecurity Plus Controllo del file server e rilevamento dei dati

- Exchange Reporter Plus Controllo e creazione di report di Exchange Server

- M365 Manager Plus Strumento di gestione e creazione di report di Microsoft 365

- RecoveryManager Plus Strumento di backup e ripristino aziendale

- SharePoint Manager Plus Creazione di report e controllo di SharePoint

- AD360 Gestione integrata delle identità e degli accessi

SQL injection (SQLi) è una tecnica di attacco diffusa in cui gli utenti malintenzionati utilizzano query SQL dannose per accedere a informazioni aziendali sensibili senza un'adeguata autorizzazione. Per rilevare e mitigare gli attacchi SQLi, è necessario uno strumento di sicurezza di rete completo che analizzi e correli i dati di registro provenienti dai server web e dai database. EventLog Analyzer, uno strumento di rilevamento e mitigazione degli attacchi SQL injection, può avvisarti dell'attacco e mitigarlo rapidamente prima che i dati lascino la tua rete.

Scopri in che modo EventLog Analyzer funge da strumento di mitigazione dell'SQL injection

Rileva le tracce degli attacchi SQL injection

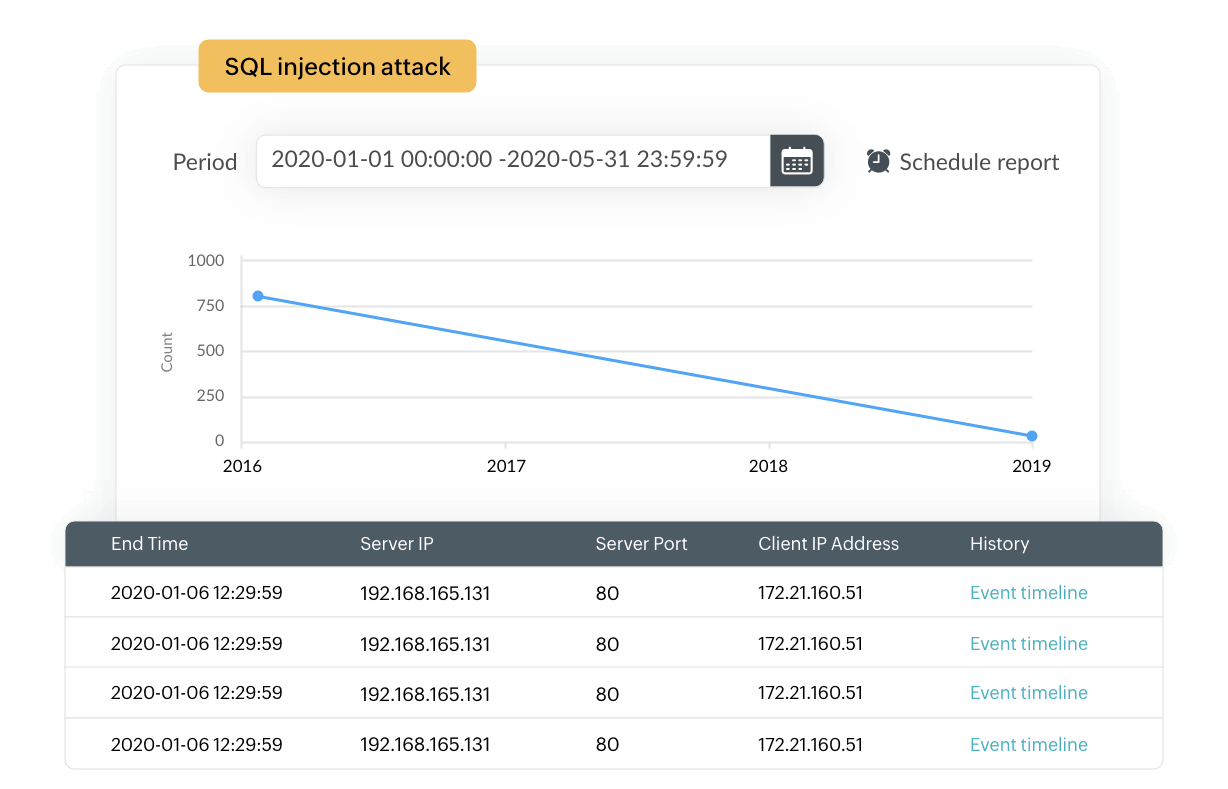

Proteggi la tua rete dalle violazioni dei dati rilevando tracce di attacchi SQL injection attraverso il monitoraggio in tempo reale delle attività del database e server web. EventLog Analyzer funge da strumento di prevenzione dell'SQL injection ed esegue audit trail regolari sul server web e sulleattività del server di database. Ottieni informazioni approfondite sull'utilizzo del server, sui modelli di accesso, sulle modifiche alle autorizzazioni, sulle tendenze delle attività e sui tentativi di attacco sotto forma di grafici e report.

I report sugli attacchi di EventLog Analyzer forniscono informazioni sui tentativi di attacco SQL injection rilevati sui tuoi server web IIS e Apache. La nostra soluzione include anche profili di avviso predefiniti che possono essere configurati per attivare avvisi istantanei quando vengono rilevati tali attacchi.

Correla gli eventi del server web

Il potente motore di correlazione di EventLog Analyzer è progettato per rilevare i segni di attività sospette nella rete in base a regole di correlazione predefinite. Il report della sequenza temporale dell'evento imprevisto per ogni regola fornisce informazioni dettagliate sulla sequenza di eventi che hanno causato l'attivazione dell'avviso di correlazione da parte della soluzione. In questo modo avrai una chiara comprensione dell'origine dell'attacco e di come l'utente malintenzionato è penetrato nella rete.

La nostra soluzione facilita questa suddivisione con regole di correlazione predefinite formulate per individuare i vettori di attacco negli attacchi informatici comuni, incluso SQLi. Le regole di correlazione di EventLog Analyzer comprendono eventi del database, eventi del server web, Microsoft SQL Server incidenti di sicurezza, incidenti di sicurezza Oracle, eventi del server web IIS ed eventi del server web Apache per il rilevamento SQLi. È possibile configurare il limite di soglia e l'intervallo di tempo dei registri dei tentativi SQLi dallo stesso tipo di dispositivo e nome. Una volta raggiunto il limite, la soluzione attiva un avviso.

EventLog Analyzer aiuta a neutralizzare l'impatto degli attacchi SQL injection

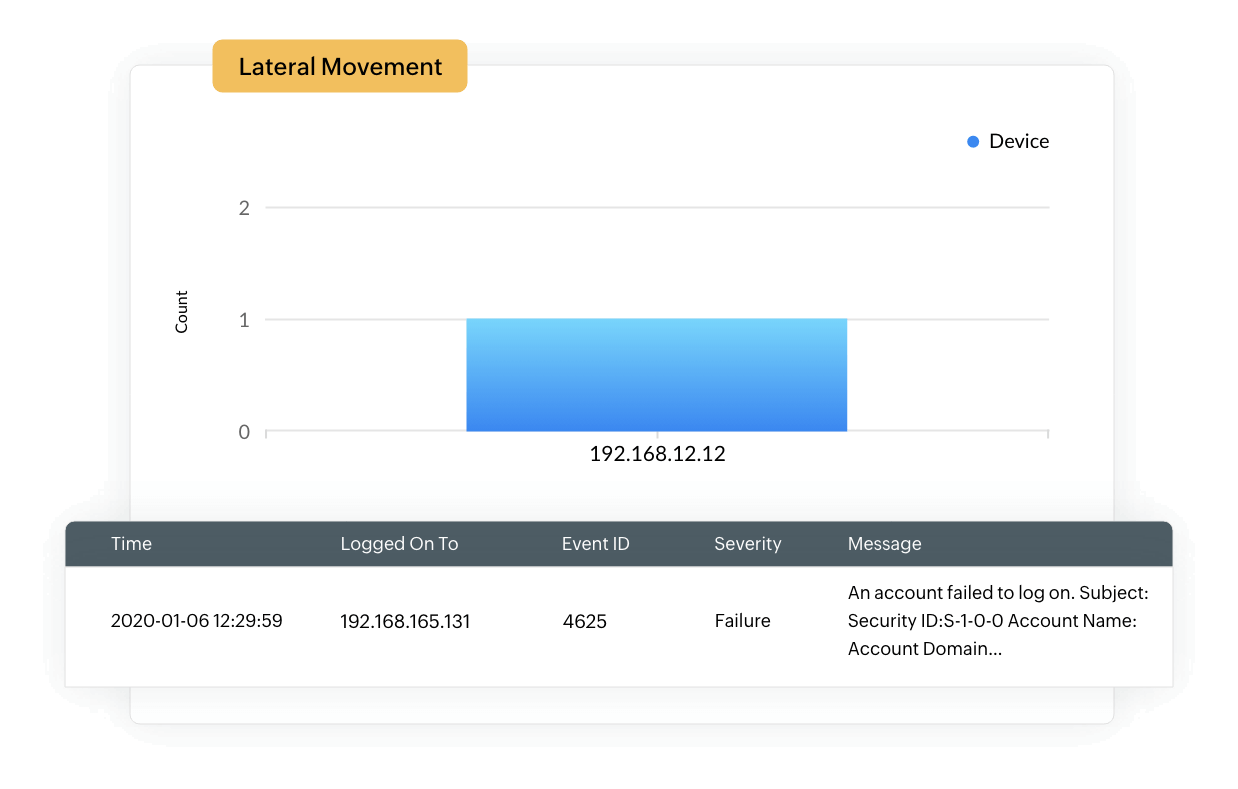

Movimento laterale

Se un utente malintenzionato ottiene l'accesso alla rete, tende a muoversi lateralmente, ad accedere ai server di database con privilegi di sistema e a utilizzare queste autorizzazioni per accedere ad altri sistemi sensibili della rete. EventLog Analyzer utilizza la sua intelligence sulle minacce e le funzionalità di correlazione per analizzare gli schemi comportamentali di utenti specifici. Se un utente accede al di fuori dell'orario di lavoro, modifica le autorizzazioni di accesso e modifica o esfiltra dati sensibili, il nostro strumento di mitigazione degli attacchi SQLi genera un avviso per attirare l'attenzione su questa sequenza di azioni.

Inoltre, i report di controllo dell'integrità della nostra soluzione monitorano l'integrità delle colonne nelle tabelle del database. Se si contrassegnano colonne sensibili nella tabella, EventLog Analyzer genererà un avviso quando i valori in tale colonna verranno modificati.

Escalation dei privilegi

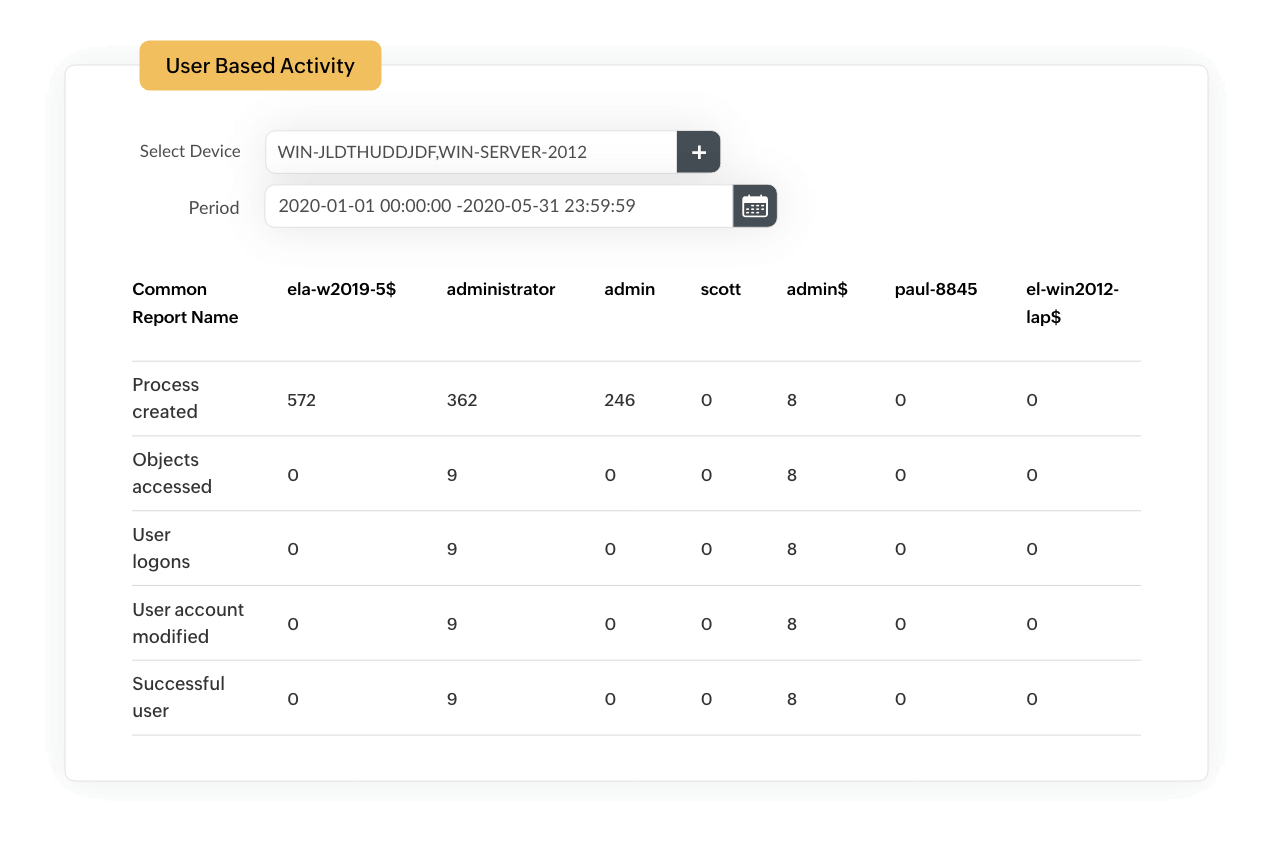

Un'altra importante linea d'azione intrapresa dagli utenti malintenzionati in un attacco SQL injection è il furto di credenziali, che consiste nell'ottenere le credenziali degli utenti privilegiati tramite Query SQL e impersonare questi utenti per accedere ai database critici. Gli utenti con privilegi hanno accesso illimitato a tutti i database e applicazioni critiche, incluse le autorizzazioni per la creazione o la rimozione di profili utente e la gestione dei privilegi utente.

Il monitoraggio degli utenti privilegiati di EventLog Analyzer tiene traccia delle attività di sessione degli utenti con autorizzazioni di escalation per l'accesso ai dati sensibili. La nostra soluzione individua eventi sospetti, come errori di accesso, accessi non autorizzati e tentativi di accesso in orari insoliti.

Accesso non autorizzato ai dati

Se un utente malintenzionato ottiene l'accesso illimitato ai dati riservati suoi tuoi server SQL, può manomettere i dati esistenti alterando, aggiungendo ed eliminando voci o anche intere tabelle. Con EventLog Analyzer, è possibile controllare le attività DDL e DML per tenere traccia delle modifiche a livello funzionale e strutturale nei database.

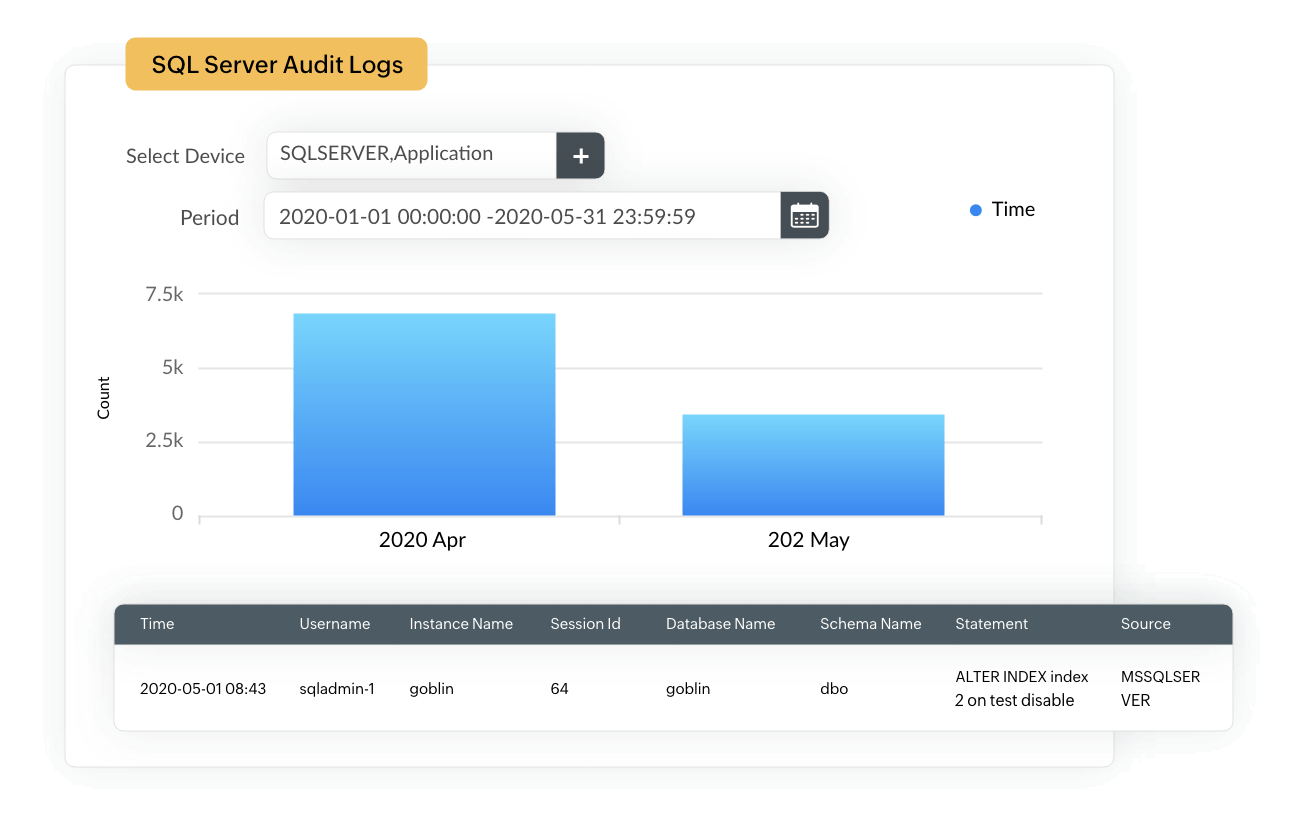

Gli audit trail esclusivi sui server Microsoft SQL e su altri database forniscono informazioni dettagliate su aggiunte, eliminazioni o modifiche a tabelle, viste, procedure, trigger, diagrammi e dati. Presentano inoltre i dati in modo intuitivo sotto forma di report grafici per aiutare gli amministratori a eseguire analisi forensi rapide quando necessario.

Altre soluzioni offerte da EventLog Analyzer

Monitoraggio della rete e dei dispositivi endpoint

Monitora ogni entità della tua rete raccogliendo, correlando e analizzando i registri. Ottieni informazioni dettagliate sulle attività di rete attraverso grafici e report intuitivi.

Gestione dei registri del server

Monitora tutte le attività del database e del server web. Ricevi avvisi sull'utilizzo, sui tentativi di accesso, sulle modifiche all'account e sui tentativi di attacco.

Gestione della conformità IT

Semplifica la gestione delle normative di conformità con report predefiniti per i mandati più diffusi, come PCI DSS, SOX, HIPAA, ISO/IEC 27001, GDPR, FISMA e GPG.

Controllo dell'integrità dei file

Controlla i file e le cartelle sensibili per rilevare le modifiche critiche, come la creazione, l'eliminazione, l'accesso, la modifica e la ridenominazione. Ricevi avvisi istantanei quando viene rilevata un'attività sospetta.

5 motivi per scegliere EventLog Analyzer per il rilevamento e la mitigazione di SQLi

1. Controllo del database

Monitora i registri del database e migliora il framework di sicurezza interno con informazioni dettagliate in tempo reale su DDL, DML, server, account e modifiche alla sicurezza.

2. Gestione dei registri delle applicazioni

Controlla, gestisci e monitora i registri dei server web IIS, Apache e DHCP per tenere traccia degli eventi critici, come gli eventi del server, gli errori di sicurezza e le modifiche alla configurazione, e ottenere informazioni dettagliate su un attacco.

3. Gestione proattiva degli attacchi

Identifica i tentativi di attacco al primo segno di compromissione e automatizza la correzione con flussi di lavoro predefiniti per mitigare efficacemente gli attacchi alla sicurezza.

4. Report SQLi pronti all'uso

Genera report sugli attacchi SQL injection e ottieni informazioni chiave che aiutano a eliminare le vulnerabilità SQLi.

5. Analisi forense dei registri

Proteggi la tua rete da attacchi futuri conducendo analisi forensi e ripercorrendo i passaggi intrapresi dagli utenti malintenzionati.

Domande frequenti

Molte organizzazioni offrono agli utenti più applicazioni web dinamiche e basate sui dati. Queste applicazioni dipendono dai database per l'archiviazione e la protezione dei dati. I dati possono includere record dei clienti, informazioni privilegiate o personali, dati critici per l'azienda, dati riservati o record finanziari di un'organizzazione. In genere, queste applicazioni utilizzano query SQL standard che vengono formate in base agli input dell'utente, per comunicare con il database.

Un attacco SQL injection, noto anche come SQLi, è un attacco comune che minaccia i database attraverso le applicazioni web. Un utente malintenzionato con una conoscenza sufficiente di SQL può modificare gli input forniti nell'applicazione per recuperare dati a cui non dovrebbe avere accesso. Un'organizzazione può affrontare gravi implicazioni legali e di privacy se i dati vengono rubati tramite una vulnerabilità nella sua applicazione.

Mentre le applicazioni di solito eseguono controlli sugli input per garantire che non si verifichi una perdita di dati, gli utenti malintenzionati sofisticati possono comunque trovare punti vulnerabili nell'applicazione. È quindi necessario controllare regolarmente il server del database e il server web che ospita le applicazioni per assicurarsi che i dati siano sempre protetti. I report e gli avvisi predefiniti di EventLog Analyzer semplificano questo processo di controllo e sicurezza.

Un attacco SQL injection è un tipo di exploit di sicurezza che consente ai pirati informatici di manipolare le vulnerabilità nel database SQL di una rete. È possibile ridurre al minimo il rischio di essere vittima di questo attacco seguendo diverse procedure consigliate per la prevenzione dell'SQL injection:

- Distribuisci un Web Application Firewall (WAF) per identificare e accettare solo gli input consentiti per un determinato campo.

- Autentica gli input dell'utente per filtrare gli input esterni pericolosi.

- Monitora i database e i server web critici in tempo reale.

- Aggiorna e applica patch alle applicazioni e ai database per proteggerli dalle vulnerabilità della rete.

- Monitora l'attività degli utenti con privilegi per evitare abusi.

- Crea un sistema che ti avvisi sugli indicatori di un attacco SQL injection.

- Rimuovi le funzioni di database non essenziali per evitare che fungano da punti di ingresso per gli utenti malintenzionati.

- Fornisci formazione sulla consapevolezza della sicurezza per educare i dipendenti su come proteggere l'organizzazione dalle minacce.

EventLog Analyzer fornisce regole di correlazione SQLi predefinite per i seguenti elementi:

- Eventi del database

- Eventi del server web

- Incidenti di sicurezza di Microsoft SQL Server

- Incidenti di sicurezza di Oracle

- Eventi del server web IIS

- Eventi del server web Apache

Inoltre, è possibile creare regole di correlazione personalizzate per monitorare qualsiasi altro evento specifico nella rete.