Semplifica il rispetto dei requisiti di conformità con uno strumento di gestione dei registri unificato che monitora i registri di rete a livello granulare e fornisce report di conformità pronti all'uso.

Tieni traccia di tutte le attività di rete per ottenere informazioni dettagliate sull'accesso ai dati, l'abuso dei privilegi, l'attività degli utenti, gli accessi e le disconnessioni e altro ancora.

Ricevi avvisi istantanei via e-mail o SMS su anomalie, violazioni dei dati e violazioni della conformità per mitigare le minacce alla sicurezza il prima possibile.

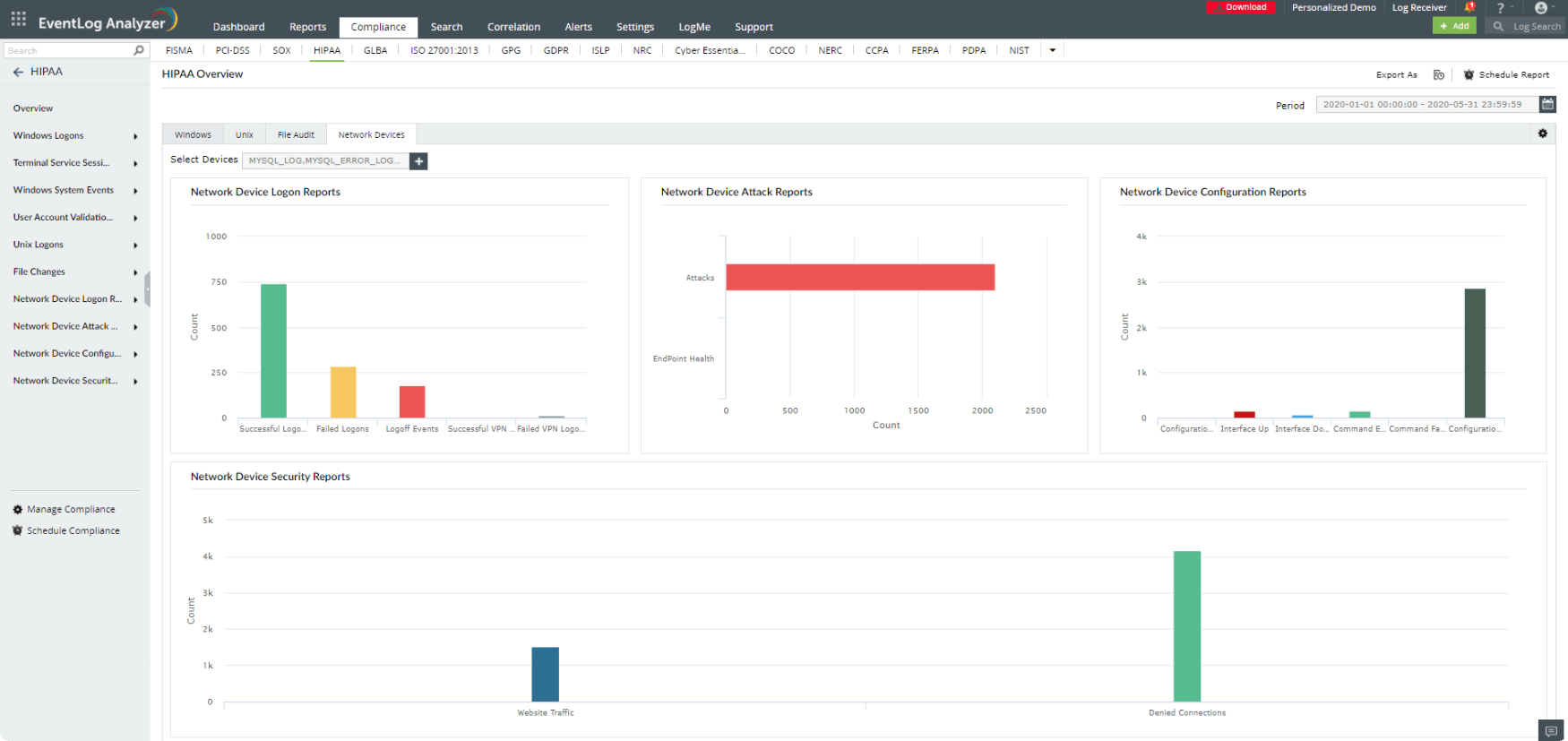

Monitora e rivedi l'accesso alle informazioni sanitarie protette in formato elettronico.

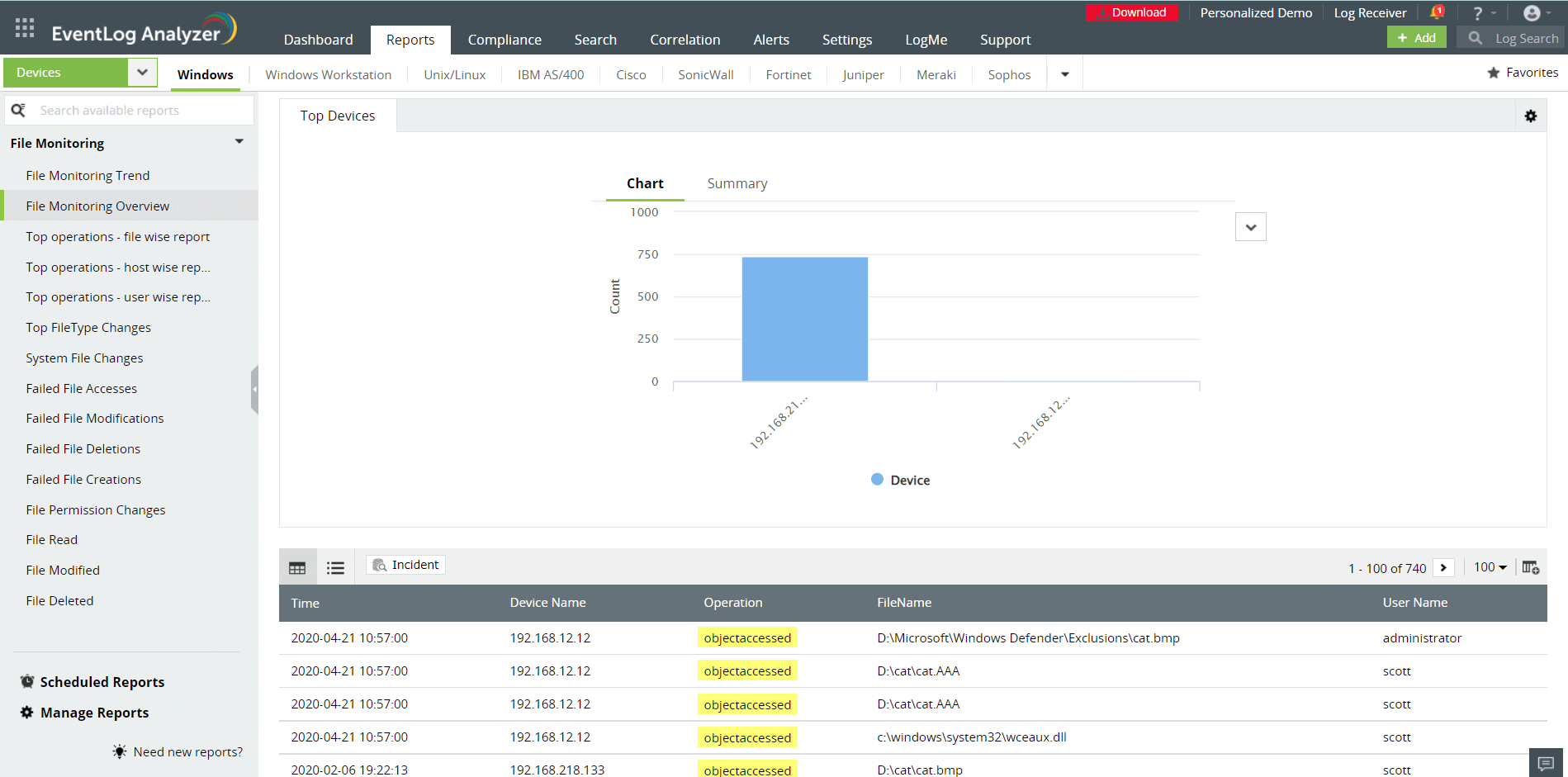

Monitora e rivedi l'accesso alle informazioni sanitarie elettroniche protette e soddisfa la clausola di controllo dell'accesso agli oggetti HIPAA con il monitoraggio dell'integrità dei file di EventLog Analyzer. La soluzione fornisce report approfonditi sulle azioni eseguite in file o cartelle sensibili, sulle modifiche al controllo degli accessi, sui dettagli dell'utente e del sistema e sullo stato di queste operazioni. Ciò consente agli amministratori di rete di identificare le minacce interne, controllare l'attività degli utenti privilegiati e prevenire gli attacchi interni.

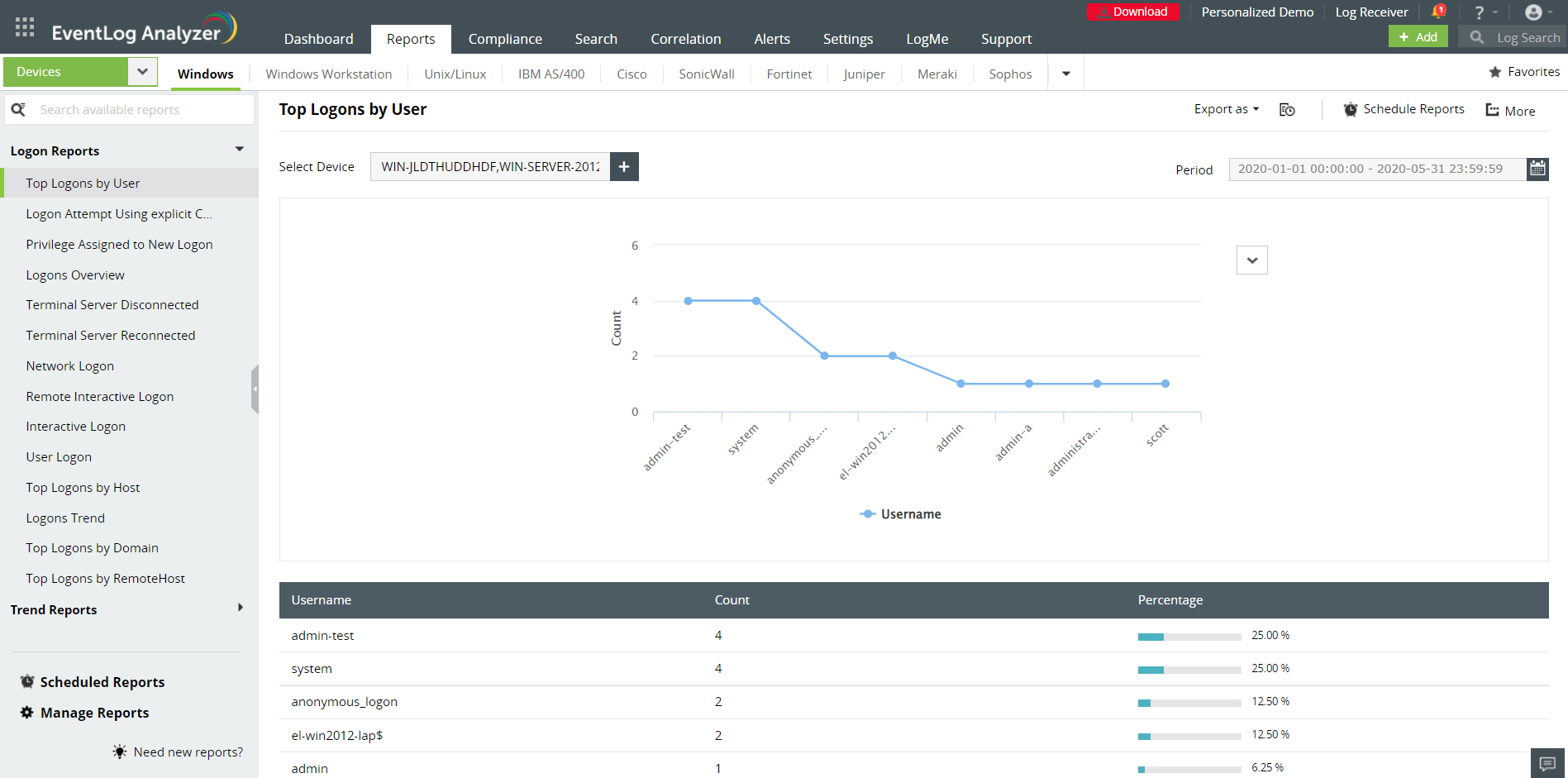

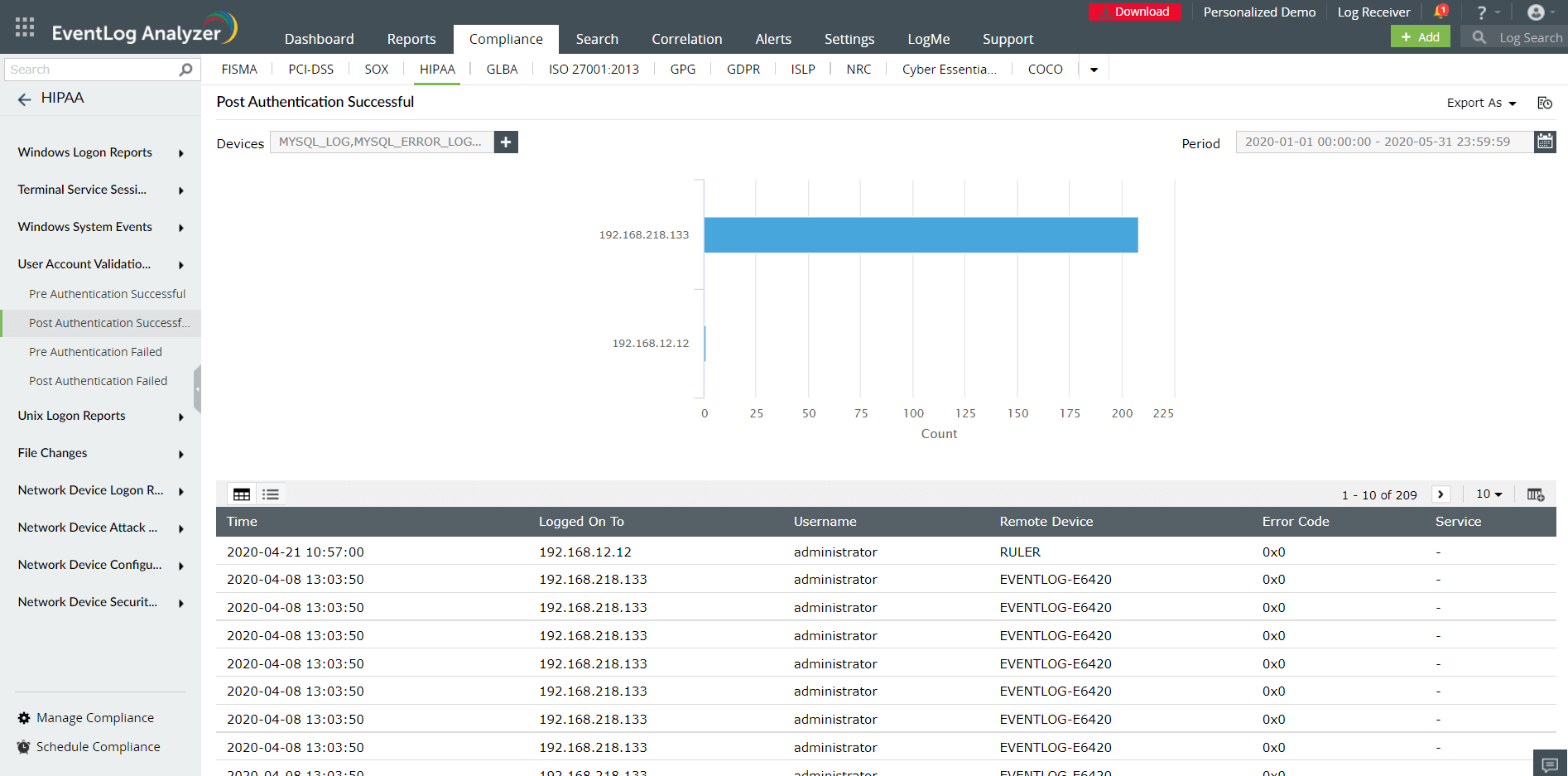

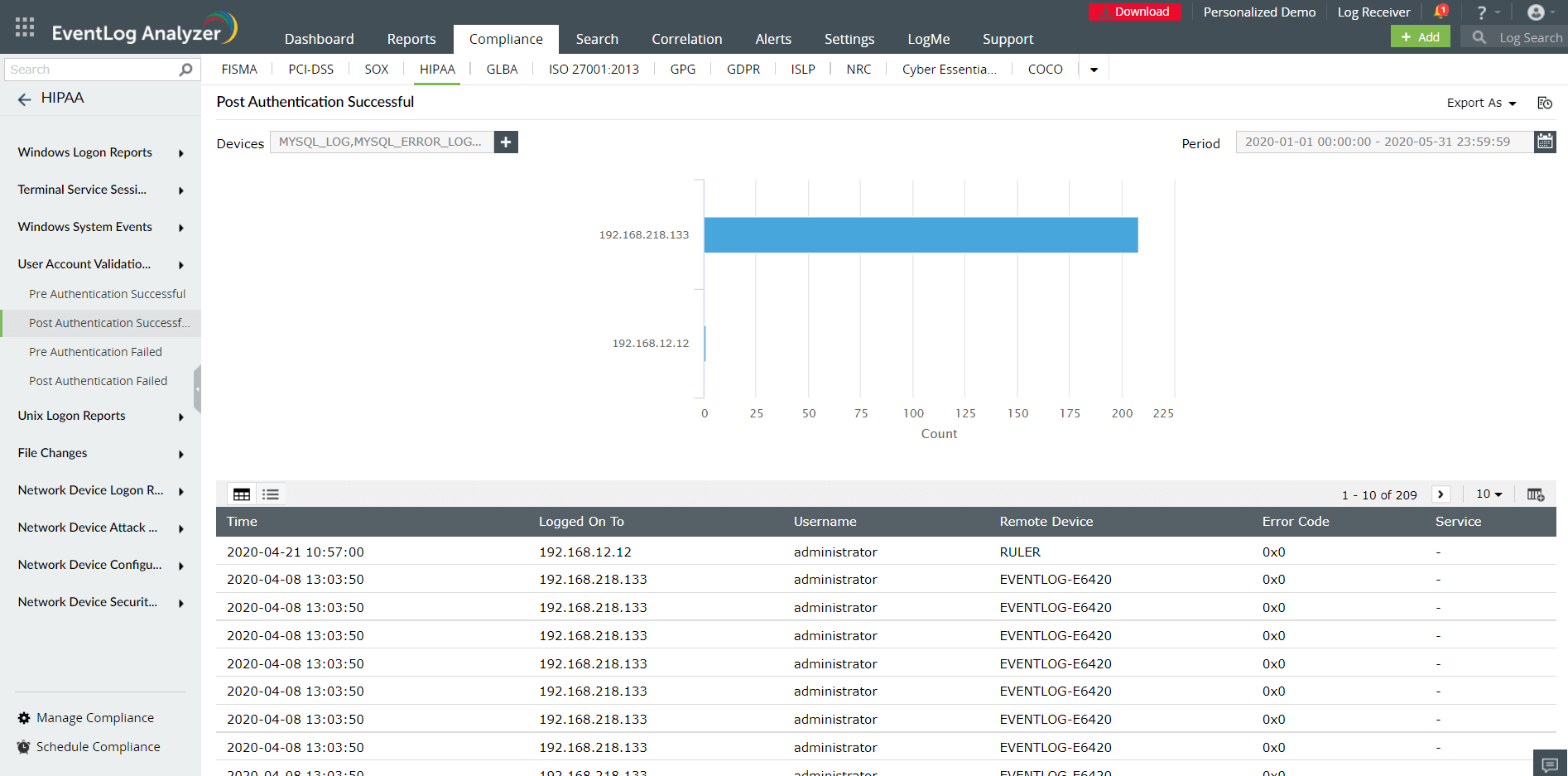

Implementa procedure per monitorare i tentativi di accesso e segnalare discrepanze e possibili abusi con una soluzione completa di gestione dei registri. EventLog Analyzer soddisfa i requisiti di controllo di accesso e disconnessione HIPAA con i suoi report predefiniti. Ottieni dettagli sui tentativi di accesso riusciti o non riusciti, nomi utente, date, orari e motivi degli eventi, stati delle sessioni del terminal server e altro ancora con questi report. Il monitoraggio di queste attività in tempo reale è anche una misura proattiva per mitigare i tentativi di violazione nella fase di intrusione.

Soddisfa la clausola di convalida dell'account utente dell'HIPAA, che impone l'implementazione di procedure per il monitoraggio dell'autorizzazione e della supervisione degli account utente con accesso alle informazioni riservate sulla salute del paziente. EventLog Analyzer controlla gli eventi di accesso all'account utente riusciti e non riusciti, che vengono generati quando un account utente di dominio viene autenticato in un controller di dominio. I report di convalida dell'account utente forniscono informazioni dettagliate sugli stati di pre-autenticazione e post-autenticazione.

Soddisfa la clausola di convalida dell'account utente HIPAA

Scopri come Crusader Community Health ha trasformato la sua conformità HIPAA e la strategia di sicurezza informatica con EventLog Analyzer di ManageEngine.

| Conformità HIPAA | Report di EventLog Analyzer |

|---|---|

| Sez. 164.306 (a) (1) "Garantire la riservatezza, l'integrità e la disponibilità di tutte le informazioni sanitarie elettroniche protette che l'entità coperta o il consulente professionale crea, riceve, conserva o trasmette". |

|

| Sez. 164.306 (a) (1) (i) "Implementare politiche e procedure per prevenire, rilevare, contenere e correggere le violazioni della sicurezza". |

|

| Sez. 164.308 (a) (1) (ii) (D) "Implementare procedure per rivedere regolarmente i record dell'attività del sistema informativo, come i registri di controllo, i rapporti di accesso e i rapporti di monitoraggio degli incidenti di sicurezza". |

|

| Sez. 164.308 (a) (3) (ii) (A) "Procedure per l'autorizzazione e/o la supervisione dei membri della forza lavoro che lavorano con informazioni sanitarie protette elettroniche o in luoghi in cui potrebbero essere accessibili". |

|

| Sez. 164.308 (a) (4) (ii) (B) "Politiche e procedure per la concessione dell'accesso alle informazioni sanitarie elettroniche protette, ad esempio, attraverso l'accesso a una postazione di lavoro, una transazione, un programma, un processo o un altro meccanismo". |

|

| Sez. 164.308 (a) (5) (ii) (C) "Procedure per il monitoraggio dei tentativi di accesso e la segnalazione delle discrepanze". |

|

| Sez. 164.308 (a) (6) (ii) "Identificare e rispondere a incidenti di sicurezza sospetti o noti; mitigare, per quanto possibile, e documentare gli incidenti di sicurezza e i loro risultati". |

|

| Sez. 164.308 (a) (7) (i) "Politiche e procedure per rispondere a un'emergenza o ad altri eventi che danneggiano i sistemi che contengono informazioni sanitarie protette elettroniche". |

|

Rileva le anomalie di rete e traccia le minacce alla sicurezza con un potente motore di correlazione che contiene oltre 30 regole di correlazione predefinite e un generatore di regole personalizzate drag-and-drop.

Controlla ogni entità della tua rete e ottieni una panoramica dettagliata su ciò che sta accadendo nella rete sotto forma di dashboard e report intuitivi.

Assegna ticket in una console di help desk esterna per eventi di sicurezza di interesse per accelerare la risoluzione degli incidenti.

Rileva indirizzi IP, URL o interazioni di dominio dannosi con il database globale di intelligence sulle minacce IP integrato e il processore di feed STIX/TAXII.

L'Health Insurance Portability and Accountability Act del 1996 (HIPAA) è una legge federale volta a perfezionare il movimento e la continuità della copertura assicurativa sanitaria nei mercati individuali e di gruppo.

Titolo I della conformità HIPAA: l'HIPAA garantisce la copertura assicurativa sanitaria per i dipendenti e le loro famiglie in caso di trasferimento o perdita del lavoro.

Titolo II della conformità HIPAA: nota anche come disposizioni sulla semplificazione amministrativa, questa sezione incoraggia lo scambio elettronico di informazioni sanitarie. Queste disposizioni delineano gli standard e le politiche per la protezione delle informazioni di identificazione personale mantenute dagli enti sanitari. Richiedono inoltre la definizione di standard per le transazioni sanitarie elettroniche e di identificatori nazionali per i fornitori, i piani di assicurazione sanitaria e i datori di lavoro.

La Omnibus Rule: la Omnibus Rule definisce i requisiti di privacy e sicurezza per i fornitori di servizi sanitari, i piani sanitari e altre entità che elaborano le richieste di assicurazione sanitaria. Comprende i requisiti per i soci in affari di queste entità che detengono l'accesso a informazioni sanitarie protette.

L'HIPAA è stata concepita per proteggere le informazioni sanitarie protette dei pazienti. Ciò include tutti i dettagli sanitari identificabili individualmente come i risultati dei test, l'anamnesi, i dettagli assicurativi, i dati demografici e altri dettagli specifici di un paziente e dei suoi servizi sanitari.

EventLog Analyzer è una soluzione unificata per la gestione dei registri che automatizza la raccolta e l'analisi, la correlazione e l'archiviazione dei dati di registri della rete. La soluzione dà un senso alle attività di rete e le presenta sotto forma di dashboard e report intuitivi. Le funzionalità di controllo approfondite di EventLog Analyzer soddisfano i requisiti di conformità IT come HIPAA monitorando l'accesso agli oggetti sensibili, il comportamento degli account utente, gli eventi di accesso e disconnessione e altro ancora. È inoltre possibile ricevere avvisi istantanei quando viene identificata una violazione della conformità nella rete. I report esaustivi forniti dalla soluzione semplificano la gestione della conformità.

EventLog Analyzer supporta anche altri comuni mandati di conformità.

Sono tre le regole chiave che costituiscono il nucleo dell'HIPAA:

Per saperne di più, leggi la nostra guida alla conformità HIPAA.

L'HIPAA salvaguarda tutte le informazioni sanitarie di identificazione personale detenute o scambiate da un'entità coperta o da terze parti associate, indipendentemente dal formato: elettronico, cartaceo o parlato. Questa protezione copre:

L'HIPAA garantisce che le informazioni sanitarie protette siano trattate con la massima riservatezza e sicurezza. Salvaguarda i diritti alla privacy dei pazienti, consentendo al contempo il flusso essenziale di informazioni sanitarie necessarie per garantire un'assistenza sanitaria di alta qualità.