- Link rapidi

- Gestione dei registri

- Gestione dei registri delle applicazioni

- Controllo della conformità IT

- SIEM

- Monitoraggio dei dispositivi di rete

- Report di monitoraggio del sistema e degli utenti

- Altre funzioni

- Informazioni sul prodotto

- Prodotti correlati

- Log360 (Locale | Cloud) SIEM e UEBA completi

- ADManager Plus Gestione e creazione di report di Active Directory

- ADAudit Plus Controllo e sicurezza ibridi di AD, cloud e file

- ADSelfService Plus Sicurezza dell'identità con MFA, SSO e SSPR

- DataSecurity Plus Controllo del file server e rilevamento dei dati

- Exchange Reporter Plus Controllo e creazione di report di Exchange Server

- M365 Manager Plus Strumento di gestione e creazione di report di Microsoft 365

- RecoveryManager Plus Strumento di backup e ripristino aziendale

- SharePoint Manager Plus Creazione di report e controllo di SharePoint

- AD360 Gestione integrata delle identità e degli accessi

Che cos'è il NIST CSF?

L'Istituto nazionale di standard e tecnologia (NIST) è un'agenzia federale non regolamentare negli Stati Uniti. Dipartimento del Commercio che ha stabilito gli standard di conformità NIST. Il NIST Cybersecurity Framework (CSF) comprende una serie di standard di sicurezza volontari progettati per guidare le organizzazioni nella gestione e nella mitigazione dei rischi per la sicurezza informatica.

Il NIST emette linee guida incentrate sulla protezione dei dati e delineano i requisiti necessari per proteggere i dati e migliorare la sicurezza dei dispositivi, degli strumenti e delle reti utilizzati per proteggerli.

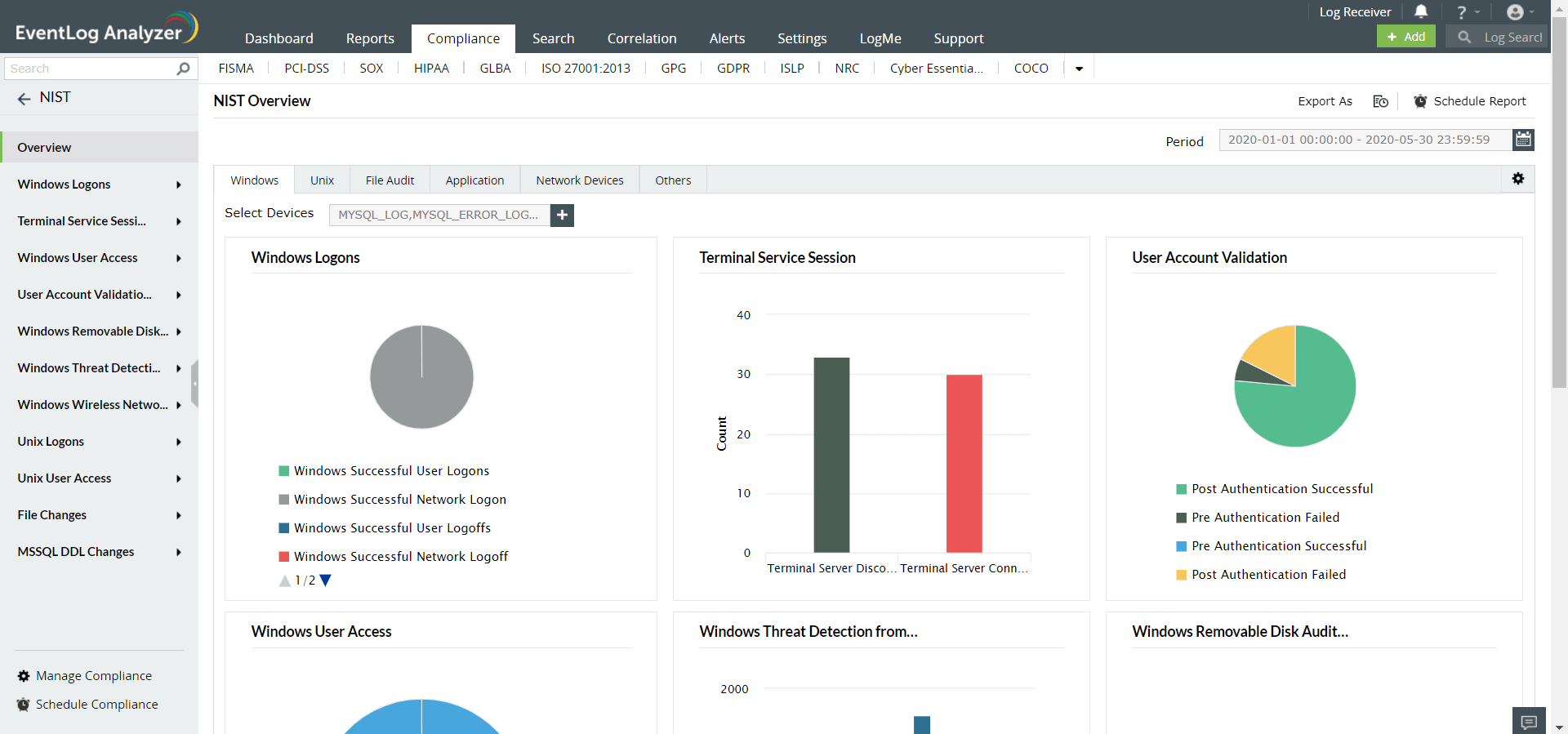

EventLog Analyzer ti aiuta a rispettare il NIST CSF fornendoti report pronti all'uso.

| Ambito | Descrizione | Report in EventLog Analyzer |

|---|---|---|

| Valutazione del rischio (ID.RA) |

|

|

| Sicurezza dei dati (PR.DS) | Le informazioni e i record (dati) sono gestiti in modo coerente con la strategia di rischio dell'organizzazione per proteggere la riservatezza, l'integrità e la disponibilità delle informazioni. |

|

Valutazione del rischio (ID.RA)

Il raggiungimento della sicurezza delle informazioni richiede un monitoraggio costante di tutti i controlli di sicurezza implementati all'interno dell'organizzazione. Queste pratiche di sicurezza devono essere ben documentate e regolarmente controllate per verificarne la conformità. EventLog Analyzer monitora e genera regolarmente report per le soluzioni di sicurezza di fornitori popolari come Symantec, Malwarebytes, McAfee e altri.

Questi report includono dettagli quali:

- Minacce rilevate da varie soluzioni di sicurezza nella rete dell'organizzazione.

- Modifiche ai criteri apportate ai dispositivi endpoint.

- Stati delle porte su ogni sistema della rete.

- E molto altro ancora.

EventLog Analyzer dispone anche di funzionalità di correlazione ed elabora le informazioni sulle vulnerabilità provenienti da AlienVault OTX e feed basati su STIX/TAXII, ciò che lo rende una piattaforma di intelligence sulle minacce robusta.

Sicurezza dei dati (PR.DS)

Questo programma ha principalmente lo scopo di fornire un processo strutturato per l'archiviazione, l'elaborazione e la trasmissione di informazioni non classificate controllate (CUI) utilizzando sistemi non federali. A tale scopo, è possibile utilizzare concetti di progettazione architetturale, memorizzando le CUI nel loro dominio di sicurezza (ad esempio, implementando firewall o altri dispositivi di protezione della rete) e applicando configurazioni di sicurezza avanzate con monitoraggio continuo.

Eventlog Analyzer consente di monitorare e generare report per i requisiti di sicurezza quali:

- Rilevamento delle autorizzazioni di accesso e controllo degli accessi a file server e reti.

- Protezione dei database da accesso, modifiche ed eliminazione non autorizzate.

- Controllo e monitoraggio dell'uso di dispositivi rimovibili e stampanti.

Oltre a generare report, è possibile impostare avvisi e risposte automatiche per eventi specifici per prevenire ulteriori danni. Ad esempio, attiva automaticamente le e-mail agli amministratori quando vengono rilevati supporti rimovibili in file server importanti.