Amazon Virtual Private Cloud (Amazon VPC) fornisce un ambiente cloud isolato all'interno del framework di cloud pubblico AWS. Consente alle aziende di proteggere le proprie risorse e i propri dati anche se sono ospitati su una piattaforma cloud pubblica. Amazon VPC controlla l'accesso alle risorse ospitate con una serie di regole denominate liste di controllo degli accessi alla rete (ACL).

Una lista di controllo degli accessi di rete è un livello di sicurezza per il VPC che funge da firewall per il controllo del traffico in entrata e in uscita da una o più subnet. Le ACL sono configurate con regole e il VPC controlla i pacchetti in entrata o in uscita in base a queste regole.

Ci sono alcune cose che è necessario sapere sulle regole ACL di rete:

- AWS consente di configurare ACL personalizzate e di assegnarle a una o più subnet.

- Prima di associare un'ACL a qualsiasi subnet nel VPC, AWS fornisce un'ACL predefinita che consente tutto il traffico in entrata e in uscita.

- Dopo aver creato un’ACL di rete, è necessario associarla in modo esplicito a una subnet. In caso contrario, la subnet viene associata all'ACL predefinita.

- Un’ACL personalizzata nega tutto il traffico in entrata e in uscita (regola *) a meno che non sia configurata con regole.

- Dopo aver creato le regole per un’ACL personalizzata e associato l'ACL a subnet specifiche, il traffico in entrata o in uscita viene valutato in base alle regole menzionate nell'ACL.

- Quando l'ACL rileva un pacchetto, vengono eseguiti i passaggi seguenti.

- Le regole vengono valutate in ordine crescente a partire dalla regola con il numero più basso.

- Una volta che una regola corrisponde al traffico, viene applicata e le restanti regole con un numero superiore vengono ignorate.

- Il numero più alto per una regola è impostato su 32.766. AWS consiglia di incrementare i numeri delle regole con intervalli (ad esempio 10 o 100) in modo da poter aggiungere nuove regole in un secondo momento, se e quando necessario.

- Se nessuna regola corrisponde al traffico, viene applicata l'ultima regola dell'elenco (*), che nega tutto il traffico.

- Le liste di controllo degli accessi di rete sono senza stato. Ciò significa che un’ACL non tiene traccia delle informazioni di connessione. Non tiene conto del fatto che il traffico sia una nuova richiesta o una risposta a una richiesta precedente. L'ACL esamina solo l'indirizzo IP di origine, di destinazione e i numeri di porta per consentire il traffico in base alle regole definite.

Nelle tabelle seguenti viene illustrata l'azione finale di Consenti/Nega eseguita dall'ACL per le regole in entrata e in uscita.

Regole in entrata

| Numero della regola | Tipo | Protocollo | Intervallo di porte | Origine | Consenti/Nega |

|---|---|---|---|---|---|

| 100 | HTTP | TCP | 80 | 0.0.0.0/0. | CONSENTI |

| 200 | HTTPS | TCP | 443 | 0.0.0.0/0. | CONSENTI |

| 300 | SSH | TCP | 22 | 0.0.0.0/0. | CONSENTI |

| * | Tutto il traffico | tutto | tutto | 0.0.0.0/0. | NEGA |

Regole in uscita

| Numero della regola | Tipo | Protocollo | Intervallo di porte | Origine | Consenti/Nega |

|---|---|---|---|---|---|

| 100 | HTTP | TCP | 80 | 0.0.0.0/0. | CONSENTI |

| 200 | HTTPS | TCP | 443 | 0.0.0.0/0. | CONSENTI |

| * | Tutto il traffico | tutto | tutto | 0.0.0.0/0. | NEGA |

- Numero regola: definisce l'ordine in cui vengono valutate le regole. Nella tabella precedente, ogni volta che viene rilevato traffico, in entrata o in uscita, viene controllata la prima regola numero 100. Se tale regola non è soddisfatta, viene verificata la regola 200 e così via. Se la regola numero 200 è soddisfatta, le regole superiori a 200 (ad esempio, 300 e *) vengono ignorate.

- Tipo: definisce il tipo di traffico, ad esempio HTTP, HTTPS e RDP.

- Protocollo: specifica il protocollo. È possibile definire qualsiasi protocollo con un numero di protocollo standard.

- Intervallo di porte: definisce l'intervallo di porte a cui si applica la regola.

- Origine: definisce l'indirizzo IP di origine del pacchetto. Questo è presente solo nelle regole in entrata.

- Destinazione: definisce l'indirizzo IP di destinazione del pacchetto. Questo è presente solo nelle regole in uscita.

- Consenti/Nega: specifica l'azione finale che deve essere eseguita dall'ACL, per consentire o negare il traffico.

Questi sono gli aspetti da tenere a mente durante la configurazione del VPC con una lista di controllo degli accessi di rete personalizzata. Un VPC correttamente configurato aiuta la tua azienda a utilizzare le funzionalità di cloud computing di AWS al massimo delle loro potenzialità e a scalare livelli maggiori in termini di produttività e prestazioni.

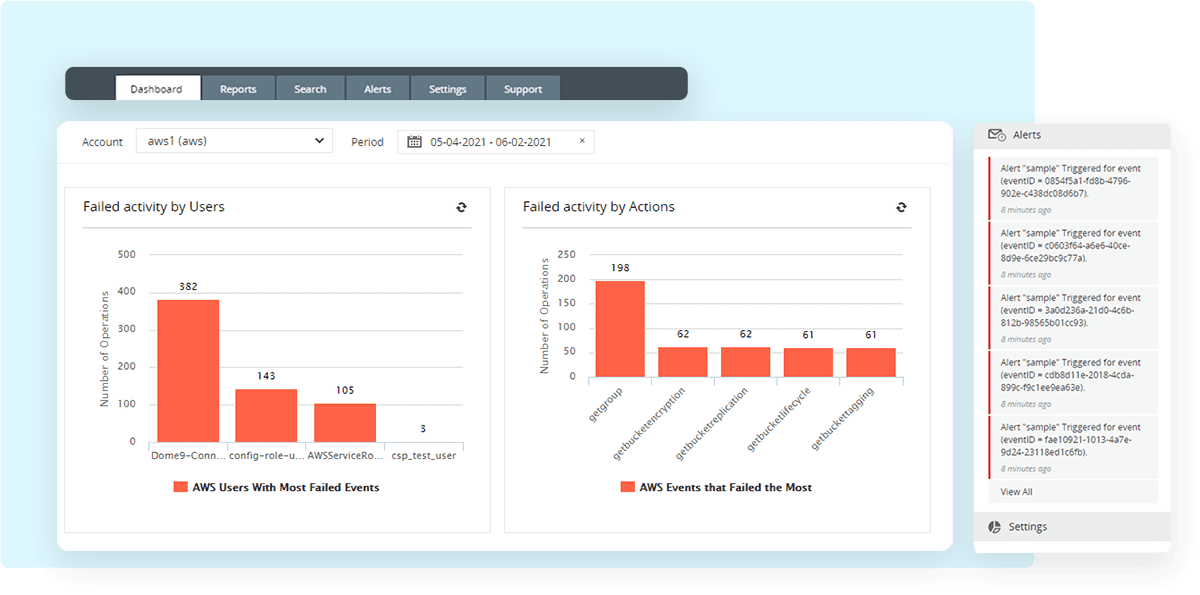

Con Log360, è possibile ottenere visibilità sulle modifiche alla configurazione, come l'aggiunta di indirizzi IP ai gruppi di sicurezza o l'autorizzazione del traffico in entrata tramite le regole del gruppo di sicurezza. Questo strumento completo rileverà anche attività, come accessi sospetti, accessi non riusciti e anche eventi non riusciti e fornirà avvisi in tempo reale e report completi che possono aiutare ad amplificare la posizione di sicurezza della tua organizzazione.

Segnalazioni di attività AWS non riuscite da Log360

Puoi prendere ulteriori informazioni in maniera autonoma approfittando del periodo gratuito, la versione di prova di 30 giorni completamente funzionante, o una demo personalizzata che può essere programmata in base alle tue esigenze.