- Home

- Funzionalità SIEM

- Analisi del comportamento degli utenti

- Analisi del comportamento

Analizza i dati comportamentali degli utenti per identificare schemi, tendenze, e anomalie nella tua rete

Riduci il tempo di permanenza degli utenti malintenzionati rilevando le minacce sconosciute utilizzando il modulo di analisi del comportamento di Log360.

Utilizzo dell'analisi comportamentale nella cybersecurity

Anche se contrastare i tentativi di violazione della sicurezza è l'obiettivo principale per un amministratore della sicurezza, la vera sfida è colmare il divario nell'individuare diversi tipi di indicatori di compromissione. I metodi tradizionali di rilevamento delle minacce sono in grado di rilevare le minacce note, ma le minacce sconosciute potrebbero sfuggire se non ci sono informazioni prontamente disponibili su di esse.

Pertanto, quando si decide una strategia di rilevamento per l'organizzazione, è importante tenere a mente sia le minacce note che quelle sconosciute. Con il modulo di analisi del comportamento degli utenti e delle entità (UEBA) di Log360, che analizza il comportamento degli utenti, è possibile tenere traccia delle attività anomale da parte di utenti ed entità sospette, assegnare punteggi di rischio e ricevere avvisi sulle attività anomale in tempo reale, riducendo il tempo di permanenza degli utenti malintenzionati in agguato nell'ambiente.

Assegna punteggi di rischio agli eventi di sicurezza

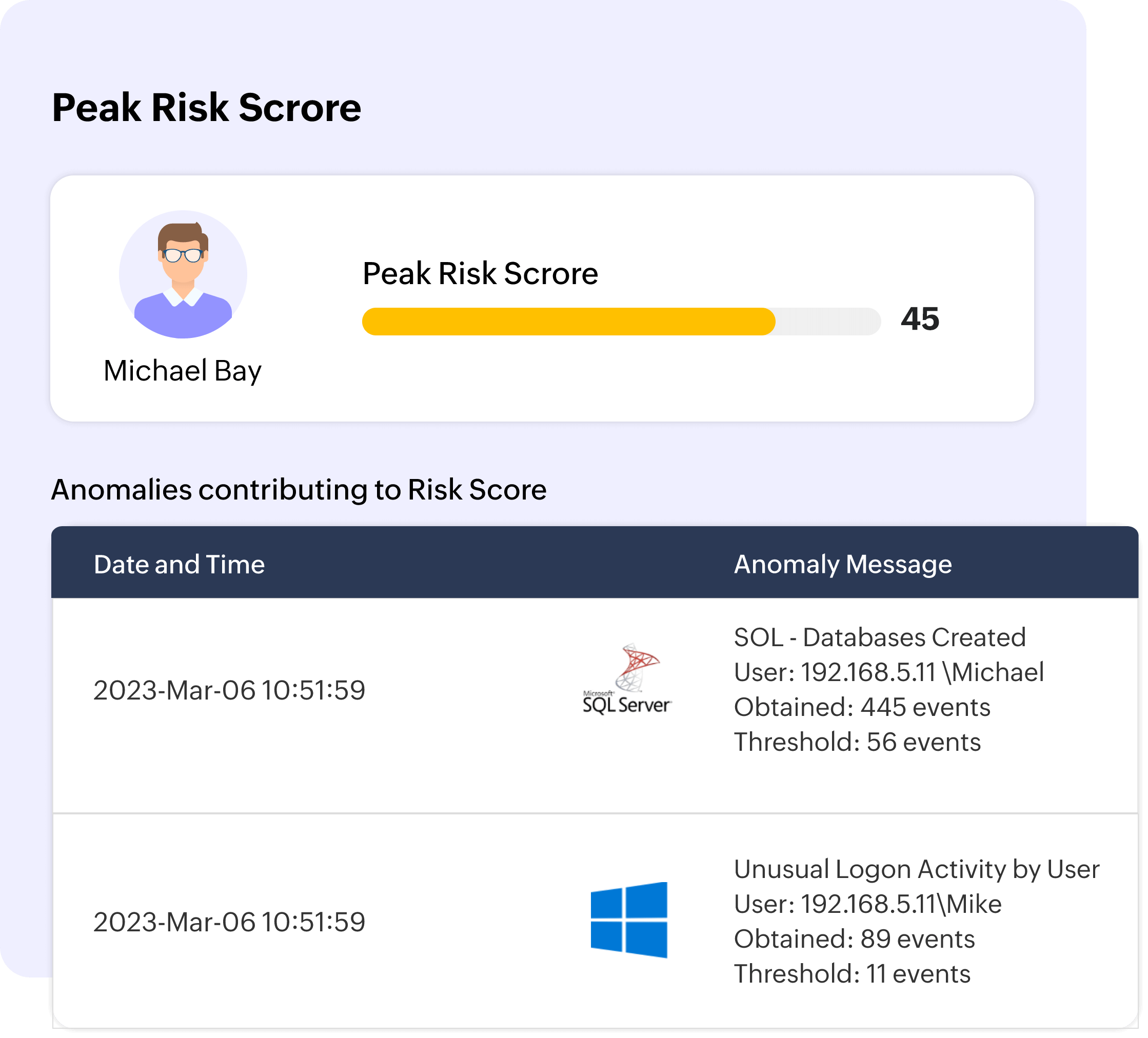

Durante il rilevamento delle minacce, gli amministratori della sicurezza devono sapere quale minaccia contenere per prima. In questo modo si garantisce che le minacce più gravi vengano risolte rapidamente, prima che possano causare danni significativi. Assegnando punteggi di rischio a diversi eventi di sicurezza, gli amministratori possono gestire rapidamente le minacce ad alto rischio.

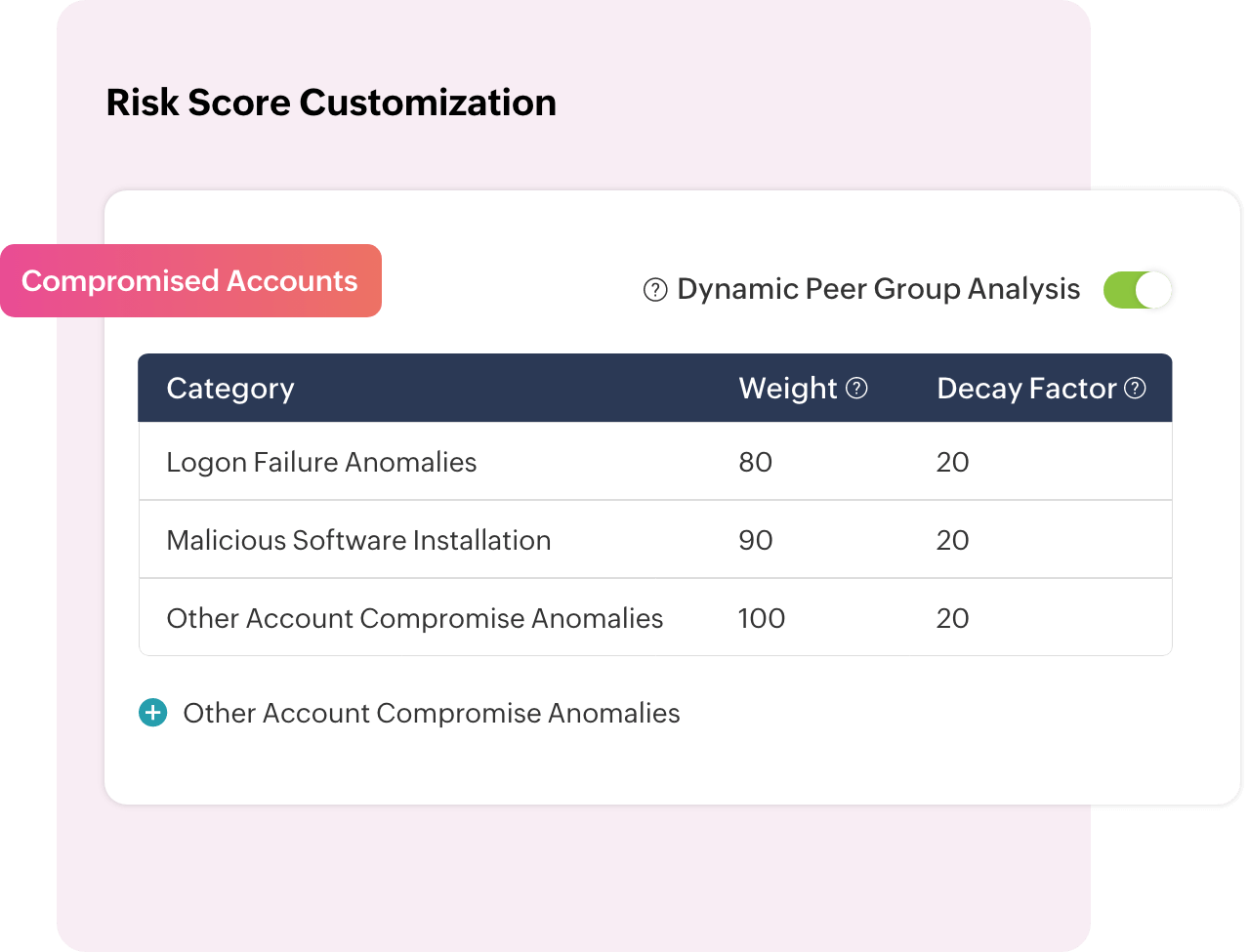

Con Log360 è possibile personalizzare i punteggi di rischio per diverse categorie, tra cui anomalie, minacce interne, esfiltrazione di dati, account compromessi e anomalie di accesso. È inoltre possibile utilizzare il punteggio di rischio contestuale per la misurazione dinamica dei rischi.

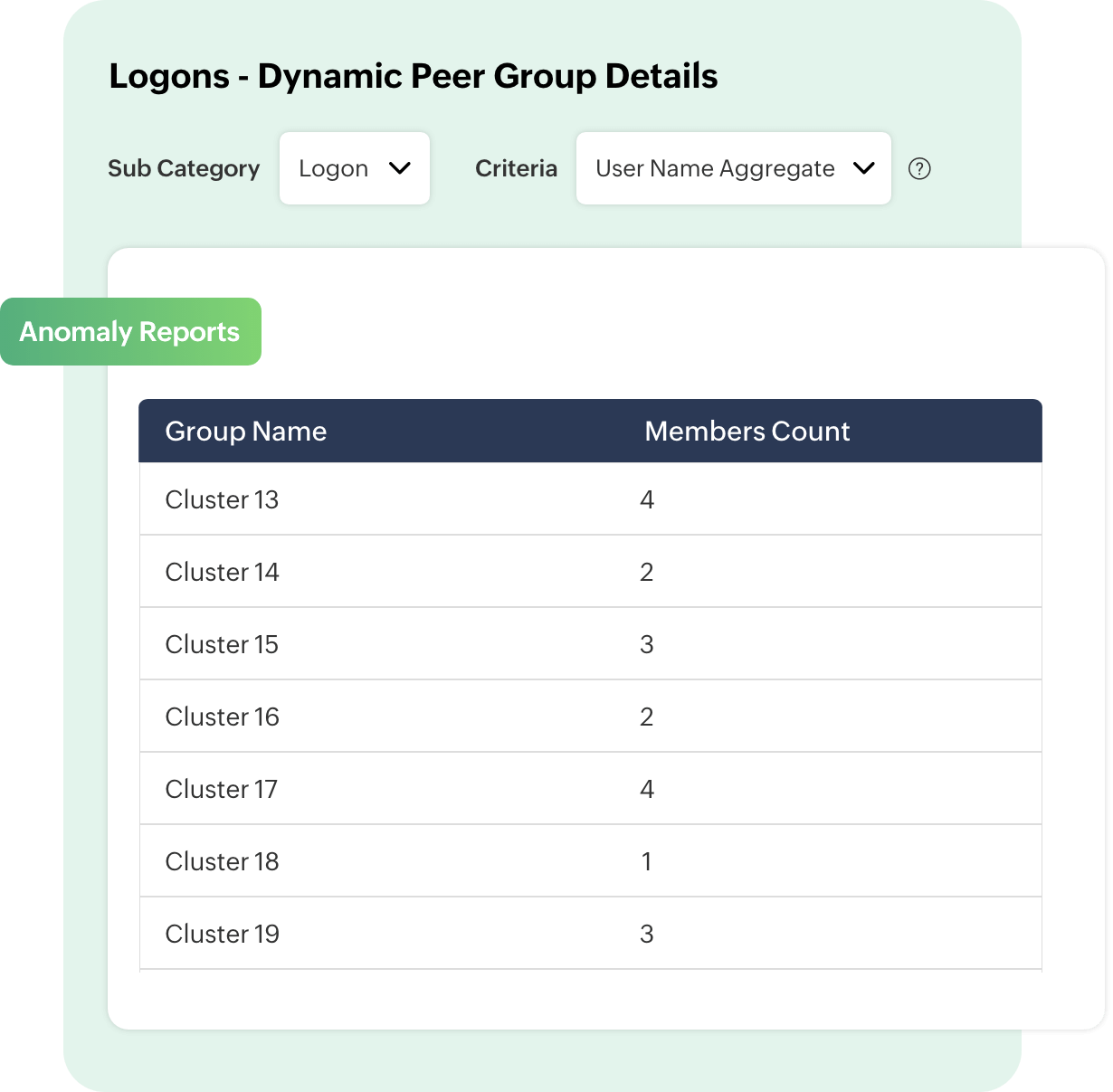

Costruire gruppi di utenti dinamici

Raggruppando gli utenti in una rete in base ai comportamenti che mostrano, il modulo UEBA di Log360 stabilisce una linea di base per il gruppo. Questa linea di base viene quindi utilizzata come riferimento per rilevare anomalie e qualsiasi deviazione attiverà un avviso. Ciò consente di migliorare l'accuratezza nel rilevamento delle anomalie e ridurre il numero di falsi positivi.

Modernizzare la mappatura dell'identità utente

L'UEBA di Log360 utilizza le configurazioni di mappatura per collegare gli account utente discreti all'account utente di base. In questo modo è possibile correlare l'attività anomala di un singolo utente su piattaforme e dispositivi diversi e consolidare queste attività per ottenere un punteggio di rischio utente efficace.

Ridurre il tempo di permanenza degli utenti malintenzionati

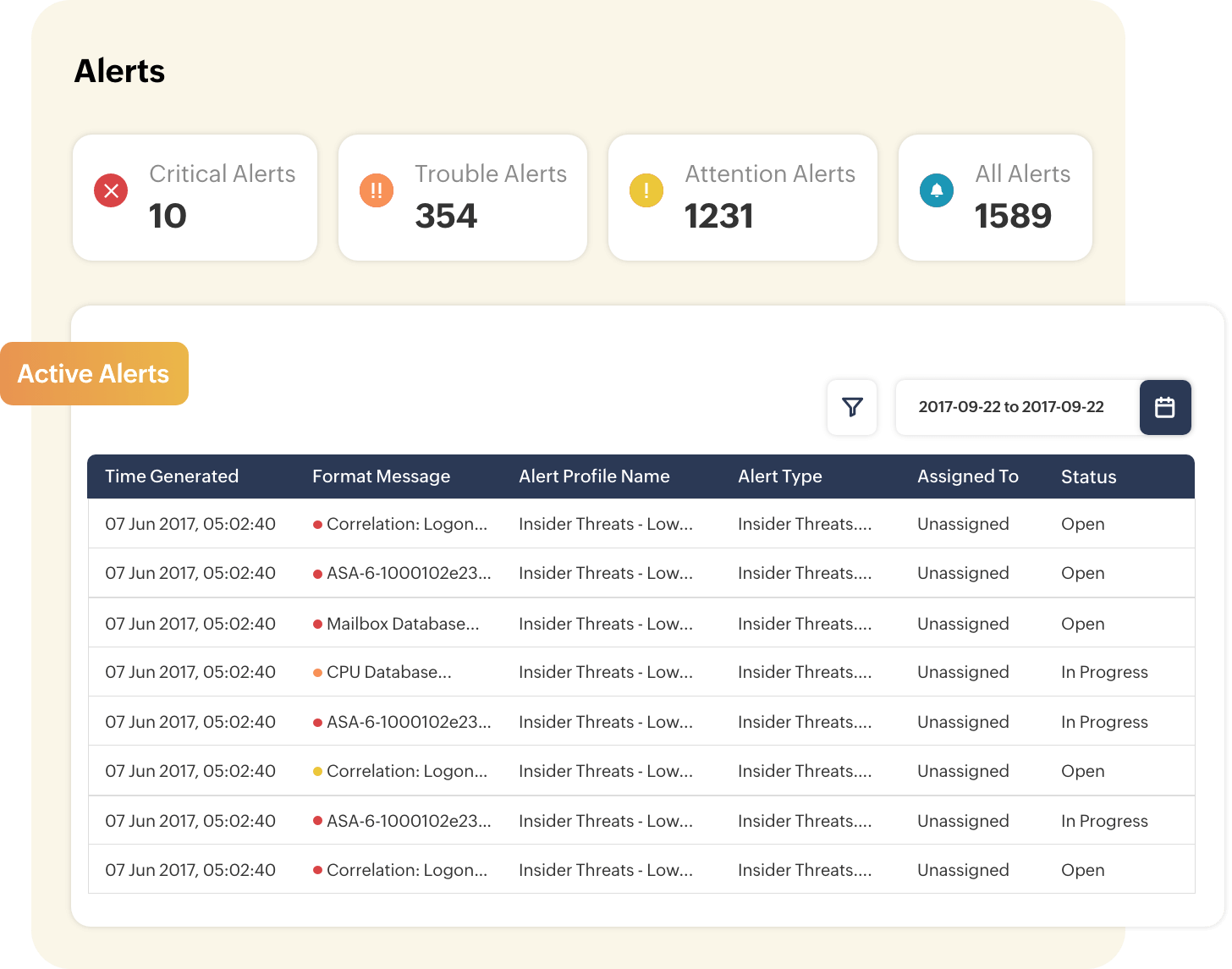

Ricevi avvisi sugli eventi di sicurezza basati sul comportamento attraverso il sistema di avviso in tempo reale di Log360. È possibile ricevere notifiche istantanee tramite SMS ed e-mail, consentendo agli amministratori della sicurezza di individuare rapidamente le minacce alla sicurezza e di rispondervi. In questo modo è possibile identificare immediatamente la presenza di attori di minacce esterne nell'ambiente, riducendo così il tempo di permanenza.

Perché scegliere Log360 per l'analisi del comportamento?

-

Per monitorare le attività di utenti ed entità

Individua anomalie sospette nella tua rete monitorando costantemente il comportamento di utenti ed entità.

-

Per proteggerti dalle minacce sconosciute

Qualsiasi deviazione dal comportamento abituale attiverà un'anomalia, avvisando l'utente di minacce alla sicurezza insolite nella rete.

-

Per automatizzare la risposta alle minacce

Con la gestione del flusso di lavoro di Log360, puoi automatizzare la tua risposta alle minacce alla sicurezza, bloccando istantaneamente gli attacchi informatici che comprendono minacce interne, account compromessi, tentativi di esfiltrazione di dati e altro ancora.