Nel mondo di oggi, i dati sono la forma di valuta più importante che detieni come organizzazione e il modo in cui gestisci tali dati può creare o distruggere la tua attività. Proteggere in modo efficiente i dati dalle violazioni può diventare un processo complicato a lungo termine. Hai bisogno di una soluzione in grado di gestire tutti i tuoi dati, salvaguardarli e aiutarti a soddisfare gli standard di conformità.

Log360 ti aiuta a raggiungere tutto questo e molto altro.

Rilevamento dei dati sensibili

Le organizzazioni sono tenute a memorizzare grandi quantità di dati sensibili che vanno dai dettagli dei clienti, alle informazioni sui dipendenti, ai dati finanziari e altro ancora. Spesso gli utenti memorizzano questi dati in diversi sistemi in tutta la rete. Il primo passo per proteggere i dati sensibili è identificare dove sono archiviati.

Log360 individua le informazioni sensibili utilizzando criteri di rilevamento dei dati preconfigurati. Ti permette di:

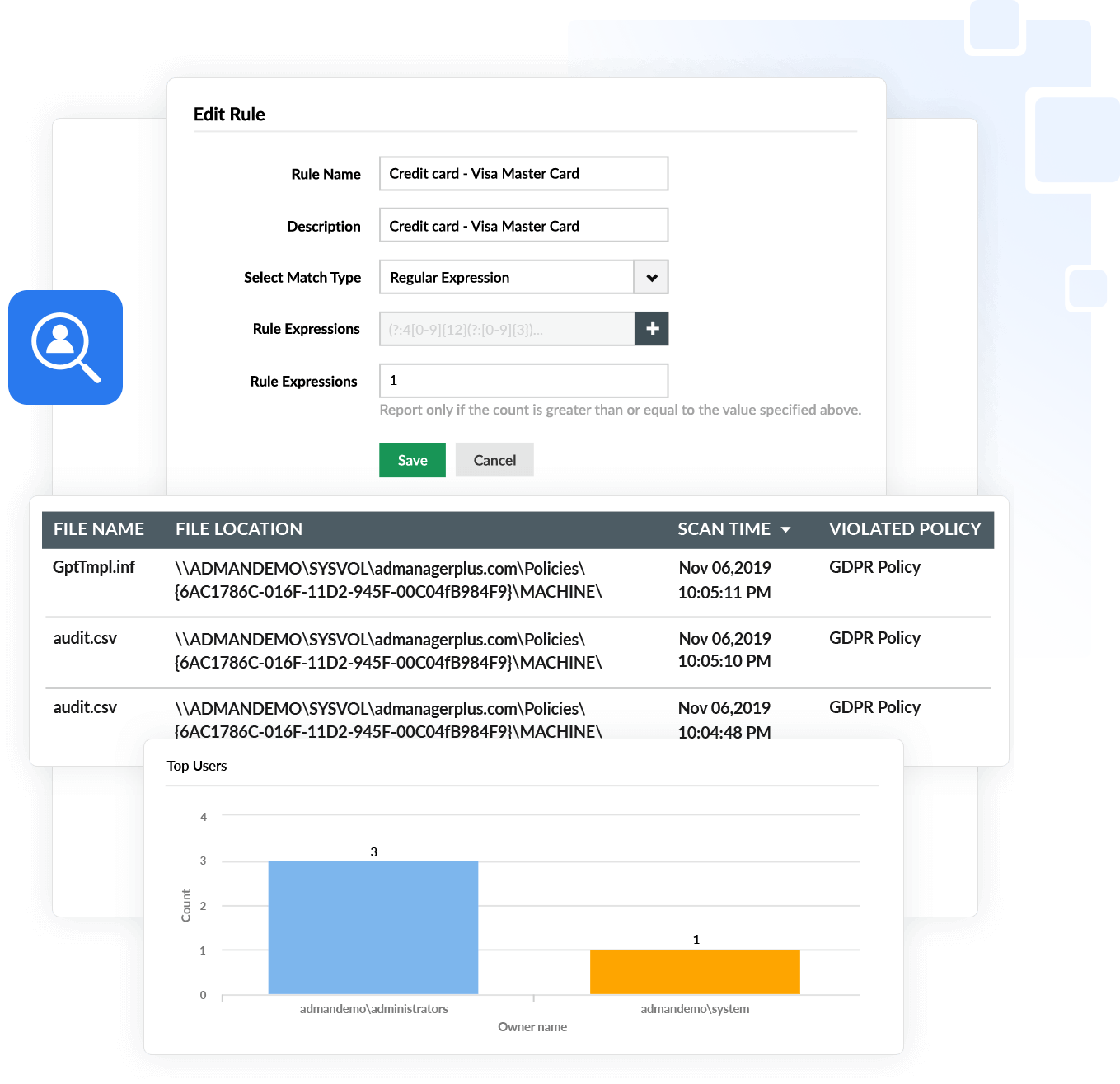

- Individuare le informazioni di identificazione personale (PII) come indirizzi e-mail, informazioni sulla carta di credito e altro ancora.

- Creare criteri di individuazione dati personalizzati per rilevare i dati sensibili dell'organizzazione.

- Definire la sensibilità dei contenuti e determinare il rischio associato.

- Automatizzare la classificazione dei file contenenti informazioni personali e informazioni sanitarie protette elettroniche (ePHI) per impostare criteri di sicurezza appropriati per i file ad alto rischio.

Log360 semplifica il rilevamento automatico dei dati sensibili e

Prevenzione delle perdite di dati

Tenere d'occhio le minacce alla sicurezza che potrebbero portare a una violazione dei dati ti aiuterà a prevenire i danni. Log360 offre funzionalità per:

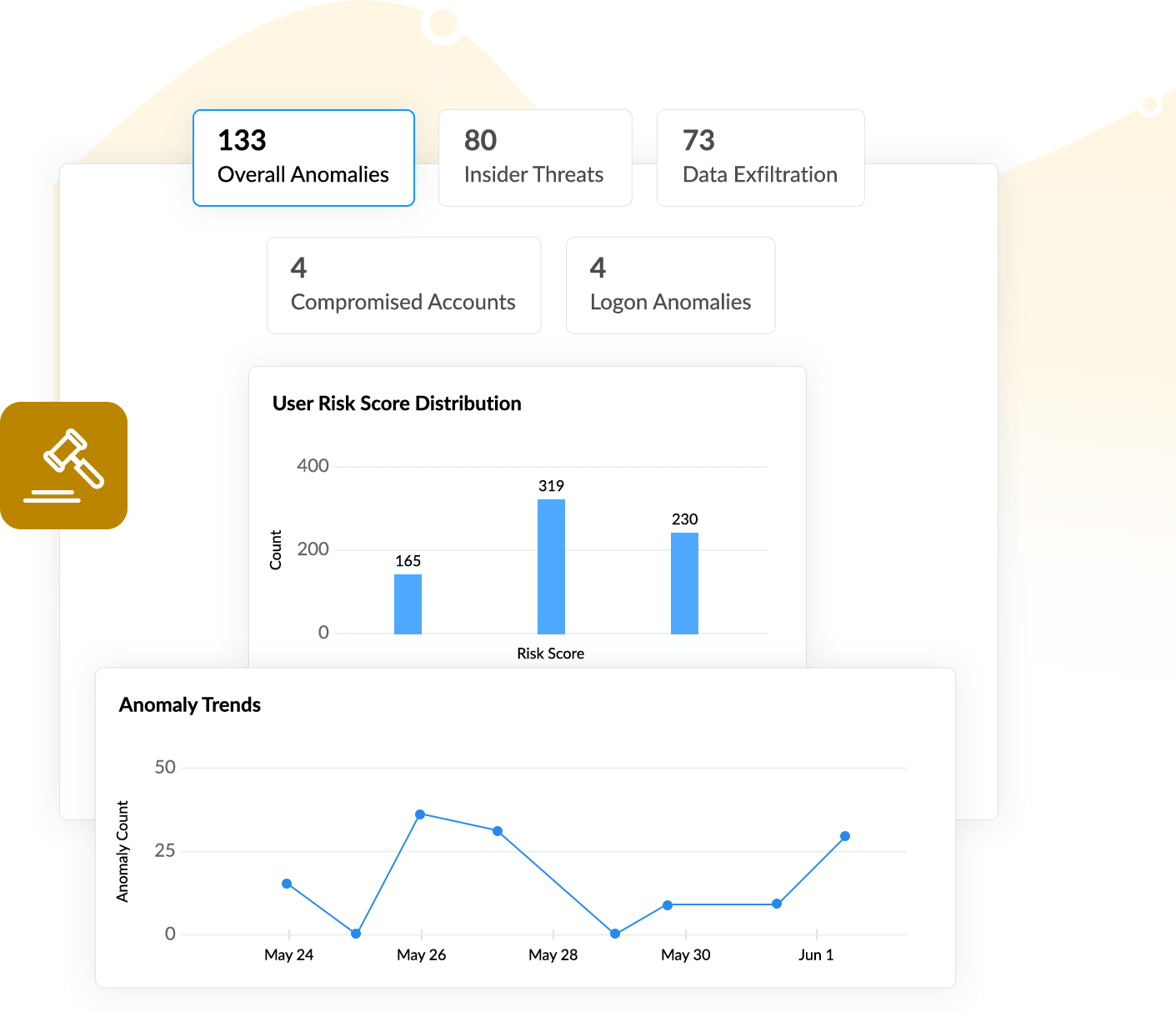

- Individuare comportamenti anomali degli utenti, come accessi insoliti a file o dati utilizzando il modulo di analisi del comportamento degli utenti e delle entità (UEBA) basato sull'apprendimento automatico.

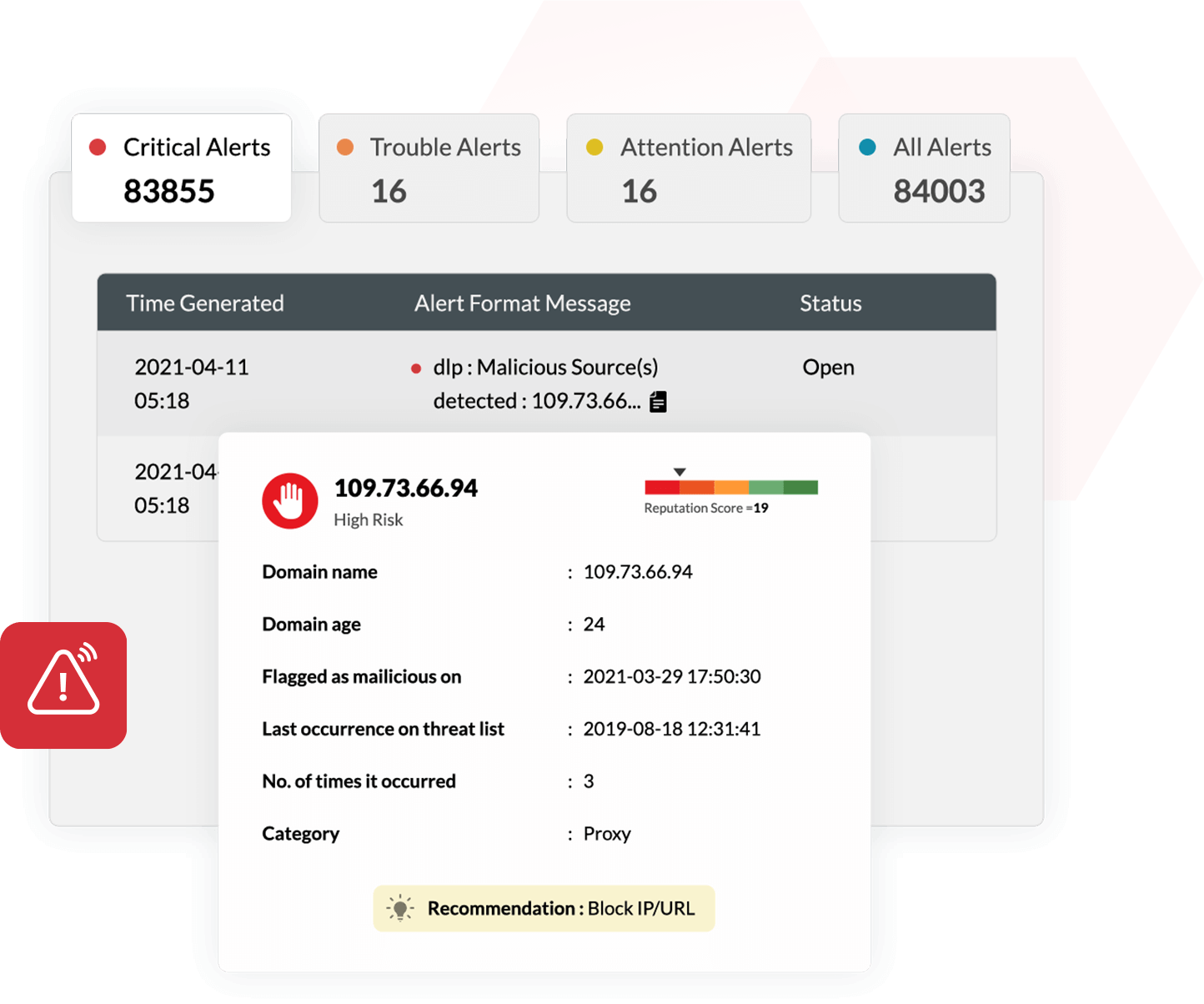

- Ridurre le comunicazioni dannose ai server di comando e controllo (C&C) per impedire l'estorsione di file sensibili.

- Ricevere notifiche su varie tecniche di esfiltrazione dei dati, tra cui l'esecuzione di DNS dannosi e strumenti di tunneling che estorcono e trasmettono dati ai server C&C.

- Eliminare e mettere in quarantena i file dannosi che potrebbero rubare informazioni sensibili come dati personali o credenziali.

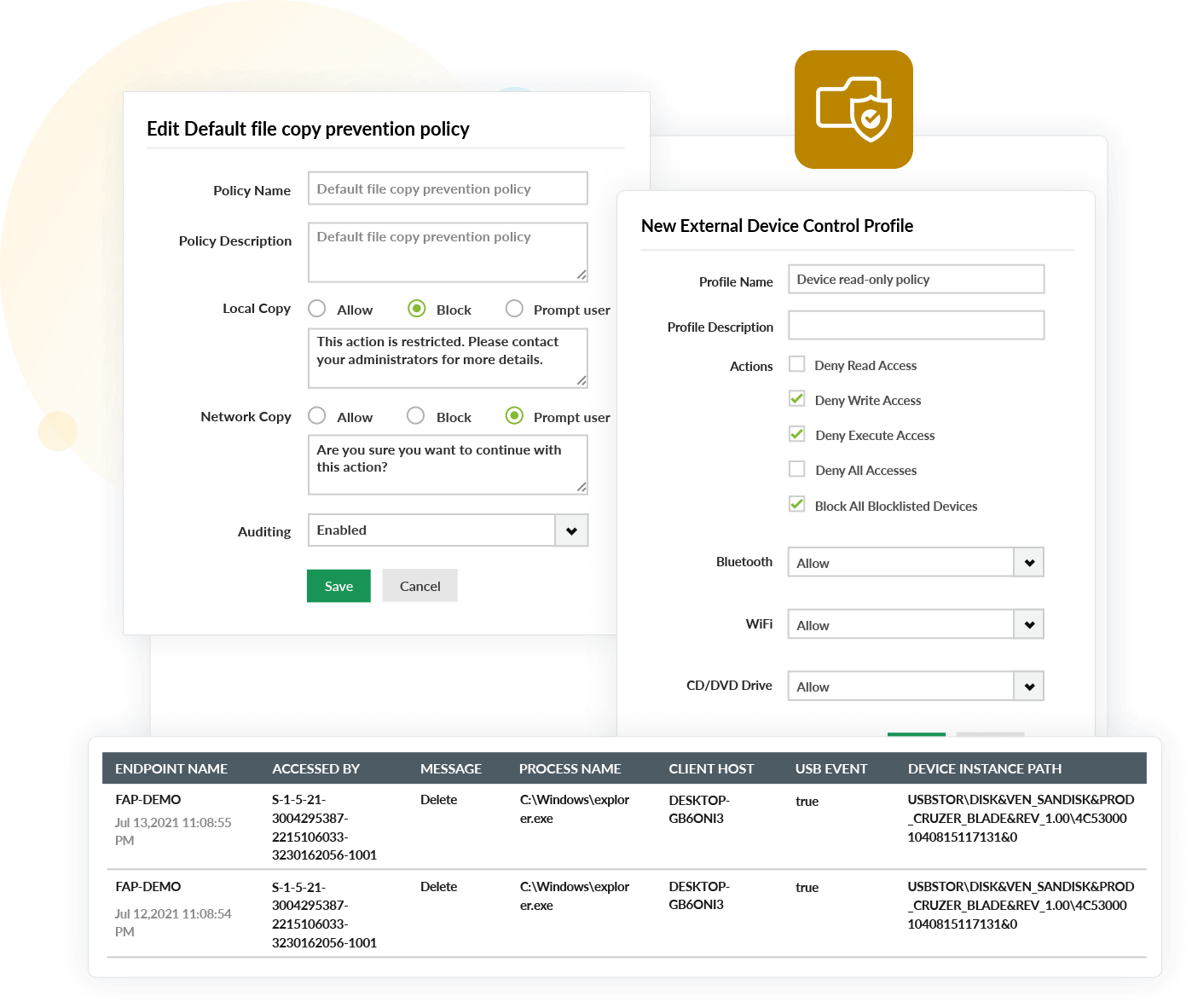

- Bloccare le porte USB a tempo indeterminato rilevando comportamenti sospetti e impedire l'esfiltrazione dei dati su dispositivi esterni.

Ti interessa sapere come Log360 protegge la tua azienda dagli attacchi? Scopri di più.

Valutazione del rischio dei dati

I dati archiviati da un'organizzazione hanno diversi livelli di rischio a seconda della loro sensibilità. Utilizzando Log360, è possibile individuare le informazioni sensibili e classificarle in base alla loro sensibilità per aiutare a impostare le misure di protezione necessarie.

- Monitora le posizioni di archiviazione e cerca le informazioni personali.

- Analizza il rischio associato ai file esaminando i dettagli sulla quantità e sul tipo di informazioni personali contenute.

- Automatizza la classificazione dei file contenenti PII ed ePHI per rafforzare la sicurezza dei file essenziali.

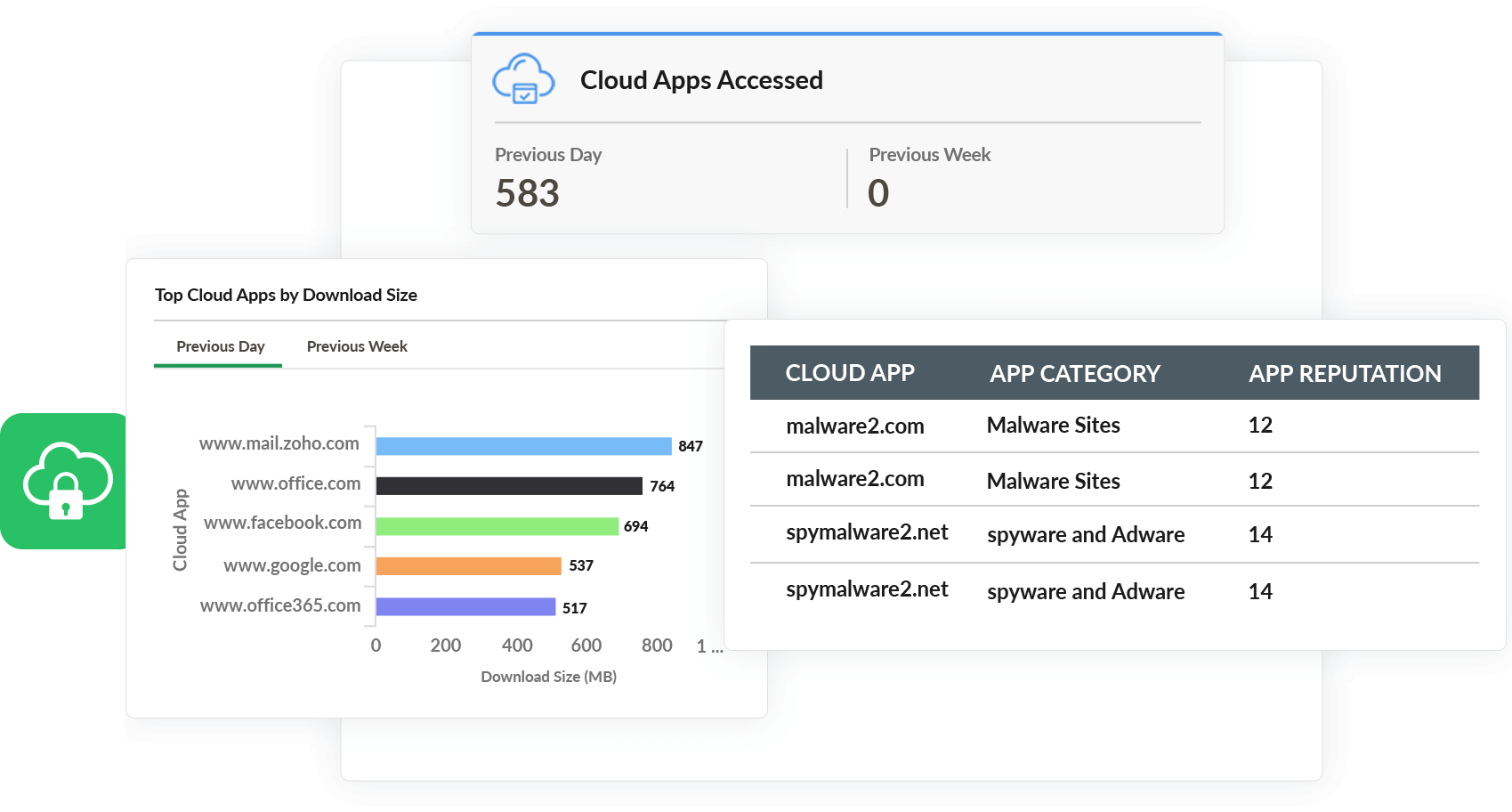

Sicurezza dei dati nel cloud

Garantire la sicurezza dei dati nel cloud è ancora più complesso che proteggere i dati locali. Il monitoraggio continuo degli accessi degli utenti, delle attività degli utenti privilegiati e delle modifiche alle configurazioni di sicurezza è estremamente essenziale per proteggere i dati archiviati nel cloud.

Log360 ti offre:

- Visibilità più approfondita su chi accede ai dati archiviati nel cloud.

- L'opzione per limitare il traffico web a servizi cloud non sicuri e non aziendali per prevenire fughe di dati.

- Report dettagliati su siti web e richieste di accesso.

Scopri di più sulle funzionalità di protezione dei dati cloud di Log360.

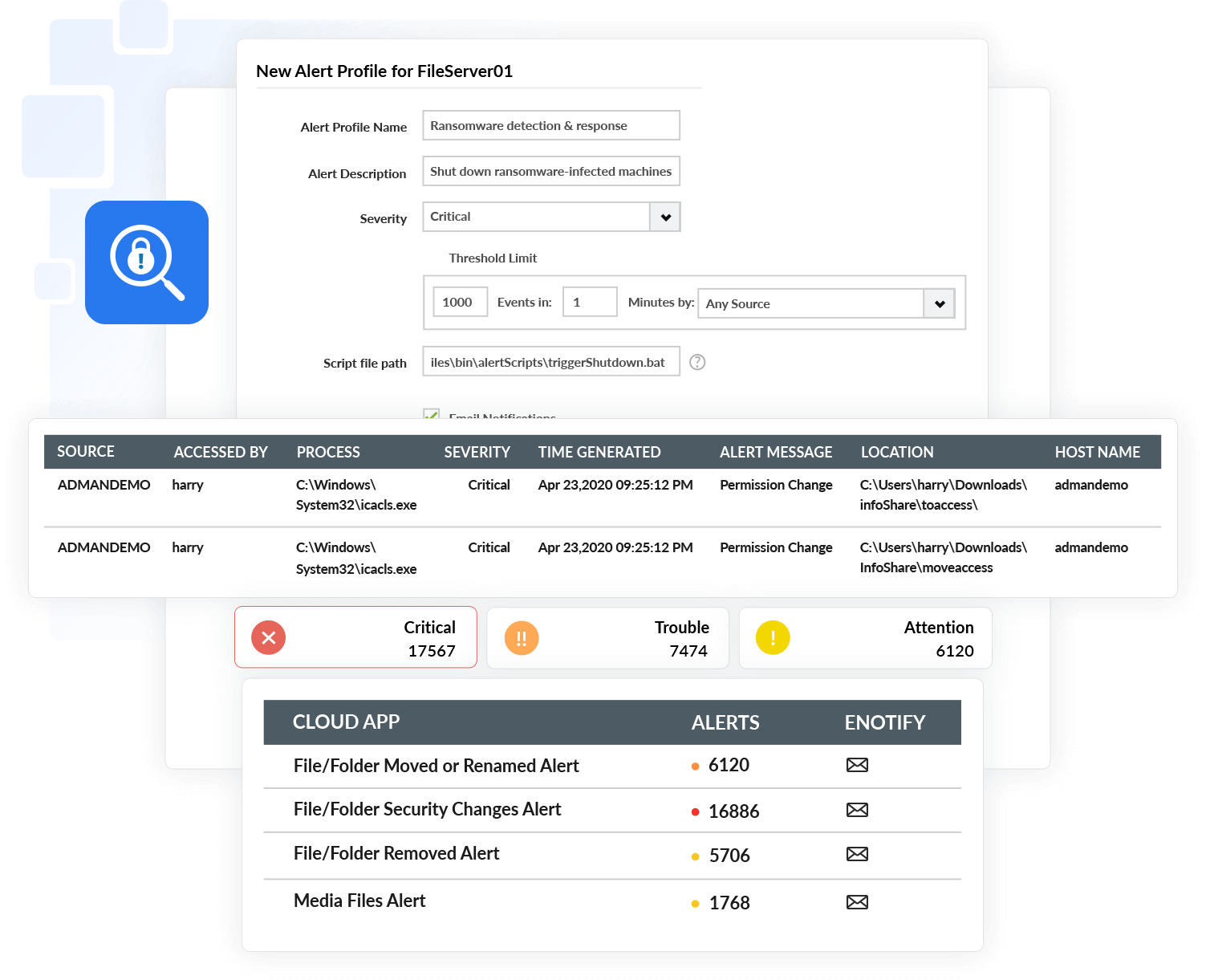

Rilevamento ransomware

Log360 può aiutarti a difenderti e contrastare gli attacchi ransomware monitorando attentamente la tua rete alla ricerca di modelli di attacco ransomware noti. È inoltre possibile configurare piani di risposta agli incidenti che verranno attivati automaticamente in caso di attacco.

Con Log360 puoi:

- Ottenere visibilità sulle attività degli utenti e rilevare comportamenti anomali.

- Individuare picchi improvvisi di attività sospette sui file come eventi di ridenominazione, eliminazione e modifica delle autorizzazioni dei file, che sono alcuni degli indicatori importanti di un attacco ransomware.

- Agire immediatamente sui potenziali tentativi di ransomware isolando il computer paziente-zero e impedendo la diffusione dell'infezione.

Conformità agli obblighi normativi per la protezione dei dati

Log360 ti aiuta a rimanere conforme a diversi mandati normativi consentendoti di:

- Dimostrare la tua conformità ai mandati di conformità utilizzando modelli di report di conformità pronti per il controllo.

- Scoprire e configurare i criteri di sicurezza per i dati sensibili e ad alto rischio.

- Individuare l'esfiltrazione dei dati utilizzando il modulo di rilevamento delle violazioni dei dati basato su regole e sul comportamento.

- Generare report sugli incidenti in pochi minuti per indagare sui tentativi di violazione dei dati.

- Ricevere notifiche in tempo reale sulle violazioni della conformità.

Sventare gli aggressori che tentano di rubare i tuoi dati sensibili. Prova subito la versione di valutazione gratuita di 30 giorni di Log360.