Se da un lato il panorama tecnologico in continua evoluzione è diventato un segno di progresso e ha rafforzato le aziende, dall'altro ha portato con sé numerose vulnerabilità e minacce avanzate alla sicurezza della rete, che rappresentano un rischio per la cybersecurity delle organizzazioni.

Quando si tratta di rilevare attacchi informatici così sofisticati, le misure di sicurezza e le risposte tradizionali potrebbero non essere sufficienti. Questo è il motivo per cui le organizzazioni devono passare all'analisi del comportamento degli utenti e delle entità (UEBA) per il rilevamento e la risposta avanzati alle minacce.

Risoluzione delle minacce utilizzando la console UEBA di Log360

Log360 raccoglie e analizza i registri provenienti da diverse origini, come firewall, server di database, server di posta ed endpoint, per comprendere i modelli di utilizzo regolari mostrati dagli utenti. Utilizzando questi dati, viene stabilita una linea di base. Viene quindi calcolato un punteggio di rischio in base ai confronti tra le attività osservate e la linea di base. Il comportamento anomalo genera un punteggio di rischio a seconda della gravità e successivamente attiva un avviso in modo che sia possibile intraprendere le azioni necessarie per mitigare la minaccia. Le anomalie sono identificate come basate sul tempo, sul conteggio e sugli schemi.

Principali funzionalità di rilevamento delle minacce della console UEBA di Log360

Individuazione delle minacce interne

Le minacce interne si riferiscono ai rischi posti dagli utenti nella rete di un'organizzazione. Ciò include gli attori malintenzionati delle minacce che intendono causare danni all'organizzazione rubando informazioni sensibili per guadagno finanziario o personale. Le minacce interne possono anche essere utenti negligenti che, con le loro azioni negligenti, espongono inavvertitamente la rete ad attacchi.

Alcuni segnali di minacce interne:

- Modifiche anomale alle autorizzazioni dei file

- Tentativi di accesso al sistema nuovi o insoliti

- Orari di accesso insoliti

- Elenco delle applicazioni consentite

- Eccessivi errori di autenticazione

Log360 monitora attentamente tali eventi, individua comportamenti anomali e avvisa gli amministratori IT di un possibile attacco. Con Log360, puoi fare un ulteriore passo avanti nella mitigazione delle minacce utilizzando la sua console di gestione degli incidenti.

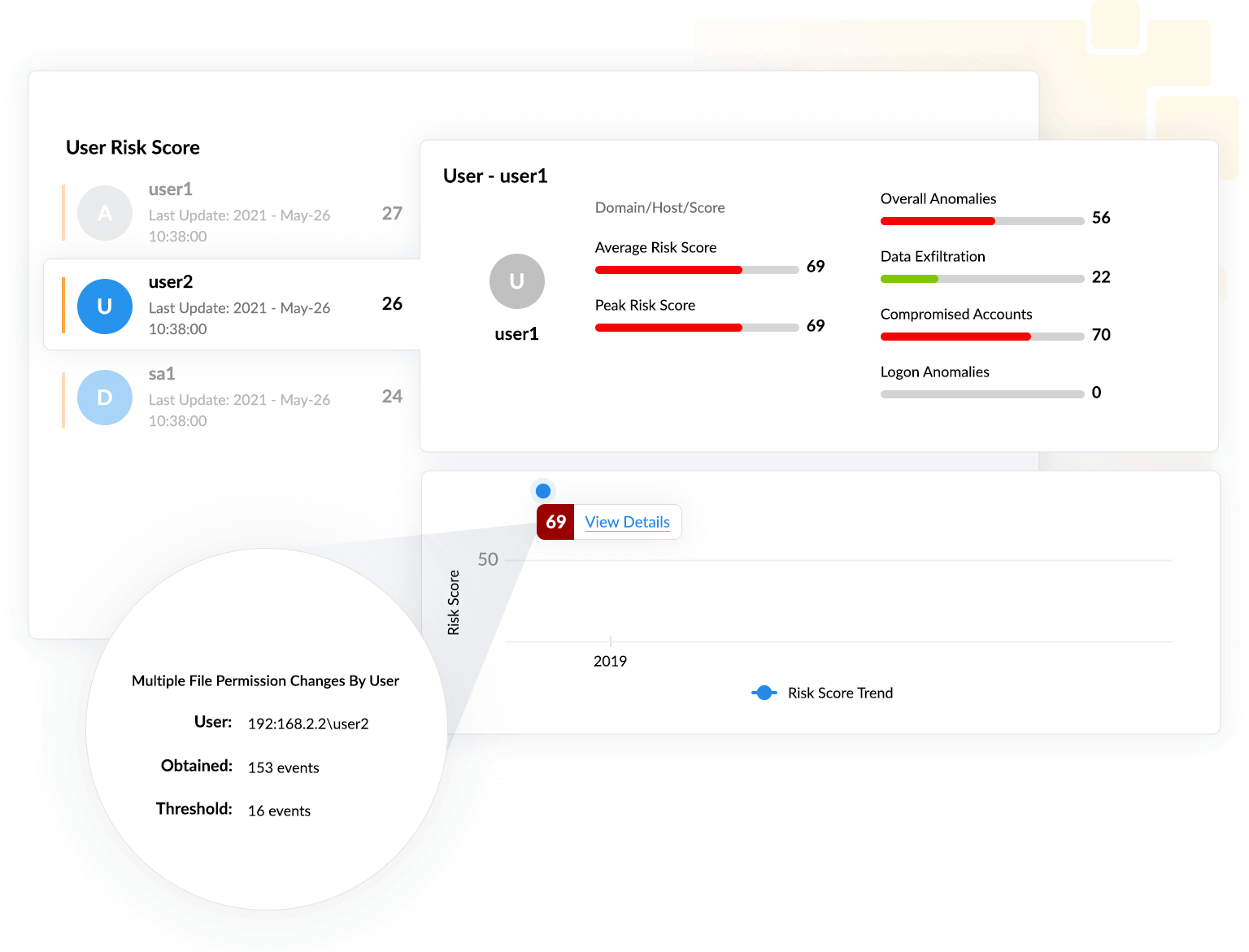

In questo scenario si può osservare che un utente ha tentato di modificare l'autorizzazione del file 153 in un breve intervallo di tempo e che tale valore è superiore al valore di base stabilito di 16. Pertanto, questo innesca un'anomalia di conteggio e viene contrassegnato come rischio elevato.

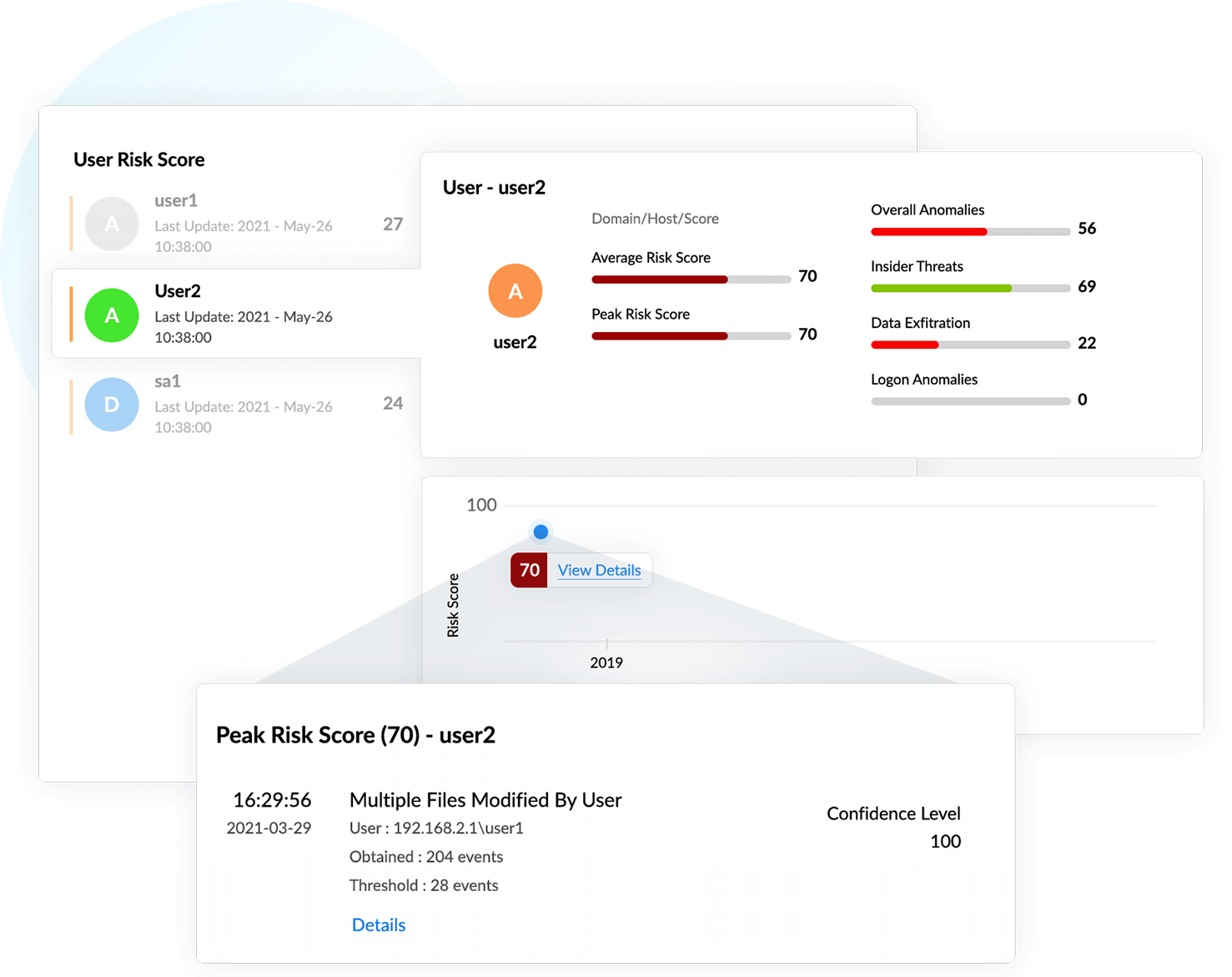

In questo esempio, un utente ha un punteggio di rischio di 70 e Log360 ha rilevato un possibile scenario di compromissione dell'account a causa di più indicatori. Ad esempio, l'utente ha apportato modifiche a 204 file in un intervallo di tempo prestabilito, che è superiore al normale numero di istanze di modifica dell'utente (28).

Identificazione della compromissione dell'account

Se un utente malintenzionato ottiene l'accesso a un account utente legittimo, questo può essere sfruttato per eseguire attività dannose, come l'installazione di software, che possono portare a ulteriori compromissioni. Esistono diversi modi in cui gli account utente possono essere compromessi, tra cui phishing, attacchi di forza bruta, utenti che accedono a reti non protette e criteri di password deboli.

Alcuni indicatori comuni di compromissione dell'account:

- Installazioni di software dannoso

- Attività di accesso anomala

- Cancellazione dei registri eventi

- Errori di accesso ripetuti

Rilevamento dell'esfiltrazione dei dati

L'esfiltrazione dei dati è uno degli obiettivi finali più comuni per la maggior parte degli attacchi informatici. In parole povere, l'esfiltrazione dei dati è il trasferimento non autorizzato di dati dall'interno di un'organizzazione all'esterno di essa. Ciò influisce sull'organizzazione interessata in diversi modi, tra cui perdite finanziarie, violazioni della conformità e danni alla reputazione.

Alcuni segni comuni di esfiltrazione dei dati:

- Tentativi di accedere a file e cartelle sensibili

- Collegamento di dispositivi di archiviazione rimovibili

- Modelli di download di file insoliti

- Orari di accesso insoliti

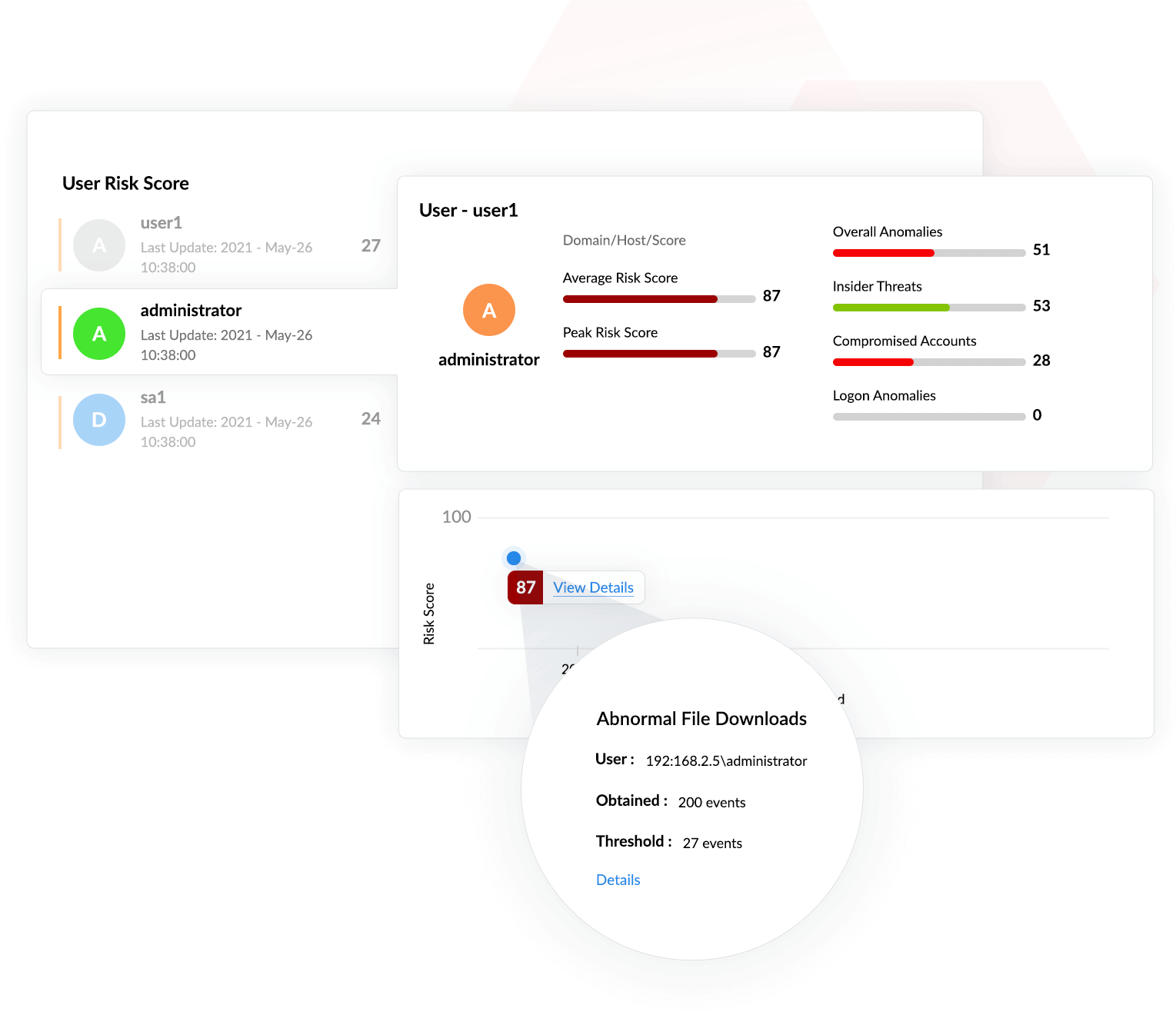

In questo scenario il punteggio di rischio dell'utente viene calcolato a 87. Questo punteggio è la conseguenza di diversi eventi, tra cui download anomali di file, un conteggio anomalo degli accessi utente e numerosi errori di accesso.

Perché Log360 è la soluzione più adatta alle tue esigenze UEBA?

- Log360 identifica, qualifica e indaga sulle minacce che altrimenti potrebbero passare inosservate estraendo più informazioni dai registri raccolti dal suo componente SIEM per fornire un contesto migliore.

- La dashboard UEBA di Log360 offre una maggiore visibilità sulle minacce con la sua valutazione del rischio basata sul punteggio per utenti ed entità. Questo approccio consente di determinare quali minacce richiedano effettivamente un'indagine.

- Log360 fornisce un contesto più ampio al processo di assegnazione del punteggio di rischio utilizzando il raggruppamento utenti dinamico. Monitora le attività degli utenti e calcola un punteggio di rischio in base al gruppo di peer di ciascun utente. Se un utente mostra un comportamento anomalo per il gruppo di peer virtuali (con conseguente punteggio di rischio elevato), viene generato un avviso.

- Personalizza il punteggio di rischio assegnando un peso diverso a fattori diversi. In questo modo, è possibile assicurarsi che Log360 sia ottimizzato per le massime prestazioni, con conseguente miglioramento del rilevamento delle minacce.

Combinando tutte queste funzionalità, il modulo UEBA di Log360 ti aiuta a proteggere la rete della tua organizzazione e a difenderti facilmente da minacce informatiche insolite. Continua a leggere per saperne di più sulle altre funzionalità chiave di Log360.

Scarica ora